2.3. Типы воздействия угроз на информационную систему

Представим следующие типы воздействий, которые могут иметь место в компьютерной сети:

1. Неавторизованный доступ к компьютерной сети — происходит в результате получения неавторизованным пользователем доступа к сети. Чтобы получить неавторизованный доступ, используют три метода: общие пароли, перехват пароля и угадывание пароля. Общие пароли позволяют неавторизованному пользователю получить доступ к корпоративной сети и привилегии законного доступа; угадывание пароля является традиционным способом неавторизованного доступа; перехват пароля может осуществляться при передаче пароля и идентификатора пользователя, передаваемых по сети в незашифрованном виде. Неавторизованный доступ к корпоративной сети может происходить с использованием следующих уязвимых мест: совместно используемые пароли; отсутствие или недостаточность схемы идентификации и аутентификации; недостатки управления паролями или легкие для угадывания пароли; использование известных системных уязвимых мест, которые не были исправлены; слабый физический контроль за сетевыми устройствами.

2. Несоответствующий доступ к ресурсам сети — происходит в результате доступа к ресурсам сети авторизованным или неавторизованным пользователем неавторизованным способом. Выгода данной угрозы состоит в том, что большое количество ресурсов легко доступны большому количеству пользователей. Однако не все ресурсы должны быть доступны каждому пользователю. Чтобы предотвратить компрометацию безопасности ресурса (т.е. разрушение ресурса, или уменьшение его доступности), нужно разрешить использование этого ресурса четко ограниченному количеству пользователей. Несоответствующий доступ к ресурсам сети может происходить при использовании следующих уязвимых мест: данные, хранящиеся с неадекватным уровнем защиты или вообще нет защиты; неправильное использование привилегий администратора или менеджера сети; использование при назначении прав пользователям по умолчанию таких системных установок, которые являются слишком разрешающими для пользователей.

3. Раскрытие данных — является результатом получения доступа к информации или ее чтения и возможного раскрытия информации случайным или намеренным образом, Некоторые из хранящихся и обрабатываемых данных могут требовать высокого уровня конфиденциальности. Раскрытие данных или программного обеспечения компьютерной сети происходит, когда к данным или программному обеспечению осуществляется доступ, при котором они читаются и, возможно, разглашаются некоторому лицу, которое не имеет доступа к данным. Компрометация данных сети может происходить при использовании следующих уязвимых мест: неправильной установки управления доступом; исходные тексты, хранимые в незашифрованной форме; исходные тексты приложений, хранимые в незашифрованной форме; резервные копии данных и программного обеспечения, хранимые в открытых помещениях.

4. Неавторизованная модификация данных и программ — происходит в результате модификации, удаления или разрушения данных и программного обеспечения компьютерной сети неавторизованным или случайным образом. Поскольку пользователи разделяют данные и приложения, изменения в этих ресурсах должны быть управляемы, Неавторизованная модификация данных или программного обеспечения происходит, когда в файле или программе производится неавторизованные изменения (добавление, удаление или модификация). Когда незаметная модификация данных происходит в течении длительного периода времени, измененные данные могут распространиться по корпоративной сети, искажая базы данных, электронные таблицы и другие прикладные данные. Это может привести к нарушению целостности почти всей прикладной информации. Если в программном обеспечении были произведены незаметные изменения, то все программное обеспечение ПК может оказаться под подозрением, что приводит к необходимости детального изучения (и, возможно, переустановки) всего соответствующего программного обеспечения и приложений. Эти изменения могут привести к передаче информации (или копии информации) другим пользователям, искажению данных при обработке или нанесению ущерба допустимости системы или служб компьютерной сети. Неавторизованная модификация данных и программного обеспечения может происходить при использовании следующих уязвимых мест; отсутствие средств выявления и защиты от программных воздействий; отсутствие криптографической контрольной суммы критических данных; необнаруженные изменения в программном обеспечении; разрешение на запись, предоставленные пользователям, которые требуются только разрешение на доступ по чтению.

5. Раскрытие трафика компьютерной сети — происходит в результате получения доступа к информации, или ее чтения и возможного ее разглашения случайным или намеренным образом в момент ее передачи через сеть. Трафик может быть скомпрометирован при прослушивании и перехвате в момент передачи по транспортной среде сети (при подключении к кабелю сети, прослушивании трафика, передаваемого по эфиру и т. д.). Информация, которая может быть скомпрометирована таким образом, включает системные имена и имена пользователей, пароли, сообщения электронной почты, прикладные данные и т. д. Компрометации трафика сети может происходить при использовании следующих уязвимых мест: передача открытых незашифрованных протоколов передач; передача открытых данных с использованием широковещательных протоколов передачи; неадекватная физическая защита устройства компьютерной сети и среды передачи.

6. Подмена трафика корпоративной сети — происходит в результате появления сообщений, которые имеют вид посланных законным заявленным отправителем. Данные, которые передаются по сети, не должны быть изменены неавторизованным способом в результате этой передачи либо самой сетью, либо злоумышленником. Модификация происходит, когда делается намеренное или случайное изменение в любой части сообщения, включая его содержимое и адресную информацию. Сообщения, передаваемые по сети, должны содержать некоторый вид адресной информации, сообщающий адрес отправителя сообщения и адрес получателя сообщения (помимо другой информации). Подмена трафика сети включает: способность получать сообщения, маскируясь под легитимное место назначения; способность маскироваться под машину отправителя. Получение трафика компьютерной сети может также быть осуществлено путем прослушивания сообщений, поскольку они в широковещательном режиме передаются всем узлам. Подмена трафика или его модификация может происходить при использовании следующих уязвимых мест: передача трафика в открытом виде; отсутствие отметки, показывающей время отправки и время получения; отсутствие механизма кода аутентификации сообщения или цифровой подписи.

7. Программно-математическое воздействие — это воздействие на компьютерную сеть с помощью вредоносных программ. Если сеть содержит защиту от НСД, то вредоносная программа направлена на отключение или видоизменение защитных механизмов нелегальным пользователем, а так же обеспечивает входы в систему под именем и полномочиями реального пользователя. Для того чтобы вредоносная программа смогла бы выполнить, какие либо функции по отношению к прикладной программе, она должна получить управление на себя, процессор должен начать выполнять команды, относящиеся к коду вредоносной программы. Это возможно только при выполнении одновременно:

- Вредоносная программа должна находить в ОЗУ до начала работы той программы, которая является целью воздействия вредоносной программы. Следовательно, вредоносная программа должна быть загружена раньше или одновременно;

- Вредоносная программа должна активизироваться по некоторому общему с прикладной программой событию, т.е. при выполнении ряда условий в программно-аппаратной среде управление передается вредоносной программе [26].

Анонимный доступ к общим папкам и принтерам без пароля

24.11.2020

itpro

Windows 10, Windows Server 2016

комментариев 13

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

С точки зрения безопасности не рекомендуется открывать анонимный сетевой доступ для гостевого аккаунта. Тем более нельзя включать анонимный доступ на контроллерах домена. Поэтому перед включением анонимного доступа попробуйте выбрать более правильный путь – включение компьютеров рабочей группы в домен, или создайте для всех пользователей рабочей группы персональные учётные записи в домене. Это гораздо правильнее с точки зрения предоставления и управления доступом.

Локальные политики анонимного доступа

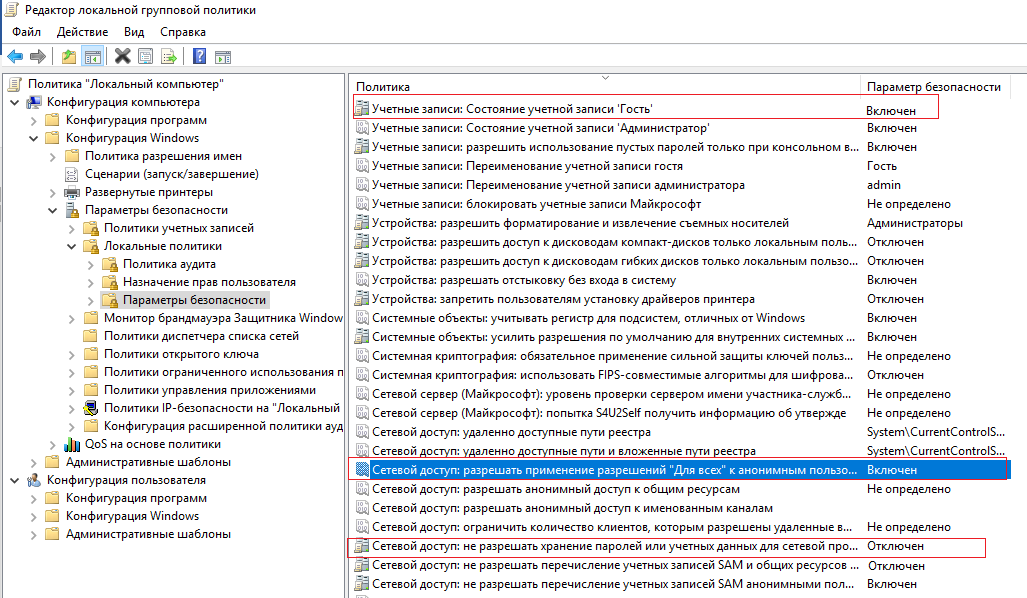

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

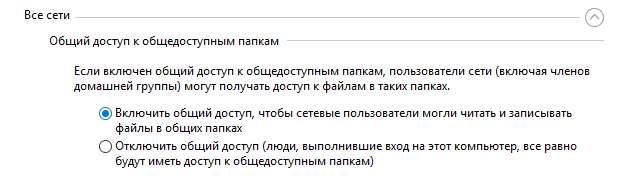

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

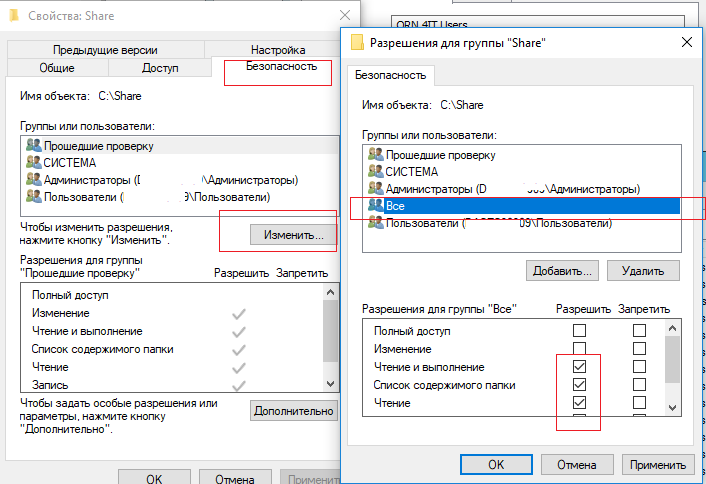

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

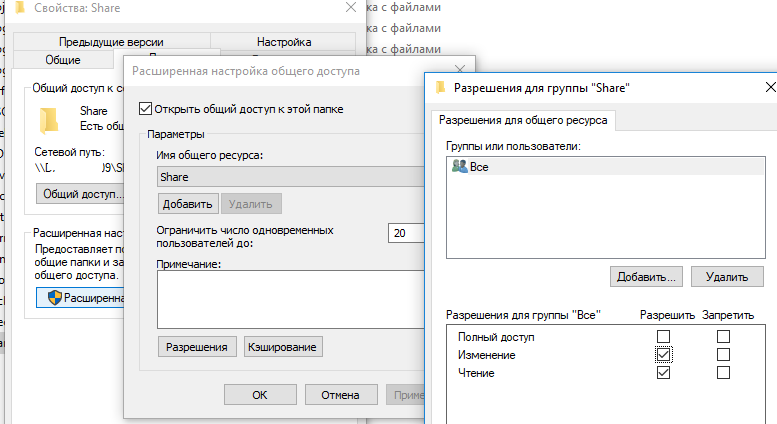

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

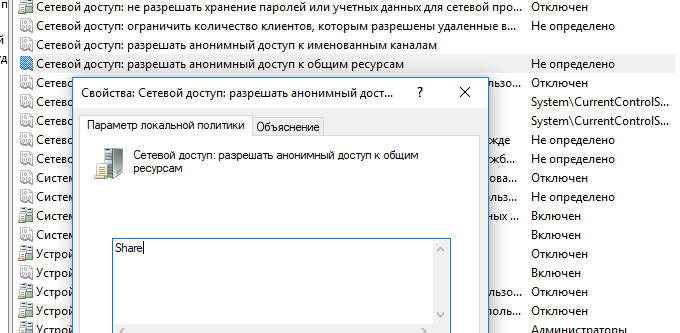

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

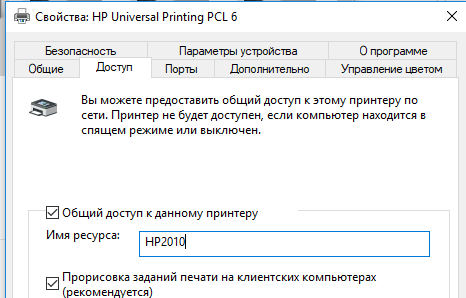

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

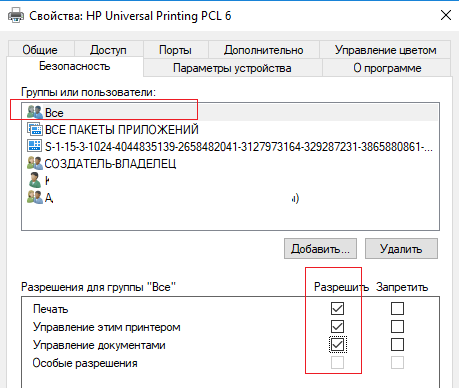

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

В Windows 10 1709 и выше по умолчанию блокируется сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью с ошибкой “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности”. См. статью.