- WiFi-портал в Россию – Как работать из-за границы, если компания не разрешает?

- Ситуация

- Добываем VPN с российским IP

- WiFi портал в Россию

- Как настроить VPN на роутере – подробная инструкция

- Заключение

- Настройка маршрутизации трафика через VPN в RouterOS

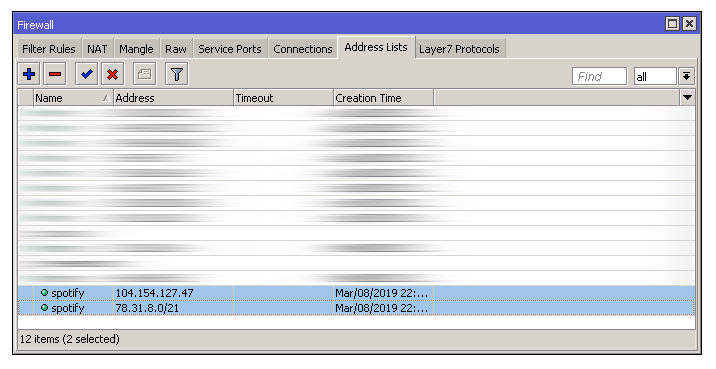

- Добавляем лист адресов в firewall

- Создаём правило маркировки трафика

- Настраиваем маршрутизацию маркированных пакетов

- Дополнительная информация

WiFi-портал в Россию – Как работать из-за границы, если компания не разрешает?

Понятно, что из такой компании надо уходить. Но в тяжелый и затратный период экстренной эмиграции остаться без дохода не хочется. Я расскажу, как настроить сеть, чтобы продолжать работать из-за границы.

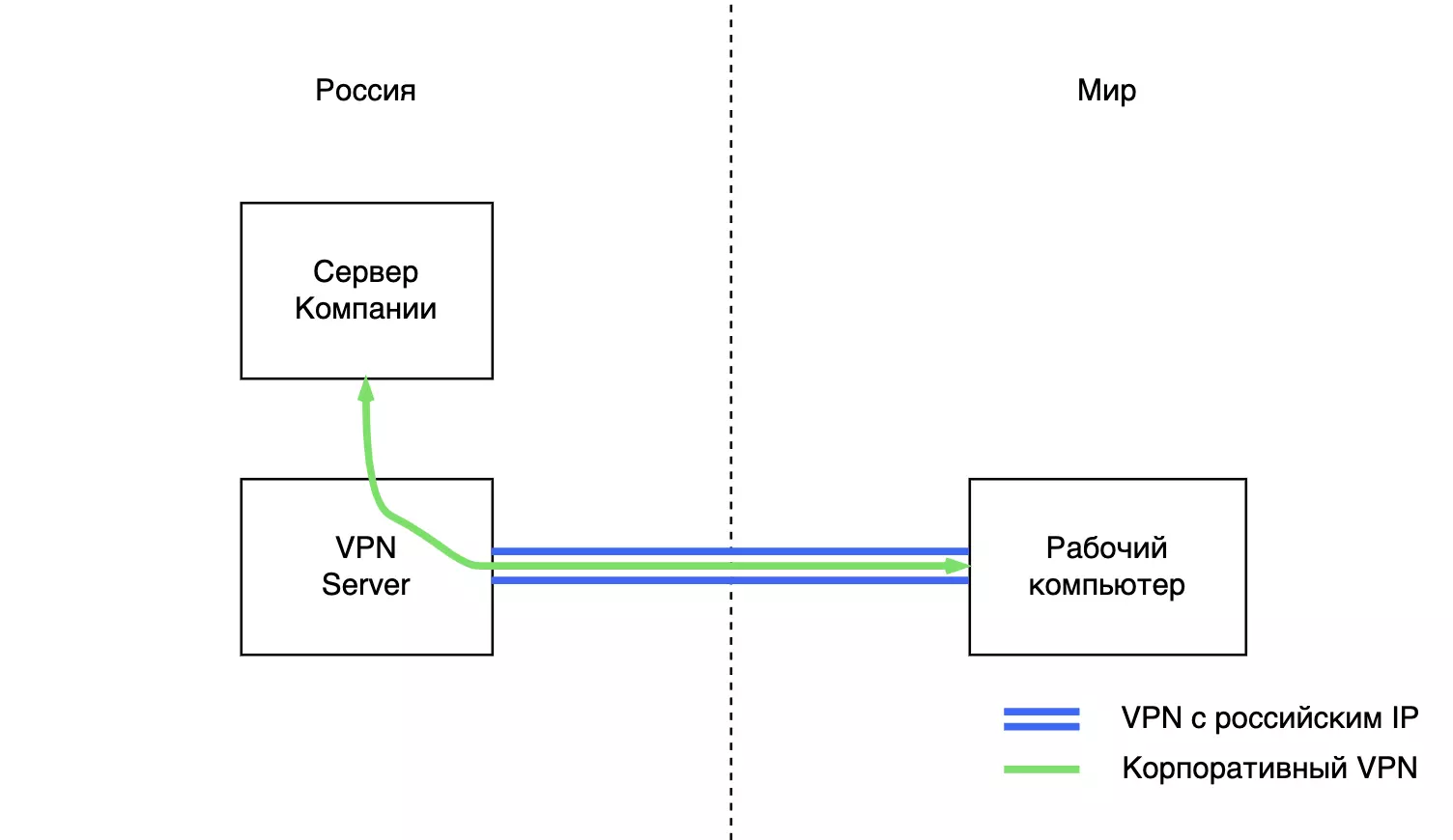

Ситуация

Работодатель видит, откуда подключаются сотрудники. Если IP не российский он блокирует доступ и даже иногда увольняет.

Мы находимся за границей и хотим, чтобы нас не уволили хотя бы в течение пары месяцев. Нам нужно подключаться к инфраструктуре компании так, чтобы наш IP определялся как российский. Это можно сделать с помощью VPN с российским IP. Тут есть несколько разных ситуаций.

- Вы не используете корпоративный VPN.

Если вы просто заходите в рабочие сервисы через браузер, то все ок. Включаете VPN с российским IP и работаете как обычно. - Вы подключаетесь через корпоративный VPN.

Если у вы обычно вы подключаетесь через VPN компании, то тут всё немного сложнее. Нужно чтобы ваш рабочий VPN «нырнул» в VPN с российским IP. - У вас нет админских прав на рабочем компьютере.

Тогда у вас не получится установить на него VPN client. Но трюк с VPN на роутере (дальше в статье) решит и эту проблему.

В любом случае нам понадобится VPN с российским IP.

Добываем VPN с российским IP

Во многих популярных VPN сервисах теперь нет российских серверов. Это не беда. Вы можете сделать свой VPN сервер или заказать у меня.

Чтобы сделать свой VPN, нужно арендовать VPS в российском датацентре и установить на него OpenVPN. Проще всего это сделать с помощью скрипта. Рекомендую использовать DNS от Яндекса и рандомный порт. Стандартный порт, например, не сработает, если вы в Узбекистане.

В результате у вас должен быть файл-ключ с расширением .ovpn

Чтобы подключиться с этим ключом нужно:

- Скачать приложение OpenVPN Connect.

Оно бесплатное и есть на все платформы:

— iOS (Есть в AppStore)

— Android (Есть в GooglePlay)

— Windows

— Mac

— Linux - Открыть файл-ключ с помощью этого приложения.

Оно спросит, действительно ли вы хотите добавить новую конфигурацию VPN. Нужно подтвердить. - Включать и выключать VPN в приложении.

При включенном VPN у вас будет российский IP. Будут работать российские сайты, но не будут те, что заблокированы в РФ.

Если вы не используете корпоративный VPN для работы, то всё готово.

Но если у вас установлен еще один VPN клиент для работы, то при включении он будет подключаться напрямую – не используя VPN до РФ. Та же проблема есть с ПО для удалённого рабочего стола Citrix.

Работодатель увидит, что вы пытаетесь подключиться из-за границы. Чтобы этого избежать, нам нужно пустить трафик корпоративного VPN через VPN с российским IP.

Для сервера компании подключение будет выглядеть, как будто идёт из России.

Такая конструкция называется VPN over VPN. Она достаточно сложная в настройке. У рядового айтишника типа меня скорее всего ничего не получится. Но решение есть.

WiFi портал в Россию

Мы сделаем WiFi, который будет давать «российский» интернет. К нему можно будет подключаться с рабочего компьютера и работать как обычно – включая только корпоративный VPN. Эта схема сработает, даже если у вас нет админских прав – ничего устанавливать на рабочий компьютер не нужно.

Как временное решение, можно раздавать интернет с телефона через российскую симку. Скорее всего у вас будет «российский» интернет. Но качество соединения будет так-себе + можно разориться на роуминге.

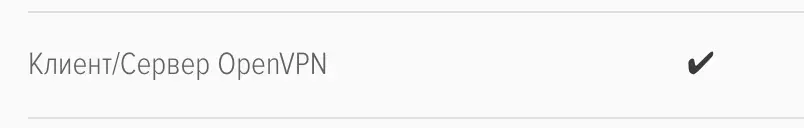

Долгосрочное и более надежное решение – настроить VPN на роутере. Но подойдёт не любой. Вероятно придётся купить новый. Роутер нужен с поддержкой OpenVPN Client. Обязательно Client – если в описании написано, что поддерживается просто OpenVPN, то скорее всего речь идёт о VPN сервере. Такой роутер не подойдёт.

Если вы ещё скитаетесь по отелям и временным квартирам, вам может подойти роутер с симкой. Например Keenetic LTE. По описанию, он поддерживает OpenVPN Client.

Интернет с местной симки будет существенно дешевле, чем российский роуминг.

Если вы более-менее обосновались, и у вас в новом доме есть проводной интернет, лучше взять проводной роутер и настроить всё на нём. Список некоторых таких роутеров, поддерживающих OpenVPN client есть здесь. Если знаете другие, напишите пожалуйста в комментариях.

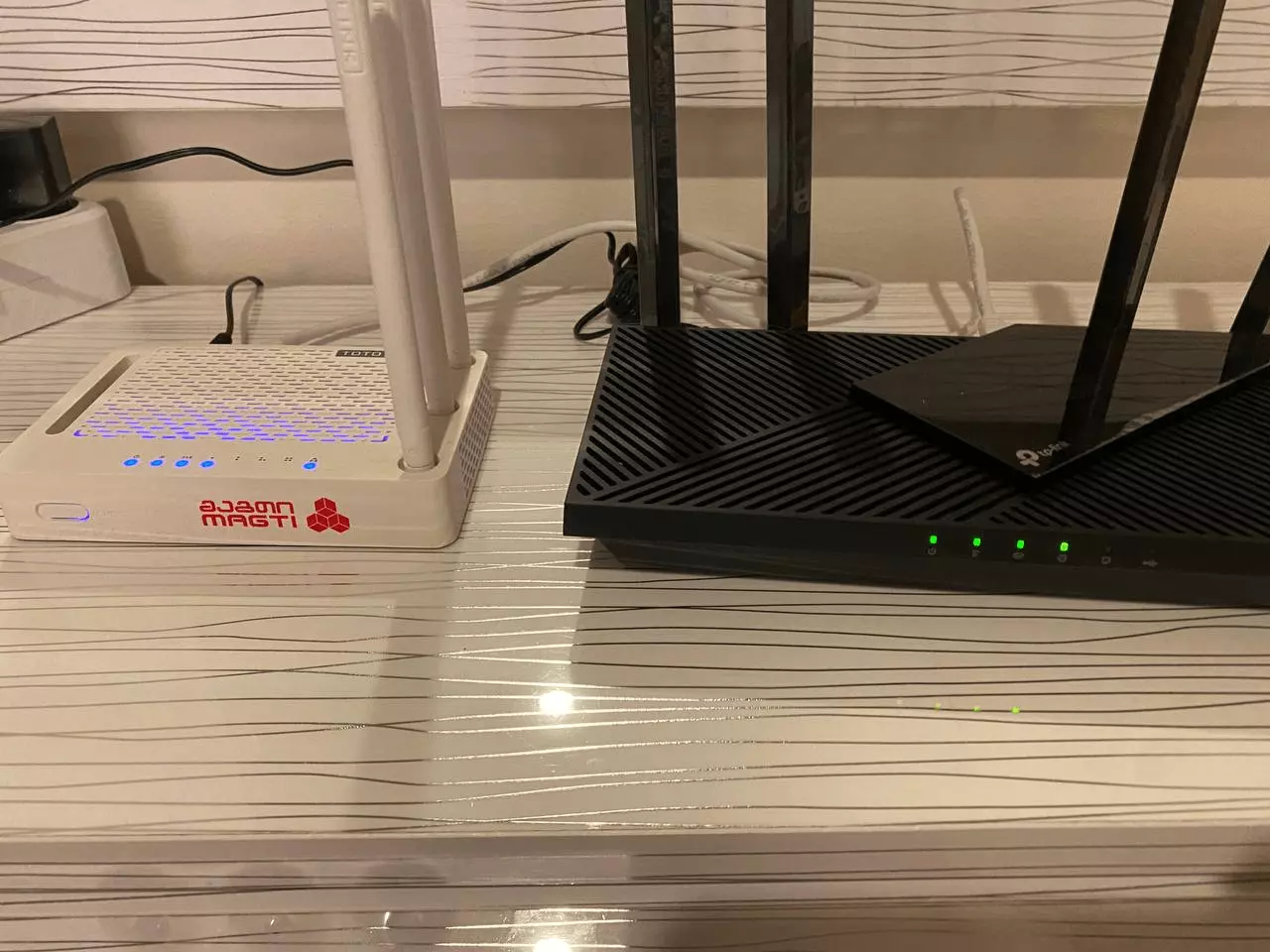

Я купил TP-Link Archer AX55.

Проверил, что с ним всё работает. Моему примеру последовали ещё 2 человека и у них тоже всё норм. Сейчас расскажу, как настроить.

Как настроить VPN на роутере – подробная инструкция

Во-первых, подздравляю с новосельем.

Будем считать, что вы купили подходящий роутер. У него в комплекте есть блок питания и Ethernet кабель.

Найдите роутер, который даёт интернет сейчас. У меня он выглядит так.

У роутера сзади есть Ethernet порты. В один порт (обычно синий/левый) приходит интернет, а из желтых/оранжевых (их обычно 4 справа) выходит. Так же и на новом роутере.

Нам нужно взять интернет из оранжевого порта старого роутера и направить в синий порт нового роутера.

Теперь включаем оба роутера и ждём пару минут.

Смотрим на дне нового роутера название WiFi сети (SSID) и пароль от неё (Password).

Подключаемся к этой WiFi сети и заходим в браузере на страницу настроек роутера. Адрес можно посмотреть в инструкции к роутеру. Часто это один из следующих:

Его нужно ввести прямо в адресную строку браузера. У вас откроется страница настроек. Настройте роутер как обычно: новый пароль, далее, далее, новое имя WiFi сети, новый пароль WiFi сети, готово (В конце статьи есть видео). После базовой настройки роутер будет раздавать ваш обычный грузинский/турецкий/. /итд. интернет.

Теперь нам нужно сделать, чтобы этот роутер подключился к VPN c российским IP и раздавал «российский» интернет. Для этого находим в настройках опцию OpenVPN Client.

Если опции OpenVPN Client нет (хотя она должна быть по описанию роутера), нужно обновить прошивку. Часто это делается одной кнопкой.

После обновления опция OpenVPN Client должна появиться. Переходим в неё и загружаем файл-ключ.

В некоторых роутерах VPN действует на весь трафик. То есть WiFi, который они раздают будет «российским» для всех пользователей. В моём же нужно ещё дополнительно отметить, трафик с каких устройств пускать через VPN.

Это удобно, потому что можно одновременно работать с компьютера через российский VPN и сидеть в Instagram с телефона напрямую. Всё через один роутер.

После настройки перезагрузите роутер и немного подождите. Пока VPN ещё не подключился (первые пару минут) трафик идёт напрямую.

На всякий случай я записал скринкаст всей настройки. Вот он:

Всё готово! Компьютер подключен к российскому интернету. Можно включить корпоративный VPN и работать как обычно. Перед каждым подключением к корпоративному VPN проверяйте, что трафик действительно идёт через российский IP (Например на 2ip.ru).

Заключение

Риск, что вас поймают, конечно, остаётся. Компании могут понять, что вы уехали не только по IP. Также вы можете однажды случайно подключиться без российского VPN. Но это всё равно лучше, чем оставаться в России из-за работы или уезжать, уволившись вникуда.

Через пару месяцев СБ таких компаний могут прикрыть эту лавочку – запретить подключаться с IP датацентров. Тут тоже есть решение – можно развернуть VPN сервер у родственников или друзей, которые ещё не уехали. Но лучше к этому времени перейти в нормальную компанию.

Спасибо, что дочитали. Надеюсь, кому-то помог. Спокойного переезда вам и адекватных работодателей!

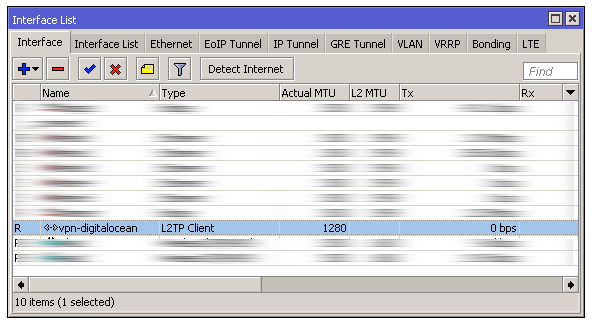

Настройка маршрутизации трафика через VPN в RouterOS

В качестве домашней точки доступа я использую маршрутизатор MikroTik hAP ac2. Я выбрал его из-за обилия настроек и возможности реализации таких сценариев которые недоступны его конкрурентам.

Один из таких сценариев — настройка автоматического соединение с некоторыми хостами через VPN.

Зачем это может быть нужно:

- Сайт недоступен из интернета. Например, он находится в корпоративной сети

- Вы не хотите чтобы провайдер знал что вы посещаете данный сайт

- У сайта есть ограничения на доступ из вашей локации. Spotify или Telegram

Итак, предположим что у вас уже есть настроенный роутер, вы приобрели доступ к VPN и настроили подключение к нему.

В моем случае используется сервер на Digital Ocean. Для поднятия собственного vpn сервера можно использовать установку в один клик

После настройки соединения с VPN, этот маршрут станет доступным на роутере, но трафик не будет направлен через данный интерфейс. Если мы хотим сделать чтобы весь трафик направлялся через VPN, для этого достаточно сделать интерфейс VPN маршрутом по умолчанию, предварительно удалив стандартный.

/ip firewall nat add action=masquerade chain=srcnat out-interface=vpn-digitalocean Второй вариант, как я уже писал выше, это направление через VPN трафика только до определенных заранее хостов.

- Создать в firewall лист адресов, трафик до которых будет маршрутизировать через VPN

- Добавить правило для маркировки нашего трафика определенной меткой

- Создать правило маршрутизации, чтобы пакеты помеченные меткой направлялись через интерфейс VPN

Добавляем лист адресов в firewall

/ip firewall address-list add address=104.154.127.47 list=spotify add address=78.31.8.0/21 list=spotify Теперь у нас появился лист адресов, который мы назвали spotify

Создаём правило маркировки трафика

/ip firewall mangle add action=mark-routing \ chain=prerouting \ comment="Mark Spotify" \ dst-address-list=spotify \ new-routing-mark=mark_vpn \ passthrough=no \ src-address=10.0.0.0/24 Мы создали правило, в котором определяем все обращения к хостам из списка spotify ( dst-address-list=spotify ) и довляем к ним метку mark_vpn ( new-routing-mark=mark_vpn ). src-address=10.0.0.0/24 указан для маршрутизации обращений из нашей локальной сети, возможно у вас другие диапазоны, например 192.168.0.0/24 , тогда нужно исправить.

Параметр passthrough=no нужен для уменьшения потребляемых ресурсов при обработке трафика, подробнее в документации.

Для названия метки я выбрал mark_vpn , это нужно для универсальности. В дальнейшем, когда появятся другие листы адресов, для них не придется создавать отдельные правила.

Настраиваем маршрутизацию маркированных пакетов

/ip firewall nat add action=masquerade chain=srcnat out-interface=vpn-digitalocean routing-mark=mark_vpn Мы создали правило, которое аналогичному тому что было в «первом сценарии», за исключением того что оно обрабатывает только пакеты которые помечены специальной меткой routing-mark=mark_vpn .