- Создаём виртуальную локальную сеть

- Краткое руководство. Создание виртуальной сети с помощью портал Azure

- Предварительные требования

- Вход в Azure

- Создание виртуальной сети и узла бастиона

- Создание виртуальных машин

- Подключение к виртуальной машине

- Взаимодействие между виртуальными машинами

- Очистка ресурсов

- Дальнейшие действия

Создаём виртуальную локальную сеть

Когда-то давно мне попалась на глаза программа Hamachi, с помощью которой можно создать виртуальную локальную сеть, не имея «реальных» IP-адресов. Но в какой-то момент мне захотелось получить подобный сервис собственной реализации.

Тут на помощь мне пришел OpenVPN.

Итак, задача:

Имея VPS под Debian Lenny, создать виртуальную локальную сеть с клиентами под Linux и Windows XP.

Настройка сервера:

Конечно подразумевается, что на нашем VPS IP-адрес белый и разрешено использование tun.

Подключаемся к серверу и устанавливаем openvpn и openssl:

Копируем содержимое папки easy-rsa в директорию openvpn:

Заходим в директорию /etc/openvpn/easy-rsa/2.0

Открываем текстовым редактором файл vars и в его конце видим:

export KEY_COUNTRY=«US»

export KEY_PROVINCE=«CA»

export KEY_CITY=«SanFrancisco»

export KEY_ORG=«Fort-Funston»

export KEY_EMAIL=«me@myhost.mydomain»

Редактируем параметры в кавычках так, как нам хочется.

Выполняем следующие команды:

Последняя команда создает сертификат для нашего сервера, используя параметры, которые мы прописали в файле vars, за исключением Common Name, его пишем сами.

Генерим ключик для сервера:

В пункте Common Name пишем server.

В пункте Common Name пишем client1.

Создаем ключ Диффи — Хеллмана:

Копируем файлы ca.crt ca.key dh1024.pem server.crt server.key в папку openvpn:

Переходим в /etc/openvpn/ и открываем/создаем файл openvpn.conf следующего содержания:

port 1194

proto tcp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

server 172.16.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo

user nobody

group users

persist-key

persist-tun

status openvpn-status.log

verb 3

client-to-client

в ifconfig должен появиться сетевой адаптер tun0 c IP 172.16.0.1.

Настройка клиента под Linux:

Для начала опять же ставим openvpn.

Теперь надо передать на клиентскую машину файлы ca.crt client1.crt client1.key

(лежат в директории /etc/openvpn/easy-rsa/2.0/keys/ сервера)

и положить их папку /etc/openvpn/

после чего открыть/создать файл /etc/openvpn/openvpn.conf:

client

dev tun

proto tcp

remote реальный_IP-адрес_нашего_сервера 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client1.crt

key client1.key

comp-lzo

verb 3

(в нашем случае имя клиента — client1)

Настройка клиента под Windows XP:

Качаем и устанавливаем Openvpn GUI.

Кидаем нужные файлы (см.предыдущий пункт) в папку C:\Program Files\OpenVPN\config\,

после чего в трее находим значок openvpn gui, жмём правой кнопкой и выбираем «Connect».

Подключение остальных клиентов:

Заходим на сервере в папку /etc/openvpn/easy-rsa/2.0

Выполняем команды:

Кидаем клиенту файлы ca.crt имя_клиента.crt имя_клиента.key

Далее клиент делает все по мануалам выше.

Краткое руководство. Создание виртуальной сети с помощью портал Azure

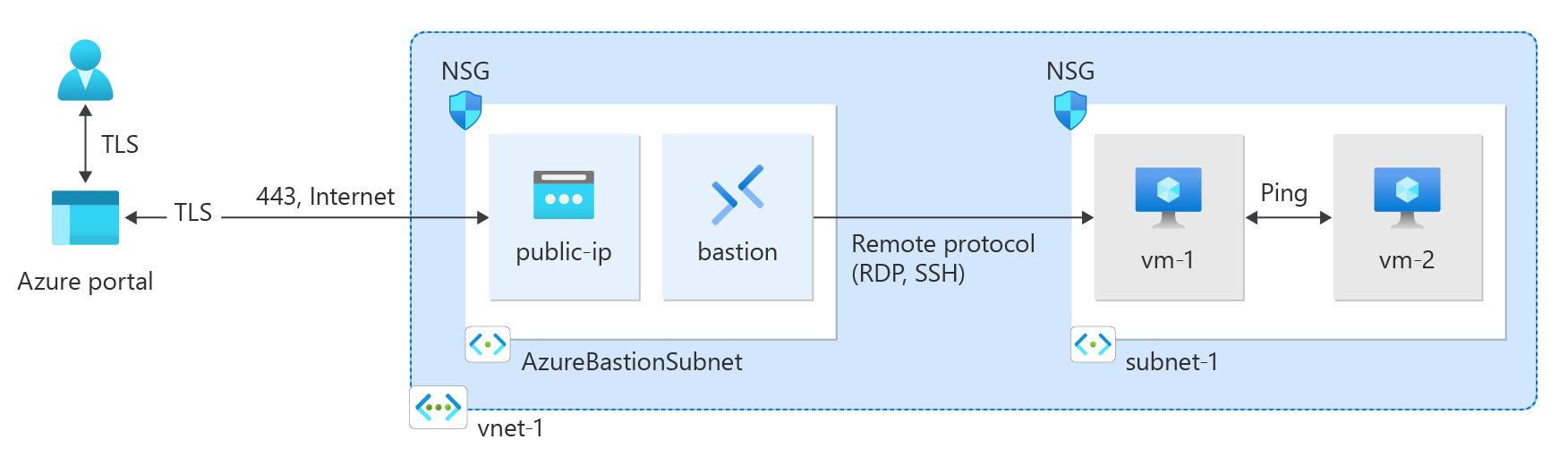

В этом кратком руководстве показано, как создать виртуальную сеть с помощью портал Azure. Затем вы создадите две виртуальные машины в сети, развернете Бастион Azure для безопасного подключения к виртуальным машинам из Интернета и обменивается данными между ними в частном порядке.

Виртуальная сеть — это основной стандартный блок для частных сетей в Azure. Azure виртуальная сеть позволяет ресурсам Azure, таким как виртуальные машины, безопасно взаимодействовать друг с другом и Через Интернет.

Предварительные требования

Вход в Azure

Войдите на портал Azure с помощью своей учетной записи Azure.

Создание виртуальной сети и узла бастиона

Следующая процедура создает виртуальную сеть с подсетью ресурсов, подсетью Бастиона Azure и узлом Бастиона Azure.

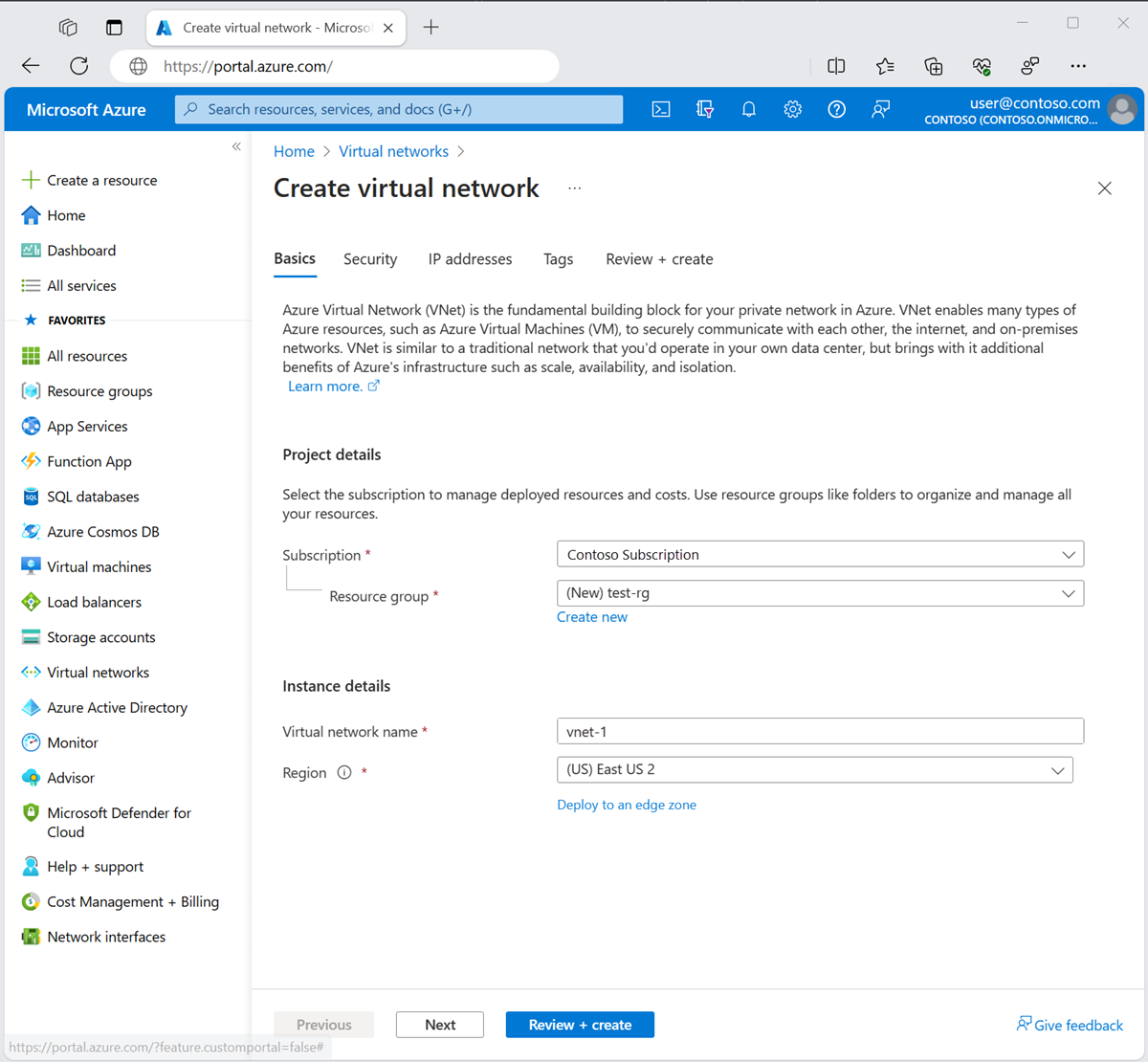

- На портале найдите и выберите Виртуальные сети.

- На странице Виртуальные сети выберите Создать.

- На вкладке Основные сведения подменю Создать виртуальную сеть введите или выберите нижеприведенную информацию:

Параметр Значение Сведения о проекте Подписка Выберите свою подписку. Группа ресурсов Выберите Создать. Введите test-rg в поле Имя. Нажмите кнопку . Сведения об экземпляре Имя Введите vnet-1. Регион Выберите регион Восточная часть США 2. - Выберите Далее: IP-адреса в нижней части страницы.

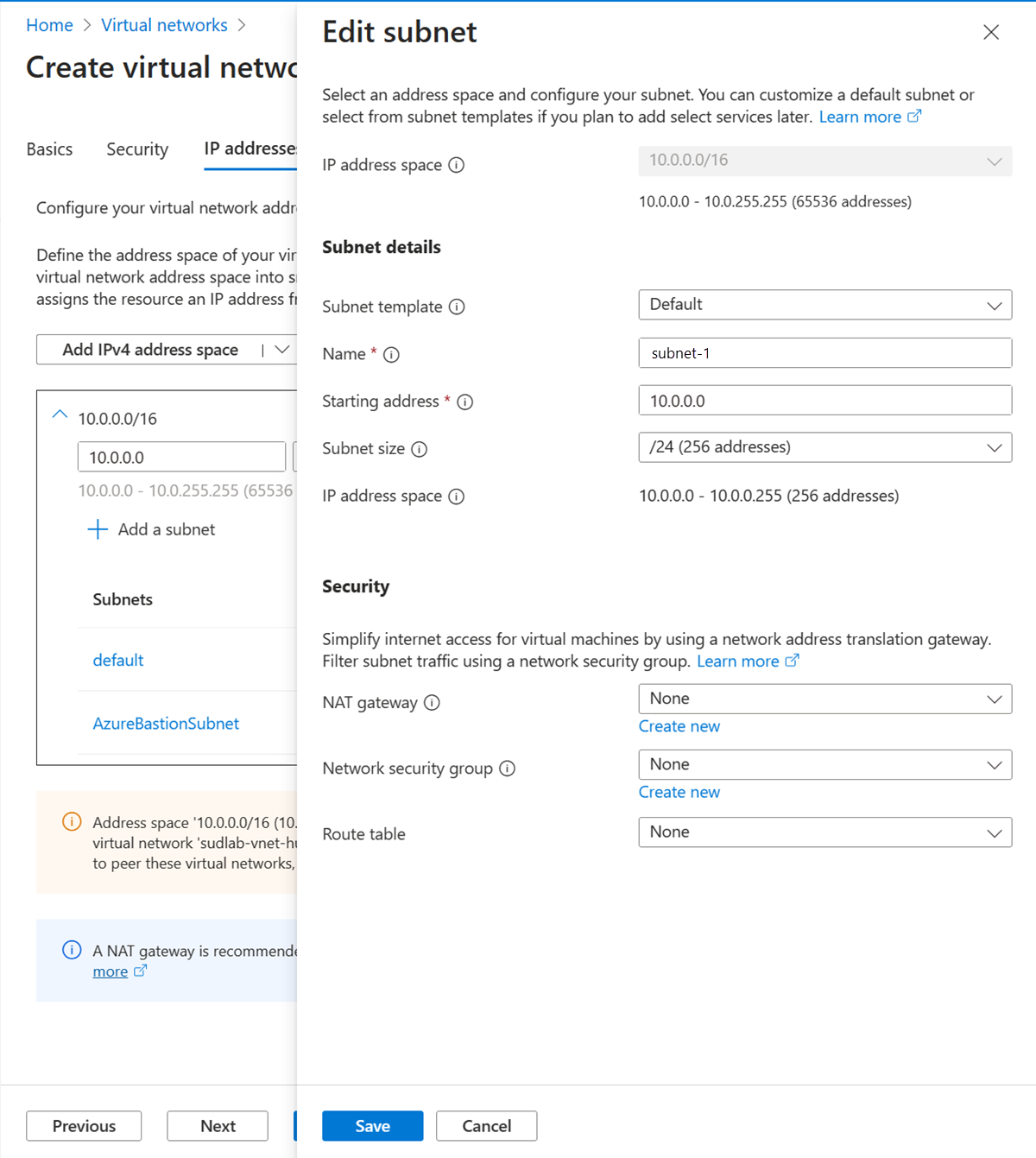

- На вкладке IP-адреса в разделе Адресное пространство IPv4 щелкните значок удаления мусора, чтобы удалить все уже появилось адресное пространство, а затем введите 10.0.0.0/16.

- Нажмите + Добавить подсеть.

- В поле Добавить подсеть введите или выберите следующие сведения:

Параметр Значение Имя подсети Введите subnet-1. Диапазон адресов подсети Введите 10.0.0.0/24. - Выберите Добавить.

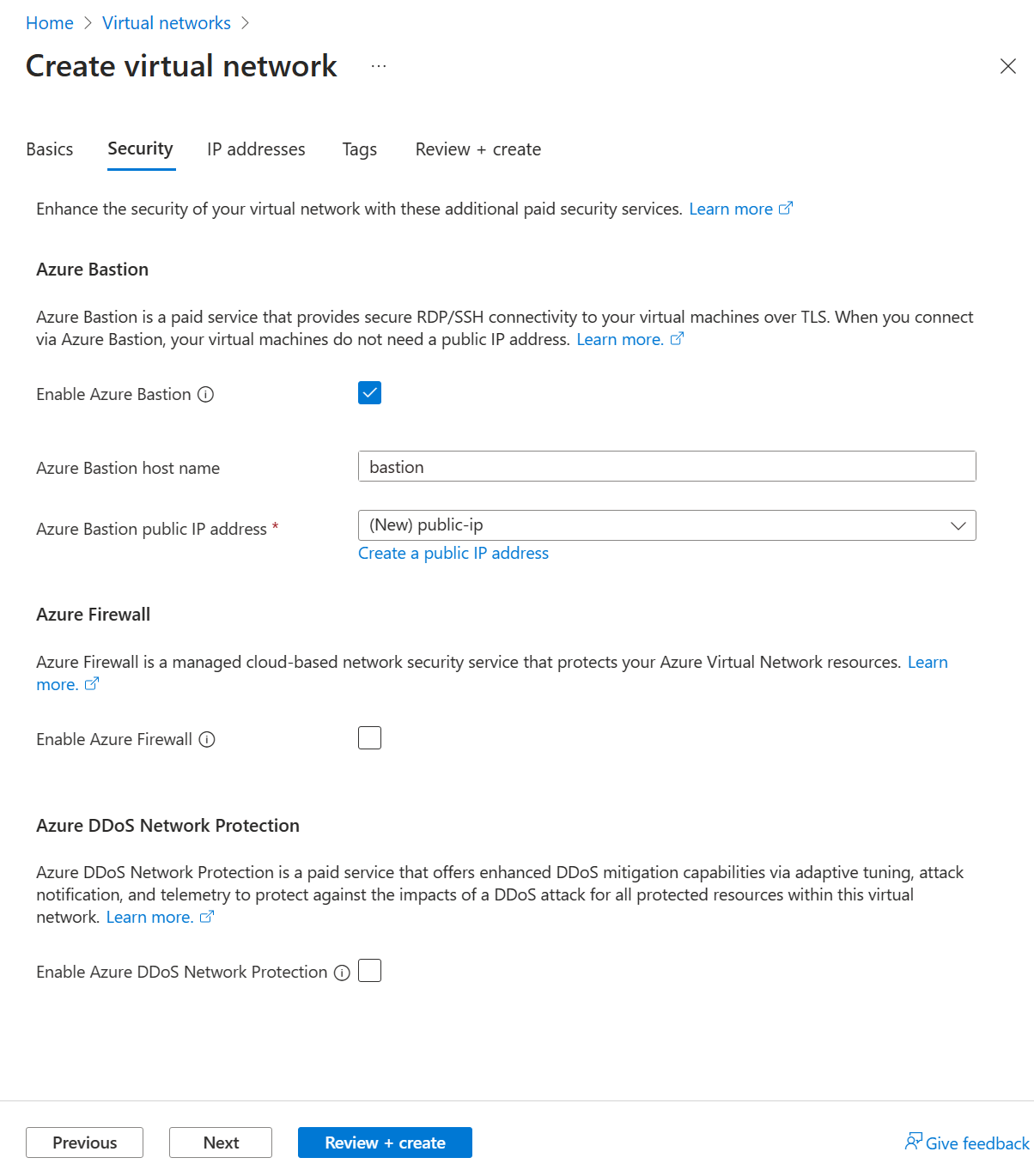

- Выберите Далее: безопасность доступа в нижней части страницы.

- На вкладке Безопасность рядом с полем BastionHost выберите Включить. Бастион Azure использует браузер для подключения к виртуальным машинам в виртуальной сети по протоколу SSH или протоколу удаленного рабочего стола (RDP), используя их частные IP-адреса. Виртуальным машинам не требуются общедоступные IP-адреса, клиентское программное обеспечение или специальная конфигурация. Дополнительные сведения о Бастионе Azure см. в статье Бастион Azure.

Примечание Почасовая цена начинается с момента развертывания Бастиона, независимо от использования исходящих данных. Дополнительные сведения см. в разделе Цены и номера SKU. Если вы развертываете Бастион в рамках учебника или теста, рекомендуется удалить этот ресурс после завершения использования.

| Параметр | Значение |

|---|---|

| Имя бастиона | Введите бастион. |

| Адресное пространство AzureBastionSubnet | Введите 10.0.1.0/26. |

| Общедоступный IP-адрес | Выберите Создать. Введите public-ip в поле Имя. Нажмите кнопку . |

Создание виртуальных машин

Следующая процедура создает в виртуальной сети две виртуальные машины с именами vm-1 и vm-2 .

- На портале найдите и выберите Виртуальные машины.

- В разделе Виртуальные машины выберите + Создать, а затем — Виртуальная машина Azure.

- На вкладке Основные сведения страницы Создание виртуальной машины введите или выберите следующие значения параметров:

Параметр Значение Сведения о проекте Подписка Выберите свою подписку. Группа ресурсов Выберите test-rg. Сведения об экземпляре Имя виртуальной машины Введите vm-1. Регион Выберите регион Восточная часть США 2. Параметры доступности Выберите Избыточность инфраструктуры не требуется. Тип безопасности Оставьте значение по умолчанию Стандартный. Образ — Выберите Ubuntu Server 22.04 LTS — x64 2-го поколения. архитектура виртуальной машины; Оставьте значение по умолчанию x64. Размер Выберите размер. Учетная запись администратора Authentication type (Тип проверки подлинности) выберите Пароль. Имя пользователя Введите azureuser. Пароль Введите пароль. Подтверждение пароля Повторно введите пароль. Правила входящего порта Общедоступные входящие порты Выберите Отсутствует. - Выберите вкладку Сеть в верхней части страницы.

- На вкладке Сеть введите или выберите следующие значения параметров:

Параметр Значение Сетевой интерфейс Виртуальная сеть Выберите vnet-1. Подсеть Выберите подсеть 1 (10.0.0.0/24). Общедоступный IP-адрес Выберите Отсутствует. Сетевая группа безопасности сетевого адаптера Выберите Дополнительно. Настройка группы безопасности сети Выберите Создать. Введите nsg-1 в поле имени. Оставьте остальные значения по умолчанию и нажмите кнопку ОК. - Оставьте остальные параметры по умолчанию и выберите Просмотр и создание.

- Проверьте параметры и выберите Создать.

- Повторите предыдущие шаги, чтобы создать вторую виртуальную машину со следующими параметрами:

Параметр Значение Имя виртуальной машины Введите vm-2. Виртуальная сеть Выберите vnet-1. Подсеть Выберите подсеть-1 (10.0.0.0/24) Общедоступный IP-адрес Выберите Отсутствует. Сетевая группа безопасности сетевого адаптера Выберите Дополнительно. Настройка группы безопасности сети Выберите nsg-1.

Виртуальным машинам в виртуальной сети с узлом-бастионом не требуются общедоступные IP-адреса. Бастион предоставляет общедоступный IP-адрес, а виртуальные машины используют частные IP-адреса для обмена данными в сети. Общедоступные IP-адреса можно удалить с любых виртуальных машин в виртуальных сетях, размещенных в бастионе. Дополнительные сведения см. в статье Отмена связи общедоступного IP-адреса с виртуальной машиной Azure.

Azure предоставляет IP-адрес исходящего трафика по умолчанию для виртуальных машин, которым не назначен общедоступный IP-адрес или которые находятся в серверном пуле внутренней подсистемы балансировки нагрузки Azure ценовой категории «Базовый». Механизм IP-адреса исходящего трафика по умолчанию предоставляет исходящий IP-адрес, который нельзя настроить.

IP-адрес исходящего доступа по умолчанию отключается, если виртуальной машине назначен общедоступный IP-адрес, виртуальная машина помещается во внутренний пул стандартной подсистемы балансировки нагрузки с правилами для исходящего трафика или без него или если ресурс шлюза NAT Azure виртуальная сеть назначен подсети виртуальной машины.

На виртуальных машинах, созданных с помощью масштабируемых наборов виртуальных машин в режиме гибкой оркестрации, исходящий доступ по умолчанию не предоставляется.

Подключение к виртуальной машине

- На портале найдите и выберите Виртуальные машины.

- На странице Виртуальные машины выберите vm-1.

- В разделе Обзорvm-1 выберите Подключиться.

- На странице Подключение к виртуальной машине выберите вкладку Бастион .

- Выберите Использовать бастион.

- Введите имя пользователя и пароль, созданные при создании виртуальной машины, а затем выберите Подключиться.

Взаимодействие между виртуальными машинами

- В командной строке bash для vm-1 введите ping -c 4 vm-2 . Вы получите ответ, похожий на следующее сообщение:

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.5) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=4 ttl=64 time=0.890 ms azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 ms Очистка ресурсов

Завершив использование созданных ресурсов, вы можете удалить группу ресурсов и все ее ресурсы.

- Войдите на портал Azure; найдите в поиске и выберите Группы ресурсов.

- На странице Группы ресурсов выберите группу ресурсов test-rg .

- На странице test-rg выберите Удалить группу ресурсов.

- Введите test-rg в поле Введите имя группы ресурсов, чтобы подтвердить удаление , и выберите Удалить.

Дальнейшие действия

В этом кратком руководстве вы создали виртуальную сеть с двумя подсетями, одна из них содержит две виртуальные машины, а другая — для Бастиона Azure. Вы развернули Бастион Azure и использовали его для подключения к виртуальным машинам и безопасно обменились данными между виртуальными машинами. Дополнительные сведения о параметрах виртуальной сети см. в статье Создание, изменение или удаление виртуальной сети.

Частный обмен данными между виртуальными машинами не ограничен в виртуальной сети. Перейдите к следующей статье, чтобы узнать больше о настройке различных типов сетевых подключений виртуальных машин.