Обнаружен троян-шифровальщик для Linux

Как сообщила компания Доктор Веб, был обнаружен троян-шифровальщик для операционной системы GNU/Linux, внесенный в базу компании как Linux.Encoder.1. Зловред написан на языке С с использованием библиотеки PolarSSL и для работы требует прав root. Троянец запускает себя как демон и удаляет свой исходный файл, затем шифрует содержимое каталогов:

/home /root /var/lib/mysql /var/www /etc/nginx /etc/apache2 /var/logПосле этого Linux.Encoder.1 начинает рекурсивный обход содержимого файловой системы и шифрует файлы с определенными расширениями. Исходя из этой информации можно сделать вывод, что троянец нацелен, в первую очередь, на веб-сервера. Шифрование осуществляется по алгоритму AES. Сгенерированные AES-ключи шифруются используя RSA. Получить данные обратно без приватного ключа практически невозможно. В каждом каталоге с зашифрованными файлами располагается текстовый файл с требованиями создателей. Содержимое файла:

Your personal files are encrypted! Encription was produced using a unique public key RSA-2048 generated for this computer.

To decrypt files you need to obtain the private key.

The single copy of the private key, which will allow to decrypt the files, located on a secret server at the Internet. After that, nobody and never will be able to restore files.

To obtain the private key and php script for this computer, which will automatically decrypt files, you need to pay 1 bitcoin(s) (~420 USD).

Without this key, you will never ba able to get your original files back.

В конце файла размещается ссылка на ресурс в сети Tor, где можно получить приватный ключ для расшифровки файлов после оплаты. Требуемая сумма составляет 1 биткоин (примерно, 420 USD).

Каким образом троянец попадает на сервер и получает права для запуска не уточняется.

Други!Осторожно!Появился вирус-шифровальщик для Linux

(3)Так же как и виндовые шифровальщики.

Это не вирус, а обычная программа.

Разве что иногда для доставки шифровальщика используются вирусы, исключительно в качестве транспорта.

> После запуска с правами администратора

а вот в винде вирусняк может без админских прав запустится

(6)А кто сказал что они шифруют не встроенными средствами?

(7)Почему?

(9)Так же и в линуксе, какая разница.

(8) хорошо что эти му. ки еще не догадались полиморфы делать

т.е. пришел вирусик на комп по электронке, неосторожный пользователь(ша) его открыла, запустила

а вирусик не сразу шифрует а заадние создает отложенное

а сразу делает рассылку по адресам с кем была переписка по

электронке причем с хитрыми темами ))

(3) Это пока, утилита. В статье есть реальная предпосылка, что Троян может впасть в спячку и при определенных обстоятельствах, повторно зашифровать. И так до бесконечности. Ведь Писателей вируса не ловят 🙂

(11) С чего вы это взяли, что уже такого нет? 🙂

Как по вашему приходят письма от адресата, с которым компания общается?

Человек же как раз и нажимает на письме «Открыть» без задней мысли, потому что видит знакомого адресата 🙂

(11) Да прям «не догадались» — чем больше вирусной активности проявляет софтина, тем ниже шанс успешного заражения — чтобы обойти современные эвристические алгоритмы антивирей, надо хорошо постараться.

(20) Потенциально — обнаружив уязвимость (или намеренно модифицировав) штатного клиента.

(21) Методы социальной инженерии творят чудеса 😉

В природе известны случаи, когда данную чудную команду запускали по совету на форуме. С правами рута, разумеется.

А вы говорите «вирус».

(23) Ну. я не удивлюсь, если штатный клиент вдруг станет сохранять исполняемые вложения с этим флагом. В той же Убунте, например, чтобы пользователю не пришлось тыкать в свойства файла. user friendly и все такое. А к выскакивающему запросу пароля пользователь уже привык.

(25) Про HeartBleed не слышал? А некоторые еще и неизвестные репозитории подключают.

(28) HeartBleed — пример долго не замечаемой дыры в Open Source ПО. Точно такую же дыру можно организовать и в том же почтовом клиенте.

(27) «А к выскакивающему запросу пароля» — да ладно! Даже в убунте запрос пароля на каждый чих не вылезает.

(30) В том же ALT Linux’е, например, для подключения к Wi-Fi требуется ввести пароль для доступа к ключам сети. Его, конечно, можно сделать не таким, как у рута, но пользователи обычно делают их одинаковыми — для удобства. И не читают, что там выскочило. Сразу вводят. В общем, расчет на все ту же аудиторию, что и под Windows.

(31) Это доступ к хранилищу ключей. При чем тут пароль рута? Не, если у тебя безсознательные пользователи в судоерс прописаны, то это проблема в голове админа, а не в системе.

(32) конечно, можно ведь и так прописать в судоерс, что не будет запрашивать пароль вообще никогда и любой запрос с получением прав по sudo будет эти права получать.

когда предалагают выпрямить юзерам руки и запретить работать из-под одмина — фу, винда отстой

а для пингвина — «это норма»: >»После запуска с правами администратора» — ну да, конечно.

(35) В линуксе случаев, когда требуются права рута, значительно меньше. Каждая мормышка не стремится воткнуть свои драйвера или писать в системные каталоги. Если это делается, это всегда делается явно.

С другой стороны, количество зловредов для андроида показывает, что и платформа linux не является идеальной. Только контейнеризация по образу iOS спасет галактику.

(38) Вот не видел зловреды на Андроиде, которые через маркет устанавливаются.

Ну а всяким кто с недоверенных источников устанавливает — руки оторвать и делов.

серф на андроиде — это алес какой-то. постоянно куда-то редиректы левые срабатывают, то в маркет закидыват какой-нибудь сраный браузер скачивать.

при джобсе такого не было

Программа распространяется в форме троянского ПО для Linux и FreeBSD, требуя для своего размещения эксплуатации неисправленных уязвимостей в серверном ПО или в web-приложениях.

(44) хз, ни разу не попадал.

а вообще — запрет запуска всего не из спец папок — и 99% зловредов что под винду, что под линукс не работают.

(46) ну 99% это сильно, засланый троянец со свежими эксплойтами наплюёт на все эти запреты..хоть обвешайся антивирями и правилами

. а учитывая политику обновления ондройда, и отношения большинства админов к обновлениям в принципе.

(43) не вешай мне лапши на уши

(46) счастливый ты, однако..

Жаль я не сообразил скрин снять, ооочень характерно было..

Причем, и в айфоне, и в самсунге по разу произошло.

Харя в шлеме какая-то орущая вылазит, и браузер прямо в глаза суётся..

(49) вот, и я о том-же.. Кроме лапши и фиалок 🙂

(48) какими эксплоитами? он даже не запустится, ибо политиками запрещено. Если через внешние сервисы — то их также нужно ограничивать по доступу, давать только необходимый. Если кто-то этого не делает, то сам себе буратино.

(51) Каждый месяц выходят списки эксплойтов для разных ОС и каждый раз есть такие с повышением привилегий и обходу ограничений.

можно верить в чудеса конечно, но был у меня однажды в конторе тест на проникновение, замечательно они попали на один из серваков, из-за не установленного обновления для винды и оутлука которое вышло за 2 дня до проведения теста. у пользователя никаких прав не было ни на компе, ни на том серваке. в итоге троянец админские права там получил.

у меня mail.ru на centos 5.5 firefox загадил !

когда этим mail.ru органы займутся за создание вредноносного кода ?

или mail.ru в бюджет столько отчисляет, что органы закрывают глаза на эти проделки ?

Как защитить Ubuntu от вируса-шифровальщика

Уже с 2015 года существует специально сделанный троян-шифровальщик для линукс (Linux.Encoder.1). Конечно он опасен, если будет запущен с правами рута (админа), но сам он не запустится, однако последствия плачевные, всё нужное будет зашифровано.

Но есть ещё опасность, о которой можно забыть. Это эмулятор Wine для запуска Windows-программ в среде Linux. И здесь коварство кроется в том, что порой забываешь о том, что Wine по-умолчанию имеет прямой доступ к домашним папкам, а следовательно ко всему нужному. Wine отличная штука, умеет многое, но все его эти достоинства — становятся его же и недостатками.

Меня посещал вирус-шифровальщик через почтовое сообщение и скрипт запустился автоматически при открытии вложения, ведь у меня был Wine, который позволяет запускать windows-программы. И единственным способом было вернуть всё зашифрованное, это восстановить из архивов.

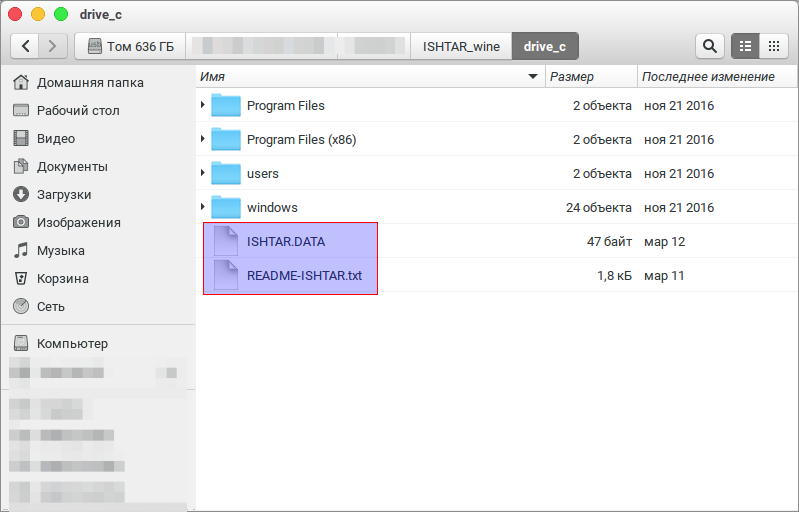

См. рисунок ниже, вот так вирус отложил свои «личинки» на виртуальном диске C:\ который эмитируется Wine, в этой папке типа живёт Windows.

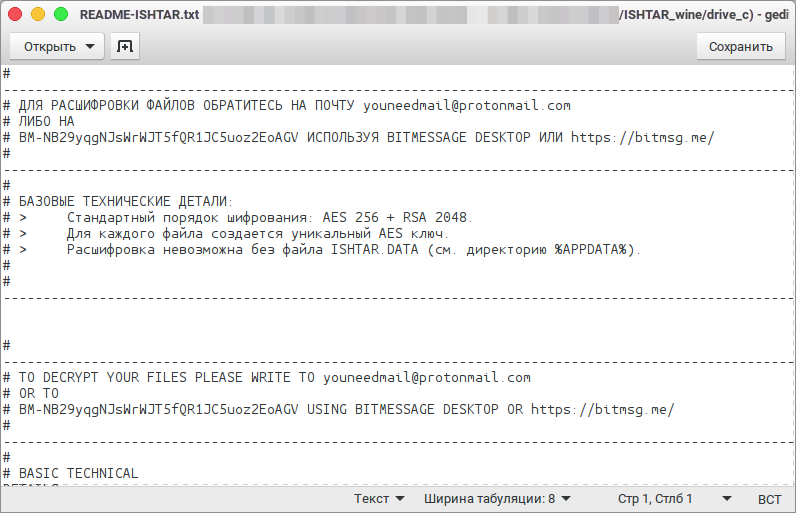

В текстовом файле README-ISHTAR.txt вымогатель просит связи с ним.

Вот так вот.

Думаю, что подогревать рынок вымогательства не стоит. Делайте архивы своих данных. Тем более — не факт, что будет результат.

Что сделать с Wine для защиты от вирусов

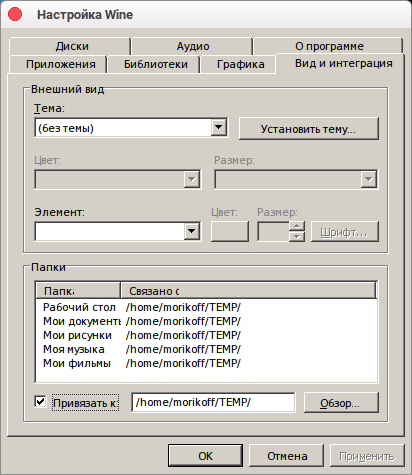

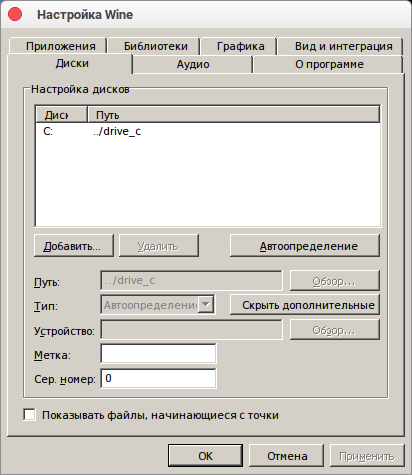

Открыть настройки Wine и изменить доступ к домашним папкам.

Исправить пути к домашним папкам на другой какой-то путь:

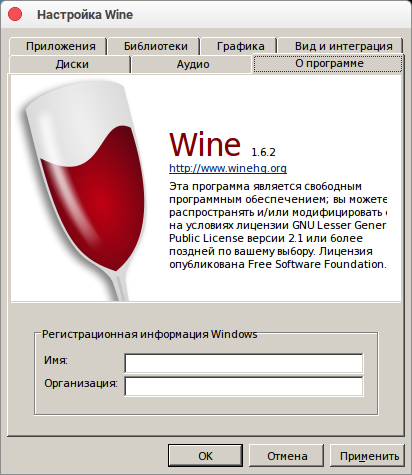

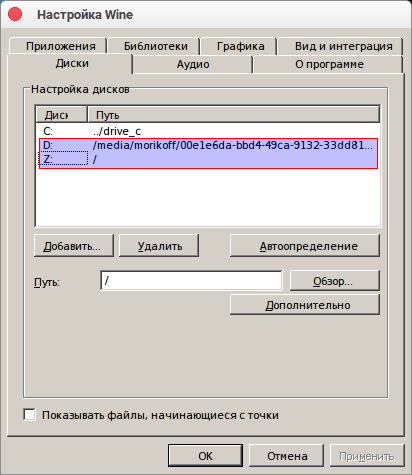

Обратите внимание, что Wine по-умолчанию получает доступ через монтируемый диск Z: вообще к корню диска, не только к домашней папке (см. рисунок как по-умолчанию плохо всё):

Обязательно надо выкинуть все лишние пути и оставить один где и живёт Wine, см. рисунок ниже как лучше:

Но всё это не спасёт на 100%, потому как Wine имеет доступ к конфигурационным файлам в домашней папке, а именно к тому, что прячется в скрытых папках с точкой. В принципе стоит ожидать такие вирусы, которые этим воспользуются ))

Защита Linux от вирусов

И главный совет как защитить свои данные от коварства Wine или просто от вирусов, возьмите да удалите Wine, вот так:

Если вы ещё и устанавливали родные для Wine репозитарии, то сносите их смело:

sudo add-apt-repository -r ppa:ubuntu-wine/ppa

Как выглядит вирус до заражения

Почему их называют Троян, а потому, что это работает по аналогии троянского коня. Если не будете трогать, то ничего и не будет.

Вот так выглядит письмо с трояном (возможно там и шифровальщик), но способ его доставки — «троянским конём», см. рисунок:

Здесь даже ссылка, будто бы открытая, а ведёт не туда, и это видно если поднести к ссылке не нажимая на неё курсор мыши и сразу видно реальный адрес ссылки в нижней строке браузера, см. рисунок:

Про такие письма я знаю лет двадцать, но оказалось, что многие этого не замечают, вот и решил поделиться.

Может я, что забыл упомянуть, сообщите в комментах ниже.

ПОИСК ПО САЙТУ

РЕКОМЕНДУЮ

(Заблокировано) Начал использовать с 2019 года. Рекомендую как выгодный хостинг VPS серверов Hetzner. Регистрируйся по моей ссылке, и получи 20 евро облачных кредитов.

(Заблокировано) Начал использовать с 2012 года. Рекомендую для Linux-серверов отличный сервис DigitalOcean

Использую с 2011 года. Рекомендую как облачный диск DropBox удобный для совместной работы или переноса документов дом-работа-дом.

KNX для Умного Дома

Теоретически светодиод работает без перерыва от 10000 до 100000 часов (первый срок называют китайские производители, второй — европейские и американские). Как это выглядит на практике, вот если учесть, что включаться […] The post Срок жизни светодиодов first appeared on KNX·TRADE.

Порою простая задача произвести сравнение и выбор одного устройства из ряда нескольких, превращается в «камень преткновения». Перед вами ещё одна статья о простой методике сравнения устройств от разных производителей, подготовленная […] The post Как сравнивать шлюзы KNX-DALI first appeared on KNX·TRADE.

Международный стандарт автоматизации KNX имеет непревзойдённое преимущество перед другими закрытыми системами автоматизации. Открытая спецификация стандарта и жёсткий контроль со стороны ассоциации KNX на предмет соответствия стандарту — это широкий спектр […] The post Как профессионально выбрать диммер first appeared on KNX·TRADE.