- Как используя Mimikatz на Kali Linux извлечь хеши Windows

- Как пользоваться mimikatz на Kali Linux

- Обфускация mimikatz

- Извлечение хешей с помощью mimikatz

- MobSF — Mobile Security Framework on Kali Linux

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Wash

- Описание Wash

- Справка по Wash

- Руководство по Wash

- Примеры запуска Wash

- Установка Wash

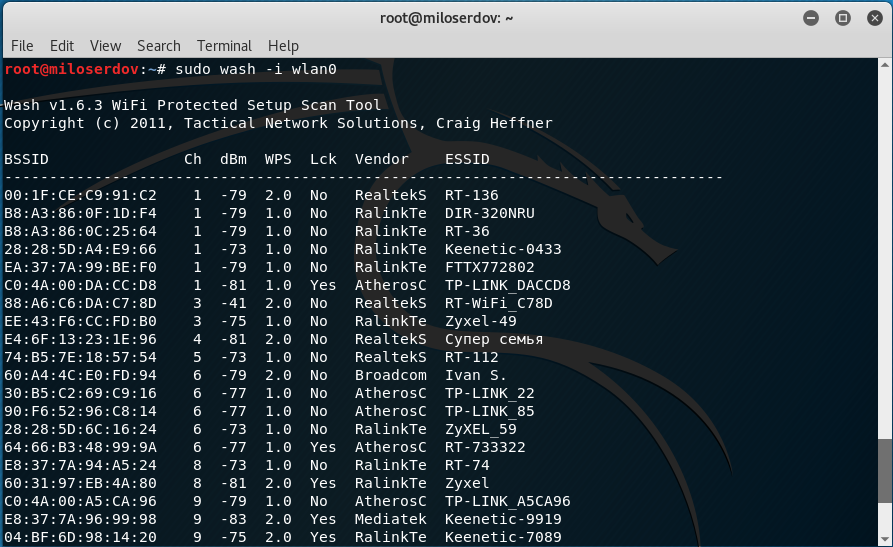

- Скриншоты Wash

- Инструкции по Wash

Как используя Mimikatz на Kali Linux извлечь хеши Windows

Сегодня я расскажу, как используя mimikatz извлечь хеши Windows на Kali Linux.

В ОС Windows хеши извлекаются так же, как и в ОС Linux, за исключением того, что вместо извлечения хешей из файла / etc / shadow мы извлекаем их путем создания дампа памяти процесса LSSAS (сервис проверки подлинности локальной системы безопасности).

Процесс LSSAS содержит хеши паролей и токены безопасности (security token), а также управляет процессом аутентификации и взаимодействия с контроллером домена.

Статья написана в образовательных целях для обучения пентестеров (этичных хакеров). Использование подобных инструментов на чужих устройствах, без надлежащего разрешения, является незаконным и расценивается, как уголовное преступление. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

Как и в случае с Linux, для этого вам потребуются права администратора. Вы можете применить инструмент searchsploit для поиска локальных уязвимостей, допускающих повышение привилегий Windows, однако для простоты мы предположим, что вы получили учетные данные пользователя, обладающего правами администратора.

Тем не менее стоит быть в курсе всех свежих уязвимостей (см. также Лучшие сайты для поиска уязвимостей), связанных с повышением привилегий Windows, для использования в ходе выполнения реального тестирования или атак.

Как пользоваться mimikatz на Kali Linux

Чтобы создать дамп памяти для извлечения из него учетных данных, мы воспользуемся программой mimikatz, которая содержит набор инструментов, помогающих извлекать хеши из памяти процесса LSSAS. Вы можете создать дамп памяти процесса вручную, открыв диспетчер задач (Ctrl+Alt+Delete), щелкнув на нужном процессе правой кнопкой мыши и выбрав пункт контекстного меню Create dump file (Создать файл дампа памяти). Программа mimikatz автоматизирует этот процесс.

Обфускация mimikatz

В Kali Linux вы можете скачать предварительно скомпилированный исполняемый файл. Однако в силу огромной популярности этого инструмента многие антивирусы без труда его обнаруживают, а алгоритм детекта сигнатур Windows удаляет его сразу в момент выявления. Таким образом, вы, вероятно, решите выполнить обфускацию mimikatz (см. также Обход антивируса в Meterpreter).

Для обфускации исполняемого файла с помощью SGN, выполните команду msfencode Metasploit:

kali @ kali : ~ / Downloads $ msfencode — t exe — x mimikatz . exe — k — o mimikatz_encoded . exe — e x86 / shikata_ga_nai — c 3

Теперь у вас есть обфусцированная версия mimikatz, которую вы можете запустить на Windows.

В локальной сети, мы не можем напрямую скинуть обфусцированный исполняемый файл mimikatz с виртуальной машины Kali Linux на виртуальную машину Windows, поэтому передадим его по сети, запустив веб-сервер на машине Kali Linux и скачав файл на Windows.

Сначала запустите веб-сервер Python на Kali Linux:

Получите доступ к серверу и скачайте файл mimikatz_encoded.exe на свою виртуальную машину Windows. Теперь извлечем хеши паролей.

Извлечение хешей с помощью mimikatz

Помните, что для извлечения этих хешей вы должны обладать правами администратора. Чтобы убедиться в том, что ваша учетная запись на компьютере с ОС Windows имеет соответствующие привилегии, используйте сочетание клавиш Win+X, а затем нажмите клавишу A, чтобы открыть консоль Power Shell от имени администратора. Затем введите команду whoami / groups , чтобы просмотреть свои группы пользователей:

MobSF — Mobile Security Framework on Kali Linux

In today’s detailed article we are going to install and use MobSF aka Mobile Security Framework on Kali Linux. After that we can run digital forensics test on any mobile application (Android, iPhone & Windows) and know much more about it. This will be very beneficial for digital forensics experts and ethical hackers.

Needless to say that we are living on digital era, and attacks on our digital life comes from everywhere. Mobile devices are very responsible for that. Attackers and bad guys maximum time tries to attack on our mobile devices.

They are creating malicious applications, bind payloads on our favorite applications and creating modded applications (those are juicy) and insert spyware codes inside it.

We need to be very careful before downloading any application from a third-party websites. Sometime even we can’t trust on application stores. Apps like Stalkerware was banned from Google Play Store for spying on users.

We uses lots of mobile applications on our Android and iPhone devices. It is not possible to check every line of every third-party application we use. Sometimes we might counter with unknown application and we need to know «Is it safe ?»

In that case we can use MobSF. MobSF stands for Mobile Security Framework. We can analysis mobile applications of Android, iOS and Windows using mobile Security Framework. This automated open-source tool is created using Python3 language.

Mobile Security Framework has a Web-Based GUI (Graphical User Interface) that makes it so handy and easy. Let’s see how we can install and run it on our Kali Linux system.

First of all we need to clone it from it’s GitHub repository by using following command:

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF --depth=1After applying this command Mobile Security Framework will be cloned on our system. It is a big tool (around 300MB) so it will take time depending on our internet speed.

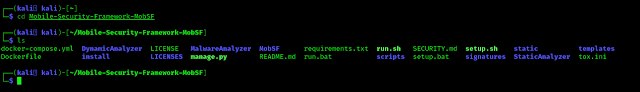

After cloning the tool we just navigate inside it’s directory by using cd command:

cdMobile-Security-Framework-MobSF

Now we can see the files by using ls command:

This tool is available for Windows, Mac and Linux. Windows have setup.bat and run.bat files but Mac and Linux user can follow our article. We need to run setup.sh file.

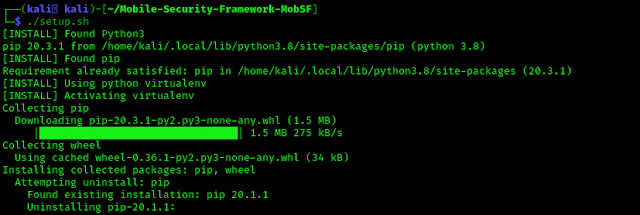

To run the setup.sh file we run following command:

This command will install all the required dependencies to run Mobile Security Framework, as we can see in the following screenshot.

This setting up also might take some minutes depending on our internet speed.

After the installation complete we can use this tool by using run.sh command. As we previously told that this is a web based tool so we need to run it on our localhost server. To run it on our localhost with port 8000 (we can use any other port) by using following command:

And Mobile Security Framework will started on 127.0.0.1:8080 as we can see in the following screenshot:

If we run only ./run.sh command without any localhost IP and port then it will start on 0.0.0.0:8000 by default.

Now we can navigate to the localhost link with our browser and we can see in the following screenshot that Mobile Security Framework is running. We like the color theme of main screen.

Here we upload any application for mobile (APK, IPA & APPX). To upload file we can use drag & drop or click and select.

Here for an example we have an malicious APK file on our Desktop.

Now we drag & drop this on Mobile Security Framework and the toolkit started analy our APK file as we can see in the following screenshot:

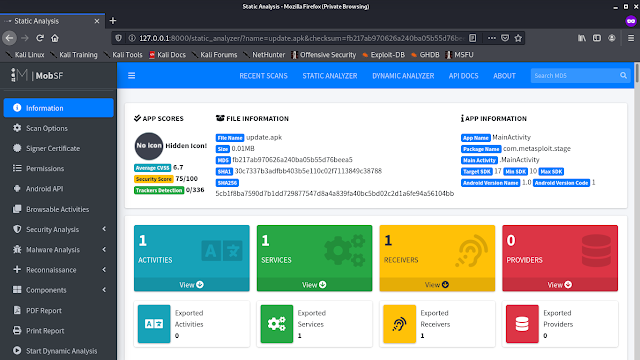

It will take less then couple of minutes to analyze the application. After the analysis complete it will show us the result in front of us, as We can see in the following screenshot:

Now we can see all the results of scanning. Here we can see various scan results. We can see the file information and application information on the top & lots of other things.

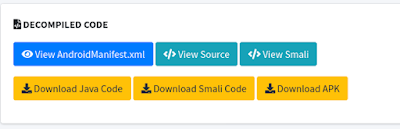

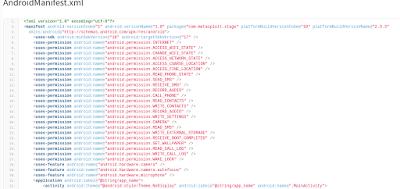

We also can see de-compiled codes by using MobSF (Mobile Security Framework), as shown in the following screenshot:

Inside the source code we may got the Payload.java file and we have a chance to get attacker IP address from this.

These are the basics, there are lots of things to explore on this Mobile Security Framework. If we invest some time we can explore more in this awesome framework.

Mobile Security Framework is a grate tool for digital forensics on mobile applications. This is updated and very much popular among digital forensics experts and ethical hackers.

Like our articles? Make sure to follow us on Twitter and GitHub, we post article updates there. To join our KaliLinuxIn family, join our Telegram Group . We are trying to build a community for Linux and Cybersecurity. For anything we always happy to help everyone on the comment section . As we know our comment section is always open to everyone. We read each and every comment and we always reply .

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Wash

Описание Wash

Wash — это утилита для идентификации точек доступа с включённым WPS. Она может искать с живого интерфейса:

Или может сканировать список pcap файлов:

wash -f capture1.pcap capture2.pcap capture3.pcap

Wash только покажет точки доступа, которые поддерживают WPS. Если ТД поддерживает WPS, то для неё будет собрана следующая информация:

BSSID BSSID точки доступа Channel Канал ТД, как он указан в пакеие beacon ТД WPS Version Версию WPS, которая поддерживается ТД WPS Locked Статус блокировки WPS, как он указан в пакете beacon ESSID ESSID точки доступа

По умолчанию wash осуществит пассивное исследование. Тем не менее, можно дать указание для wash отправлять запросы для зондирования для каждой ТД, чтобы получить больше

Отправляя зондирующие запросы, wash спровоцирует ответы от каждой ТД. Для совместимых с WPS точек доступа типичная WPS информация содержит дополнительные данные о ТД, включая изготовителя, модель и данные о версии. Эти данные сохраняются в опросной таблице базы данных reaver.db.

База данных SQLite reaver.db содержит следующие три таблицы:

history Эта таблица содержит список истории атак, включая процент завершённых и раскрытых WPA ключей survey Эта таблица повторно заполняется каждый раз, когда wash запущена с детальной информацией о точках доступа. status Эта таблица используются для индикации общего статуса wash/reaver

В последнем актуальном форке не используется SQLite.

Домашняя страница: https://github.com/t6x/reaver-wps-fork-t6x (это страница актуального форка, а не оригинальной версии)

Автор: Tactical Network Solutions, Craig Heffner. Авторы актуального мода: t6_x, DataHead, Soxrok2212

Справка по Wash

Обязательные аргументы: -i, --interface= Интерфейс для захвата пакетов -f, --file [FILE1 FILE2 FILE3 . ] Читать пакеты из захваченных файлов Опциональные аргументы: -c, --channel= Канал для прослушивания [auto] -o, --out-file= Записать данные в файл -n, --probes= Максимальное количество попыток отправки к каждоый ТД в режиме сканирования [15] -D, --daemonize Демонизация wash -5, --5ghz Использовать каналы 5GHz 802.11 -s, --scan Использовать режим сканирования -u, --survey Использовать режим опроса [default] -a, --all Показать все ТД, даже без WPS -j, --json Напечатать расширенную WPS информацию в формате json -h, --help Показать справку

Руководство по Wash

Опция -a // —all

Опция -a выведет список всех Точек Доступа, включая те, на которых выключен WPS.

Опция -j // —json

В терминале, в формате json, будет напечатана расширенная WPS информация (серийный номер, модель, …) из ответов зондирования (probe).

Вывод wash может быть передан по трубе в другие команды.

Примеры запуска Wash

sudo wash -i wlan0 -c 6 -C Wash v1.5.2 WiFi Protected Setup Scan Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner mod by t6_x & DataHead & Soxrok2212 & Wiire & kib0rg BSSID Channel RSSI WPS Version WPS Locked ESSID --------------------------------------------------------------------------------------------------------------- E0:3F:49:6A:57:78 6 -73 1.0 No ASUS

Установка Wash

Программа предустановлена в Kali Linux.

Для установки в другие операционные системы достаточно установить Reaver.

Скриншоты Wash