- Keenetic: обход блокировок РКН через VPN Antizapret

- Saved searches

- Use saved searches to filter your results more quickly

- prony5/antizapret

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- 1. Установка DNS HTTPS Proxy

- 2. Установка OpenVPN

- 3. Настройка OpenVPN через интерфейс

- 4. Настраиваем перенаправление заблокированных адресов

- 5. Настраиваем автопереподключение к vpn

- Выборочный обход блокировок на маршрутизаторах Keenetic

- Как блокируют доступ к сайту

- Как настроить обход блокировок на маршрутизаторах Keenetic

- Как проверить, что маршрутизация через VPN работает

- Минусы и плюсы выборочного обхода блокировок

- P.S.

Keenetic: обход блокировок РКН через VPN Antizapret

Оригинал инструкции находится на форуме по роутерам keenetic (нужна регистрация) — спасибо его участникам!

Через Antizapret VPN будут открываться только те ресурсы, которые в реестере по диапазонам IP и доменам. Включая такую важную вещь, как анонсеры на торрент-трекерах. Доступ ко всему остальному (игры, youtube, сиды в торрентах, и т.п.) будет работать как обычно, через провайдера.

История изменений в статье:

май 2019 — оригинал.

апрель 2020 — теперь при падении VPN-туннеля или при проблемах подключения к нему, будет использоваться публичный DNS, а при работающем VPN-подключении — DNS из VPN’а.

август 2022 — некоторые исправления для работы на прошивках 3.8.x и новее.

январь 2023 — статья на dzen заблокирована, перенёс на teletype.in и актуализировал

март 2023 — обновлен конфиг

1. Проверяем , что на роутере наиболее свежая из доступных прошивка (с 14.05.2020 весь модельный ряд Keenetic обновлен производителем до KeeneticOS 3.x, требуется всего лишь обновить ваш роутер до самой новой прошивки)

2. Переходим в раздел «Управление» — «Общие настройки». В подразделе «Обновления и компоненты» нажимаем «Изменить набор компонентов». Находим в списке компонентов «OpenVPN» и «Фильтрация контента и блокировка рекламы при помощи облачных сервисов» — ставим на них галочки. Сохраняем набор компонентов — роутер перезагрузится.

3. В разделе «Сетевые правила» — «Интернет-фильтр» на вкладке «Настройка DNS» создать профиль «AntiZapret» и добавить в него какие-нибудь публичные DNS-серверы, например 8.8.8.8 и 77.88.8.8. Нажать «Сохранить», чтобы рядом с именем профилей пропала звёздочка. Должно получиться следующее:

-в «Системном профиле» адреса, автоматически полученные от провайдера

-в профиле «AntiZapret» адреса 8.8.8.8 и 77.88.8.8

В созданном профиле нужно отключить «Транзит запросов»! (если есть такая настройка, появилась с прошивки 3.9.2)

Важно: вы можете использовать в профиле «AntiZapret» любые публичные DNS (вместо 8.8.8.8 и 77.88.8.8, как в примере), главное, чтобы соблюдались условия:

-эти адреса не должны никоим образом совпадать с адресами в «Системном профиле» (т.е. быть полностью иными)

-это должны быть классические IPv4 DNS-серверы, никаких IPv6/DoH/DoT

4. В разделе «Интернет-фильтры» на вкладке «Контентный фильтр» выбрать режим фильтрации «Публичные DNS-резолверы и настраиваемые профили». Ниже в разделе «Профили контентной фильтрации по умолчанию» для всех сетей (домашняя, гостевая) выбрать из выпадающего списка профиль «AntiZapret» (он в самом низу выпадающего списка).

5. Настраиваем OpenVPN-клиент. Переходим на страницу Интернет — Другие подключения, нажимаем кнопку «Добавить подключение»

Использовать для выхода в Интернет: галочка не установлена

Имя подключения: Antizapret

Тип (протокол): OpenVPN

Получать маршруты от удаленной стороны: галочка установлена

Конфигурация OpenVPN: вставляем весь текст отсюда (отключите авто-переводчик с английского в своем браузере). Сохраняем.

Важно: обратите внимание на две строки в конфиге:

route 8.8.8.8

route 77.88.8.8

эти адреса должны полностью совпадать с теми, которые вы указали на шаге 3. Если вы использовали не 8.8.8.8 и 77.88.8.8, а, скажем, 1.1.1.1, то и тут у вас будет route 1.1.1.1

Если прошивка 3.9.2 и новее, то после строк route нужно так же добавить такую:

data-ciphers «AES-128-GCM:AES-256-GCM:AES-128-CBC» Если работает без неё, то можно не писать.

6. Включаем только что созданное VPN-подключение. Через несколько секунд оно должно стать активным.

7. Через пару минут выключаем-включаем сетевой адаптер или перезагружаем ПК. С этого момента обход блокировок заработал. Можно это проверить, попробовав перейти на любой запрещенный сайт, к примеру http://rutracker.org/

Если что-то пойдет не так — роутер можно сбросить до заводских .

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

Инструкция по настройкироутера с OpenWrt для обхода блокировок

prony5/antizapret

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

Инструкция по настройки роутера с OpenWrt для обхода блокировок.

Все DNS запросы идут через HTTPS (DOH).

Роутер перенаправляет запросы (на адреса из списка) через VPN.

1. Установка DNS HTTPS Proxy

2. Установка OpenVPN

Можно через ssh: https://openwrt.org/docs/guide-user/services/vpn/openvpn/client

Для LiCI можно через интерфейс (System->Software) luci-app-openvpn

Файлы конфигурации .OVPN можно найти на (https://www.vpngate.net/en/)

Файл конфигурации .OVPN должен содержать строку route-noexec , для того чтобы не создавать маршрутизацию по умолчанию через vpn при подключении

3. Настройка OpenVPN через интерфейс

Применяем настройки фаервола:

uci commit firewall && /etc/init.d/firewall restart 4. Настраиваем перенаправление заблокированных адресов

Создаем файл /etc/pro-route/hosts для хранения хостов, которые нужно перенаправлять на vpn

185.167.98.127 # rutracker.org 45.132.105.85 # rutracker.org 104.20.42.23 # 4pda.ru 104.20.41.23 # 4pda.ru kinobase.org kinokrad.co kinokrad.net kinokong.ws kinokong.cc hdrezka.ag hdrezka.cm rezka.ag Создаем скрипт /etc/pro-route/apply.sh (добавлет статический маршрут для адресов из файла hosts)

#!/bin/bash iface="$1" [ -z "$iface" ] && exit logger -t pro-route "Add custom routes for '$iface'" input="/etc/pro-route/hosts" while IFS= read -r line do host=$(echo $line | awk -F# '') [ -z "$host" ] && continue route add $host $iface logger -t pro-route "Make route for '$host'" done "$input"

Даем права на запуск скрипта /etc/pro-route/apply.sh

chmod +x /etc/pro-route/apply.sh

Добавляем код в /etc/openvpn.user. Скрипт будет выполнятся каждый раз при запуске интерфейса (т.к. при разрыве vpn соединения маршруты сбрасываются).

[ "$ACTION" = "up" ] && /bin/sh /etc/pro-route/apply.sh tun0

5. Настраиваем автопереподключение к vpn

Соединение с vpn может быть установлено, но маршруты не пробрасываться, по этому проверяем через доступ к тестовому ресурсу. Так же проверяем шлюз, через который идет соединение, т.к. провайдер может подменять заблокированный ресурс на заглушку.

Создаем скрипт /etc/pro-route/check.sh

#!/bin/bash log()< echo $1 logger -t pro-route $1 > host="$1" gate="$2" if [ -z "$host" ] || [ -z "$gate" ] then log "Bad params." exit fi success=False i=1 while [ $i -le 3 ] do log "Checking vpn connecton by host '$host' ($i)." res=$(/bin/traceroute $host -m 3 -w 3) if [[ "$res" = *"$gate"* ]] then success=True log "Success" break else log "Fail" fi sleep 3 i=$((i+1)) done if [ $success = False ] then log "Restart vpn" /etc/init.d/openvpn restart fi

Даем права на запуск скрипта /etc/pro-route/check.sh

chmod +x /etc/pro-route/check.sh

Добавляем срипт в планировщик

*/10 * * * * /bin/sh /etc/pro-route/check.sh rutracker.org vpngate

Выборочный обход блокировок на маршрутизаторах Keenetic

Суть обхода любой блокировки (при условии что сам сайт работает) это посетить его с помощью другого (через другой) компьютера (сервера, шлюза) у которого есть доступ к необходимому сайту. Реализация задуманного как правило сводится к организации защищенного туннеля между вашим компьютером и сервером у которого есть доступ к нужному ресурсу.

В этой статье я опишу процесс выборочного обхода блокировок доступа к сайтам на примере маршрутизатора Keenetic Giga (KN-1010).

Наглядно процесс обхода блокировки доступа к сайту выглядит следующим образом.

Как блокируют доступ к сайту

Блокировки могут быть двух типов и я разберу их на примере поговорки «пустить козла в огород»:

- Блокировка по источнику. То есть не пускать конкретно кого-то. Суть первой блокировки не пускать козла.

- Блокировка по цели. То есть не пускать конкретно куда-то. Суть второй блокировки не пускать в огород.

Первым вариантом пользуются владельцы сайтов. Как правило блокируют доступ с IP адресов подозреваемых в хакерских атаках.

Вторым способом пользуются контролирующие органы со стороны государства, когда хотят ограничить доступ к той или иной информации. В данном случае блокировка осуществляется не с определенных адресов, а к определенным адресам.

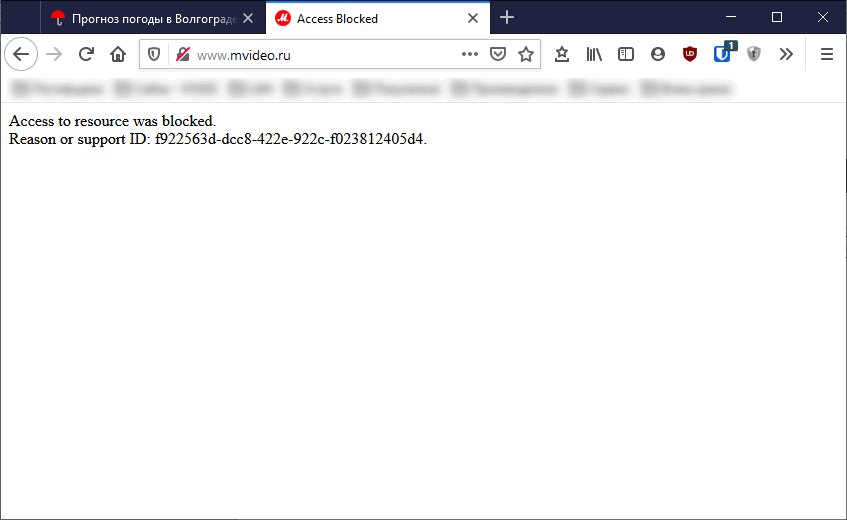

В обоих случаях блокировок случаются ошибки и поэтому вы можете потерять доступ к нормальному сайту. Я ранее описывал свой случай, когда вся подсеть моего провайдера была заблокирована на каком-то шлюзе безопасности и у меня пропал доступ к сайту популярного интернет магазина М.Видео.

Прошу не считать этот пост ни рекламой, ни антирекламой М.Видео. Эта статья совсем о другом.

Как настроить обход блокировок на маршрутизаторах Keenetic

Первым делом нужно обзавестись VPN сервером у которого есть доступ к забокированному ресурсу. Это может быть свой собственный сервер (виртуальный, выделенный), платный VPN или совершенно бесплатный WARP.

Далее нужно настроить VPN тоннель между вашим маршрутизатором и VPN сервером. Тип туннеля особой роли не играет. Тут стоит отталкиваться от возможностей VPN сервера и ваших знаний.

Если вы настраиваете свой собственный сервер на Debian, то это может быть тоннель PPTP или WireGuard. Главное не забыть пустить подключившихся по VPN пользователей в интернет — https://moonback.ru/page/debian-vpn-client-to-inernet.

Либо воспользуйтесь VPN Warp от CloudFlare, о котором я рассказывал совсем недавно — https://moonback.ru/page/keenetic-warp. В большинстве случаев он отлично справляется с предоставлением доступа к заблокированным сайтам, хотя и не предназначен для этого.

Следующий шаг — это настройка статической маршрутизации в вашем роутере. То есть нужно настроить таблицу маршрутизации так, чтобы запросы к необходимому ресурсу шли не через вашего провайдера, а через VPN сервер.

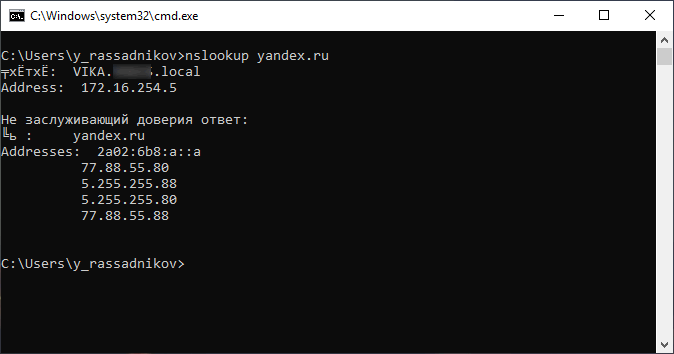

На этом этапе нам понадобиться узнать все IP адреса интересующего нас сайта. В Windows это можно сделать с помощью команды nslookup . Ниже пример для сайта yandex.ru:

Подробнее как узнать все IP адреса сайта можно в этой статье — https://moonback.ru/page/kak-uznat-ip-adres-sayta.

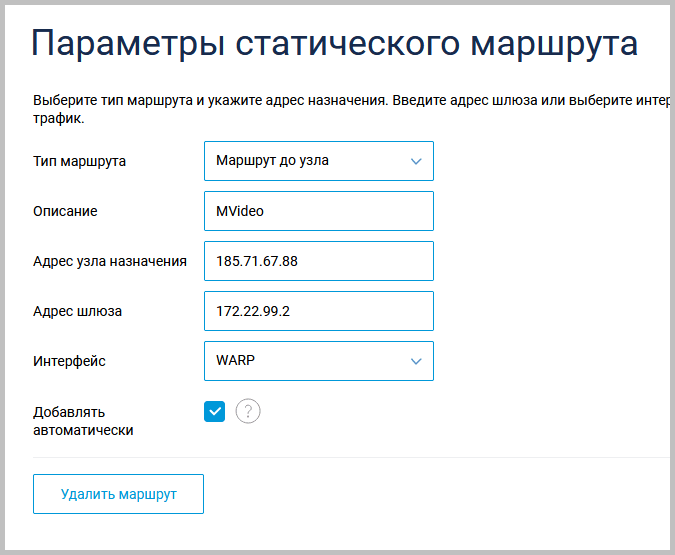

После того как вы узнали IP адрес(а) необходимого сайта нужно зайти в веб-панель управления маршрутизатором в раздел «Сетевые правила > Маршрутизация» и добавить статический маршрут:

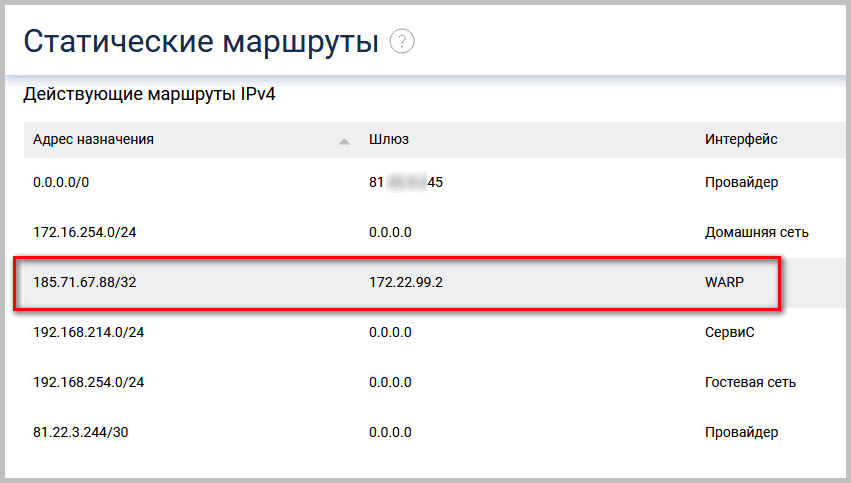

После чего маршрут должен появиться в списке:

В моем примере все адреса и названия из предыдущей статьи про Warp на маршрутизаторе Keenetic.

- Warp — название подключения (тоннеля);

- Адрес шлюза — адрес вашего тоннеля из его настроек;

- Адрес узла назначения — в моем случае это IP адрес сайта M.Video;

- Описание — любое описание понятное вам;

- Тип маршрута — если нужен маршрут к одному IP адресу, то выбираем «Маршрут до узла».

Если у сайта несколько IP адресов, то необходимо настроить статические маршруты для каждого адреса.

Как проверить, что маршрутизация через VPN работает

В Windows можно воспользоваться командой tracert . Пример прохождения пакетов без использования VPN:

После того как вы подключите статическую маршрутизацию через VPN список промежуточных узлов будет другой, и на втором месте будет уже не оборудование вашего провайдера, а адрес устройства из VPN тоннеля:

Обратите внимание на значение ping у второго устройства после вашего роутера. Общее время ответа конечного сервера через VPN так же будет больше.

После правильной настройки заблокированный сайт должен спокойно открываться в окне вашего браузера.

Минусы и плюсы выборочного обхода блокировок

Минус предложенного метода в том, что все операции нужно делать вручную. Что несложно сделать для одного или пары сайтов, даже если у них несколько IP адресов. Но если вам необходимо получить доступ к десяткам сайтов, то приготовьтесь к большой кропотливой работе.

Если сайт сменит свой IP адрес, то все настройки нужно будет повторить уже для нового адреса. Если сайт часто меняет адреса, то процедура настройки маршрутизации превратится в кошмар.

Плюс описанного метода в том, что вы сами полностью контролируете процесс маршрутизации.

Для реализации описанного метода обхода блокировки на роутере не нужно устанавливать дополнительно ПО в виде OPKG и т.п., достаточно свежей стабильной прошивки.

P.S.

Стоит ли весь трафик пускать через VPN? Нет не стоит. Скорость передачи данных через VPN в большинстве случаев меньше, чем напрямую через провайдера.