Как настроить LAN-to-LAN IPsec VPN на роутерах TP-Link в новом интерфейсе?

Дата последнего обновления: 12-17-2018 15:15:29 PM 192611

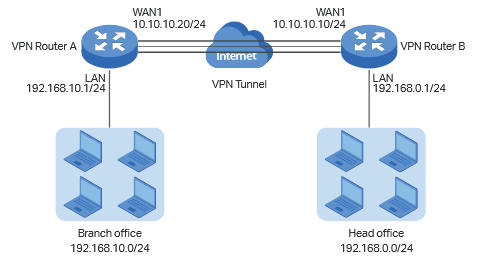

Используя функцию LAN-to-LAN IPsec VPN две различные частные сети могут быть подключены друг к другу через интернет. К примеру, возьмем приведенную на рисунке ниже топологию. Следуя инструкции ниже, вы сможете настроить похожее VPN соединение.

В данном примере WAN IP адреса обоих роутеров «серые», но при этом мы допускаем, что они находятся в одной подсети, например, подсети провайдера. Если два ваших устройства находятся в разных подсетях, для настройки IPsec VPN вам потребуются «белые» IP адреса на обоих маршрутизаторах (услуга приобретается у вашего интернет-провайдера)

Шаг 1. Проверяем настройки, которые нужны для настройки IPsec VPN на роутерах.

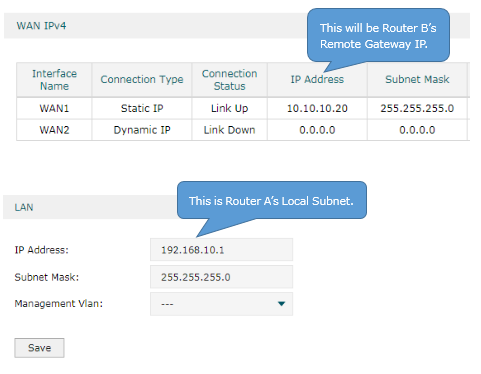

Проверим VPN на роутере А

Перейдите в раздел Status > System Status

В разделе Network > LAN

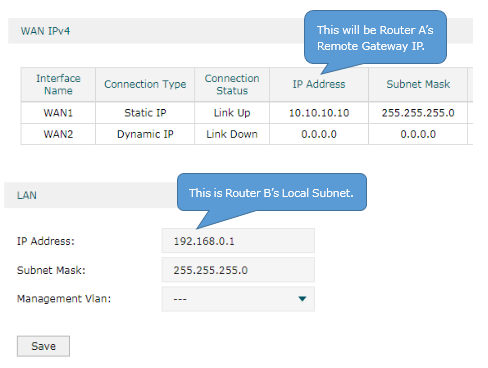

Затем проверьте те же настройки на роутере В.

В разделе Status > System Status

Network > LAN

Шаг 2 Настройка IPsec VPN на роутере В

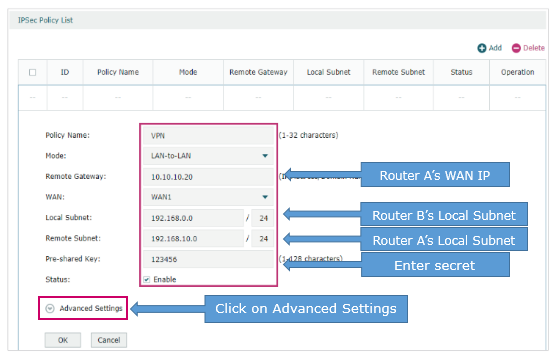

- Перейдите в меню VPN > IPSec > IPSec Policy и нажмите Add чтобы открыть страницу со скриншота нароутере. Настройте базовые параметры для политики IPseс.

- Поставьте режим

- Remote Gateway — 10.10.10.20

- WAN – WAN1

- Local subnet 192.168.0.0/24

- Remote subnet 192.168.10.0/24

- Pre-shared key –любой пароль по вашему выбору. В качестве примера – 123456

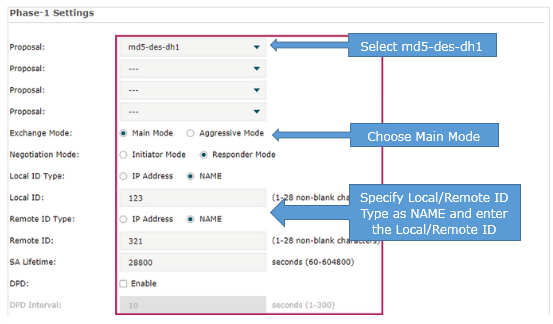

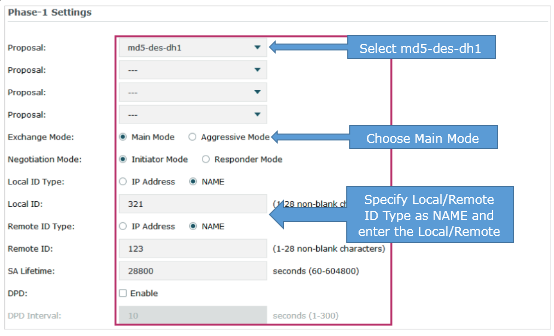

2. Нажмите чтобы открыть дополнительные настройки. В разделе Phase-1 Settings настройте параметры IKE phase-1

- Proposal — md5-des-dh1

- Exchange Mode — Main Mode

- Negotiation Mode — Responder Mode

- Local/Remote ID Type – NAME

Если роутер находится за NAT сервисом, необходимо выбрать Aggressive Mode в качестве Exchange Mode и выбрать Local/Remote ID Type как NAME, в другом случае, VPN-туннель не установится.

Настройте Local ID и Remote ID по вашему желанию. Здесь, в качестве примера Local ID используется 123, а Remote ID – 321

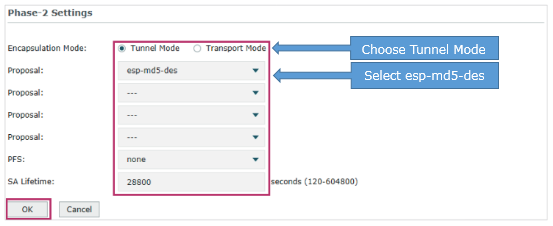

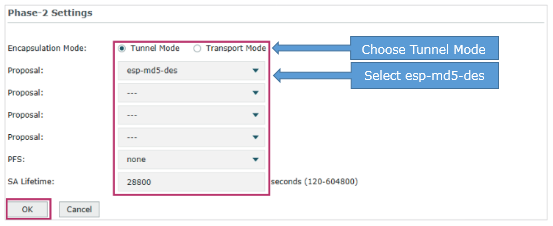

3. В разделе Phase-2 Settings настройте параметры IKE phase-2

Если роутер находится за NAT сервисом, proposal не может быть выбран как as ah-md5 или as –sha1, в противном случае, VPN-туннель не заработает.

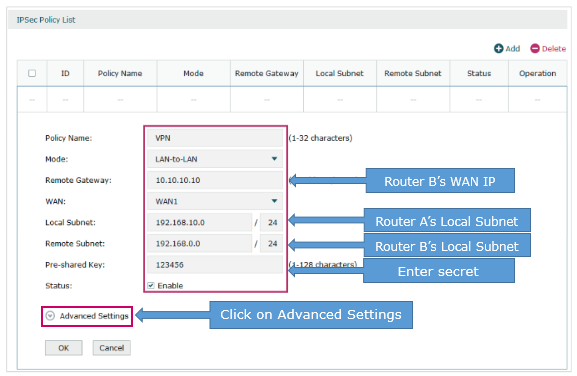

Шаг 3 Настройте IPsec VPN на роутере А

Настройка роутера А идентична настройке роутера В

- Перейдите в меню VPN > IPSec > IPSec Policy и нажмите Add чтобы открыть страничку со скриншота нароутере. Настройте базовые параметры для политики IPseс.

2. Нажмите Advanced Settings чтобы открыть дополнительные настройки. В разделе Phase-1 Settings настройте параметры IKE phase-1.

3. В разделе Phase-2 Settings настройте параметры IKE phase-2

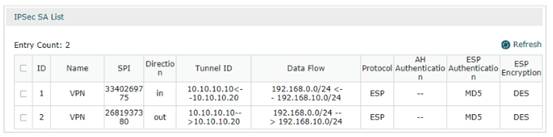

Шаг 4 Проверьте, что туннель подключен.

Независимо от того, в настройках какого маршрутизатора вы находитесь, перейдите в меню VPN > IPsec > IPsec SA. Если IPsec VPN установился, вы увидите следующее изображение.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Как настроить LAN-to-LAN IPSec-туннель для множества локальных подсетей, используя новый интерфейс?

Дата последнего обновления: 08-28-2020 14:58:35 PM 73870

В данной инструкции описывается главным образом настройка LAN-to-LAN IPSec-туннеля для множества подсетей. Если ваш вопрос касается настройки самих VPN‑соединений, пройдите по ссылке.

Топология, цели и задачи рассматриваемой сети

- VPN-маршрутизатор 1 и VPN-маршрутизатор 2 соединены при помощи IPSec VPN‑туннеля.

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 2 в другой подсети 192.168.20.0/24

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 3 в другой подсети 192.168.30.0/24

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 4 в другой подсети 192.168.40.0/24

Настройки для VPN‑маршрутизатора

Помимо настройки VPN‑соединений на VPN‑маршрутизаторах также необходимо настроить статическую маршрутизацию и разделить NAT на несколько сетей, используя Multi-Nets NAT (в нашем примере это VPN‑маршрутизатор 2).

1. Настройка IPSec VPN‑туннеля на обоих VPN‑маршрутизаторах

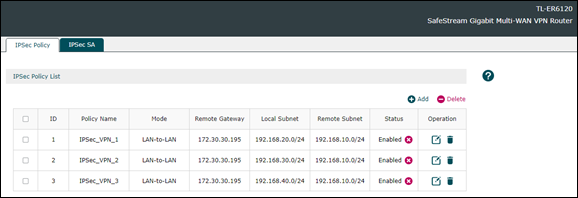

Чтобы пакеты данных могли проходить сквозь VPN‑туннель необходимо создать IPSec VPN‑туннель для каждой подсети. В данном примере созданы три VPN‑туннеля на VPN‑маршрутизаторе 2. Раздел, в котором проводилась настройка: VPN > IPSec > IPSec Policy:

После успешной настройки VPN‑туннеля устройство будет фиксировать проходящие подключения, которые можно посмотреть в разделе VPN > IPSec > IPSec SA:

2. Настройка статического маршрута для VPN‑маршрутизатора 2

Настройте статический маршрут, чтобы VPN‑маршрутизатор отличал подсети друг от друга после L2/L3 коммутатора и мог успешно направлять пакеты по соответствию. Для этого необходимо указать IP-адрес последующего коммутатора как IP-адрес вышестоящего устройства в сети. Это нужно сделать для каждой подсети, отличной от 192.168.10.0/24. Раздел, в котором проводится данная настройка: Transmission > Routing > Static Route:

3. Разделение NAT на несколько сетей на VPN‑маршрутизаторе 2 (необязательно)

Разделение NAT осуществляется для доступа в интернет устройств, находящихся в разных подсетях. При этом VPN‑соединение не пострадает, поэтому можно настроить его в соответствовании с фактическими сетевыми требованиями. Настройка осуществляется в разделе Transmission > NAT > Multi-Nets NAT:

Настройки для коммутатора L2+/L3

В настройках коммутатора L2+/L3 следует также настроить статический маршрут и интерфейс, что позволит установить связь между коммутатором L2+/L3 и VPN‑маршрутизатором 2.

1. Настройка интерфейсов для разных подсетей коммутатора L2+/L3

Для каждой подсети необходимо создать свой интерфейс. Таким образом пакетные данные смогут быть направлены между самой подсетью и коммутатором L2+/L3. Настройка осуществляется в разделе L3 FEATURES > Interface > Interface Config > Edit IPv4:

2. Создание статического маршрута для коммутатора L2+/L3

Здесь в роли статического маршрута выступает шлюз по умолчанию. Он отправит все пакеты, приходящие на VPN‑маршрутизатор 2, и далее по узлам: на удалённый сайт, VPN‑туннель или запросы на доступ в интернет. Перейдите в L3 FEATURES > Static Routing > IPv4 Static Routing для настройки данной опции:

После настройки интерфейса и статического маршрута, мы, наконец, можем посмотреть таблицу маршрутизации — для этого перейдите в L3 FEATURES > Routing Tables > IPv4 Routing Table:

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

How to configure LAN-to-LAN IPsec VPN on TP-Link Router using the new GUI

Updated 06-27-2022 06:30:17 AM 192612

With LAN to LAN VPN function, different private networks can be connected together via the internet. Take the following topology as an example, we will learn how to configure the LAN to LAN IPsec VPN.

Step1 Verify the settings needed for IPsec VPN on router

Choose the menu Status > System Status and Network > LAN.

Choose the menu Status > System Status and Network > LAN.

Step 2 Configure IPsec VPN setting on Router B

(1) Choose the menu VPN > IPSec > IPSec Policy and click Add to load the following page on the VPN router. Configure the basic parameters for the IPsec policy.

· Specify the mode as LAN-to-LAN.

· Specify the Remote Gateway as 10.10.10.20.

· Specify the WAN as WAN1.

· Specify local subnet as 192.168.0.0/24 and remote subnet as 192.168.10.0/24.

· Specify the Pre-shared Key as you like. Here we enter 123456.

(2) Click Advanced Settings to load the following page. In the Phase-1 Settings section, configure the IKE phase-1 parameters.

· Select md5-des-dh1 as the proposal.

· Specify Exchange Mode as Main Mode.

· Specify Negotiation Mode as Responder Mode.

· Specify Local/Remote ID Type as NAME.

Once the router is behind a NAT device, we have to select Aggressive Mode as Exchange Mode and select NAME as Local/Remote ID Type, otherwise, the VPN tunnel can’t be established.

· Specify the local/remote ID as you like. Here we specify the local ID as 123 and remote ID as 321.

(3) In the Phase-2 Settings section, configure the IKE phase-2 parameters. Click OK.

· Specify Encapsulation Mode as Tunnel Mode.

· Select esp-md5-des as the proposal.

Once the router is behind a NAT device, the proposal cannot be specified as ah-md5 or as –sha1, otherwise, the VPN tunnel can’t be established.

Step 3 Configure IPsec VPN setting on Router A

The configuration of Router A is similar to Router B.

(1) Choose the menu VPN > IPSec > IPSec Policy and click Add to load the following page on the VPN router. Configure the basic parameters for the IPsec policy.

(2) Click Advanced Settings to load the following page. In the Phase-1 Settings section, configure the IKE phase-1 parameters.

(3) In the Phase-2 Settings section, configure the IKE phase-2 parameters. Click OK.

Step 4 Verify the connectivity of the IPsec VPN Tunnel.

Regardless of Router A and Router B, choose the menu VPN > IPsec > IPsec SA to load the following page. If the IPsec VPN tunnel is established successfully, it will be shown in the list.

Looking for More

Is this faq useful?

Your feedback helps improve this site.

What’s your concern with this article?

- Dissatisfied with product

- Too Complicated

- Confusing Title

- Does not apply to me

- Too Vague

- Other

We’d love to get your feedback, please let us know how we can improve this content.

We appreciate your feedback.

Click here to contact TP-Link technical support.

Subscription TP-Link takes your privacy seriously. For further details on TP-Link’s privacy practices, see TP-Link’s Privacy Policy.