Как настроить site-to-site PPTP VPN-подключение на маршрутизаторе TP-Link?

Дата последнего обновления: 03-28-2016 11:47:36 AM 360761

Site — to — Site PPTP VPN -подключение устанавливается между двумя VPN -маршрутизаторами. Для настройки Site — to — Site PPTP VPN -подключения на маршрутизаторах TP — LINK , пожалуйста, следуйте нижеприведённой инструкции:

1. Уточните настройки, необходимые для настройки PPTP VPN -подключения на маршрутизаторе

2. Настройте PPTP -сервер на маршрутизаторе TP — LINK (маршрутизатор А)

3. Настройте PPTP -клиент на маршрутизаторе TP — LINK (маршрутизатор B )

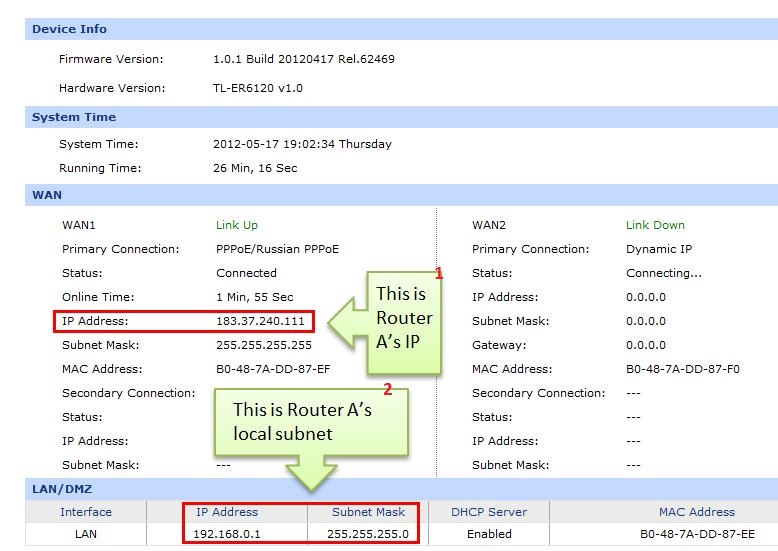

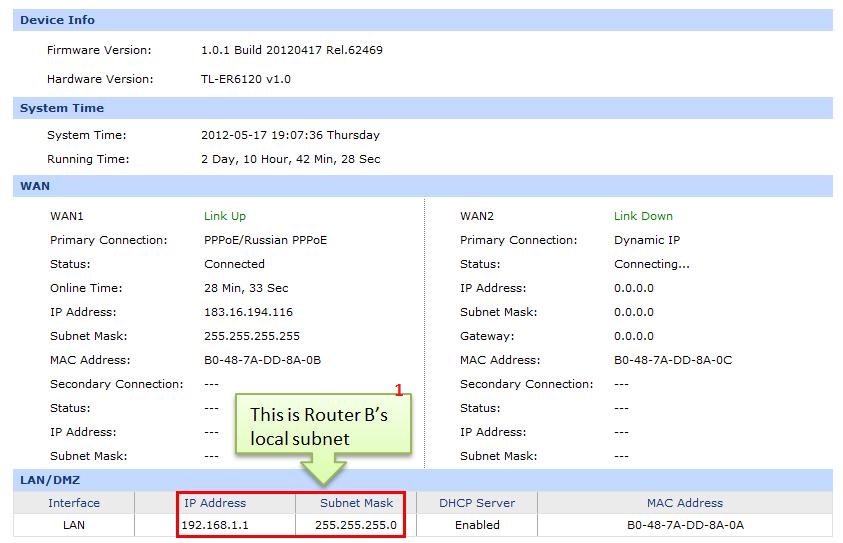

Проверьте настройки маршрутизатора, необходимые для PPTP VPN -подключения

Настройка PPTP -сервера на маршрутизаторе TP — LINK

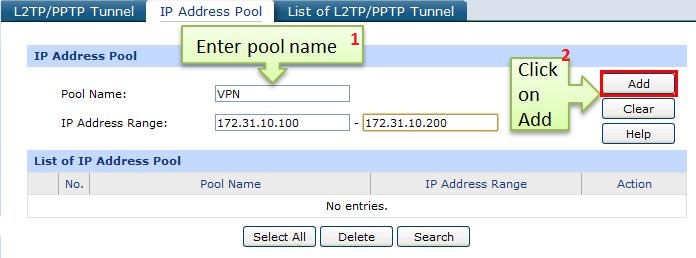

Шаг 1 : Перейдя на страницу управления маршрутизатором А нажмите VPN -> L 2 TP / PPTP -> IP A ddress Pool (пул IP -адресов), после чего нажмите Add (Добавить).

2. Нажмите Add ( Добавить ) .

ПРИМЕЧАНИЕ: Пул IP -адресов должен отличаться от диапазона IP -адресов в сети LAN .

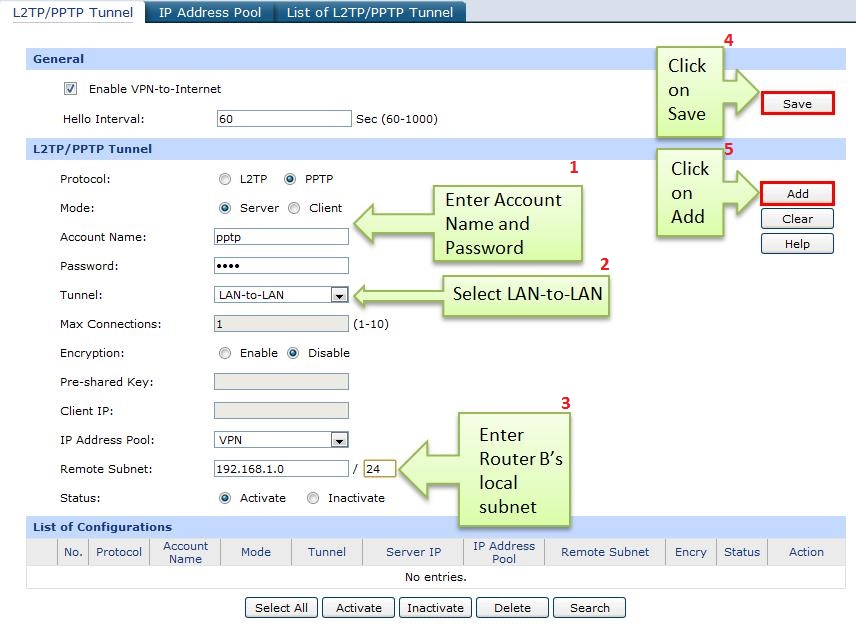

Перейдите во вкладку L 2 TP / PPTP Tunnel , выберите протокол PPTP ; а также Mode (режим) Server (Сервер).

1. Укажите Account name (Имя пользователя) и Password (пароль)

Шаг 3 : Укажите Account name (Имя пользователя) и Password (Пароль) по своему усмотрению. В данном примере мы используем “ pptp ” в качестве имени пользователя и пароля.

Шаг 4 : В поле Tunnel (Туннель) выберите LAN — to — LAN .

Шаг 5 : В поле IP Address Pool (пул IP -адресов) выберите VPN , который мы добавили ранее.

Шаг 6 : В поле Remote Subnet (Удалённая подсеть) выберите удалённую подсеть маршрутизатора B . В данном примере мы используем значение “192.168.1.0/24”.

Шаг 7 : В поле Status (Состояние), select Active (Включить) .

Шаг 8 : Нажмите Add (Добавить), после чего нажмите Save (Сохранить).

Настройка PPTP -клиента на маршрутизаторе TP — LINK

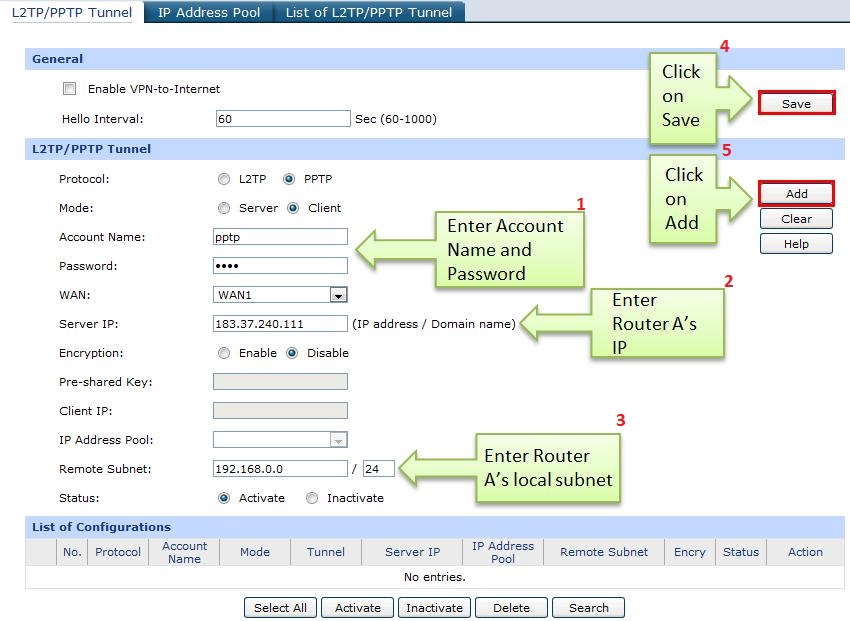

Шаг 1 : Перейдите в веб-интерфейс управления маршрутизатором B , перейдите во вкладку L 2 TP / PPTP Tunnel ( L 2 TP / PPTP -туннель), в поле Protocol (Протокол) выберите PPTP , в поле Mode (Режим) выберите Client (Клиент).

Шаг 2 : Укажите “ pptp ” в качестве имени пользователя и пароля.

1. Укажите Account name (Имя пользователя) и Password (пароль)

Шаг 3 : В поле Server IP ( IP -адрес сервера) укажите IP -адрес маршрутизатора A , который является 183.37.240.111.

Шаг 4 : В поле Remote Subnet (Удалённая подсеть) укажите локальную подсеть маршрутизатора B . В данном случае мы используем “192.168.1.0/24” в качестве примера.

Шаг 7 : В поле Status (Состояние), select Active (Включить) .

Шаг 8 : Нажмите Add (Добавить), после чего нажмите Save (Сохранить).

Шаг 7 : Если PPTP -туннель успешно настроен, вы сможете увидеть его в таблице List of Tunnel (Список туннелей).

Помимо этого, компьютер, находящийся в локальной сети маршрутизатора B сможет отправлять эхо-запрос ( ping ) на LAN IP -адрес маршрутизатора A (192.168.0.1).

Как настроить LAN-to-LAN IPSec-туннель для множества локальных подсетей, используя новый интерфейс?

Дата последнего обновления: 08-28-2020 14:58:35 PM 73514

В данной инструкции описывается главным образом настройка LAN-to-LAN IPSec-туннеля для множества подсетей. Если ваш вопрос касается настройки самих VPN‑соединений, пройдите по ссылке.

Топология, цели и задачи рассматриваемой сети

- VPN-маршрутизатор 1 и VPN-маршрутизатор 2 соединены при помощи IPSec VPN‑туннеля.

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 2 в другой подсети 192.168.20.0/24

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 3 в другой подсети 192.168.30.0/24

- ПК 1 из одной подсети 192.168.10.2/24 получает доступ к ПК 4 в другой подсети 192.168.40.0/24

Настройки для VPN‑маршрутизатора

Помимо настройки VPN‑соединений на VPN‑маршрутизаторах также необходимо настроить статическую маршрутизацию и разделить NAT на несколько сетей, используя Multi-Nets NAT (в нашем примере это VPN‑маршрутизатор 2).

1. Настройка IPSec VPN‑туннеля на обоих VPN‑маршрутизаторах

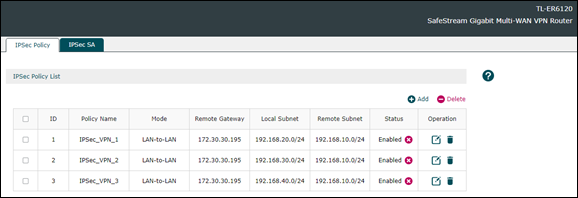

Чтобы пакеты данных могли проходить сквозь VPN‑туннель необходимо создать IPSec VPN‑туннель для каждой подсети. В данном примере созданы три VPN‑туннеля на VPN‑маршрутизаторе 2. Раздел, в котором проводилась настройка: VPN > IPSec > IPSec Policy:

После успешной настройки VPN‑туннеля устройство будет фиксировать проходящие подключения, которые можно посмотреть в разделе VPN > IPSec > IPSec SA:

2. Настройка статического маршрута для VPN‑маршрутизатора 2

Настройте статический маршрут, чтобы VPN‑маршрутизатор отличал подсети друг от друга после L2/L3 коммутатора и мог успешно направлять пакеты по соответствию. Для этого необходимо указать IP-адрес последующего коммутатора как IP-адрес вышестоящего устройства в сети. Это нужно сделать для каждой подсети, отличной от 192.168.10.0/24. Раздел, в котором проводится данная настройка: Transmission > Routing > Static Route:

3. Разделение NAT на несколько сетей на VPN‑маршрутизаторе 2 (необязательно)

Разделение NAT осуществляется для доступа в интернет устройств, находящихся в разных подсетях. При этом VPN‑соединение не пострадает, поэтому можно настроить его в соответствовании с фактическими сетевыми требованиями. Настройка осуществляется в разделе Transmission > NAT > Multi-Nets NAT:

Настройки для коммутатора L2+/L3

В настройках коммутатора L2+/L3 следует также настроить статический маршрут и интерфейс, что позволит установить связь между коммутатором L2+/L3 и VPN‑маршрутизатором 2.

1. Настройка интерфейсов для разных подсетей коммутатора L2+/L3

Для каждой подсети необходимо создать свой интерфейс. Таким образом пакетные данные смогут быть направлены между самой подсетью и коммутатором L2+/L3. Настройка осуществляется в разделе L3 FEATURES > Interface > Interface Config > Edit IPv4:

2. Создание статического маршрута для коммутатора L2+/L3

Здесь в роли статического маршрута выступает шлюз по умолчанию. Он отправит все пакеты, приходящие на VPN‑маршрутизатор 2, и далее по узлам: на удалённый сайт, VPN‑туннель или запросы на доступ в интернет. Перейдите в L3 FEATURES > Static Routing > IPv4 Static Routing для настройки данной опции:

После настройки интерфейса и статического маршрута, мы, наконец, можем посмотреть таблицу маршрутизации — для этого перейдите в L3 FEATURES > Routing Tables > IPv4 Routing Table:

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Подписаться на рассылку Мы с ответственностью относимся к вашим персональным данным. Полный текст положения об обработке персональных данных доступен здесь. С нашими условиями использования и программой улучшения пользовательского опыта можно ознакомиться здесь.

Настойка IPsec VPN-туннеля между двумя сетевыми узлами (Site-to-Site) при помощи маршрутизаторов TP-Link

Дата последнего обновления: 04-26-2013 15:05:04 PM 368148

Для настройки IPsec VPN-туннеля между маршрутизаторами TP-Link вам необходимо совершить следующие действия:

1. Установить соединение между двумя устройствами

2. Уточнить настройки маршрутизаторов, необходимые для создания IPsec VPN-туннеля

3. Настроить параметры IPsec VPN-туннеля на yстройстве TL-ER6120 (Маршрутизатор «А»)

4. Настроить параметры IPsec VPN-туннеля на устройстве TL-R600VPN (Маршрутизатор «B»)

5. Проверить настройки IPsec SA

ПРИМЕЧАНИЕ: В данном примере мы используем устройства TL-ER6120 и TL-R600VPN. Способ настройки IPsec VPN-туннеля для устройства TL-WR842ND является таким же, как и для устройства TL-R600VPN.

Установка соединения между двумя устройствами:

Перед установкой VPN-туннеля, убедитесь, что два маршрутизатора подключены к сети интернет. После того как вы убедились, что для каждого маршрутизатора установлено активное интернет-соединение, вам необходимо проверить настройки VPN для данных устройств. Для этого следуйте инструкции ниже.

Проверьте настройки маршрутизатора, необходимые для установки IPsec VPN-туннеля

Для проверки настроек, необходимых для двух маршрутизаторов, перейдите на веб-страницу управления маршрутизатором «А».

Страница состояния маршрутизатора «А»:

Страница состояния маршрутизатора «B»:

Настройка параметров IPsec VPN-туннеля для устройства TL-ER6120

В пункте IKE Proposal по своему усмотрению введите наименование (Proposal Name), выберите параметры aутентификаци (Authentication), шифрования (Encryption) и DH Group. В данном примере мы вводим параметры MD5 , 3DES , DH2.

Шаг 3 : Нажмите IKE Policy , по своему усмотрению введите наименование (Policy Name), выберите режим обмена (Exchange Mode). В данном примере мы используем параметры » Основной» (Main), выбираем IP-адрес (IP Address) в качестве вида ID (ID type ).

Шаг 4 : В пункте IKE Proposal 1 в данном примере мы используем test 1. Введите Pre-shared Key и SA Lifetime, DPD должен быть отключен.

Шаг 6 : Нажмите IPsec в меню слева, затем нажмите IPsec Proposal. Выберите протокол защиты (Security Protocol), ESP аутентификацию (ESP Authentication) и ESP шифрование (ESP Encryption), которые вы хотите использовать для VPN-туннеля. В данном случае мы вводим параметры ESP, MD5 и 3DES.

Шаг 8 : Нажмите IPsec Policy, по вашему усмотрению введите наименование (Policy Name), режим (Mode) должен быть установлен LAN-to-LAN. Введите значение локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet).

Шаг 9 : Выберите WAN, который вы используете, и введите удаленный шлюз (Remote Gateway). В данном примере в качестве удаленного шлюза (Remote Gateway) используется WAN IP-адрес 218.18.1.208.

Шаг 13 : В пункте PFS в данном примере мы выбираем NONE, в пункте SA Lifetime введите «28800» или значение по своему усмотрению.

Шаг 2: Введите наименование (Policy Name) по своему усмотрению, в данном примере мы используем test2. В пункте режим обмена (Exchange Mode) выберите «Основной» (Main).

Шаг 3 : Алгоритм аутентикации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 5 : Введите Pre-share Key и срок SA Lifetime, убедитесь, что они совпадают с маршрутизатором «А».

Шаг 7 : Выберите IPsec в меню слева и нажмите «Добавить новый» (Add new).

Шаг 9 : Введите значения локальной подсети (Local Subnet) и удаленной подсети (Remote Subnet), затем введите значение удаленного шлюза (Remote Gateway), которым является WAN IP-адрес маршрутизатора «А» — 218.18.0.233.

Шаг 10 : В пункте режим обмена (Exchange mode) выберите IKE, в пункте протокол защиты (Security Protocol) выберите ESP.

Шаг 11 : Алгоритм аутентификации (Authentication Algorithm) и алгоритм шифрования (Encryption Algorithm) являются такими же, как и в настройках маршрутизатора «А», в данном примере мы используем MD5 и 3DES.

Шаг 13 : В пункте PFS мы выбираем NONE, в пункте Lifetime введите «28800» или значение по своему усмотрению.

.jpg)

.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)

.jpg)

copy.jpg)

.jpg)

.jpg)

.jpg)

copy.jpg)