- Разблокируем интернет с помощью Mikrotik и VPN: подробный туториал

- 1. Устанавливаем VPN соединение

- 2. Добавляем правила в Mangle

- 3. Строим маршрут через VPN

- Выборочный обход блокировок на маршрутизаторах Keenetic

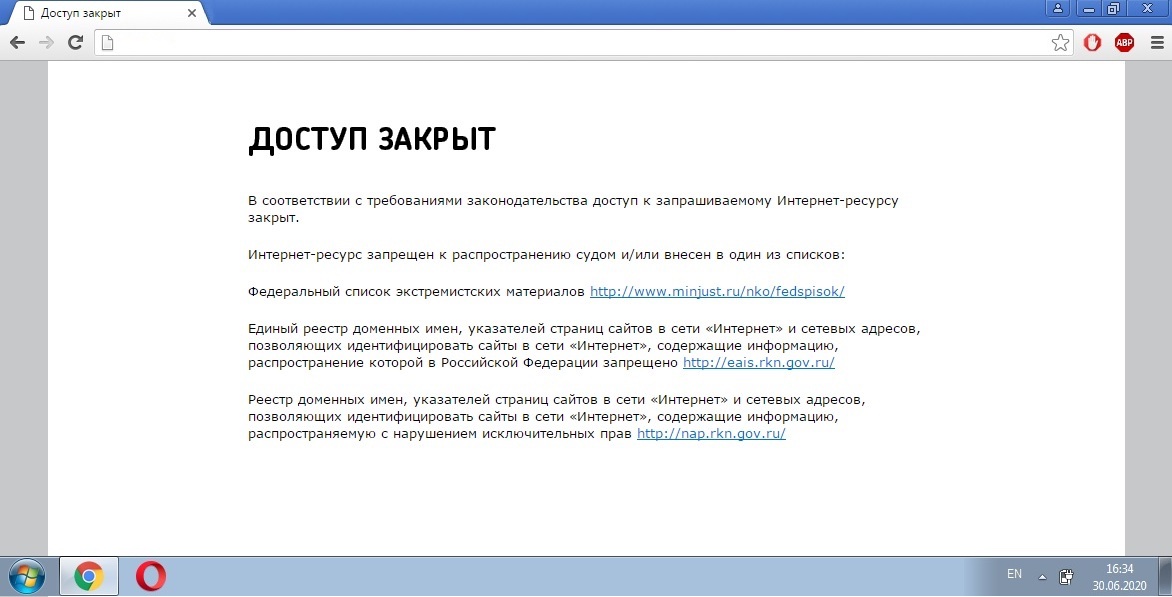

- Как блокируют доступ к сайту

- Как настроить обход блокировок на маршрутизаторах Keenetic

- Как проверить, что маршрутизация через VPN работает

- Минусы и плюсы выборочного обхода блокировок

- P.S.

Разблокируем интернет с помощью Mikrotik и VPN: подробный туториал

В этом пошаговом руководстве я расскажу, как настроить Mikrotik, чтобы запрещённые сайты автоматом открывались через этот VPN и вы могли избежать танцев с бубнами: один раз настроил и все работает.

В качестве VPN я выбрал SoftEther: он настолько же прост в настройке как и RRAS и такой же быстрый. На стороне VPN сервера включил Secure NAT, других настроек не проводилось.

В качестве альтернативы рассматривал RRAS, но Mikrotik не умеет с ним работать. Соединение устанавливается, VPN работает, но поддерживать соединение без постоянных реконнектов и ошибок в логе Mikrotik не умеет.

Настройка производилась на примере RB3011UiAS-RM на прошивке версии 6.46.11.

Теперь по порядку, что и зачем.

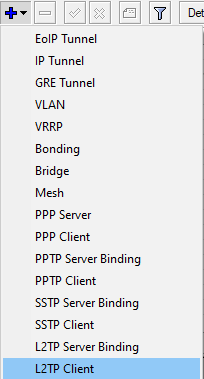

1. Устанавливаем VPN соединение

В качестве VPN решения был выбран, конечно, SoftEther, L2TP с предварительным ключом. Такого уровня безопасности достаточно кому угодно, потому что ключ знает только роутер и его владелец.

Переходим в раздел interfaces. Сначала добавляем новый интерфейс, а потом вводим ip, логин, пароль и общий ключ в интерфейс. Жмем ок.

/interface l2tp-client

name=»LD8″ connect-to=45.134.254.112 user=»Administrator» password=»PASSWORD» profile=default-encryption use-ipsec=yes ipsec-secret=»vpn»

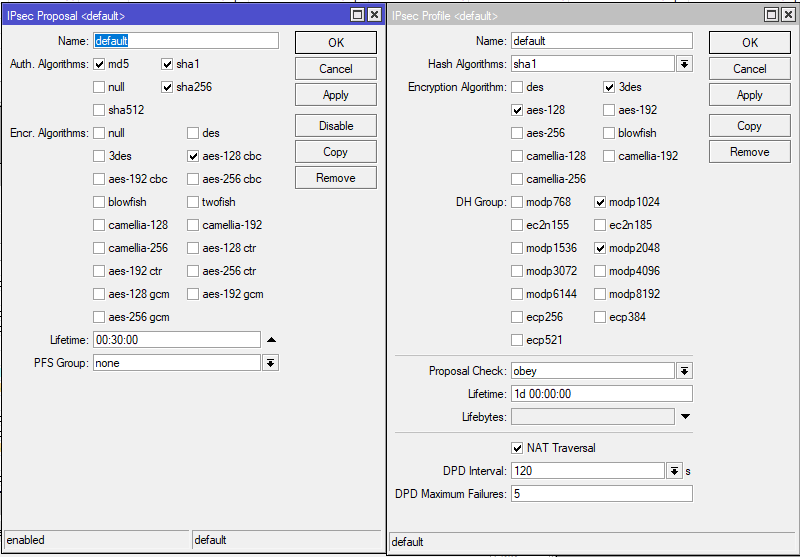

SoftEther заработает без изменения ipsec proposals и ipsec profiles, их настройку не рассматриваем, но скриншоты своих профилей, на всякий случай, автор оставил.

Для RRAS в IPsec Proposals достаточно изменить PFS Group на none.

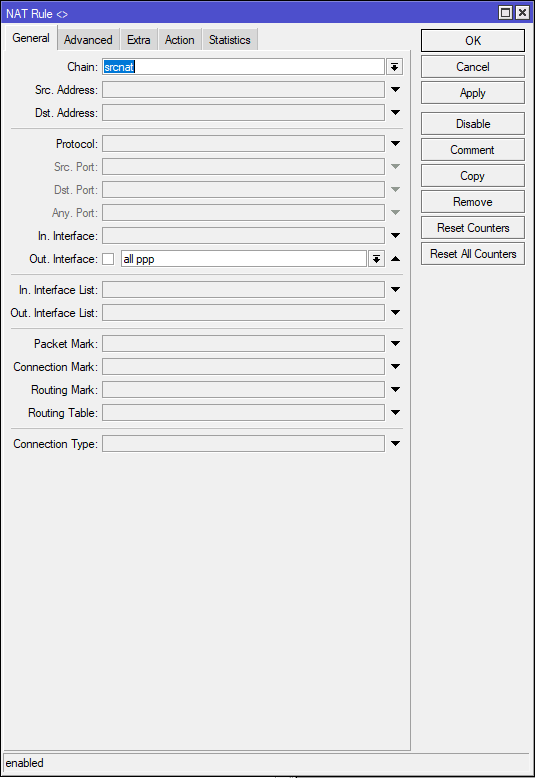

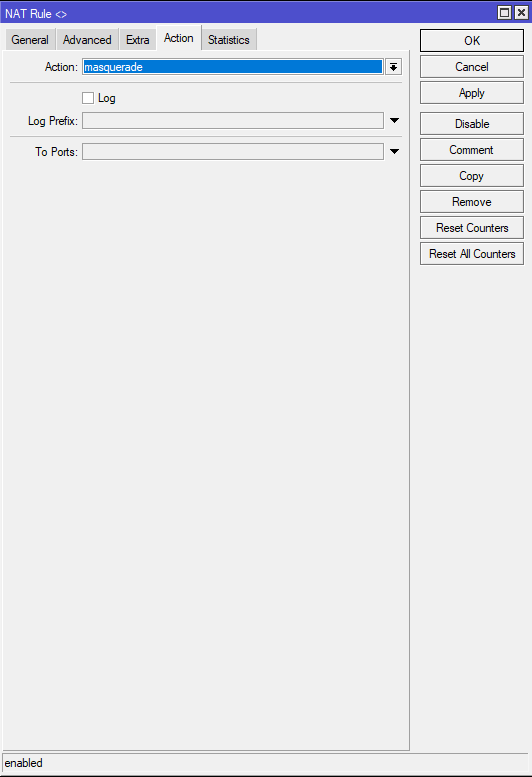

Теперь нужно встать за NAT этого VPN сервера. Для этого нам нужно перейти в IP > Firewall > NAT.

Тут включаем masquerade для конкретного, или всех PPP интерфейсов. Роутер автора подключен сразу к трём VPN’ам, поэтому сделал так:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Добавляем правила в Mangle

Первым делом хочется, конечно, защитить все самое ценное и беззащитное, а именно DNS и HTTP трафик. Начнем с HTTP.

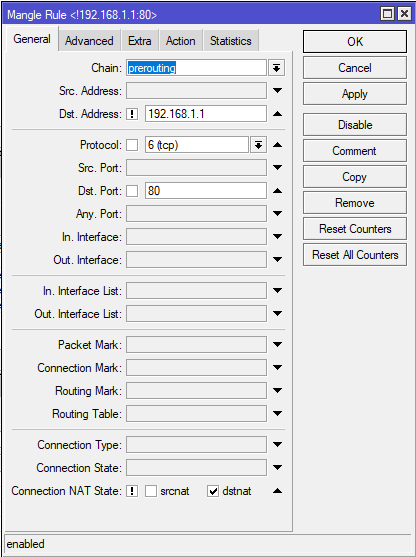

Переходим в IP → Firewall → Mangle и создаем новое правило.

В правиле, Chain выбираем Prerouting.

Если перед роутером стоит Smart SFP или еще один роутер, и вы хотите к нему подключаться по веб интерфейсу, в поле Dst. Address нужно ввести его IP адрес или подсеть и поставить знак отрицания, чтобы не применять Mangle к адресу или к этой подсети. У автора стоит SFP GPON ONU в режиме бриджа, таким образом автор сохранил возможность подключения к его вебморде.

По умолчанию Mangle будет применять свое правило ко всем NAT State’ам, это сделает проброс порта по вашему белому IP невозможным, поэтому в Connection NAT State ставим галочку на dstnat и знак отрицания. Это позволит нам отправлять по сети исходящий трафик через VPN, но все еще прокидывать порты через свой белый IP.

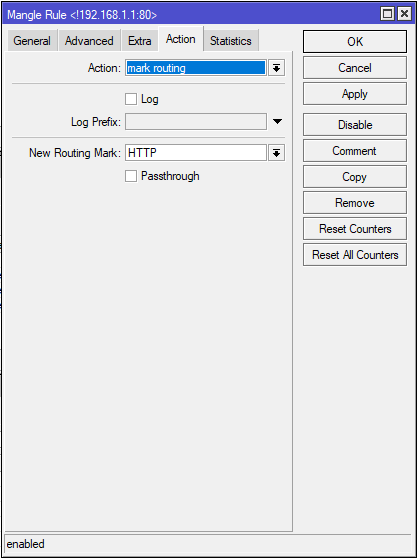

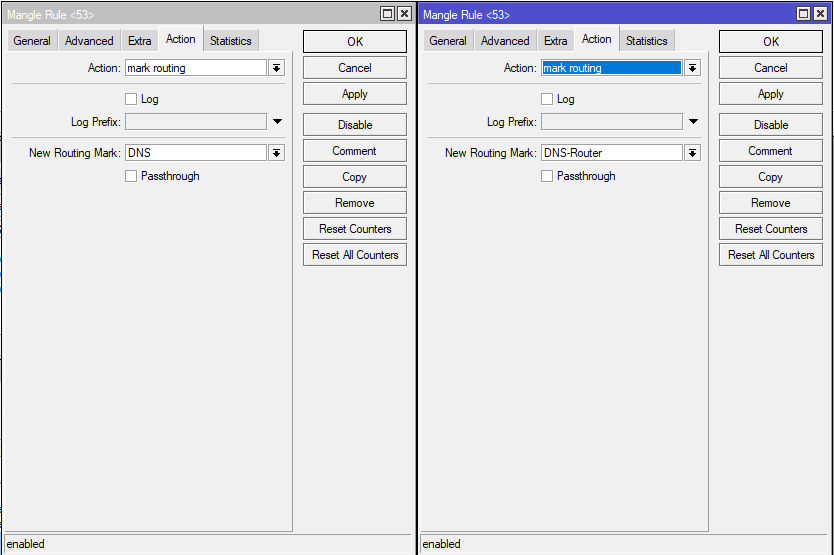

Далее на вкладке Action выбираем mark routing, обзываем New Routing Mark так, чтобы было в дальнейшем нам понятно и едем дальше.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

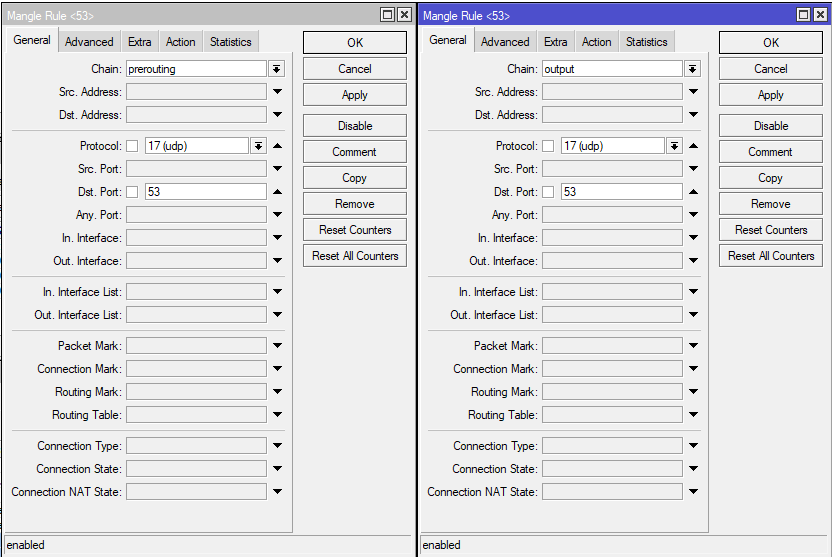

Теперь переходим к защите DNS. В данном случае нужно создать два правила. Одно для роутера, другое для устройств подключенных к роутеру.

Если вы пользуетесь встроенным в роутер DNS, что делает и автор, его нужно тоже защитить. Поэтому для первого правила, как и выше мы выбираем chain prerouting, для второго же нужно выбрать output.

Output это цепь которые использует сам роутер для запросов с помощью своего функционала. Тут все по аналогии с HTTP, протокол UDP, порт 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Строим маршрут через VPN

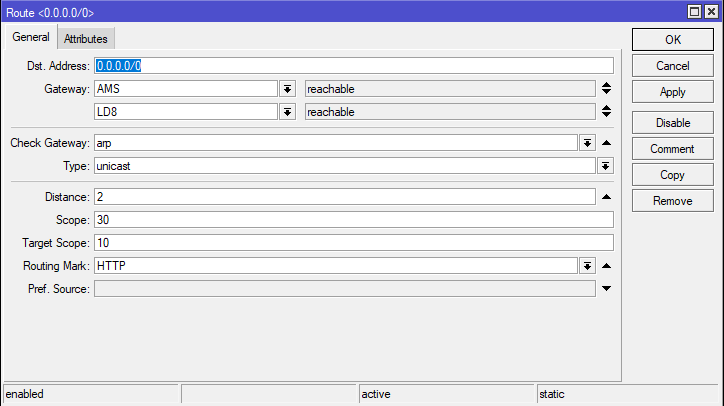

Переходим в IP → Routes и создаем новые маршруты.

Маршрут для маршрутизации HTTP по VPN. Указываем название наших VPN интерфейсов и выбираем Routing Mark.

На этом этапе вы уже почувствовали, как ваш оператор перестал встраивать рекламу в ваш HTTP трафик.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

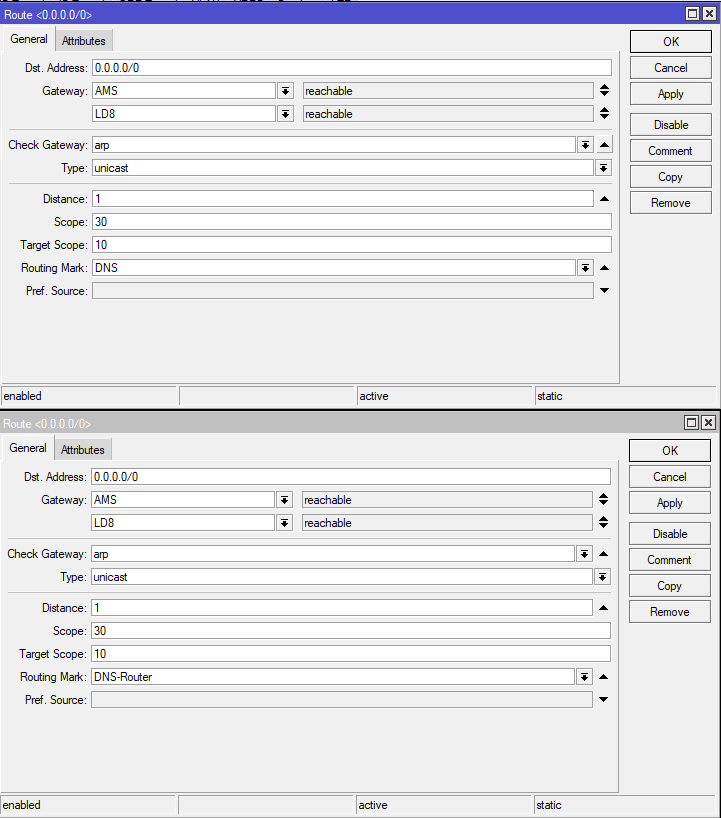

Ровно так же будут выглядеть правила для защиты DNS, просто выбираем нужную метку:

Тут вы ощутили, как ваши DNS запросы перестали прослушивать. То же самое командами:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

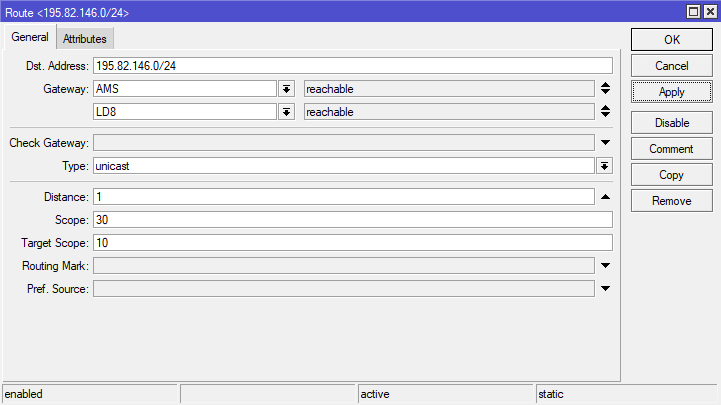

Ну под конец, разблокируем Rutracker. Вся подсеть принадлежит ему, поэтому указана подсеть.

Вот настолько было просто вернуть себе интернет. Команда:

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org

Ровно этим же способом, что и с рутрекером вы можете прокладывать маршруты корпоративных ресурсов и других заблокированных сайтов.

Автор надеется, что вы оцените удобство захода на рутрекер и корпоративный портал в одно и тоже время не снимая свитер.

Выборочный обход блокировок на маршрутизаторах Keenetic

Суть обхода любой блокировки (при условии что сам сайт работает) это посетить его с помощью другого (через другой) компьютера (сервера, шлюза) у которого есть доступ к необходимому сайту. Реализация задуманного как правило сводится к организации защищенного туннеля между вашим компьютером и сервером у которого есть доступ к нужному ресурсу.

В этой статье я опишу процесс выборочного обхода блокировок доступа к сайтам на примере маршрутизатора Keenetic Giga (KN-1010).

Наглядно процесс обхода блокировки доступа к сайту выглядит следующим образом.

Как блокируют доступ к сайту

Блокировки могут быть двух типов и я разберу их на примере поговорки «пустить козла в огород»:

- Блокировка по источнику. То есть не пускать конкретно кого-то. Суть первой блокировки не пускать козла.

- Блокировка по цели. То есть не пускать конкретно куда-то. Суть второй блокировки не пускать в огород.

Первым вариантом пользуются владельцы сайтов. Как правило блокируют доступ с IP адресов подозреваемых в хакерских атаках.

Вторым способом пользуются контролирующие органы со стороны государства, когда хотят ограничить доступ к той или иной информации. В данном случае блокировка осуществляется не с определенных адресов, а к определенным адресам.

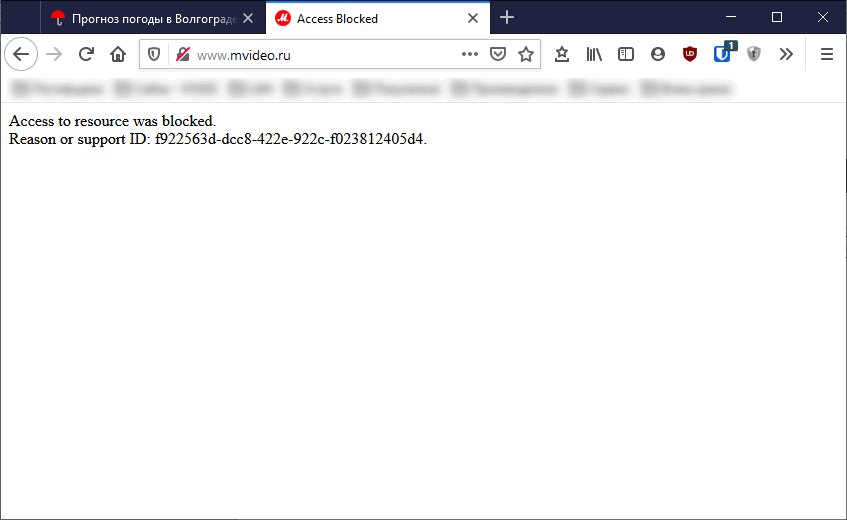

В обоих случаях блокировок случаются ошибки и поэтому вы можете потерять доступ к нормальному сайту. Я ранее описывал свой случай, когда вся подсеть моего провайдера была заблокирована на каком-то шлюзе безопасности и у меня пропал доступ к сайту популярного интернет магазина М.Видео.

Прошу не считать этот пост ни рекламой, ни антирекламой М.Видео. Эта статья совсем о другом.

Как настроить обход блокировок на маршрутизаторах Keenetic

Первым делом нужно обзавестись VPN сервером у которого есть доступ к забокированному ресурсу. Это может быть свой собственный сервер (виртуальный, выделенный), платный VPN или совершенно бесплатный WARP.

Далее нужно настроить VPN тоннель между вашим маршрутизатором и VPN сервером. Тип туннеля особой роли не играет. Тут стоит отталкиваться от возможностей VPN сервера и ваших знаний.

Если вы настраиваете свой собственный сервер на Debian, то это может быть тоннель PPTP или WireGuard. Главное не забыть пустить подключившихся по VPN пользователей в интернет — https://moonback.ru/page/debian-vpn-client-to-inernet.

Либо воспользуйтесь VPN Warp от CloudFlare, о котором я рассказывал совсем недавно — https://moonback.ru/page/keenetic-warp. В большинстве случаев он отлично справляется с предоставлением доступа к заблокированным сайтам, хотя и не предназначен для этого.

Следующий шаг — это настройка статической маршрутизации в вашем роутере. То есть нужно настроить таблицу маршрутизации так, чтобы запросы к необходимому ресурсу шли не через вашего провайдера, а через VPN сервер.

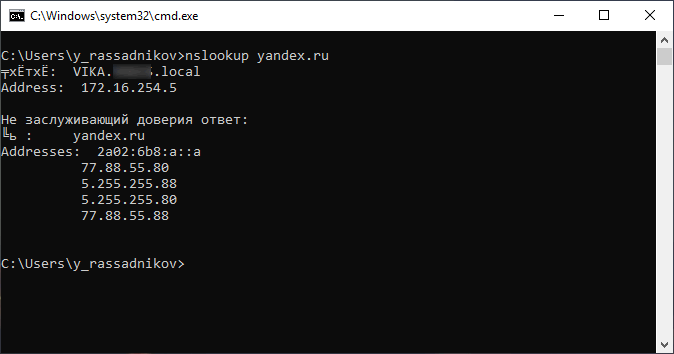

На этом этапе нам понадобиться узнать все IP адреса интересующего нас сайта. В Windows это можно сделать с помощью команды nslookup . Ниже пример для сайта yandex.ru:

Подробнее как узнать все IP адреса сайта можно в этой статье — https://moonback.ru/page/kak-uznat-ip-adres-sayta.

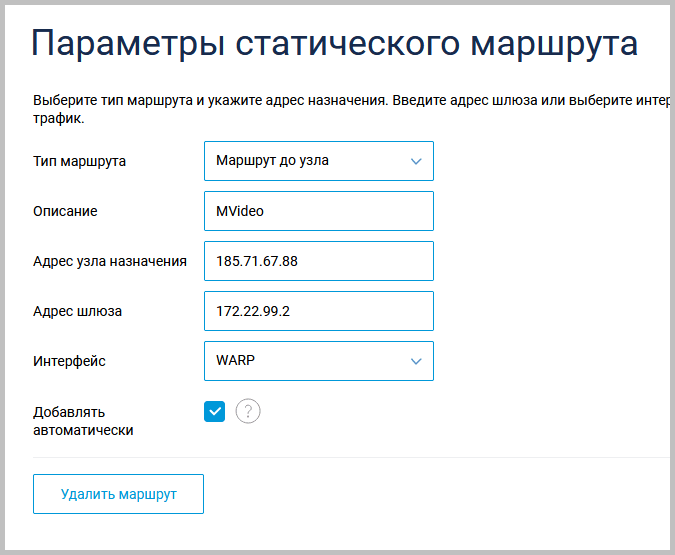

После того как вы узнали IP адрес(а) необходимого сайта нужно зайти в веб-панель управления маршрутизатором в раздел «Сетевые правила > Маршрутизация» и добавить статический маршрут:

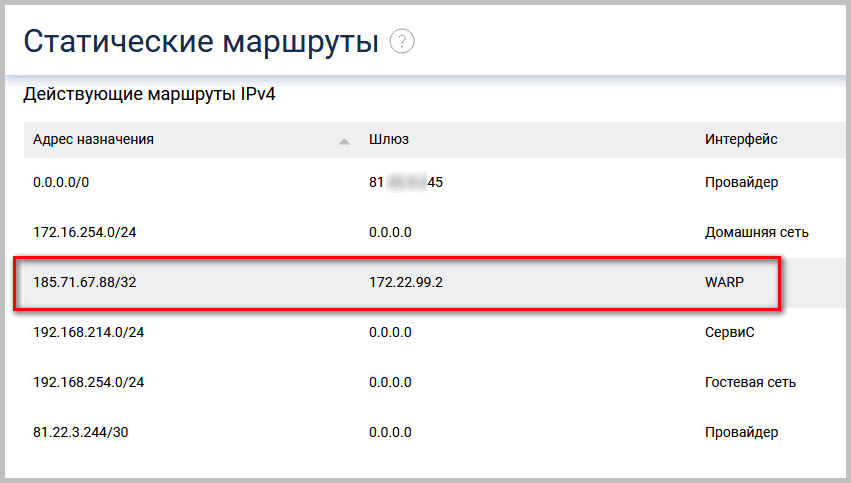

После чего маршрут должен появиться в списке:

В моем примере все адреса и названия из предыдущей статьи про Warp на маршрутизаторе Keenetic.

- Warp — название подключения (тоннеля);

- Адрес шлюза — адрес вашего тоннеля из его настроек;

- Адрес узла назначения — в моем случае это IP адрес сайта M.Video;

- Описание — любое описание понятное вам;

- Тип маршрута — если нужен маршрут к одному IP адресу, то выбираем «Маршрут до узла».

Если у сайта несколько IP адресов, то необходимо настроить статические маршруты для каждого адреса.

Как проверить, что маршрутизация через VPN работает

В Windows можно воспользоваться командой tracert . Пример прохождения пакетов без использования VPN:

После того как вы подключите статическую маршрутизацию через VPN список промежуточных узлов будет другой, и на втором месте будет уже не оборудование вашего провайдера, а адрес устройства из VPN тоннеля:

Обратите внимание на значение ping у второго устройства после вашего роутера. Общее время ответа конечного сервера через VPN так же будет больше.

После правильной настройки заблокированный сайт должен спокойно открываться в окне вашего браузера.

Минусы и плюсы выборочного обхода блокировок

Минус предложенного метода в том, что все операции нужно делать вручную. Что несложно сделать для одного или пары сайтов, даже если у них несколько IP адресов. Но если вам необходимо получить доступ к десяткам сайтов, то приготовьтесь к большой кропотливой работе.

Если сайт сменит свой IP адрес, то все настройки нужно будет повторить уже для нового адреса. Если сайт часто меняет адреса, то процедура настройки маршрутизации превратится в кошмар.

Плюс описанного метода в том, что вы сами полностью контролируете процесс маршрутизации.

Для реализации описанного метода обхода блокировки на роутере не нужно устанавливать дополнительно ПО в виде OPKG и т.п., достаточно свежей стабильной прошивки.

P.S.

Стоит ли весь трафик пускать через VPN? Нет не стоит. Скорость передачи данных через VPN в большинстве случаев меньше, чем напрямую через провайдера.