Пропадает интернет при подключении PPTP

Пропадает интернет при подключении VPN PPTP на роутере ASUS RT-AC87U. Подскажите, пожалуйста, куда копать?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Вложения:

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Я правильно понимаю, что во вложенной картинке в разделе роутера Локальная сеть -Маршруты надо прописать список статических маршрутов для клиентов локалки?

Но админ ветки говорил о другом

Попробуйте добавить маршрута:

0.0.0.0/128 и 128.0.0.0/128

или они же, но в другой записи

сеть — 0.0.0.0, маска -128.0.0.0

сеть — 128.0.0.0, маска — 128.0.0.0

Оба они должны вести к провайдеру.

А это раздел локальных маршрутов в сети, куда дальше копать? там есть выбор для Lan, wan, Man (что такое?)?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Добавил для примера:

1. это переадресация к маршруту ви-фи точке доступа в локальной сети

2. переадресация к провайдеру по которому выдается интернет

192.168.100.10 255.255.255.0 192.168.100.10 LAN

178.47.141.2 255.255.255.0 178.47.141.2 WAN

Ничего при подключении VPN не меняется? в локальной сетевой инфраструктуре наружного интернета нет?

удаленный доступ к другим ресурсам 192.168.1.0 — есть.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

lexperm пишет: Я правильно понимаю, что во вложенной картинке в разделе роутера Локальная сеть -Маршруты надо прописать список статических маршрутов для клиентов локалки?

Но админ ветки говорил о другом

Попробуйте добавить маршрута:

0.0.0.0/128 и 128.0.0.0/128

или они же, но в другой записи

сеть — 0.0.0.0, маска -128.0.0.0

сеть — 128.0.0.0, маска — 128.0.0.0

Оба они должны вести к провайдеру.

А это раздел локальных маршрутов в сети, куда дальше копать? там есть выбор для Lan, wan, Man (что такое?)?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

pptpd VPN: No internet access after connecting

I’ve followed the instructions in this tutorial to set up a vpn server, so that I can connect to that and surf the internet virtually from another location. So far from windows, I can connect to it but there is no internet access. The ip addresses that I used in the conf file is exactly the same as in the tutorial

localip 192.168.0.1 remoteip 192.168.0.100-200 Same for the DNS which is 8.8.8.8. (Everything you need to know about what I’ve done is already in that link) What do you think could be the problem ?

@meccooll: Sorry for my previous comment, that netstat worked like a magic. I’m through now but HTTPS websites not getting opened, the browser says SSL Connection Problem, do you have any idea ?

3 Answers 3

If your main purpose of setting up the VPN server is to access website, So traffic has to be forwarded out of the VPN server’s public network interface.Thus, kindly enable port forwarding by editing the sysctl.conf file. I assume “net.ipv4.ip_forward” is commented in the /etc/sysctl.conf file:

Add or find and comment out the following line

Save, close the file and run the following command to make the changes take effect.

The following iptables firewall rules allow port 1723, GRE and perform NAT

iptables -I INPUT -p tcp --dport 1723 -m state --state NEW -j ACCEPT iptables -I INPUT -p gre -j ACCEPT iptables -t nat -I POSTROUTING -o eth0 -j MASQUERADE In the last rule replace “eth0″ with the interface connecting to the internet on your VPN server. Finally the following rule is required to ensure websites load properly

iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -s 172.20.1.0/24 -j TCPMSS --clamp-mss-to-pmtu Replace 172.20.1.0/24 with the IP address range used in the “remoteip” option in the /etc/pptpd.conf this firewall rule is used to ensure a proper MTU value is used to prevent fragmentation.

The following command solved my problem (No internet) using PPTPD on Ubuntu 14.x

iptables -I INPUT -p tcp --dport 1723 -m state --state NEW -j ACCEPT iptables -I INPUT -p gre -j ACCEPT iptables -t nat -I POSTROUTING -o eth0 -j MASQUERADE iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -s 10.0.0.0/24 -j TCPMSS --clamp-mss-to-pmtu sudo iptables-save sudo iptables -P FORWARD ACCEPT sudo iptables -P OUTPUT ACCEPT sudo iptables-save Please note: I used this IP address range 10.0.0.0/24 in my /etc/pptpd.conf use the range that matches your config as well.

We had identical symptoms, but all the Iptables where set as above. It was possible to connect, the connection was stable, it did allow to login to the pptp server via ssh and, in the remote machine, even to resolve DNS (noticeable via browers and ping — as it did resolve correctly the IP), but webpages did not load, neither was possible to connect to other severs via ssh. This made clear that the tunnel was ok to the pptp server.

The problem was the fact that I had in this machine two independent up-links exposed to internet (ie. mainInf and support), both configured via netplan (no problem with that) but, despite connecting to the pptp server using the IP address of the 1st up-link (i-face called mainInf), my default gateway was running in the seccond up-link (support).

The solution was to adjust the NAT to the correct output gateway and that allowed packets to reach other servers it was initially (not working)

iptables -t nat -I POSTROUTING -o mainInf -j MASQUERADE (have in your mind that, in our case, the connection to the pptp server is via an IP allocated in the mainInf adapter/uplink) and after changing to the same adapter/uplink as the default gateway (support), it worked:

iptables -t nat -I POSTROUTING -o support -j MASQUERADE Hence, if you can stability the VPN connection, ping or connect the pptp server (via ssh in our case), but cannot reach any IP that is not in that server, you probably have a routing/forwarding issue.

4 helpful commands for troubleshoting:

- watch iptables -t nat -L -nv

- watch iptables -L -nv

- route -n

- tcpdump -i -s 0 tcp port 1723 or proto 47 (read more here)

После подключения к VPN серверу пропадает Интернет в Windows 10

24.01.2022

itpro

PowerShell, Windows 10

комментариев 19

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

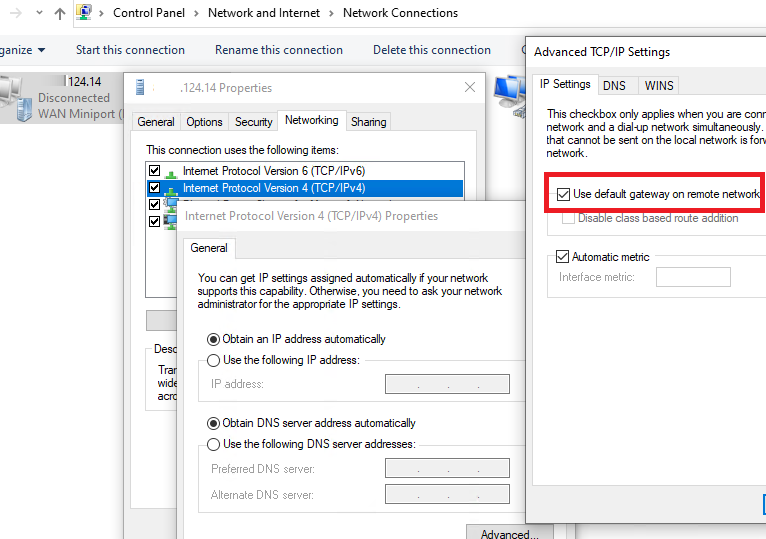

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

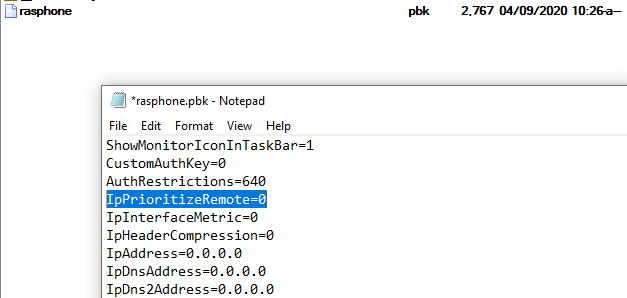

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

Файл rasphone.pbk можно использовать для передачи правильно сконфигурированного VPN подключения пользователям на личные компьютере.

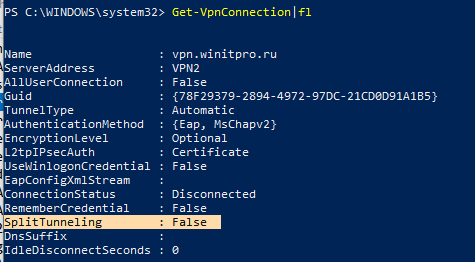

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Еще одна довольно частая проблема при активном VPN подключении – проблема с разрешением DNS имен. Перестают резолвится ресурсы в локальной сети, т.к. по-умолчанию используются DNS сервера VPN подключения. Проблема описана здесь: https://winitpro.ru/index.php/2019/06/05/ne-rabotaet-dns-pri-aktivnom-vpn/