- Vpn server on linux mint

- 1. Установка дополнительных программных компонентов

- 2. Настройка маршрутизатора

- 3. Создание соединения с виртуальной частной сетью

- Хотите ознакомиться с дополнительными советами?

- Настройка VPN под Linux Ubuntu/Mint

- Что такое VPN и зачем это нужно?

- Настройка серверной части на Ubuntu Linux

- Настройка VPN клиентов

- Настройка доступа в интернет через VPN

Vpn server on linux mint

Во многих компаниях и университетах используются Cisco-совместимые виртуальные частные сети. Это защищенные виртуальные сети (VPN), посредством которых вы можете получить доступ к данным, не предназначенным для публичного доступа (например, к данным из вашей домашней директории на сервере организации). Кроме того, некоторые Интернет-провайдеры предоставляют доступ в Интернет исключительно посредством виртуальных частных сетей, работающих по протоколам PPTP и L2TP.

Для того, чтобы получить возможность соединения с подобными сетями в Linux, вам придется выполнить описанные ниже действия.

Примечание: в данной статье описываются лишь те настройки системы, которые необходимы для подключения к виртуальной частной сети организации или интернет-провайдера посредством протокола PPTP или L2TP. Если вас интересует информация о настройке системы для осуществления анонимного веб-серфинга и обхода фильтрации сетевого трафика, вам следует обратиться к данной статье.

1. Установка дополнительных программных компонентов

В первую очередь вам следует узнать о том, какой протокол VPN используется для доступа к ресурсам вашей организации или интернет-провайдера. Если этим протоколом является протокол PPTP, то вам не придется устанавливать каких-либо дополнительных программных компонентов — все необходимое включено в комплект поставки любого дистрибутива. Если же используется протокол L2TP, вам придется установить дополнительное ПО. Для этого следует убедиться в наличии хотя бы временного соединения с сетью Интернет, открыть окно терминала и ввести в него следующую команду:

Ubuntu/Linux Mint/Debian/Bodhi Linux:

sudo apt install network-manager-l2tp-gnome

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля будут отображаться с помощью звездочек в Linux Mint и не будут отображаться никоим образом в других дистрибутивах и это нормально. После ввода пароля следует снова нажать клавишу Enter. Для согласия с установкой пакета следует использовать клавишу Y.

Fedora Workstation:

sudo dnf install NetworkManager-l2tp-gnome

После окончания ввода команды следует нажать клавишу Enter. При запросе пароля вы должны будете ввести свой пароль. Символы вашего пароля не будут отображаться никоим образом и это нормально. После ввода пароля следует снова нажать клавишу Enter. Для согласия с установкой пакета следует использовать клавишу Y.

После окончания установки программных компонентов следует на всякий случай перезагрузить компьютер.

2. Настройка маршрутизатора

Теперь нужно проверить, позволяет ли ваш маршрутизатор осуществлять доступ к виртуальным частным сетям. Для этого вам придется открыть веб-интерфейс вашего маршрутизатора (вы можете прочитать о том, как это сделать, в руководстве по его эксплуатации).

В веб-интерфейсе вашего маршрутизатора для этой цели должны использоваться параметры конфигурации, аналогичные приведенным на иллюстрации ниже (в качестве примера используется веб-интерфейс маршрутизатора Linksys WRT54GL).

3. Создание соединения с виртуальной частной сетью

Для создания соединения с виртуальной частной сетью в дистрибутиве Ubuntu/Debian/Fedora Workstation следует открыть системное меню (нажав на символ включения в правой части верхней панели) и либо выбрать пункт «Параметры», либо использовать круглую кнопку с шестеренкой. В открывшемся окне приложения для изменения настроек системы следует перейти в раздел «Сеть» и нажать на кнопку с символом «+» над списком с заголовком «VPN». Далее нужно выбрать из списка в открывшемся окне тип виртуальной частной сети: «Туннельный протокол второго уровня (L2TP)» или «Туннельный протокол типа точка-точка (PPTP)». После этого в новом окне нужно будет ввести параметры соединения с сетью и нажать на кнопку «Добавить» в его заголовке.

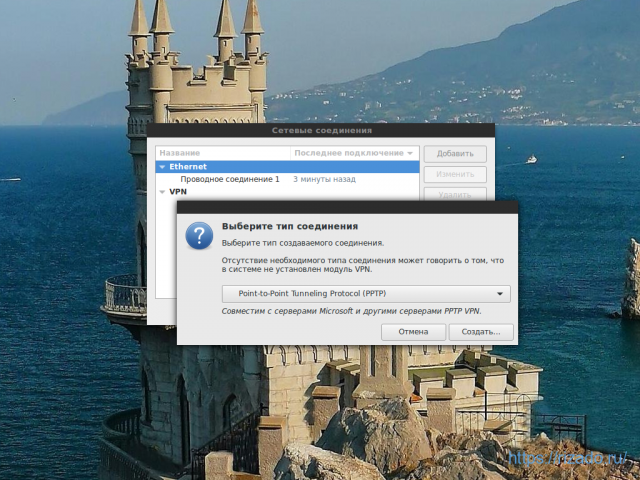

В случае работы с дистрибутивом Linux Mint с окружением рабочего стола Cinnamon следует нажать на иконку менеджера соединений Network Manager (в правой части системной панели, обычно рядом с иконкой для управления уровнем звука). После этого следует осуществить переход «Соединения — Добавить — Point to Point Tunneling Protocol (PPTP) или Layer 2 Tunneling Protocol (L2TP) — Cоздать. ». После этого также нужно будет ввести параметры соединения с сетью в новом окне и нажать на кнопку «Добавить».

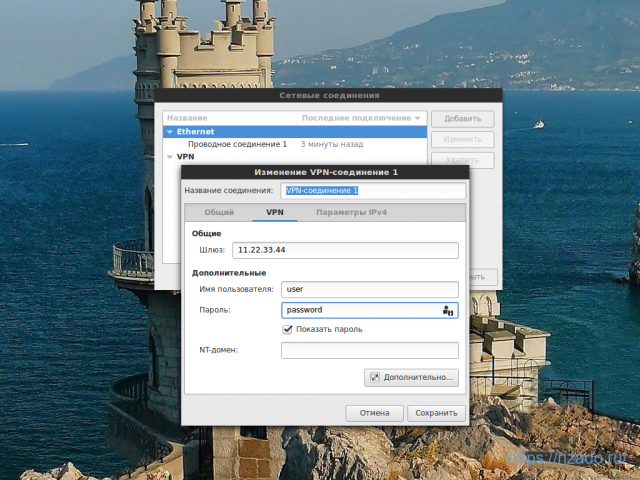

Что касается параметров соединения с сетью, то ими являются:

- Шлюз (Gateway) — IP-адрес основного сервера виртуальной частной сети

- Имя пользователя (User name)

- Пароль пользователя (Password)

После их ввода вы сможете устанавливать и разрывать соединение с виртуальной частной сетью с помощью соответствующего элемента списка сетевых соединений системного меню или меню менеджера сетевых соединений. В случае запроса пароля вам придется ввести пароль для доступа к сети, который должен быть предоставлен вашей компанией, университетом или интернет-провайдером. В результате вы сможете посещать защищенные веб-страницы с помощью любого веб-браузера, например, Firefox.

Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с Linux-системами? На данном веб-сайте размещено большое количество подобных материалов.

Настройка VPN под Linux Ubuntu/Mint

Аббревиатуру VPN сейчас не слышали разве что только те, кто никогда не имел дела с компьютером. Что это такое, зачем оно нужно и как его настроить самостоятельно?

Что такое VPN и зачем это нужно?

VPN (Virtual Private Network) – виртуальная частная сеть, способ объединить в одну логическую сеть несколько компьютеров, физически находящихся на некотором расстоянии друг от друга.

Использовать VPN можно с разными целями – от организации сети для работы/игр до доступа в интернет. При этом вы должны понимать возможную юридическую ответственность за свои действия.

В России использование VPN не является наказуемым действием, исключая случаи использования с заведомо противоправными целями. То есть, если вы хотите зайти на сайт президента соседней страны (допустим, Сомали) и написать, какой он нехороший, скрыв при этом свой IP-адрес, это само по себе не является нарушением (при условии, что содержание высказывания не нарушает законы). А вот использовать эту технологию для доступа к запрещённым в России ресурсам является правонарушением.

То есть, играть с друзьями по сети и удалённо работать в сетью организации используя VPN – можно, читать всякие нехорошие сайты – нельзя. С этим разобрались. Теперь переходим непосредственно к настройке.

Настройка серверной части на Ubuntu Linux

Для серверной части лучше использовать Linux, с ним в этом плане проще работать. Наиболее простой вариант – PPTP, не требующий установки сертификатов на компьютеры клиентов, аутентификация проводится по имени пользователя и паролю. Его и будем использовать.

Вначале установим нужные пакеты:

Далее нам нужно задать диапазон адресов и несколько других основных настроек. Открываем для редактирования файл /etc/pptpd.conf:

Если нам нужно более 100 одновременных подключений, ищем параметр «connections», раскомментируем его и указываем нужное значение, например:

Если нам нужно передавать по виртуальной сети широковещательные пакеты, следует убедиться, что параметр bcrelay также раскомментирован:

После этого переходим в конец файла и добавляем настройки адресов:

localip 10.10.10.1 remoteip 10.10.10.2-254 listen 11.22.33.44

Первый параметр указывает IP-адрес сервера в локальной сети, второй – диапазон выдаваемых клиентам IP-адресов (диапазон должен обеспечить возможность указанного количества подключений, лучше адреса выделить с запасом), третий указывает, по какому внешнему адресу прослушивать интерфейсы для приёма входящих подключений. То есть, при наличии нескольких внешних адресов прослушивать можно только один. Если третий параметр не указать, прослушиваться будут все доступные внешние адреса.

Сохраняем файл и закрываем. Дополнительные тонкие настройки указываем в файле /etc/ppp/pptpd-options:

sudo nano /etc/ppp/pptpd-options

В первую очередь убеждаемся, что у нас раскомментированы строки, запрещающие использование старых и небезопасных методов аутентификации:

refuse-pap refuse-chap refuse-mschap

Также проверяем, что опция proxyarp включена (соответствующая строка раскомментирована) и дополнительно для разрешения или запрета множественных подключений одного пользователя комментируем (разрешение) или раскомментируем (запрет) опцию lock.

Также сохраняем файл и закрываем. Осталось создать пользователей:

sudo nano /etc/ppp/chap-secrets

На каждого пользователя VPN отводится одна строка, в которой последовательно (разделитель – пробел) указывается его имя, удалённый адрес, пароль и локальный адрес.

Удалённый адрес можно указывать, если у пользователя есть внешний статический IP и только он будет использоваться, иначе лучше указать звёздочку, чтобы точно можно было принять подключение. Локальный нужно указать, если вы хотите, чтобы пользователю выделялся один и тот же IP-адрес в виртуальной сети. Например:

user1 * password1 * user2 11.22.33.44 password2 * user3 * password3 10.10.10.10

Для пользователя user1 подключения будут приниматься с любого внешнего адреса, локальный будет выделяться первый доступный. Для user2 будет выделять первый доступный локальный адрес, но подключения будут приниматься только с адреса 11.22.33.44. Для user3 подключения принимаются из любой точки, но локальный адрес всегда будет выделяться 10.10.10.10, который мы для него зарезервировали.

На этом настройка VPN-сервера закончена, перезапускаем его (под Linux перезагружать компьютер не нужно):

sudo service pptpd restart

Настройка VPN клиентов

Клиентскую часть можно настроить под любой операционной системой, я буду использовать в качестве примера Ubuntu Linux 16.04.

На клиентском компьютере открываем сетевые соединения (на скриншотах приведено для Ubuntu + Cinnamon, для GNOME делается аналогично, в Kubuntu похоже и сложностей не вызовет). Нажимаем кнопку «Добавить» и выбираем PPTP-соединение:

Имя VPN-подключения можно оставить стандартное, а можно указать удобное и понятное для вас – это дело вкуса. Вводим в поле «шлюз» внешний IP-адрес сервера, к которому мы подключаемся (указан при настройке в опции «listen»), ниже имя и пароль. Справа в поле «Пароль» предварительно нужно выбрать вариант «Сохранить пароль для этого пользователя»):

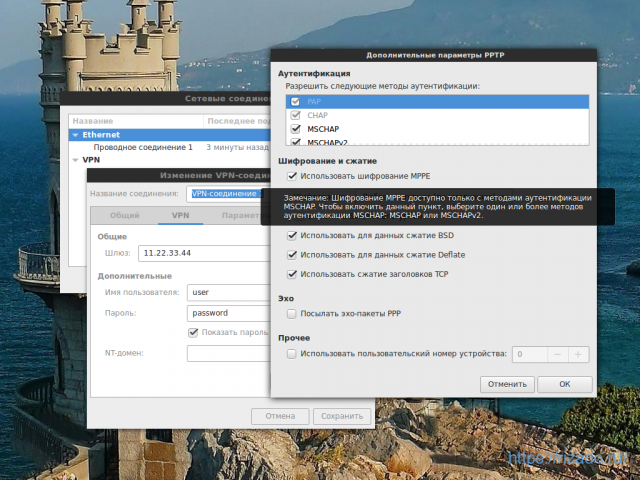

Далее обязательно нажимаем кнопку «Дополнительно» и отмечаем опцию «Использовать шифрование MPPE», иначе сервер не примет ваше подключение:

После этого закрываем окна и подключаемся к серверу. Если сервер находится вне вашей локальной сети, нужен доступ в интернет.

На этом организация виртуальной сети закончена, но она будет только соединять компьютеры в локальную сеть. Для выхода в интернет через сервер сети нужно сделать ещё одну настройку.

Настройка доступа в интернет через VPN

На vpn-сервере вводим следующие команды:

iptables -t nat -A POSTROUTING -o eth0 -s 10.10.10.1/24 -j MASQUERADE iptables -A FORWARD -s 10.10.10.1/24 -j ACCEPT iptables -A FORWARD -d 10.10.10.1/24 -j ACCEPT

где 10.10.10.1/24 – локальный адрес сервера и маска сети.

После этого сохраняем изменения, чтобы они работали и после перезагрузки сервера:

И применяем все изменения:

После этого у вас появится доступ в интернет. Если зайти на какой-либо сайт, отображающий ваш IP-адрес, вы увидите внешний адрес сервера, а не свой (если они не совпадают).

Напоминаю, что ответственность за последствия своих действий несёте только вы.