- VPN-сервер на роутере. Автоподключение VPN в Windows с блокировкой доступа к интернету кроме VPN-соединения

- 1. Настройка VPN-сервера на роутере

- 2. Подключение к VPN через Windows

- 3. Автоподключение к VPN при включении ПК

- 4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

- Настройка VPN сервера за роутером

VPN-сервер на роутере. Автоподключение VPN в Windows с блокировкой доступа к интернету кроме VPN-соединения

Полный и подробный туториал как поднять VPN-сервер на роутере, реализовать автоподключение к нему в системе Windows и разрешить выход в интернет только через VPN.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична. Так же необходим статический (белый) IP. Обычно его можно приобрести у вашего провайдера за небольшую плату или вовсе бесплатно.

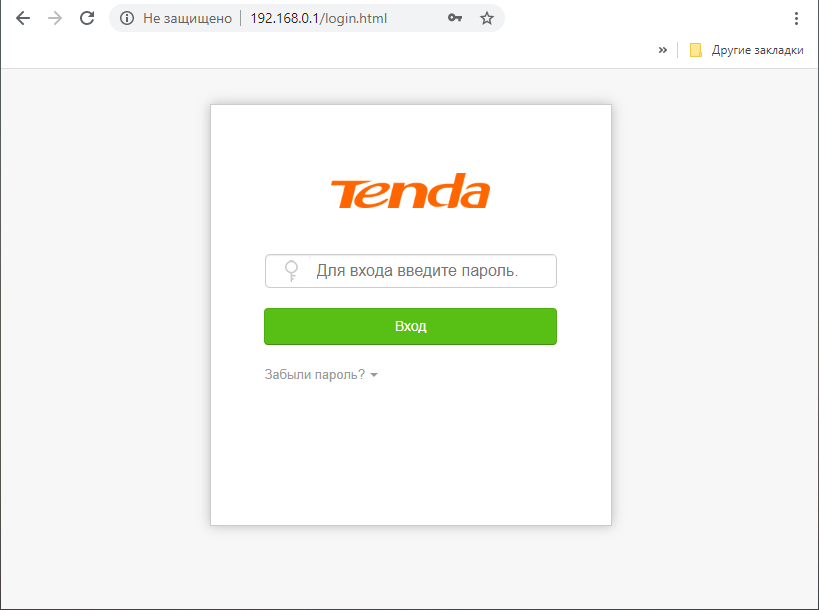

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

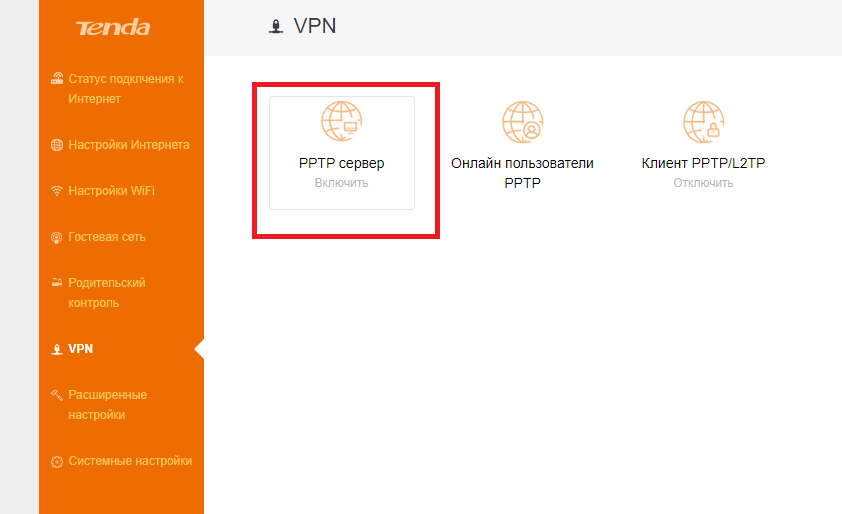

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

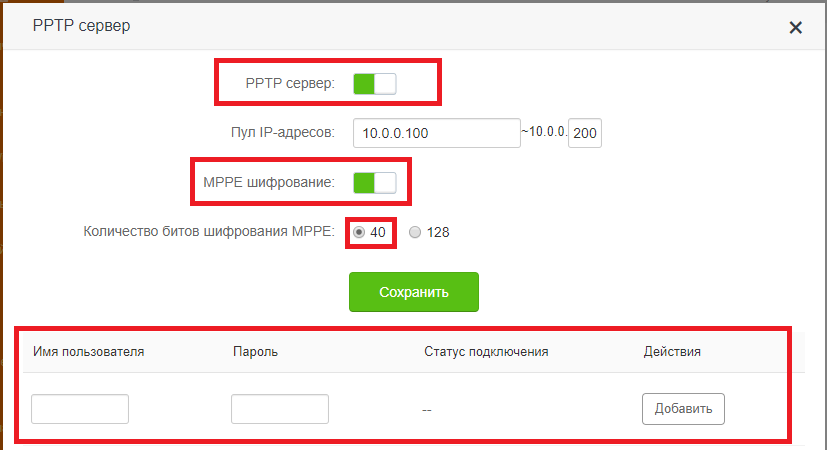

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

2. Подключение к VPN через Windows

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

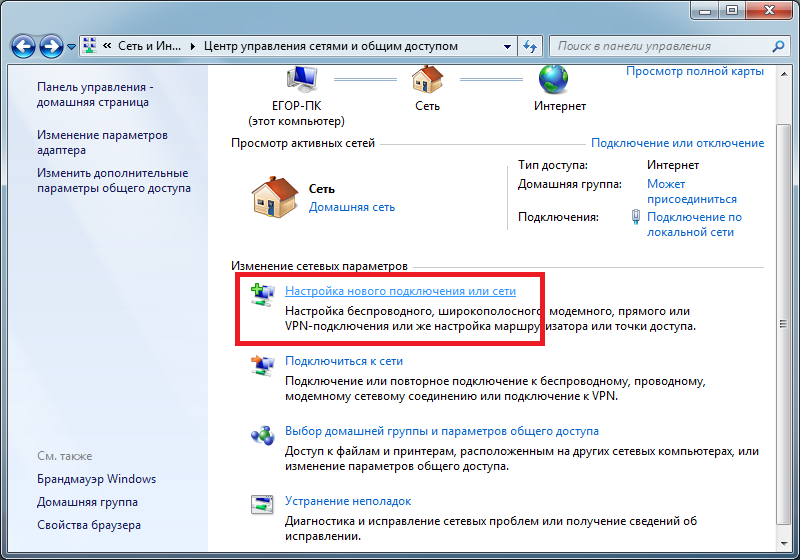

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

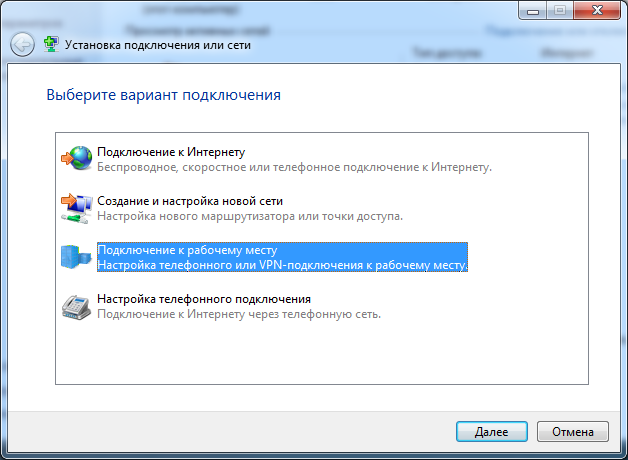

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

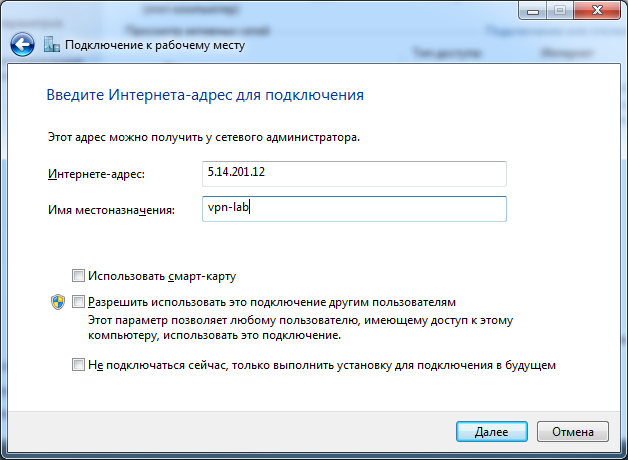

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

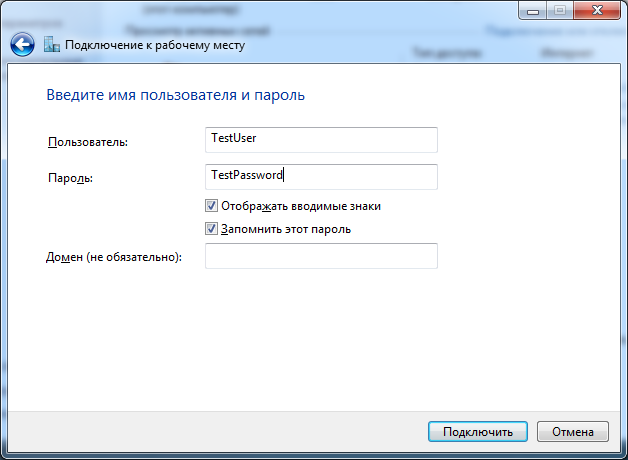

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

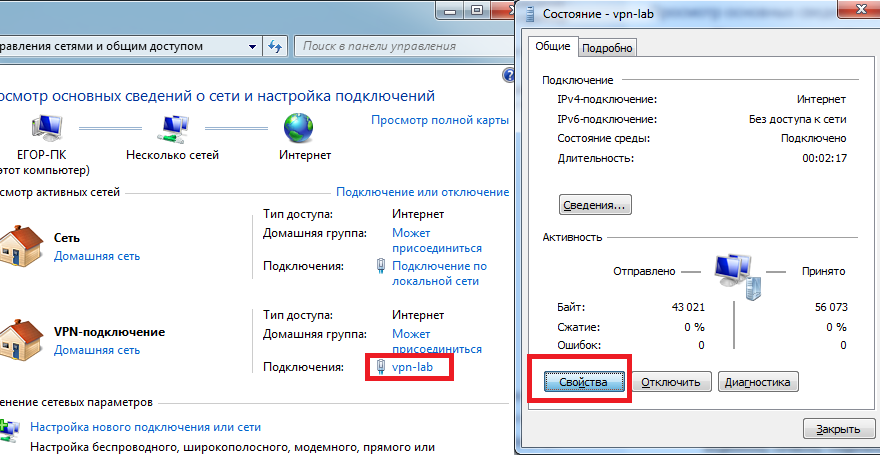

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

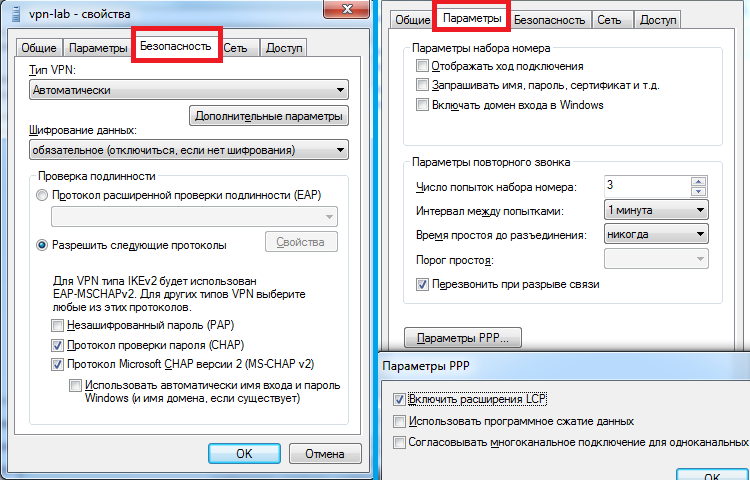

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

3. Автоподключение к VPN при включении ПК

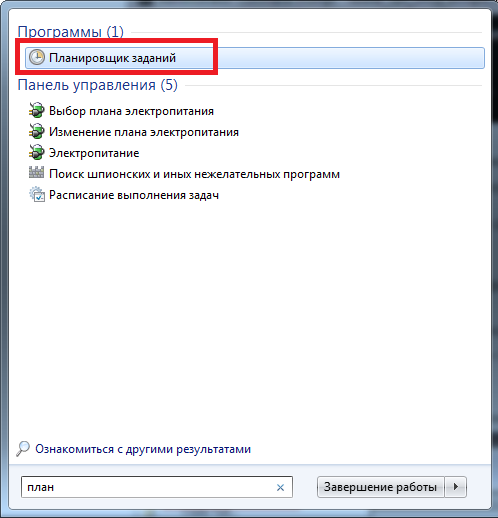

1. Запускаем «Планировщик заданий».

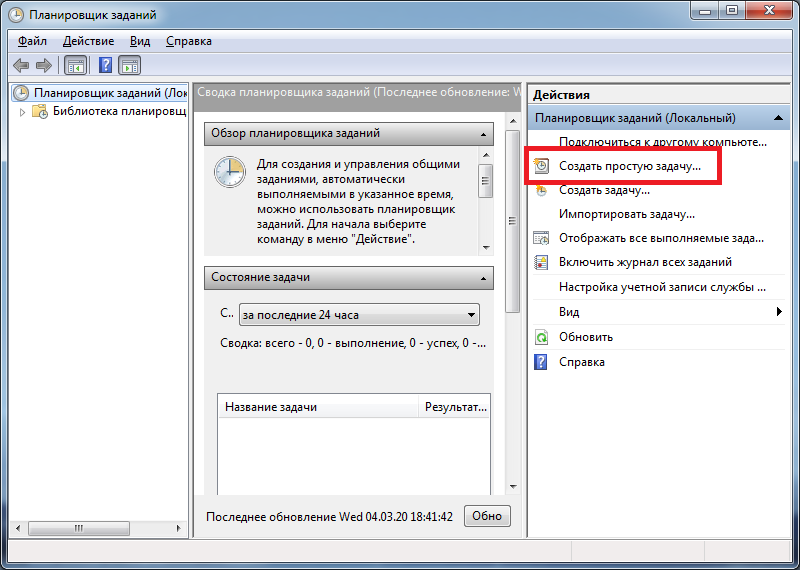

2. Выбираем «Создать простую задачу».

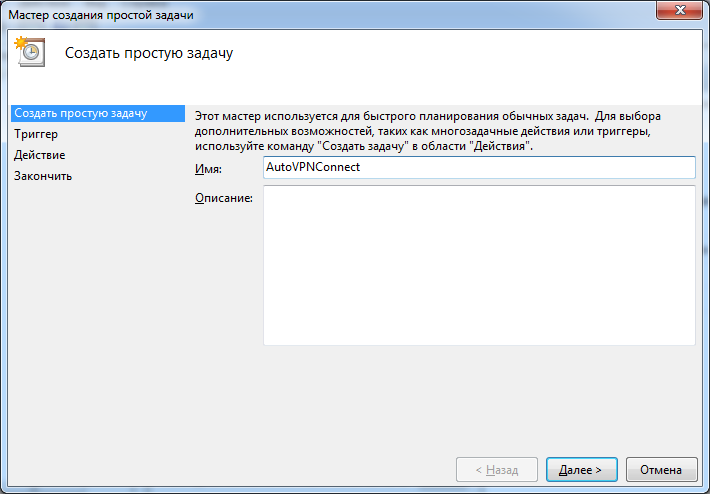

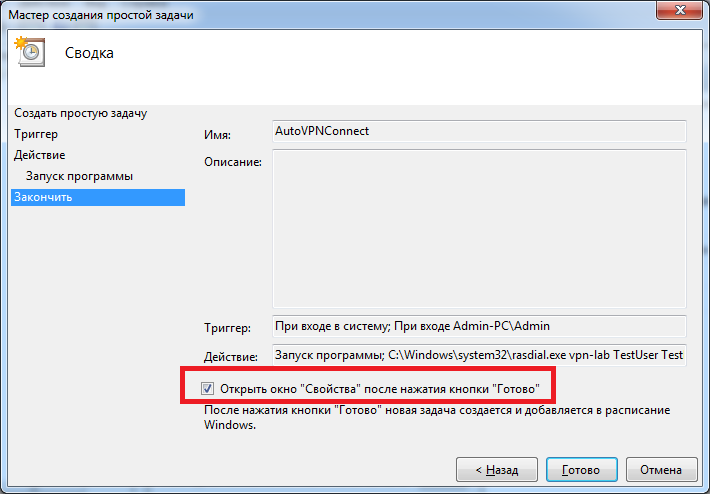

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

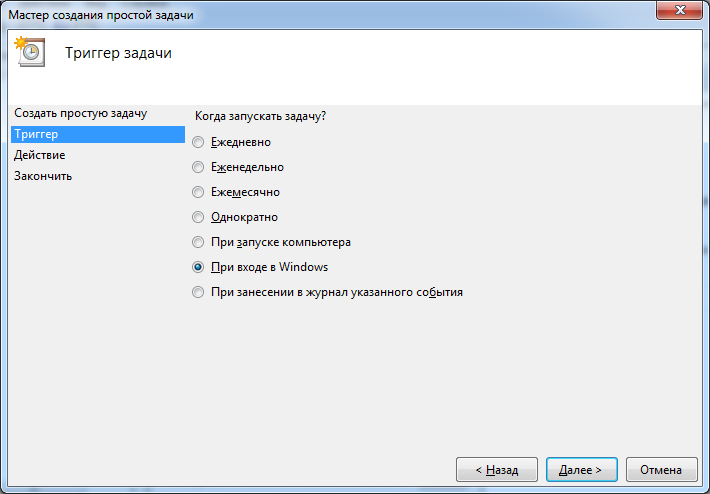

4. В поле «Триггер» выбираем «При входе в Windows».

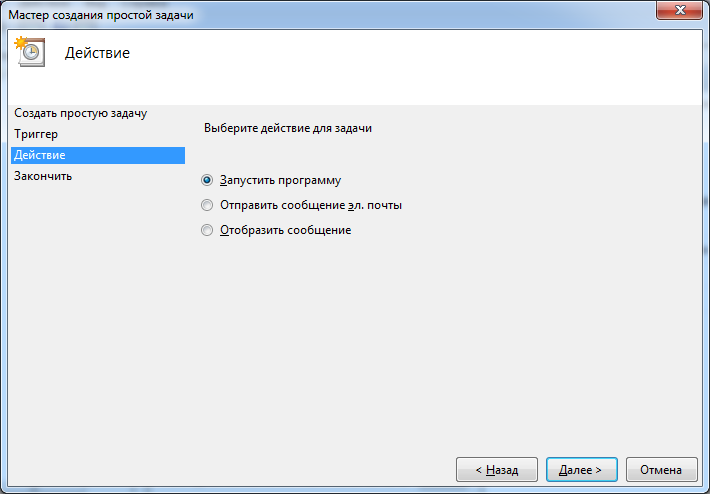

5. Действие — «Запустить программу».

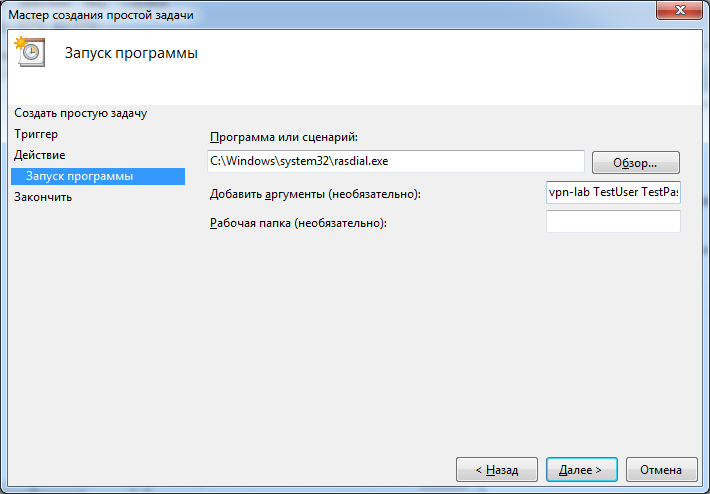

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим » » без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

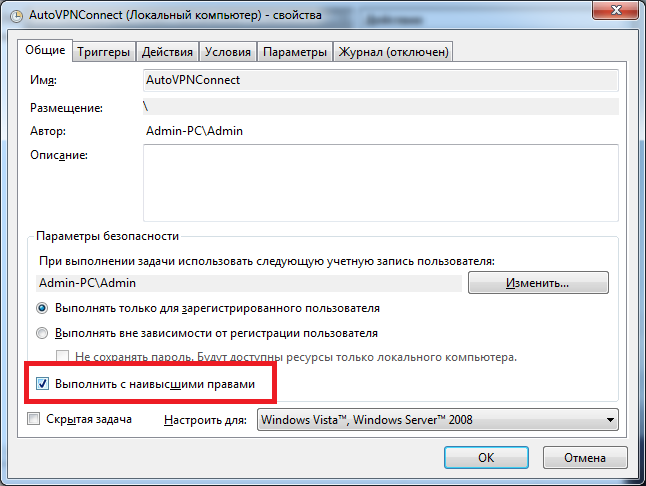

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

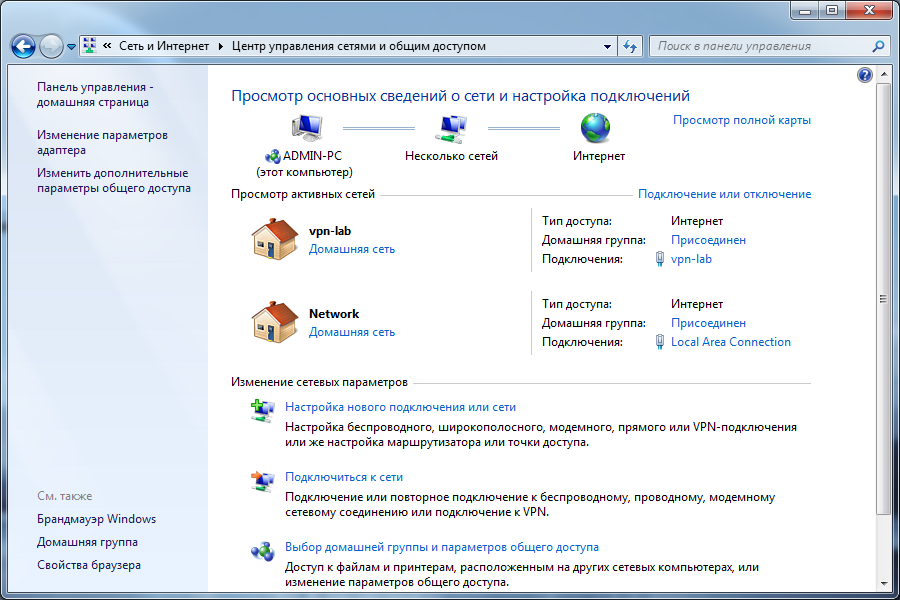

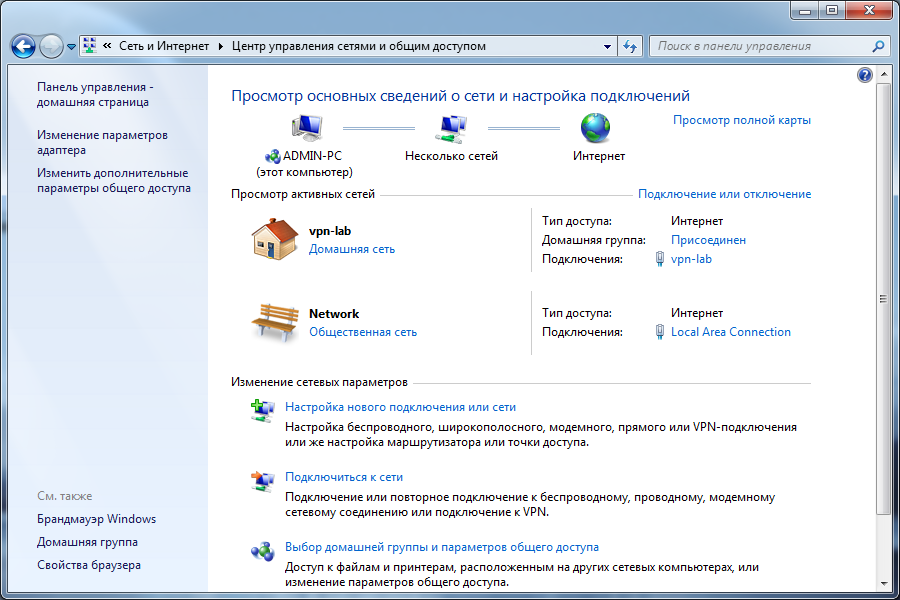

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

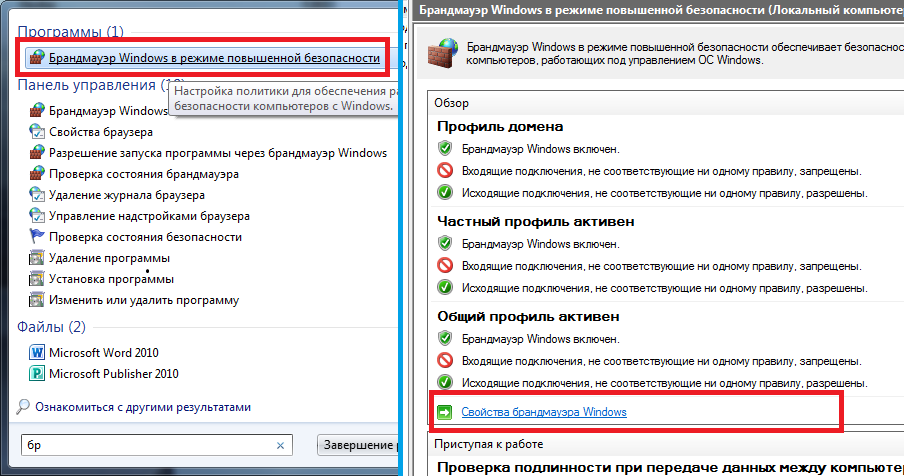

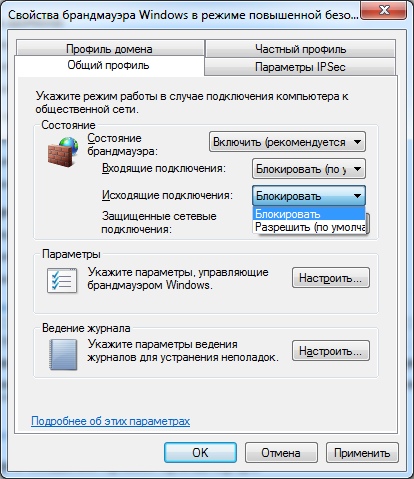

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

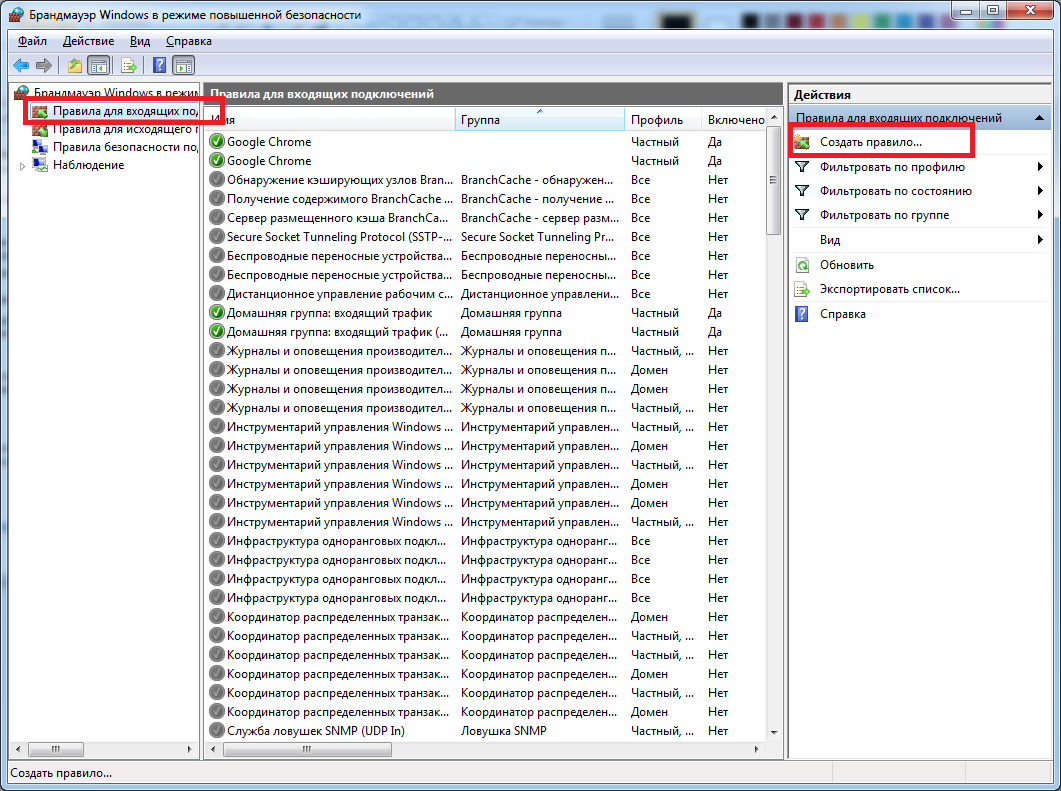

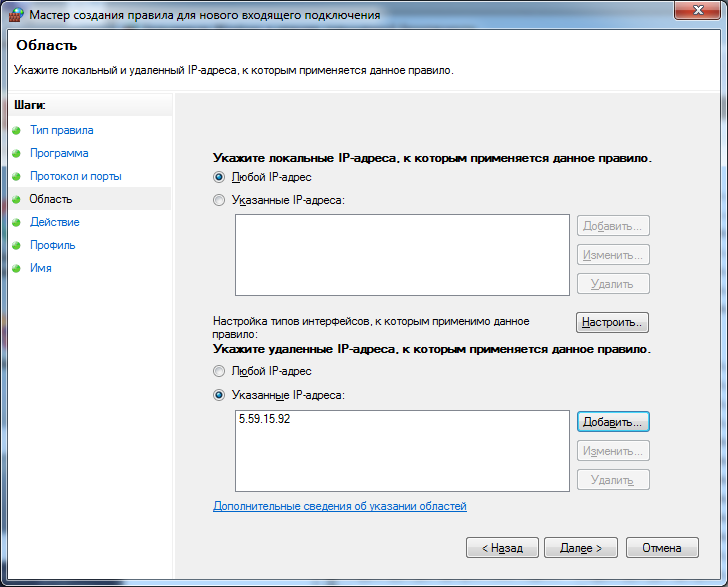

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

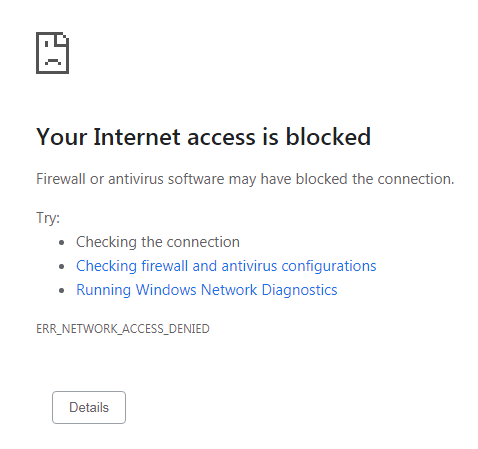

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Настройка VPN сервера за роутером

Приветствую. Есть задача настроить VPN сервер на Mikrotik, который находится за роутером провайдера, доступ к нему есть, как и ко всем остальным узлам. Пробую настроить для начала простой PPTP VPN, но что-то, видимо делаю не так, не работает. Прошу помощи спецов. Схема по ссылке: https://ibb.co/jHAb8S

Есть задача настроить VPN сервер на Mikrotik, который находится за роутером провайдера

Если роутер провайдера делает NAT для Mikrotik-а — как ты собрался к нему подключаться?

Не лучший выбора для VPN-сервера, находящегося за NAT-ом. Точнее — сложно придумать более худший выбор

Я хочу оставить роутер провайдера как точку раздачи интернета по WiFi и физический коннектор к оптике. @Pinkbyte, твое мнение, как лучше быть в этой ситуации, когда нужен WiFi, VPN сервер?

Sercomm RV6699? МГТС GPON что ли?

Переводи его в бридж, чтобы внешний IP был на микротике.

да МГТС GPON Если переведу в бридж, то не будет работать WiFi?

Если есть логин/пароль к провайдерскому роутеру и хочется именно его использовать для раздачи Wi-Fi, а Mikrotik-у оставить только VPN, тогда выбор очевиден — используй такой VPN, в котором можно просто пробросить порт для соединения. Очевидно что PPTP, в котором нужно пробрасывать порт TCP 1723 и еще до кучи GRE — таковым не является.

А вот L2TP или OpenVPN — вполне. OpenVPN в реализации Mikrotik имеет свои особенности, так что тут не всё так просто. Была бы у тебя чисто-линуксовая машина — я бы голосовал за OpenVPN(говорят еще wireguard хорош, но я не щупал). А тут — хз, выбора не так чтобы много и он — непростой. Ибо L2TP в чистом виде не безопасен, поэтому тут еще напрашивается IPSec.

Не будет, конечно. Точнее, саму точку можно включить, скорее всего, только интернета там не будет.

Deleted ( 09.03.18 19:01:12 MSK )

Последнее исправление: Deleted 09.03.18 19:02:22 MSK (всего исправлений: 1)

Да, я не указал, нужна безопасность и простота.

Если проще сделать мостом роутер провайдера, и нормально настроить VPN (к стати, какой рекомендуете простота/качество) + купить точку доступа — вполне. Лиж бы было надежно, просто, безопасно )

В общем решил я перевести роутер провайдера в режим моста, и настроить VPN на Mikrotik. Ваше мнение, правильное ли решение?

Настроил клиента на Windows. В результате клиент постоянно переподключается. Логи Mikrotik https://ibb.co/iteUv7

Sat Mar 10 01:26:18 2018 MANAGEMENT: >STATE:1520627178,RECONNECTING,connection-reset,, Sat Mar 10 01:26:18 2018 Restart pause, 5 second(s) Sat Mar 10 01:26:23 2018 Socket Buffers: R=[8192->8192] S=[8192->8192] Sat Mar 10 01:26:23 2018 Attempting to establish TCP connection with [AF_INET]XXX.XXX.XXX.XXX:1194 [nonblock] Sat Mar 10 01:26:23 2018 MANAGEMENT: >STATE:1520627183,TCP_CONNECT. Sat Mar 10 01:26:24 2018 TCP connection established with [AF_INET]XXX.XXX.XXX.XXX:1194 Sat Mar 10 01:26:24 2018 TCPv4_CLIENT link local: [undef] Sat Mar 10 01:26:24 2018 TCPv4_CLIENT link remote: [AF_INET]XXX.XXX.XXX.XXX:1194 Sat Mar 10 01:26:24 2018 MANAGEMENT: >STATE:1520627184,WAIT. Sat Mar 10 01:26:24 2018 MANAGEMENT: >STATE:1520627184,AUTH. Sat Mar 10 01:26:24 2018 TLS: Initial packet from [AF_INET]XXX.XXX.XXX.XXX:1194, sid=fab6e04b 061d4005 Sat Mar 10 01:26:24 2018 Connection reset, restarting [0] Sat Mar 10 01:26:24 2018 SIGUSR1[soft,connection-reset] received, process restarting Sat Mar 10 01:26:24 2018 MANAGEMENT: >STATE:1520627184,RECONNECTING,connection-reset,, Sat Mar 10 01:26:24 2018 Restart pause, 5 second(s) Sat Mar 10 01:26:29 2018 Socket Buffers: R=[8192->8192] S=[8192->8192] Sat Mar 10 01:26:29 2018 Attempting to establish TCP connection with [AF_INET]XXX.XXX.XXX.XXX:1194 [nonblock] Sat Mar 10 01:26:29 2018 MANAGEMENT: >STATE:1520627189,TCP_CONNECT. Sat Mar 10 01:26:30 2018 MANAGEMENT: CMD 'signal SIGHUP' Sat Mar 10 01:26:30 2018 SIGHUP[hard,init_instance] received, process restarting Sat Mar 10 01:26:30 2018 MANAGEMENT: >STATE:1520627190,RECONNECTING,init_instance,, Sat Mar 10 01:26:30 2018 OpenVPN 2.3.18 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [PKCS11] [IPv6] built on Oct 26 2017 Sat Mar 10 01:26:30 2018 Windows version 6.1 (Windows 7) 64bit Sat Mar 10 01:26:30 2018 library versions: OpenSSL 1.0.2l 25 May 2017, LZO 2.10 Sat Mar 10 01:26:30 2018 Restart pause, 5 second(s) # mar/09/2018 23:55:32 by RouterOS 6.41.2 # software model = RouterBOARD 750G r3 # serial number = 6F3808A7C929 /interface bridge add admin-mac=XX:XX:XX:XX:XX:XX auto-mac=no comment=defconf name=bridge /interface ethernet set [ find default-name=ether1 ] name=eth1-wan /interface list add comment=defconf name=WAN add comment=defconf name=LAN /interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik /ip hotspot profile set [ find default=yes ] html-directory=flash/hotspot /ip pool add name=default-dhcp ranges=192.168.88.10-192.168.88.254 add name=openvpn-pool ranges=172.30.0.10-172.30.0.253 /ip dhcp-server add address-pool=default-dhcp disabled=no interface=bridge name=defconf /ppp profile add local-address=172.30.0.1 name=openvpn-profile-1 remote-address=openvpn-pool /interface bridge port add bridge=bridge comment=defconf interface=ether2 add bridge=bridge comment=defconf interface=ether3 add bridge=bridge comment=defconf interface=ether4 add bridge=bridge comment=defconf interface=ether5 /ip neighbor discovery-settings set discover-interface-list=LAN /interface list member add comment=defconf interface=bridge list=LAN add comment=defconf interface=eth1-wan list=WAN /interface ovpn-server server set certificate=server.crt_0 cipher=blowfish128,aes128,aes192,aes256 default-profile=openvpn-profile-1 enabled=yes require-client-certificate=yes /interface pppoe-server server add authentication=mschap1,mschap2 interface=eth1-wan keepalive-timeout=disabled service-name=service1 /ip address add address=192.168.88.1/24 comment=defconf interface=bridge network=192.168.88.0 /ip dhcp-client add comment=defconf dhcp-options=hostname,clientid disabled=no interface=eth1-wan /ip dhcp-server network add address=192.168.88.0/24 comment=defconf gateway=192.168.88.1 /ip dns set allow-remote-requests=yes /ip dns static add address=192.168.88.1 name=router.lan /ip firewall filter add action=accept chain=input dst-port=1194 in-interface=eth1-wan protocol=tcp add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN /ppp secret add name=YYYY password=XXX profile=openvpn-profile-1 service=ovpn /system clock set time-zone-name=Europe/Moscow /system routerboard mode-button set enabled=no on-event="" /tool mac-server set allowed-interface-list=LAN /tool mac-server mac-winbox set allowed-interface-list=LAN