- How to set up a Linux VPN server (Beginner’s Guide)

- Requirements

- Install and Configure VPN

- Server computer

- Client computer

- Connect to a VPN

- Command line

- Graphical connection in Network Manager

- Troubleshooting

- Add more VPN users

- Как поднять свой VPN на сервере

- Чем хорош собственный VPN?

- Арендуем сервер

- Читайте также

- Подключаемся к серверу по SSH

- Устанавливаем OpenVPN на сервер

- Настраиваем OpenVPN

- Читайте также

- Подключаемся к нашему VPN

How to set up a Linux VPN server (Beginner’s Guide)

A VPN, or Virtual Private Network, creates an encrypted tunnel between your computer and a remote server. This has two major advantages. First, you mask your real location because you will have the IP address of the VPN server. Second, all the traffic between your computer and the server is encrypted. So, if you connect to a public WiFi, your data remains safe even if it is intercepted by someone. Similarly, your Internet Service provider cannot read your data.

There are three ways to get a VPN service.

- You can get a free VPN. This is obviously the worst option because there is nothing free and most likely such VPN providers sell your data to the third party. Free VPN is also usually very slow.

- You can sign up for a VPN service for a monthly fee. This is the most popular option. It is more reliable than a free VPN but you have to trust your VPN provider.

- You can get a personal VPN on your own server. This is the most secure option because you have maximum control over your traffic.

This post is about the third option.

Requirements

To get your own personal VPN, you need two computers:

- A client computer, most likely it is your home computer or a laptop. You use it to connect to a VPN.

- A private server, this where you install a VPN and use it as a VPN provider. This can be your own physical server or a virtual server.

There are several programs you can use to configure a personal VPN. I will use OpenVPN. It is open-source, it is available in all Linux distro and I believe it is one of the most popular VPN programs.

Install and Configure VPN

Server computer

You need to install OpenVPN and cURL programs:

sudo apt install openvpn curl cURL is needed to download the VPN installation script openvpn-install.sh. This script makes the installation very easy and error save. You can, of course, install everything manually, and there are good instructions on how to do that on Debian Wiki or Arch Linux Wiki. But I believe most of my readers prefer the simplest ways. This VPN installation script is a result of the work of 36 contributors, you can check what it does, and I personally trust it.

So, you need to download the script and make it executable:

curl -O https://raw.githubusercontent.com/Angristan/openvpn-install/master/openvpn-install.sh chmod +x openvpn-install.sh Then run this script as a superuser to install and configure OpenVPN on your server:

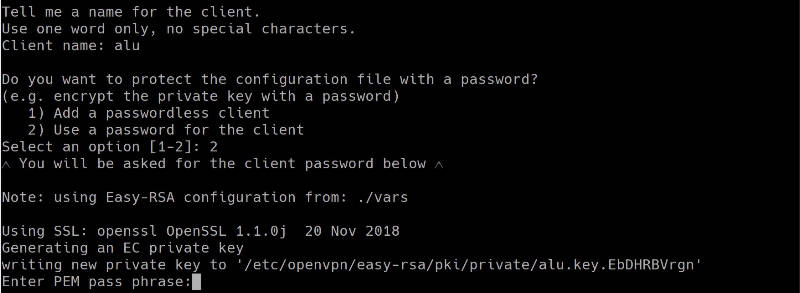

You need to follow the assistant and answer a few questions. You can keep everything by default, just press Enter for every question. Only give a name to your VPN configuration and I also recommend encrypting the configuration with a password:

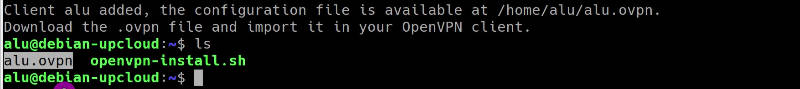

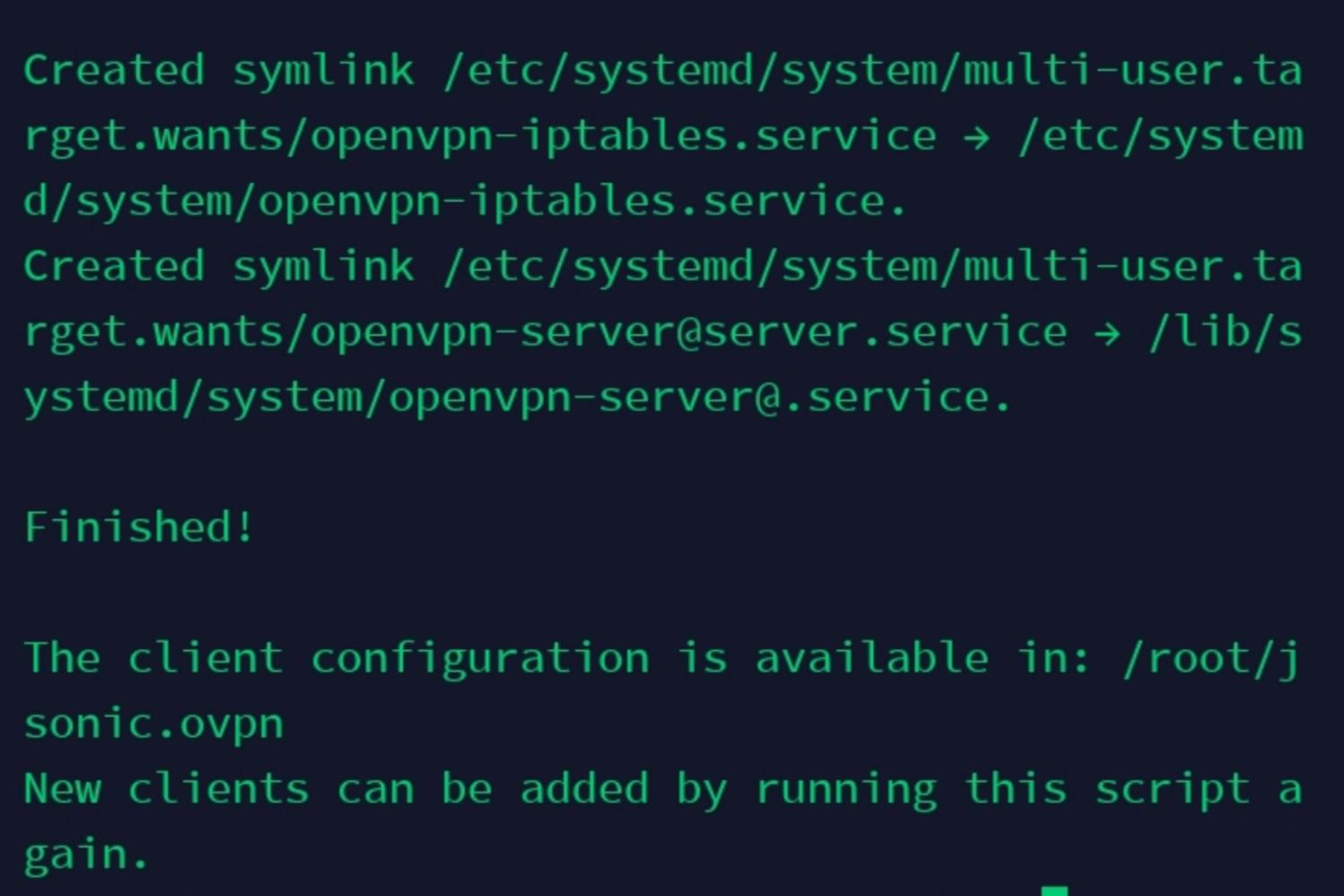

When everything is done. You should see a file that ends with .ovpn . This is a configuration file you will need to configure the client computer.

Client computer

On a client computer, also install OpenVPN and OpenVPN extension for your network manager:

sudo pacman -S openvpn networkmanager-openvpn I install networkmanager-openvpn for Plasma 5 on Arch Linux. Search for these two packages in your distro. Their names may differ slightly. If you use Ubuntu GNOME, for example, you need to install networkmanager-openvpn-gnome :

sudo apt install openvpn networkmanager-openvpn-gnome Next, download the VPN configuration file from your server:

scp remoteuser@remote-ip-address:/home/remoteuser/*.ovpn ~/Downloads/ The file will be downloaded to your local Downloads folder.

You can also use FileZilla if you prefer graphical programs. I explained how to use FileZilla and scp command in my previous post.

Connect to a VPN

First, I will show you the command line way to connect to a VPN. This way is more reliable and you make sure that your VPN works. Next, configure your graphical network manager.

Command line

So, copy the downloaded *.ovpn configuration file to the client folder of your OpenVPN:

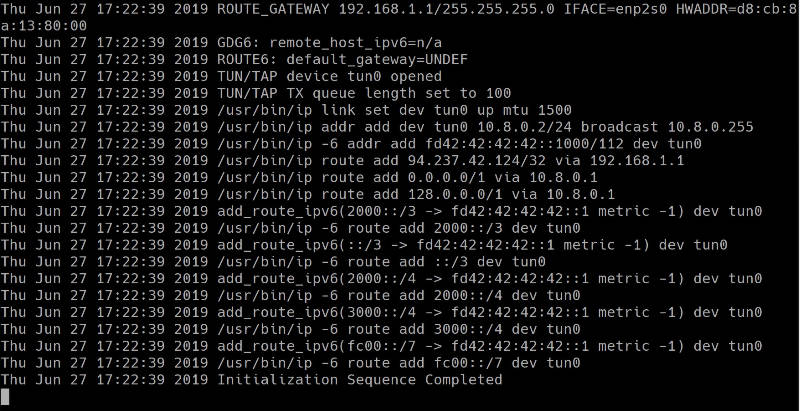

sudo cp Downloads/*.ovpn /etc/openvpn/client/client.conf sudo openvpn /etc/openvpn/client/client.conf You may need to enter the password if you set one and then you will see something like this:

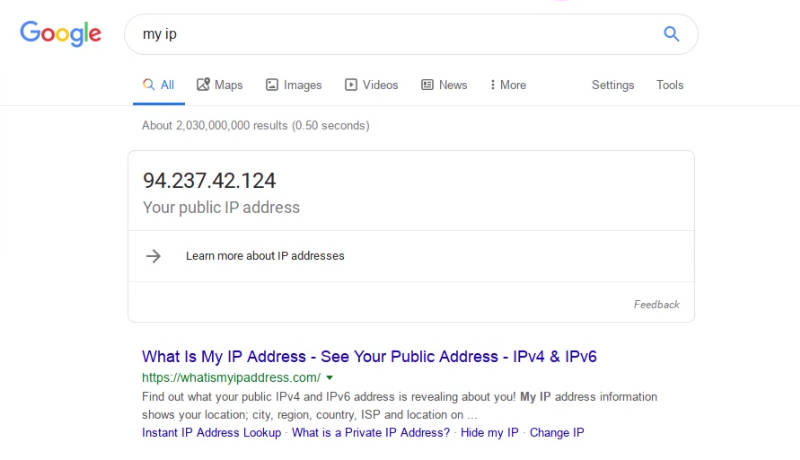

If you do not see any error, your VPN works fine. To test it, open your internet browser and visit any website. You can also check your public IP address and it should be your server address.

Graphical connection in Network Manager

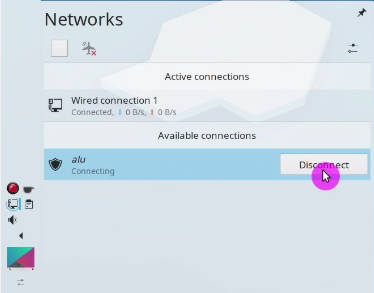

Although I like the command line, it is much nice to be able to connect to the VPN with just one click from your system tray:

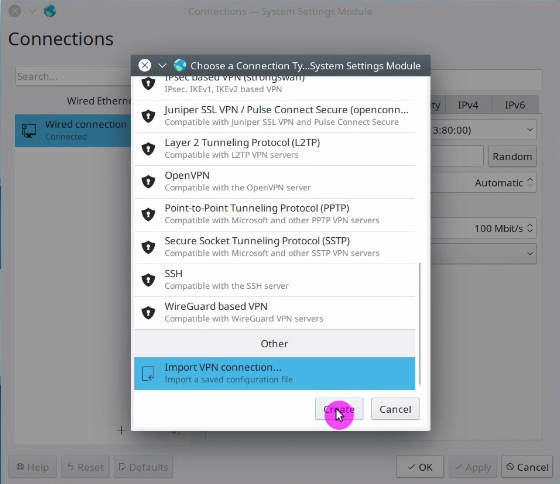

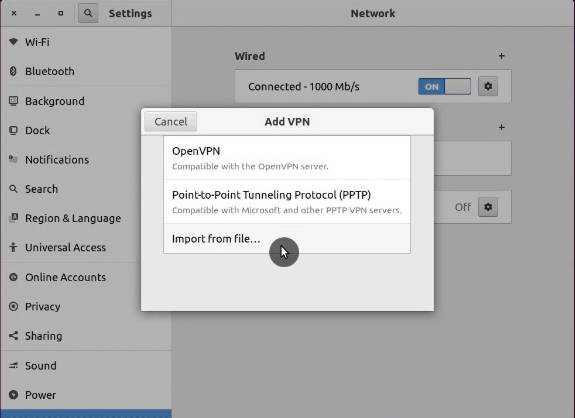

So, to add your VPN configuration to the Network Manager, open the Network Manager settings. Click on Add new connection, and import the configuration file you have downloaded from the server:

The above screenshots are from Plasma 5 Network Manager. It is almost the same in GNOME and other desktops. Just find an option to import the connection.

After that, you should see a new connection in your connection list. Try to enable it. If you see that your Network Manager icon changed, this means your VPN works. You can go to your web browser and test it.

Troubleshooting

When you start your OpenVPN connection from the command line, you will see errors right on the screen if something does not work. Try to understand what it says. If you do not how to fix it, google that error message.

However, when you configure the graphical interface of the Network Manager, you do not see detailed error information if it happens. You need to check the errors in your logs with this command:

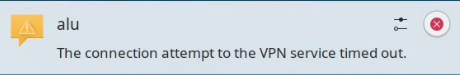

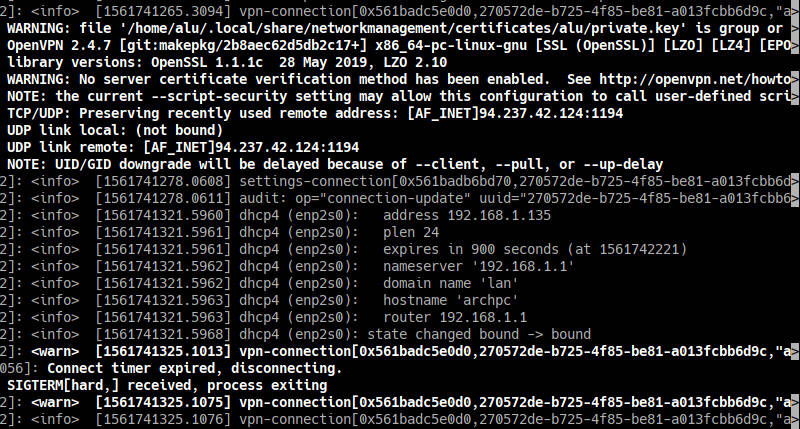

journalctl -b -u NetworkManager For example, I did not succeed to connect to my VPN in Plasma 5 the first time. I imported the configuration and I saw that the system tried to connect, but failed after some time:

Checking the log files revealed that the TLS certificate was missing:

My Network Manager imported all certificated except the TLS one. From my experience, importing the connection configuration works flawlessly in the GNOME Network Manager. But other network managers may not recognize all settings during the importing. Probably, this is because the script is optimized for GNOME. So, you may need to correct some importing errors manually.

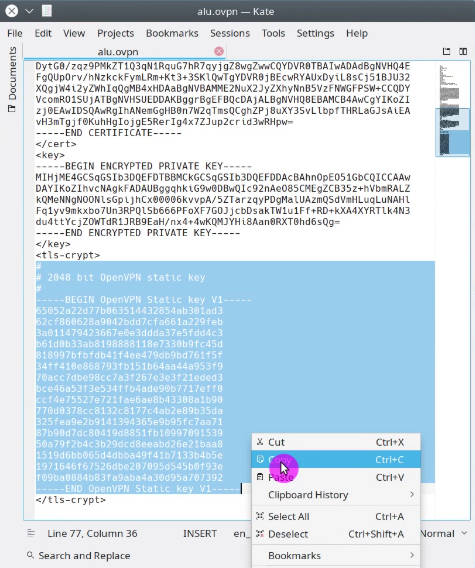

Open the configuration file *.ovpn with a text editor and make sure you have the corresponding settings in your Network Manager.

If some certificates are missing in your Network Manager, copy it from the configuration file and save as a *.crt file on your computer. Usually, all the Network Manager certificates are stored in ~/.local/share/networkmanagement/certificates/ .

You can see the screenshots of my configuration after I corrected all errors:

You may also need to change the permissions of all the certificates.

sudo chmod -R 700 ~/.local/share/networkmanagement/certificates/*/* This is how I was able to troubleshoot my Plasma 5 VPN connection. Obviously, I cannot guess all the possible problems that can arise during your installation and configuration of a personal VPN service.

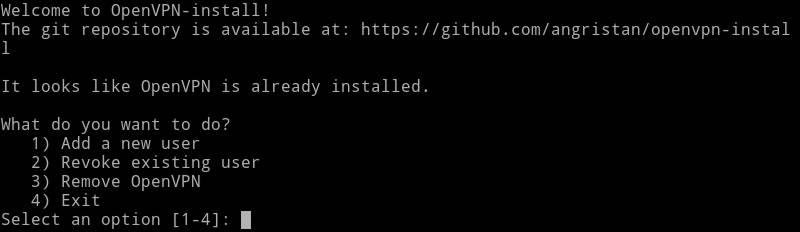

Add more VPN users

When you run the scrip openvpn-install.sh the first time, it creates a connection for one uses. However, if you run it again it, will offer you an option to add more users:

Select option 1. Add a new user and follow the instructions. The instructions are the same as above. Just provide a different Client name and you will see newuser.ovpn configuration file. Use it to connect a new user to this VPN server.

As you can see from the screenshot, running openvpn-install.sh again also gives you options to revoke a user, and remove OpenVPN from the server.

So, if you have ever thought about setting up a personal VPN, now you know how to do that. A personal VPN server is not only more secure in terms of privacy but it can also be cheaper. For example, if you connect your whole family to one VPN server, this option will be cheaper than subscribing your whole family to several VPN accounts by subscription.

Average Linux UserFollow I am the founder of the Average Linux User project, which is a hobby I work on at night. During the day I am a scientist who uses computers to analyze genetic data.

Как поднять свой VPN на сервере

Сегодня я расскажу вам, как создать VPN на собственном сервере за 15 минут.

Чем хорош собственный VPN?

Давайте сначала разберемся, зачем нужен VPN. Простым языком, это технология, которая защищает ваш выход в интернет от взлома. С помощью VPN вы можете не бояться, что ваши данные получат злоумышленники, когда вы пользуетесь общественными сетями, а также его можно использовать при обходе блокировок вашего IP различными сайтами и сервисами.

Кроме того, входящий и исходящий трафик будет зашифрован, т.е. его не сможет видеть даже ваш интернет-провайдер.

Большинство известных VPN-сервисов имеют низкую скорость передачи данных и не самое стабильное подключение, потому лучше всего обзавестись собственным VPN. Далее я расскажу, как его создать и настроить. Говоря современно, поднять.

Мы будем отправлять трафик с устройств на собственный VPN-сервер с помощью программы OpenVPN, за счет чего скорость передачи данных будет ограничиваться только скоростью нашего интернета и сервера. Нам будет нужен VPS/VDS (виртуальный сервер), так как для работы репозитория OpenVPN подходят только такие типы серверов. VDS/VPS эмулирует работу реального физического сервера, у которого есть возможность установки своих операционных систем и ПО.

Теперь, когда разобрались с теорией, можем приступать к аренде VPS/VDS.

Арендуем сервер

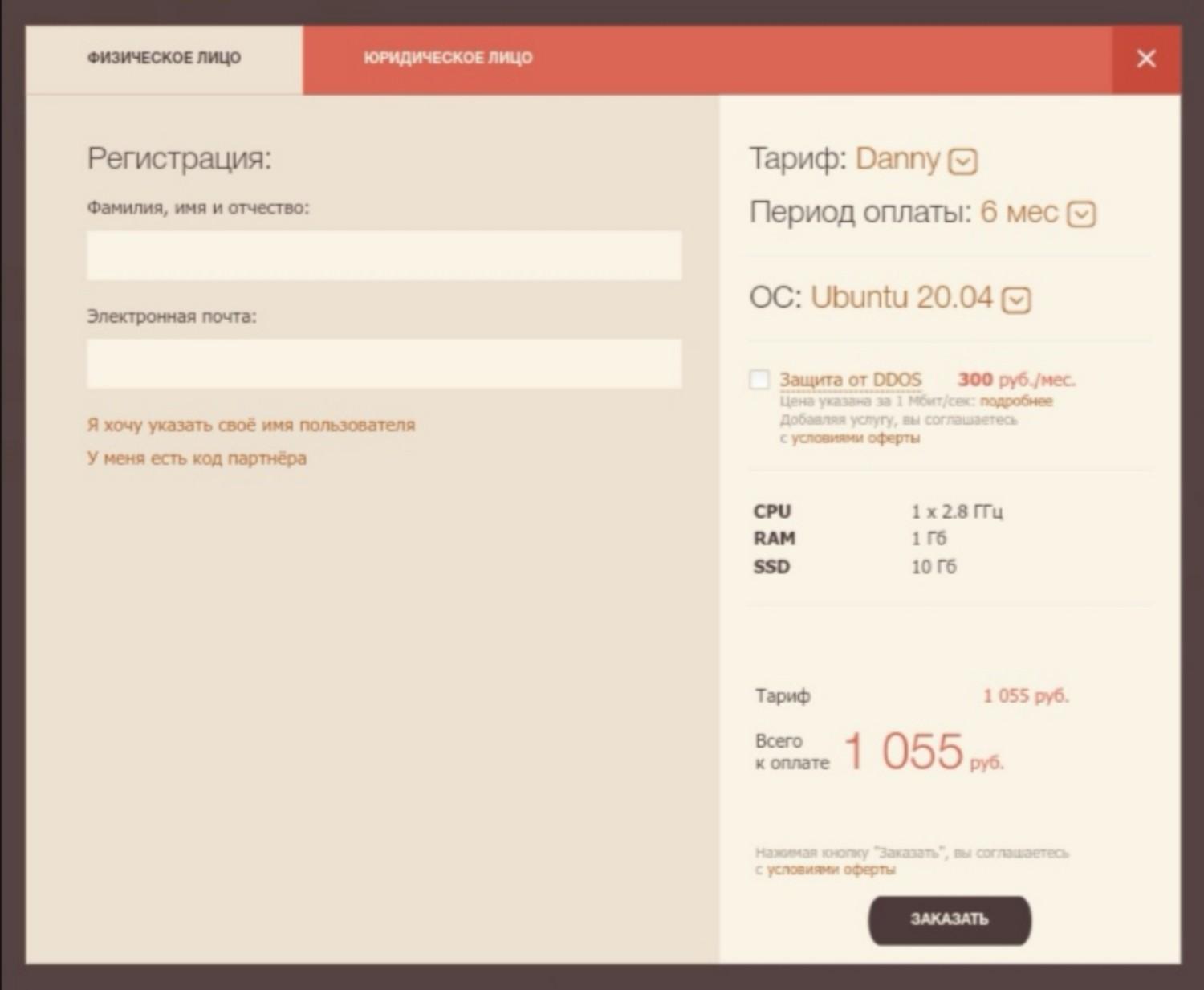

Для стабильного соединения нам нужен сервер с хорошим интернетом. Я использую самую простую конфигурацию «Danny» с системой Ubuntu 20.04, арендованную на Timeweb.

Скорость интернета при данной конфигурации составляет 200 Мбит/с. Этого более чем достаточно для работы VPN на нем.

Для того чтобы взять такой же сервер, нужно зайти на главную страницу Timeweb, перейти во вкладку «VPS/VDS» и нажать кнопку «Заказать» под конфигурацией «Danny». Далее нужно заполнить все поля, выбрать желаемый период оплаты и систему Ubuntu 20.04, а затем нажать кнопку «Заказать».

Читайте также

Подключаемся к серверу по SSH

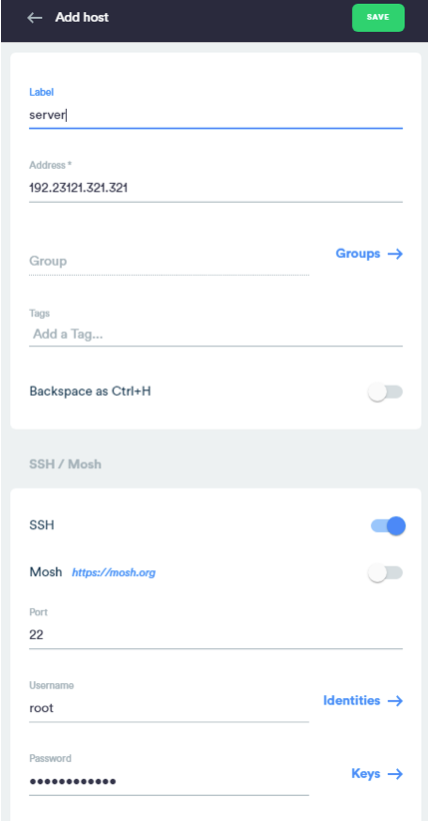

Для начала нам нужно подключиться к серверу по протоколу SSH через SSH-клиент. Я использую программу Termius. И вам ее рекомендую.

- Скачиваем программу Termius и устанавливаем ее на компьютер.

- Открываем клиент, жмем на «Add host» и используем данные, которые были отправлены на вашу почту после оплаты VPS/VDS. Вам потребуется: Hostname, Login, Password, Port. Вводим эти данные в поля нового подключения. Вот как это будет выглядеть в Termius:

Теперь нажимаем на название нашего подключения и попадаем в консоль сервера.

Устанавливаем OpenVPN на сервер

Вводим следующую команду для установки софта, с помощью которого мы будем копировать репозиторий OpenVPN с GitHub.

После установки утилиты git копируем репозиторий OpenVPN на наш сервер и переходим в его папку:

Разрешаем выполнение установочного файла с помощью следующей команды:

И запускаем установку OpenVPN:

Настраиваем OpenVPN

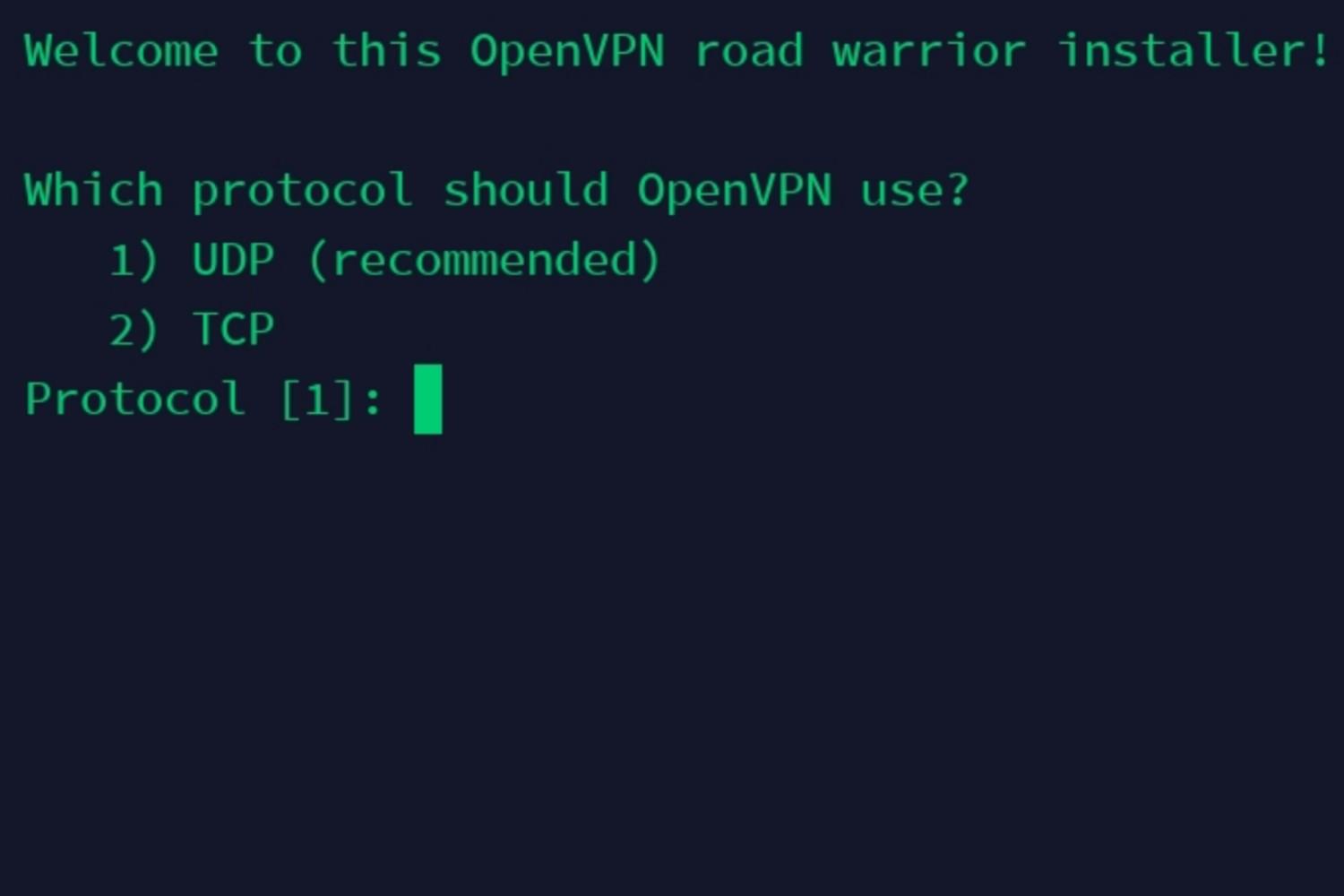

Далее у нас запустится настройка установки OpenVPN. В первом пункте выбираем протокол передачи данных TCP, так как он более надежный. Вводим цифру 2 и подтверждаем действие клавишей Enter.

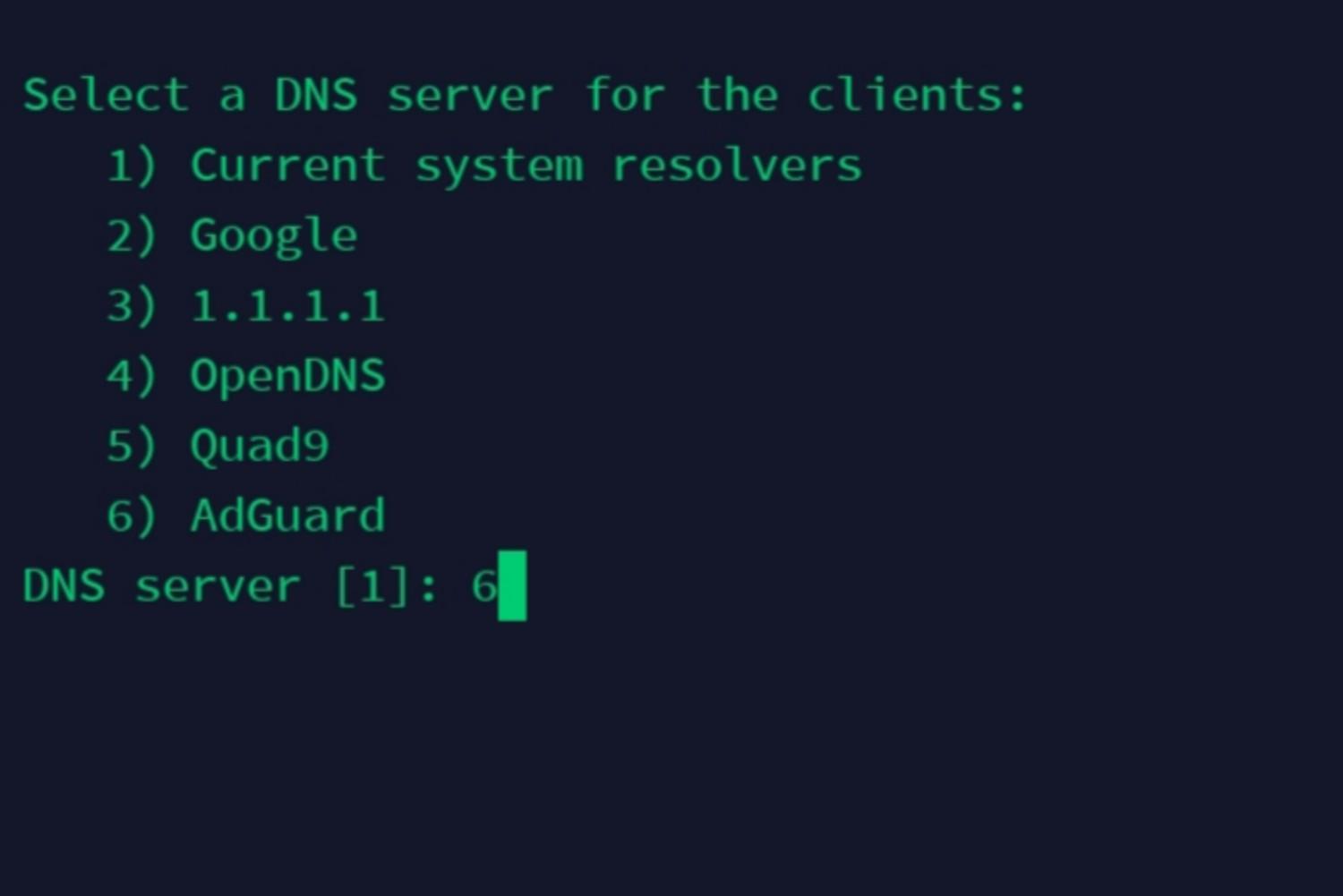

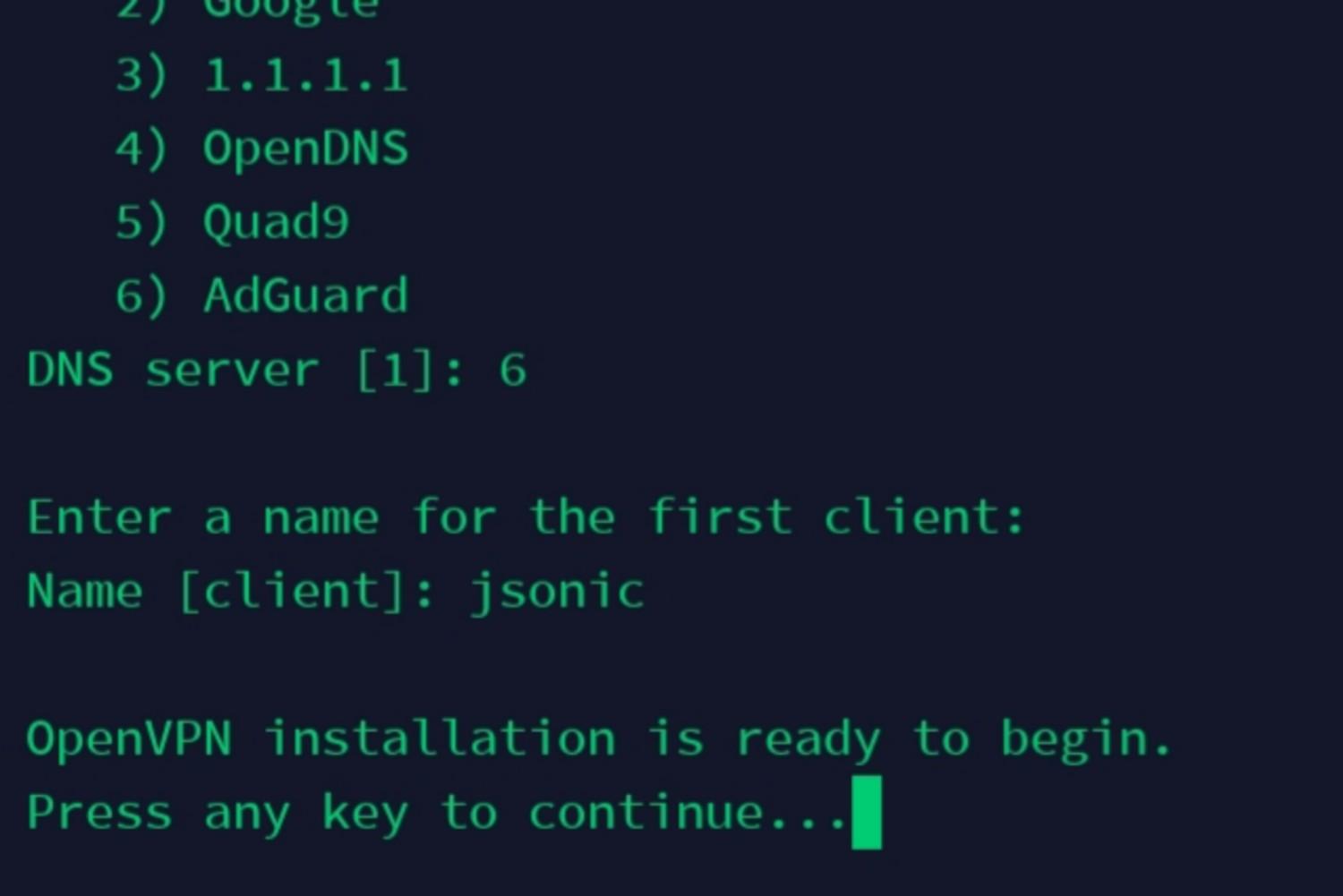

Второй шаг пропускаем с помощью клавиши Enter. Теперь нам нужно выбрать DNS для нашего сервера. Я использую сервера AdGuard, так как они блокируют рекламу и нежелательный контент на сайтах. Для подключения таких же DNS вводим цифру 6 и нажимаем Enter.

Теперь нам нужно выбрать любое имя файла конфигурации. Я назвал ее jsonic.

Далее подтверждаем, что мы готовы к установке и ждем ее завершения.

Запоминаем путь, который указан в конце лога установки.

Также мы можем выключить логирование трафика для полной анонимности подключения к VPN следующей командой:

Читайте также

Подключаемся к нашему VPN

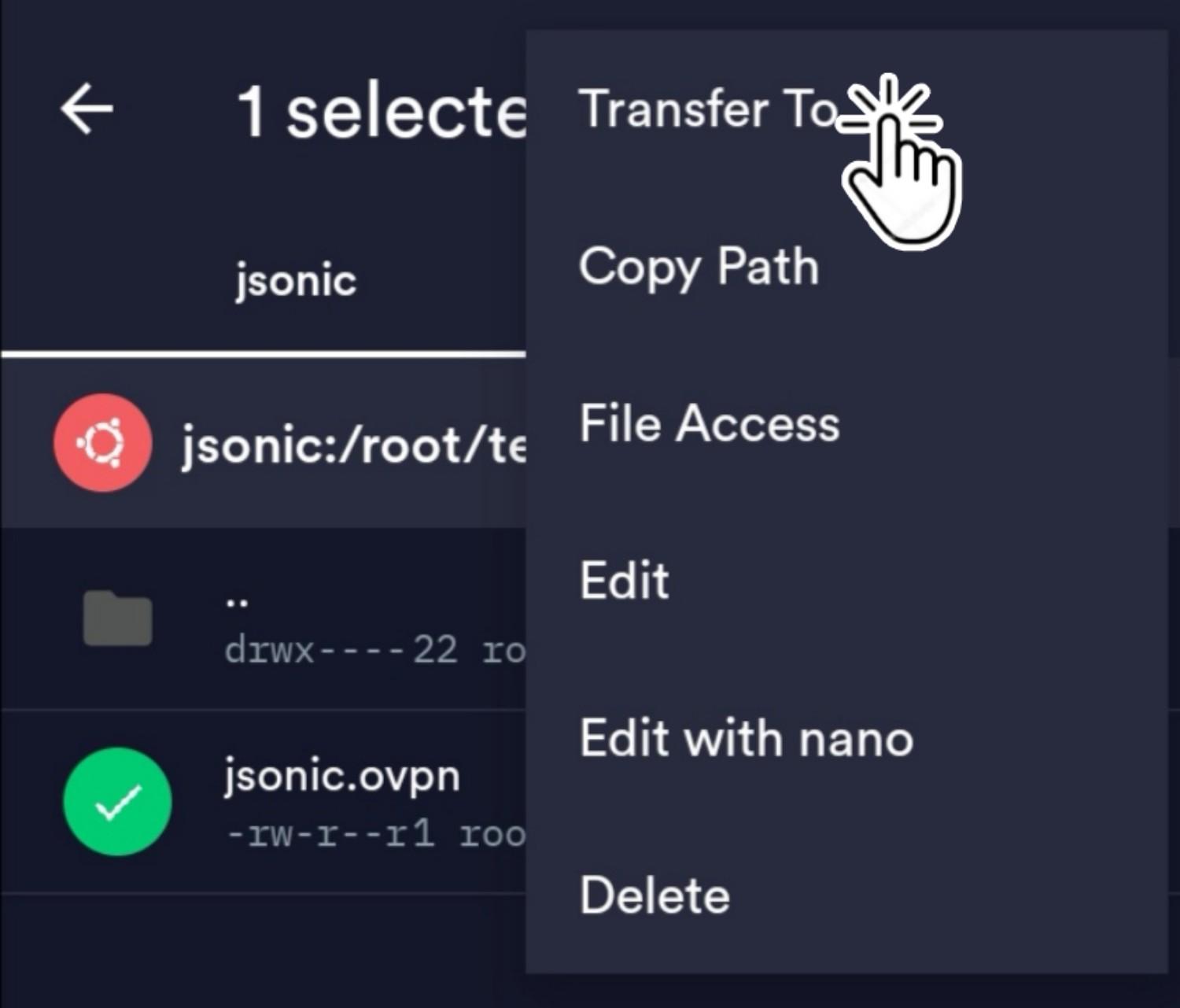

Теперь нам нужно скопировать конфигурационный файл, который создался после установки OpenVPN. Для этого подключаемся к серверу по протоколу SFTP. В Termius для этого нужно зайти во вкладку SFTP, нажать «Select host» и выбрать имя подключения:

После этого заходим в папку, которая была указана при завершении установки, и копируем из нее файл конфигурации .ovpn (его имя мы вводили при настройке установщика) с помощью кнопки «Transfer to» к себе на устройство. Сохранить файл можно в любой удобной директории.

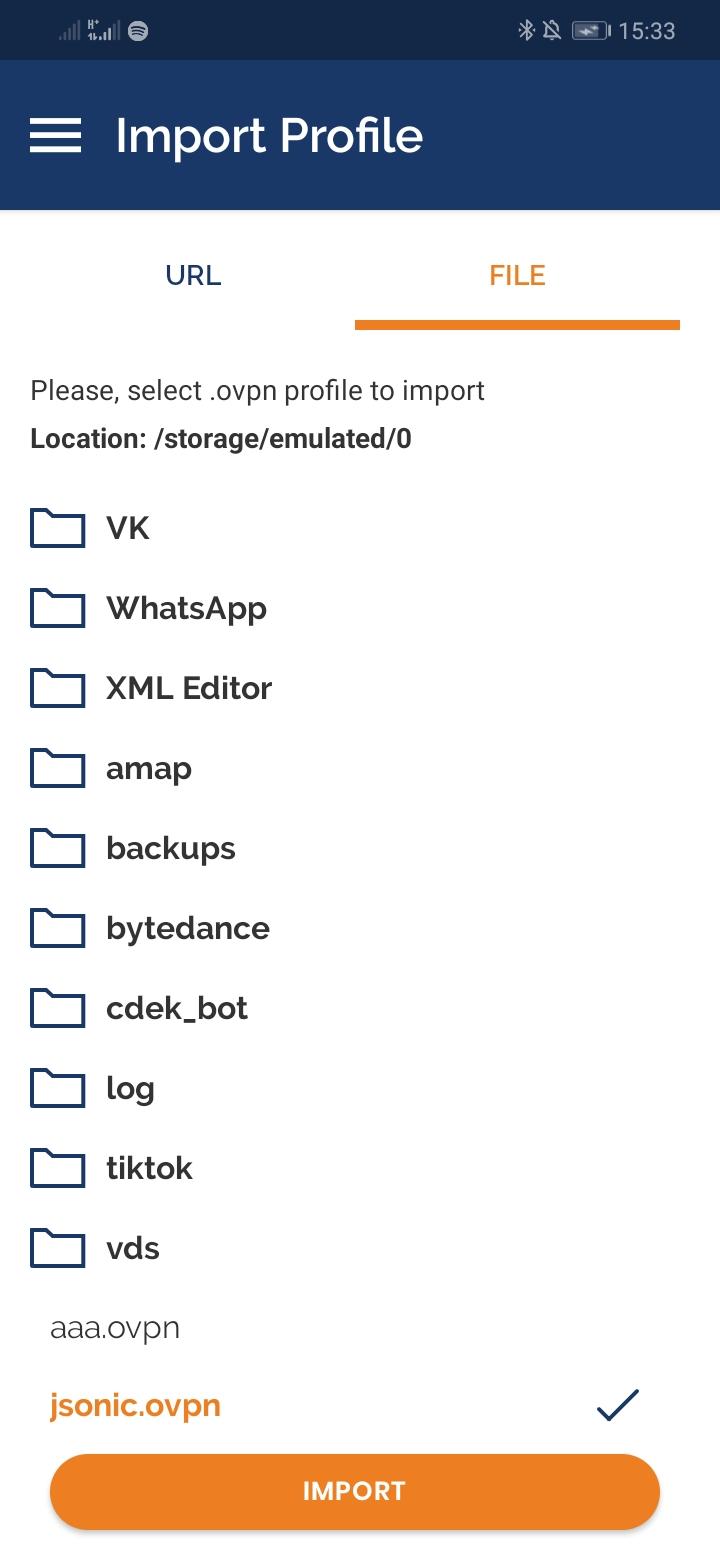

Далее скачиваем клиент OpenVPN к себе на устройство (компьютер, ноутбук, смартфон или планшет). Программа работает на всех популярных операционных системах. Я буду показывать его включение на примере Android.

Заходим в клиент, переходим во вкладку «File», находим на устройстве файл в формате .ovpn, который мы скопировали с сервера, и жмем «Import».

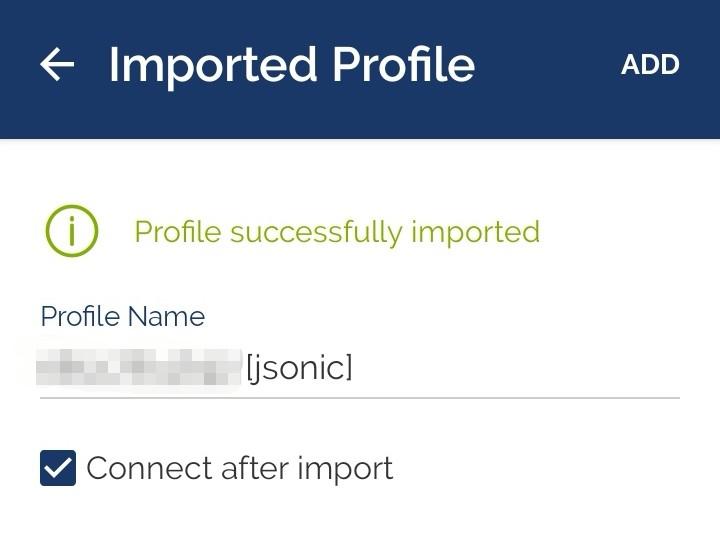

После импорта конфигурации ставим галочку в пункте «Connect after import» и нажимаем «Add».

Готово! Мы подключены к нашему VPN!