- VPN сервер и клиент

- VPN сервер

- VPN клиент

- VPN сервер и клиент

- НАСТРОЙКА OPENWRT PPTP ТУННЕЛЬ, VPN СОЕДИНЕНИЕ НА TP-LINK

- Соединение по протоколу PPTP

- Особенность 1

- Особенность 2

- ДОПОЛНЕНИЯ ОТ ПОЛЬЗОВАТЕЛЕЙ

- Отдельное спасибо за видео автору канала «Боевое вождение» за этот ролик с OpenWRT

- Дополнительно о протоколе PPTP

- Важные советы после настройки удаленного подключения

- Рекомендации по выбору тарифа

- ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

VPN сервер и клиент

В этой статье приведены инструкции по устранению проблем с маршрутизацией при одновременном запуске VPN сервера и клиента на маршрутизаторе.

VPN сервер

VPN сервер, работающий на вашем маршрутизаторе, может обеспечить безопасное соединение с вашей домашней сетью, пока вас нет. Если вам нужно получить доступ к самому маршрутизатору или любому из устройств вашей домашней сети не из дома, VPN сервер будет отличным решением.

VPN клиент

Вы можете запустить VPN клиент на своем маршрутизаторе, чтобы зашифровать подключение к Интернету и предотвратить отслеживание вашим провайдером вашего трафика и DNS запросов, а также вмешательство в них. Ваше соединение с VPN сервером зашифровано, что не позволяет вашему провайдеру отслеживать или вмешиваться в ваш трафик. Чтобы использовать VPN -клиент на вашем маршрутизаторе, вам необходимо получить данные соответствующего VPN сервера. Существует множество поставщиков VPN . После установки и запуска клиента VPN на маршрутизаторе, лучше всего направлять весь трафик через туннель VPN .

VPN сервер и клиент

Если вы используете VPN клиент на своем маршрутизаторе, который по умолчанию отправляет весь трафик через VPN туннель, у вас могут возникнуть проблемы с настройкой VPN сервера на том же маршрутизаторе (потому что VPN сервер будет получать трафик на шлюзе WAN , но будет отправлять его через VPN туннель, которого ваше устройство не ожидает).

Чтобы решить эту проблему, вам нужно установить VPN Policy Routing. Затем включите службу и настройте её инструкция. Обратите внимание, что в некоторых случаях может потребовать от вас отключить перенаправление шлюза VPN и создать правило для маршрутизации клиентского трафика локальной сети в VPN .

This website uses cookies. By using the website, you agree with storing cookies on your computer. Also you acknowledge that you have read and understand our Privacy Policy. If you do not agree leave the website. OK More information about cookies

Self-registration in the wiki has been disabled.

If you want to contribute to the OpenWrt wiki, please post HERE in the forum or ask on IRC for access.

Except where otherwise noted, content on this wiki is licensed under the following license:

CC Attribution-Share Alike 4.0 International

НАСТРОЙКА OPENWRT PPTP ТУННЕЛЬ, VPN СОЕДИНЕНИЕ НА TP-LINK

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Так как вы настраиваете маршрутизирующее оборудование, то не забудьте указать «сеть за маршрутизатором» в личном кабинете системы VPNKI.

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если изменили настройки в личном кабинете, то переподключите туннели.

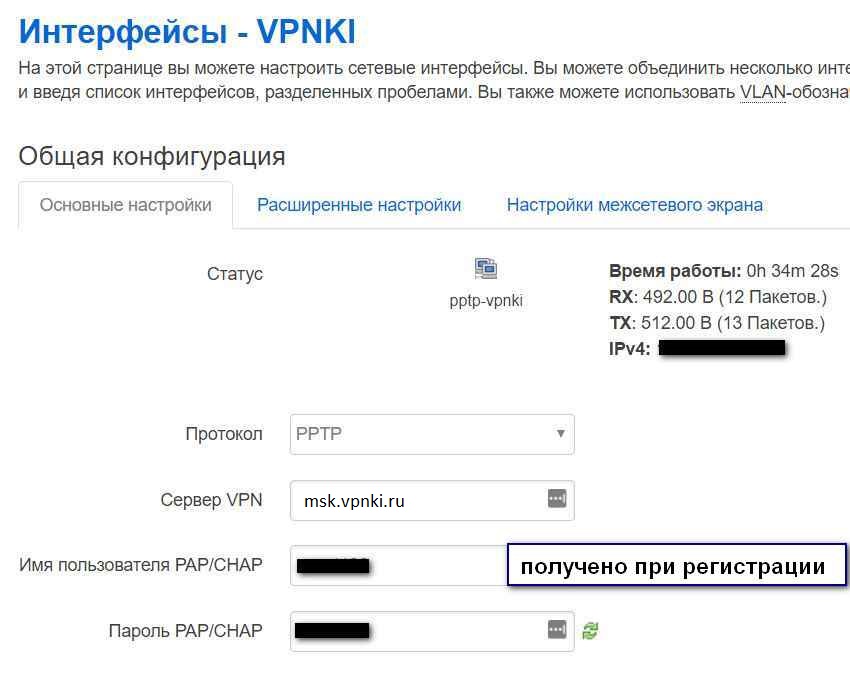

Соединение по протоколу PPTP

1. Проверить наличие пакета ppp-mod-pptp и в случае его отсутствия установить из репозитория.

2. Выполнить настройки согласно скриншоту ниже. Логин и пароль для туннеля необходимо получить на персональной странице пользователя VPNKI. Имя вводится в формате userXXXXX .

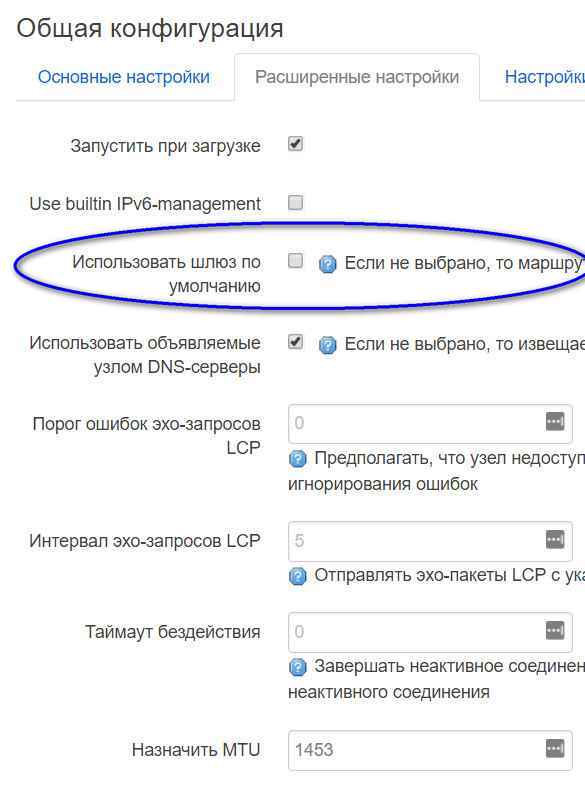

3. Снять галочку «Использовать шлюз по умолчанию».

4. Если вдруг вам требуется установить соединения VPN туннеля через уже существующий туннель к провайдеру для выхода в Интернет (например по технологии PPPoE). В этом случае имеет смысл изменить размер пакета MTU на 1453. См. скриншот выше.

Но надеемся, что это не ваш случай.

5. В файле /etc/ppp/options.pptp

необходимо отключить строку: mppe required,no40,no56,stateless.

Содержание рабочего файла options.pptp ниже:

#mppe required,no40,no56,stateless

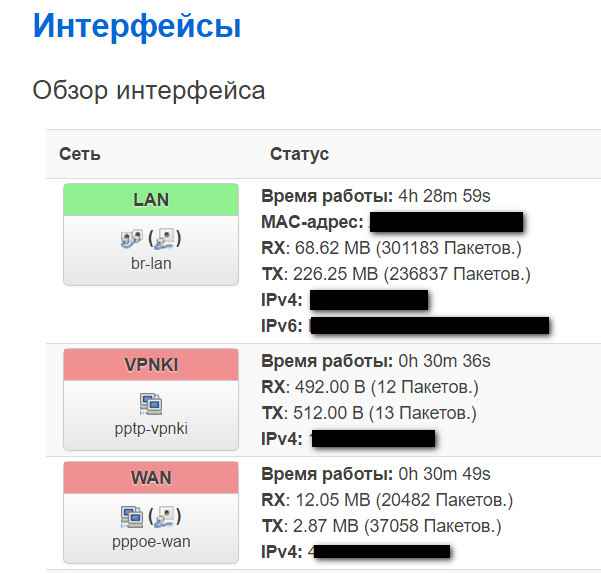

6. Статус подключенного соединения.

7. В заключение настройте маршруты устройства таким образом, чтобы маршрут к сети 172.16.0.0/16 вел во вновь созданный интерфейс pptp. Более подробно понять использование маршрутов можно на этом примере.

Особенность 1

Для использования соединения с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (MPPE).

Для соединения без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет .

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения.

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет. В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но .

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

ДОПОЛНЕНИЯ ОТ ПОЛЬЗОВАТЕЛЕЙ

1. Про необходимость установки пакета kmod-nf-nathelper-extra

2. Про скрипт для проверки и перезапуска интерфейса PPTP

3. Про пропускание транзитного трафика PPTP через OpenWRT

в OpenWrt Chaos Calmer 15.05.1 у меня интерфейс иногда зависает, чтобы сделать перезапуск интерфейса при зависании делаем так:

подключаемся по ssh

nano res.sh

вставляем следующий код:

#!/bin/bash

PRS1=»172.16.0.1″

if (! ping -q -c 3 $ > /dev/null 2>&1)

then

ifconfig pptp-pptp_vpnki down

ifconfig pptp-pptp_vpnki up

fi

сохраняем: Ctrl+X затем Y затем ENTER.

заходим в вэб интерфейс и пишем в Система — Запланированные задания.

*/5 * * * * root /root/res.sh

Если версия OpenWRT версии Chaos Calmer (да и LEDE в принципе тоже), то нужно то доставить всего один пакет (модули ядра) kmod-nf-nathelper-extra и kmod-lib-textsearch как зависимость от первого. Иначе PPtP не заведется.

Отдельное спасибо за видео автору канала «Боевое вождение» за этот ролик с OpenWRT

Дополнительно о протоколе PPTP

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеетевторой подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.