Записки IT специалиста

Безопасность в сетях Wi-Fi. Часть 1 — открытые сети.

Сегодня Wi-Fi прочно занял свое место в нашей жизни, превратившись из новой технологии в повседневность. Зайдя выпить кофе в кафе или присев на лавочку в сквере многие начинают искать ближайшую точку доступа, нисколько не задумываясь о вопросах безопасности. Практика показала, что слабое представление об угрозах в беспроводных сетях имеют не только пользователи, но и многие администраторы, подвергая серьезным рискам корпоративные системы.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

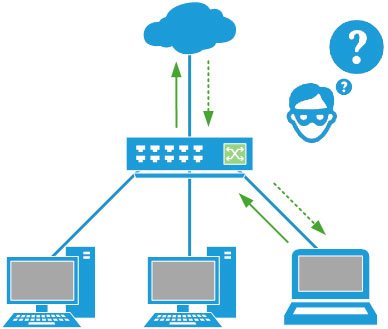

Почему именно Wi-Fi? Чем данная технология так привлекательна для злоумышленника? Чтобы ответить на этот вопрос, вспомним как работают проводные сети. Основу современных сетей составляют коммутаторы (свичи, switch), которые отправляют пакеты только на порт получателя исключая доступ к ним других хостов.

Чтобы осуществить перехват чужого трафика злоумышленник должен не только физически подключиться к сети, что само по себе проблематично, но и включиться в цепь передачи пакетов. Если даже злоумышленник подключится в свободный порт коммутатора, то перехватить или прослушать чужой трафик он не сможет. Чтобы осуществить такую атаку нужно иметь физический доступ к сетевому оборудованию и административные права, что делает ее практически невозможной.

Примечание. Мы сознательно не рассматриваем ситуации с внедрением в периметр сети разного рода вредоносного ПО, получению несанкционированного доступа к активному сетевому оборудованию и т.п., так как это выходит за рамки данной статьи.

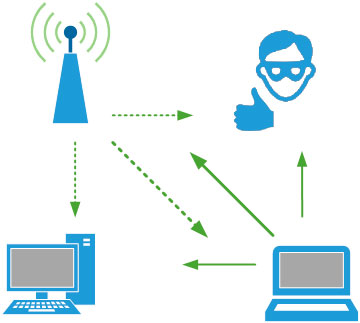

Беспроводные сети в силу особенностей среды передачи не могут обеспечить разграничения доступа к данным, пакеты, передаваемые клиентом или точкой доступа могут быть получены любым устройством в зоне действия сети.

В нормальном режиме сетевое оборудование принимает предназначенные только ему пакеты, однако существует специализированное и легкодоступное ПО, которое позволяет осуществлять перехват и анализ всего сетевого трафика.

Даже если это ваша гостевая Wi-Fi и она надежно изолирована от корпоративной сети, все равно она подвержена тем же угрозам, особенно если ею пользуются ваши сотрудники с персональных устройств, а если они при этом еще обращаются к корпоративным сервисам, то риски возрастают многократно.

Мы не будем давать готовых механизмов атак на открытые сети, скажем только что доступность соответствующего ПО и инструкций делают эту задачу доступной даже для скучающих школьников.

Кроме того, мы советуем также рассматривать сети с шифрованием WEP как открытые, при наличии сетевой активности в сети для ее взлома требуется 5-10 минут, причем делается это специализированным ПО в автоматическом режиме и не требует от злоумышленника никаких специальных знаний.

С WPA / WPA2 сетями ситуация обстоит намного лучше, при выборе надежного ключа и отказе от скомпрометированной технологии TKIP (в пользу AES) взломать такие сети без применения спецсредств и глубоких знаний практически невозможно. Опять-таки не будем забывать о защищенных сетях, ключ которых известен злоумышленнику, например, сеть в ресторане, где ключ выдается официантом вместе с заказом.

Существует ПО, например, CommView for WiFi, которое позволяет осуществлять перехват и расшифровку пакетов даже в закрытых сетях. Поэтому защищенные сети, ключ от которых известен широкому кругу лиц, следует также рассматривать как открытые, со всеми вытекающими из этого мерами предосторожности.

Основная угроза открытых сетей — это перехват и анализ вашего трафика. Поэтому присев в парке на скамейку и обнаружив открытую сеть, не спешите подключаться к ней, а подумайте кому она может принадлежать.

Вполне может быть, что вон тот паренек в очках на соседней лавочке и есть злоумышленник, при помощи ноутбука и 3G модема поднявший точку доступа, собирая из проходящего трафика пароли, cookie и прочую «интересную» информацию.

Поэтому примите как аксиому, используя открытые сети не авторизуйтесь ни на каких ресурсах, передающих авторизационные данные в открытом виде. Злоумышленнику даже не нужен ваш пароль, который может быть передан в зашифрованном виде, вполне достаточно перехватить cookie, после чего он без проблем авторизуется под вашей учетной записью.

Если вам все-таки надо авторизоваться, то убедитесь, что сайт поддерживает SSL и сертификат действительно принадлежит этому сайту. При этом избегайте подключения к ресурсам с самоподписанным сертификатом, подлинность которого вы не можете проверить. Об этом мы еще поговорим более подробно.

Также избегайте, а лучше всего никогда не используйте открытые сети для доступа к финансовой информации или совершения платежей.

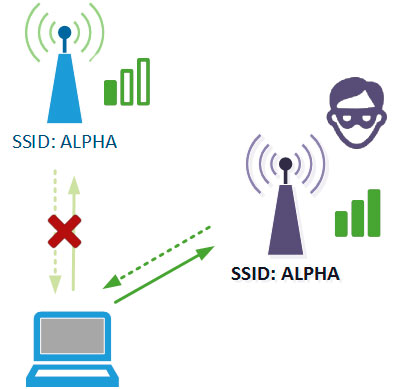

Другая опасность подстерегает нас там, где принадлежность точки доступа вроде бы известна. Злоумышленник может использовать еще одно свойство сетей Wi-Fi — при наличии в сети нескольких точек доступа, автоматически переключаться на ту, у которой лучше сигнал.

Схема атаки предельно проста, злоумышленником создается точка доступа с таким же SSID, как у существующей сети, после чего все близко расположенные клиенты автоматически переключатся на точку злоумышленника, даже не подозревая, что их трафик перехватывается. В итоге посиделки с планшетом в любимом кафе могут закончиться очень невесело и хорошо еще если пострадает личная информация, а не будут утрачены реквизиты доступа к корпоративной сети.

Здесь в полный рост встает проблема безопасного доступа к корпоративным ресурсам, даже если в вашей организации не используется Wi-Fi. Где гарантия, что сотрудник сидя в парке или кафе не решит проверить корпоративную почту?

Но даже если вы убедились, что точка доступа одна и принадлежит тому, кому надо, не спешите радоваться. Существует тип атаки ARP-spoofing, который способен направить ваш трафик через устройство злоумышленника.

Наконец злоумышленник может просто собирать и анализировать Wi-Fi трафик не вмешиваясь в работу беспроводной сети, переведя свой Wi-Fi адаптер в режим мониторинга.

Понятно, что повлиять на возможность перехвата пакетов в сетях Wi-Fi мы не можем в силу особенностей среды распространения. Отказ от использования Wi-Fi в организации также никак не обезопасит вашу инфраструктуру. К каждому сотруднику сторожа не приставишь и использовать корпоративные ресурсы через открытые сети не запретишь.

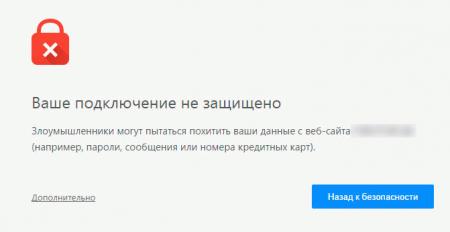

Что делать? Полностью отказаться от незашифрованных каналов доступа к данным. Используйте SSL где это возможно, там, где невозможно — VPN. Еще один момент связан с самоподписанными сертификатами. Использовать их можно исключительно внутри периметра безопасности, а лучше не использовать вообще. Если вас волнует вопрос безопасности — приобретите нормальный сертификат, не приучайте сотрудников игнорировать предупреждения безопасности.

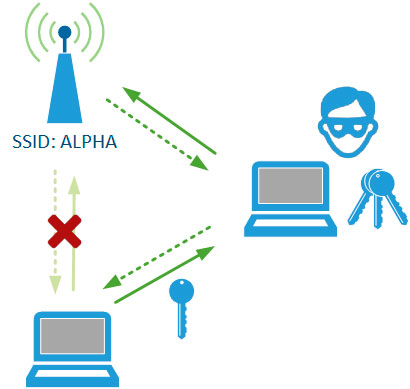

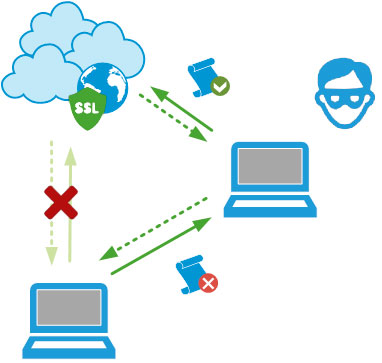

В противном случае вы можете стать жертвой атаки «человек посередине». Смысл ее сводится к тому, что при соединении с защищенным узлом злоумышленник самостоятельно получает сертификат от узла, передавая клиенту собственный сертификат.

Вполне понятно, что браузер отреагирует на такое вмешательство предупреждением безопасности.

Однако если вы приучили своих сотрудников игнорировать данное предупреждение, используя самоподписанный сертификат, то они, как говорится, не заметят разницы и благополучно проигнорируют его и сейчас.

Поэтому если вы все-таки используете самоподписанные сертификаты, то не поленитесь установить на каждое устройство корневой сертификат, чтобы избежать появление данного предупреждения, что поможет избежать появления привычки его игнорировать.

По этой же причине мы не рекомендуем использовать технологию ssl-bump, которая предназначена для фильтрации SSL-трафика на шлюзе. Стремление фильтровать трафик понятно, но безопасность дороже, кроме того, в случае компрометации шлюза вы своими руками выполните атаку «человек посередине» на свою организацию.

В завершение мы советуем всем администраторам, даже не использующим Wi-Fi, ответственно подойти к данному вопросу и исключить возможность передачи незашифрованных авторизационных данных за пределами периметра сети.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Как найти бесплатный Wi-Fi в общественных местах: эти советы помогут вам всегда оставаться онлайн

Все любят бесплатный Wi-Fi в общественных местах. Но далеко не всегда получается найти открытую сеть с хорошим сигналом — особенно когда очень нужно. Поэтому рассказываем, в каких точках чаще всего есть доступный Wi-Fi, и как к нему подключиться.

Бывают ситуации, когда доступ в сеть нужен прямо здесь и сейчас, а мобильный интернет подвел. Следуйте нашим рекомендациям, чтобы находить доступный Wi-Fi в любом общественном месте.

Места, где всегда есть открытый Wi-Fi

Вы, наверное, знаете, что в большинстве кафе можно найти открытый Wi-Fi. Однако некоторые торговые сети точно так же предоставляют своим клиентам бесплатный интернет — например, кофейня Starbucks, рестораны быстрого питания McDonald’s и Burger King, а также салоны Apple. Чаще всего, такие сетевые заведения можно найти в любой точке города, так что запомните их и в случае острой необходимости сразу бегите туда.

Используйте карту «горячих точек»

Если же вы забыли, какие рестораны и магазины предлагают доступный Wi-Fi, или же их просто нет поблизости, используйте специальное приложение по поиску открытых сетей. Например, отличным вариантом станет WiFi Map, которое можно скачать как на Android, так и на iOS.

Это приложение способно найти точки Wi-Fi в любом месте мира. Достаточно только выбрать территорию, на которой вы находитесь, чтобы карта отобразила доступные сети. При этом Wi-Fi Map показывает не только открытые точки, но и закрытые, однако для последних она отобразит пароль для подключения. Единственный минус приложения — много рекламы, но зато оно бесплатное. Однако при желании вы можете оформить подписку и избавиться от надоедливых баннеров.

Оно имеет более крутой дизайн, однако видит значительно меньше доступных точек Wi-Fi. Ну а если вы не хотите ничего скачивать, то можете воспользоваться мобильным приложением Facebook (Социальная сеть признана экстремистской и запрещена на территории Российской Федерации), которое имеет встроенный поиск Wi-Fi. Для этого откройте меню настроек и перейдите в раздел Настройки и конфиденциальность> Найти Wi-Fi.

Минус этого способа заключается в том, что приложение Facebook (Социальная сеть признана экстремистской и запрещена на территории Российской Федерации) не содержит паролей от Wi-Fi, так что придется искать только открытые сети.

Как безопасно пользоваться общественным Wi-Fi

При всех преимуществах общественного Wi-Fi, у такого подключения есть очень серьезный минус — это доступность личных данных. «TechInsider» в одном их своих материалов уже рассказывала, почему специалисты по кибербезопасности не советуют использовать открытые сети. Однако при соблюдении мер безопасности, доступным Wi-Fi можно пользоваться без риска:

- Читайте мелкий шрифт с политикой конфиденциальности на сайтах, которые требуют ввести личные данные;

- Отдавайте предпочтение зашифрованному HTTPS соединению;

- Используйте VPN;

- Используйте сложные пароли и старайтесь не вводить их на подозрительных сайтах.

Сетевое издание TechInsider

Учредитель ООО «Фэшн Пресс»: 119435, г. Москва, Большой Саввинский пер., д. 12, стр. 6, этаж 3, пом. II;

Адрес редакции: 119435, г. Москва, Большой Саввинский пер., д. 12, стр. 6, этаж 3, пом. II;

Главный редактор: Василенок Никита Александрович

Адрес электронной почты редакции: info@techinsider.ru

Номер телефона редакции: +7 (495) 252-09-99

Знак информационной продукции: 16+

Cетевое издание зарегистрировано Федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций, регистрационный номер и дата принятия решения о регистрации: серия ЭЛ № ФС 77 — 84123 от 09 ноября 2022 г.

© 2007 — 2023 ООО «Фэшн Пресс»

При размещении материалов на Сайте Пользователь безвозмездно предоставляет ООО «Фэшн Пресс» неисключительные права на использование, воспроизведение, распространение, создание производных произведений, а также на демонстрацию материалов и доведение их до всеобщего сведения.