- ⚡️🗄 10 лучших инструментов Kali Linux для взлома

- 2. Nmap

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Список инструментов Kali Linux

- Сбор информации

- Анализ уязвимостей

- Криминалистические инструменты

- Беспроводные атаки

- Стресс-тестирование

- Веб приложения

- Инструменты эксплуатации

- Sniffing и Spoofing

- Атаки на пароли

- Поддержка доступа

- Взлом оборудования

- Анонимность

- Шифрование данных и антикриминалистика

- Обратная инженерия

- Инструменты по составлению отчётов

- Уязвимые среды и программы для тренировки

- Лучшие инструменты Kali Linux

- 1. John The Ripper

- 2. Aircrack-ng

- 3. THC Hydra

- 4. Burp Suite

- 5. WireShark

- 6. OWASP Zed

- 7. Maltego

- 8. Metasploit

- 9. Nmap

- 10. Nikto Website Vulnerability Scanner

- 11. Social-Engineer Toolkit

- 12. Hashcat

- Выводы

⚡️🗄 10 лучших инструментов Kali Linux для взлома

Kali Linux — это дистрибутив Linux на основе Debian. Kali Linux была разработана Мати Ахарони и Девоном Кернсом. Это специально созданная операционная система для сетевых аналитиков, пентестеров и других специалистов, работающих в области кибербезопасности и анализа.

Официальный сайт Kali Linux — Kali.org. Он стал известен после появления в телесериале «Мистер Робот». Он не предназначен для публичного использования; скорее, он предназначен для профессионалов или людей, знакомых с Linux/Kali.

При выполнении тестирования на проникновение или взломе нам может потребоваться автоматизировать наши операции, так могут быть протестированы сотни условий и нагрузок, а тестирование их вручную утомительно. Чтобы сэкономить время, мы используем инструменты, которые предустановлены вместе с Kali Linux. Эти инструменты не только экономят наше время, но и собирают надежные данные и выдают точные результаты. В Kali Linux включено более 350 инструментов, которые можно использовать для взлома или тестирования на проникновение.

Ниже приведен список 10 лучших инструментов Kali Linux для взлома:

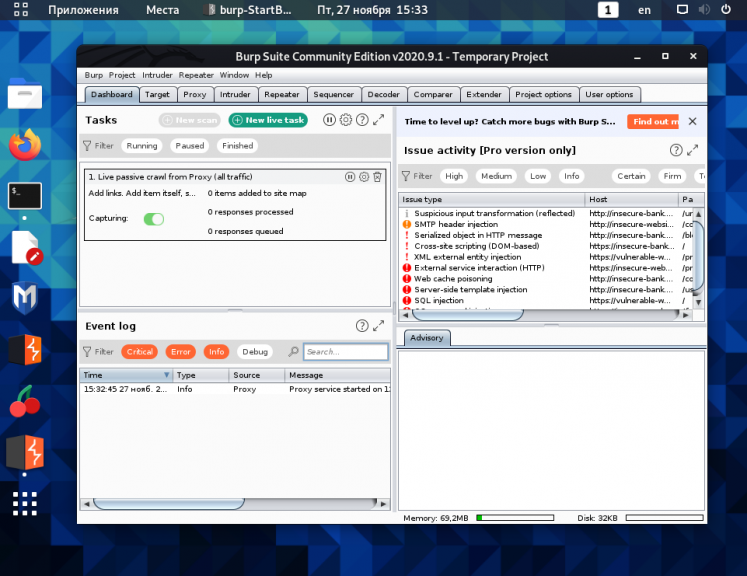

Одним из наиболее широко используемых инструментов тестирования безопасности веб-приложений является Burp Suite. Он используется как прокси, что означает, что все запросы от браузера прокси проходят через него. И, поскольку запрос проходит через пакет burp, мы можем вносить в него изменения по мере необходимости, что полезно для тестирования уязвимостей, таких как XSS и SQLi, и других проблем, связанных с Интернетом.

Версия Burp Suite Community Edition бесплатна для Kali Linux, но есть премиум-версия под названием burp Suite Professional, которая имеет гораздо больше функций, чем бесплатная версия.

Чтобы использовать Burpsuite:

Мы должны сделать следующие шаги :

Во-первых, мы должны научиться настраивать набор для Burpsuite.

Затем нам нужно открыть терминал и ввести «burpsuite».

Перейдите на вкладку «Прокси» и включите переключатель перехватчика.

Теперь посетите любой URL-адрес, и вы увидите, что запрос был перехвачен.

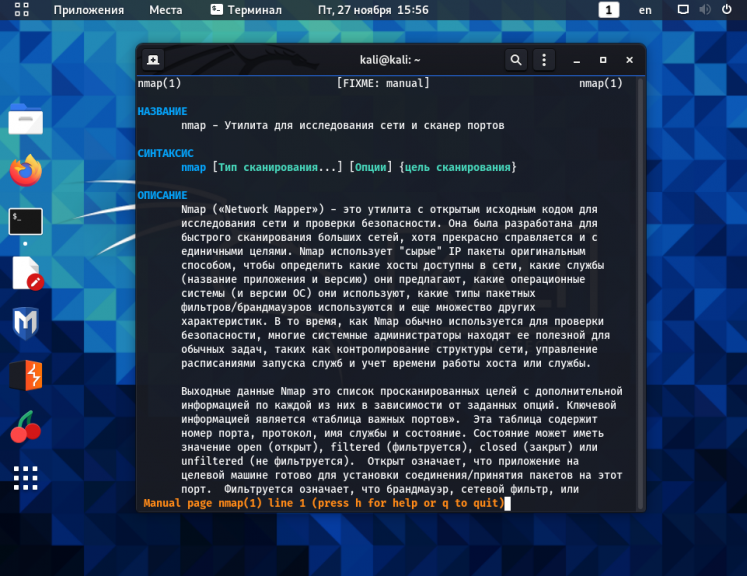

2. Nmap

Nmap — это сетевой сканер с открытым исходным кодом для реконфигурации и сканирования сетей. Он используется для поиска портов, хостов и служб вместе с их версиями в сети. Он отправляет пакеты на хост, а затем проверяет ответы, чтобы получить ожидаемые результаты. Его также можно использовать для обнаружения хостов, обнаружения операционных систем и сканирования открытых портов. Это один из наиболее широко используемых разведывательных инструментов.

Мы должны использовать следующие шаги:

Во-первых, мы должны пропинговать хост с помощью команды ping, чтобы получить IP-адрес.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Список инструментов Kali Linux

Сбор информации

Анализ уязвимостей

- APT2

- BBQSQL

- BED

- cisco-auditing-tool

- cisco-global-exploiter

- cisco-ocs

- cisco-torch

- copy-router-config

- CrackMapExec

- DBPwAudit

- Doona

- DotDotPwn

- Greenbone Security Assistant

- GSD

- HexorBase

- Inguma

- jSQL Injection

- Lynis

- Nmap

- NoSQLMap

- ohrwurm

- openvas-administrator

- openvas-cli

- openvas-manager

- openvas-scanner

- Oscanner

- Powerfuzzer

- sfuzz

- SidGuesser

- SIPArmyKnife

- sqlmap

- Sqlninja

- sqlsus

- THC-IPV6

- tnscmd10g

- unix-privesc-check

- Yersinia

Криминалистические инструменты

Беспроводные атаки

Стресс-тестирование

- DHCPig

- FunkLoad

- iaxflood

- Inundator

- inviteflood

- ipv6-toolkit

- mdk3

- PytheM

- Reaver (reaver-wps-fork-t6x)

- rtpflood

- SlowHTTPTest

- t50

- Termineter

- THC-IPV6

- THC-SSL-DOS

- wifijammer

Веб приложения

Инструменты эксплуатации

- Armitage

- APT2

- Backdoor Factory

- BeEF

- BDFProxy

- Cameradar

- cisco-auditing-tool

- cisco-global-exploiter

- cisco-ocs

- cisco-torch

- Commix

- crackle

- DS_Store_crawler_parser

- ds_store_exp

- Evilginx

- evilginx2

- Invoke-TheHash

- jboss-autopwn

- keimpx

- Linux Exploit Suggester

- Maltego

- Metasploit

- mimikatz

- MSFvenom Payload Creator (MSFPC)

- mXtract

- ngrok

- PoisonTap

- Router Scan by Stas’M

- RouterSploit

- seeker

- SET

- ShellNoob

- Spraykatz

- sqlmap

- sshprank

- THC-IPV6

- WPForce

- WPSploit

- XPL SEARCH

- Yersinia

Sniffing и Spoofing

- arpspoof

- bettercap

- Burp Suite

- DNSChef

- dns2proxy

- Driftnet

- etter.conf

- Ettercap

- Ettercap_curses и Ettercap-pkexec

- ettercap-plugins

- Etterfilter

- Etterlog

- fiked

- hamster-sidejack

- HexInject

- iaxflood

- Intercepter-NG

- inviteflood

- iSMTP

- isr-evilgrade

- LANs

- Mana

- MITMf

- mitmproxy

- Net-Creds

- ohrwurm

- protos-sip

- PytheM

- rebind

- Responder

- rtpbreak

- rtpinsertsound

- rtpmixsound

- sctpscan

- SIPArmyKnife

- SIPp

- SIPVicious

- SniffJoke

- SSH MITM

- SSLsplit

- SSLstrip (SSLStrip+)

- THC-IPV6

- Urlsnarf

- VoIPHopper

- WebScarab

- Webspy

- Wifi Honey

- Wireshark

- Xerosploit

- xspy

- Yersinia

- zaproxy

Атаки на пароли

Поддержка доступа

- backdoor-apk

- CryptCat

- Cymothoa

- dbd

- dns2tcp

- http-tunnel

- HTTPTunnel

- Intersect

- Nishang

- Ncat, Netcat, nc

- PhpSploit

- PoisonTap

- polenum

- PowerSploit

- Pupy

- pwnat

- RidEnum

- sbd

- shellter

- U3-Pwn

- Webshells

- Weevely

- Winexe

Взлом оборудования

- android-sdk

- apktool

- Appie

- Arduino

- dex2jar

- Sakis3G

- smali

Анонимность

Шифрование данных и антикриминалистика

Обратная инженерия

Инструменты по составлению отчётов

Уязвимые среды и программы для тренировки

Лучшие инструменты Kali Linux

В нашем мире современных технологий многие задачи выполняются с помощью цифровых технологий, это быстро и удобно, но в то же время приносит опасность взлома. Хакеры могут взламывать банковские системы, АТМ, карты и даже ваши учетные записи. Многим пользователям интересно, какие инструменты используются для тестирования на проникновение, проверки безопасности систем или взлома.

В этой статье мы рассмотрим лучшие инструменты Kali Linux, которые используются профессиональными специалистами по информационной безпоасности. Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook. А теперь перейдем к списку.

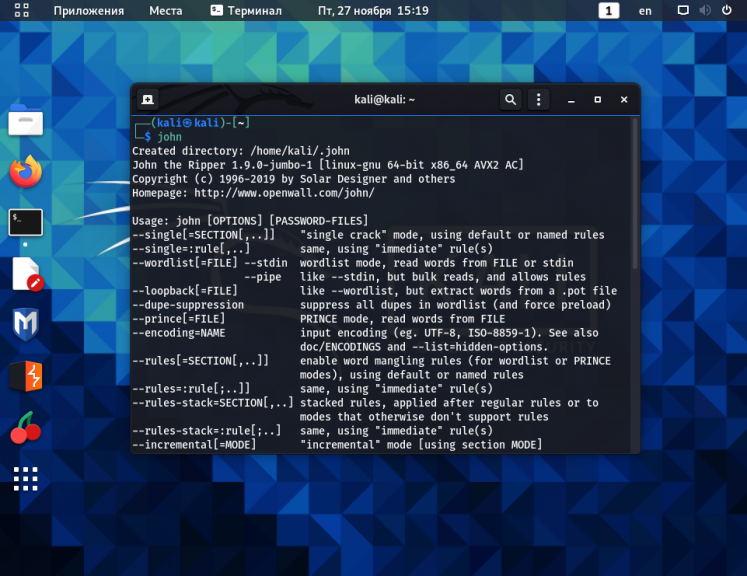

1. John The Ripper

John The Ripper — это инструмент с открытым исходным кодом для взлома паролей методом перебора. Изначально он был разработан для Unix, но сейчас доступен на всех Unix подобных платформах, в том числе и Linux. Программа также известна как JTR или John. Она наиболее часто используется для перебора паролей по словарю.

Программа берет текстовую строку из файла, шифрует его таким же образом, как был зашифрован пароль, а затем сравнивает зашифрованный пароль и полученную строку. Если строки совпадают, вы получаете пароль, если нет, программа берет другую строку из текстового файла (словаря). Именно с помощью этого инструмента можно проверить насколько надежны пароли в вашей системе.

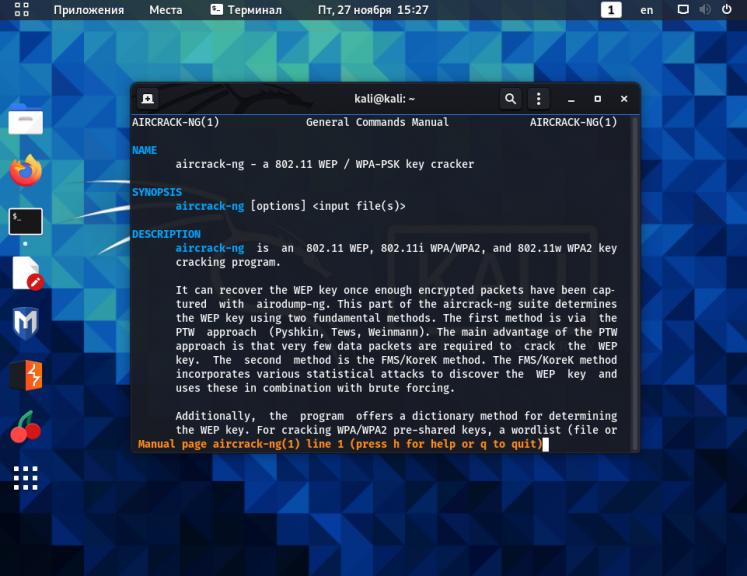

2. Aircrack-ng

Это набор программ для тестирования безопасности WiFi сетей. Утилиты Aircrack-ng позволяют перехватывать ключи WEP, выполнять мониторинг трафика, перебирать ключи WPA-PSK, и захватывать ключи установки соединения WiFi. Утилиты Aircrack-ng — это инструменты Kali Linux 2.0, которые используются чаще всего.

Утилиты позволяют осуществлять FMS атаки, с некоторыми оптимизациями, например, KoreK или PTW, что делает их более мощными. Вы можете получить пароль от сети с шифрованием WEP за несколько минут или попытаться перебрать ключ к WPA.

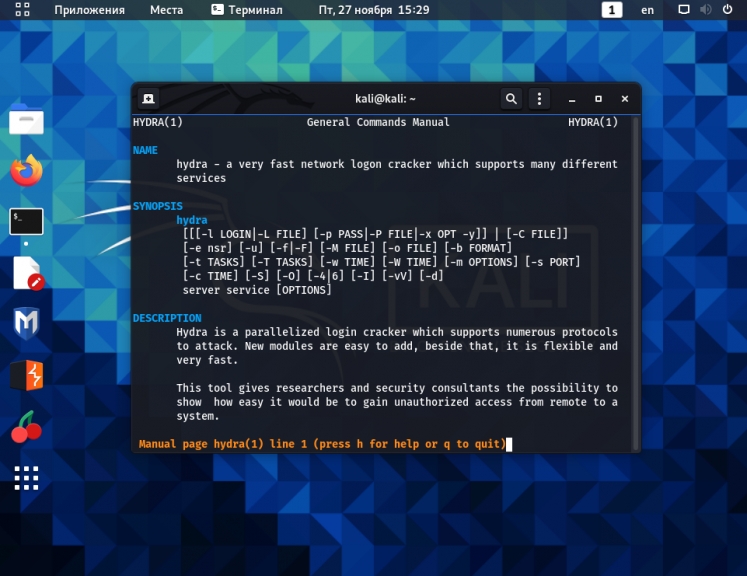

3. THC Hydra

THC Hydra — это программное обеспечение для взлома аутентификации с помощью перебора. Программа позволяет выполнять атаки перебора по словарю на более чем 50 протоколов, среди которых Telnet, FTP, HTTP, HTTPS, SMB, SSH, VNC, базы данных и многие другие. По сути это простой и быстрый инструмент Kali Linux для взлома входа.

Если John The Ripper можно использовать для проверки надежности паролей офлайн, то Hydra аналогичный инструмент, только работающий онлайн.

4. Burp Suite

Burp Suite — это инструмент для поиска уязвимостей на сайтах интернета и в веб-приложениях, который может работать как по HTTP, так и по HTTPS. Он используется многими специалистами для поиска ошибок и тестирования веб-приложений на проникновение. Программа позволяет объединить ручные методы со своими средствами автоматизации, чтобы выполнить тестирование как можно эффективнее. Burp Suite написана на Java и распространяется в формате Jar.

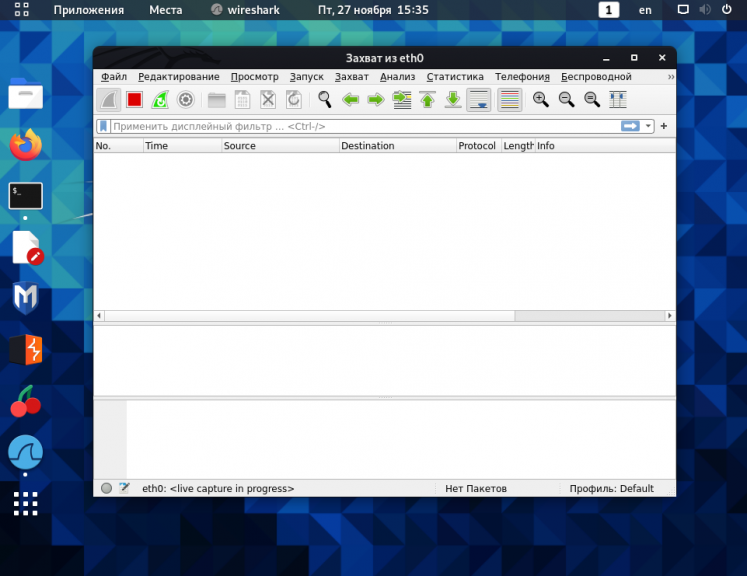

5. WireShark

Wireshark — это очень популярный анализатор сетевых пакетов с открытым исходным кодом. Его можно использовать для устранения неполадок работы сети, анализа приложений и протоколов связи, а также разработки программ.

Программа позволяет посмотреть какие пакеты проходят через сетевой интерфейс в реальном времени, предоставляя информация в удобной для восприятия форме. Для точного поиска вы можете использовать мощную систему фильтров. Это один из самых важных инструментов для специалистов по безопасности.

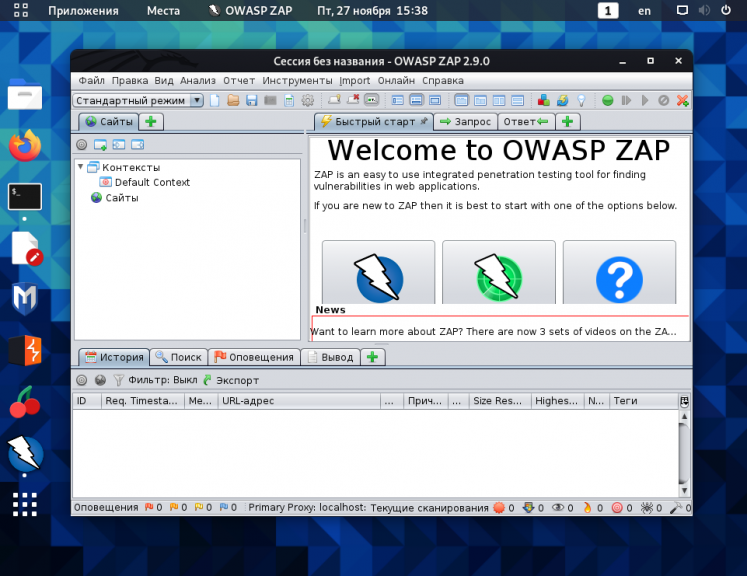

6. OWASP Zed

Это очень эффективный инструмент для тестирования веб-приложений как для новичков, так и для профессионалов. Программа позволяет находить уязвимости в веб-приложениях, здесь есть автоматизированные сканеры, а также различные инструменты, позволяющие выполнять всю работу вручную. Эта программа будет очень полезной не только для специалистов по безопасности, но и для разработчиков приложений.

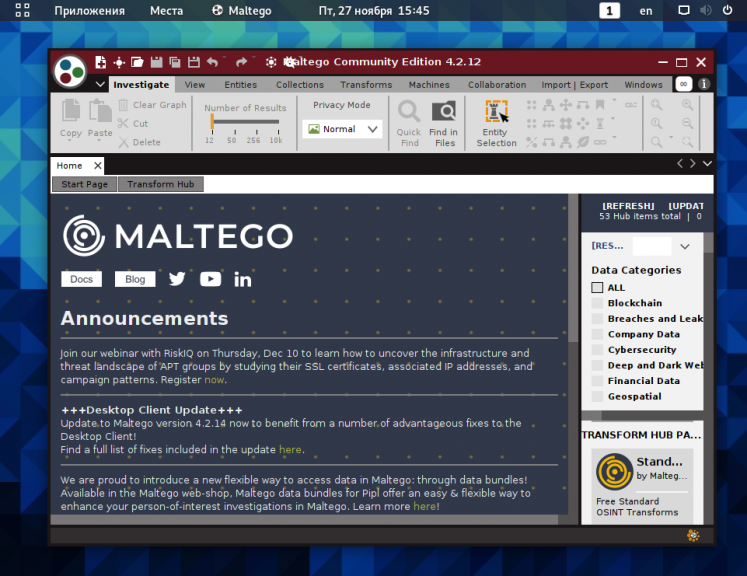

7. Maltego

Maltego — это инструмент скорее не для тестирования на проникновение, а для аналитики. Он позволяет найти связи между различными субъектами и объектами. Вы можете выполнять поиск на основе открытых источников, комбинировать данные для анализа и автоматически строить между ними зависимости.

Программа может устанавливать возможные зависимости между людьми, сайтами, доменами, компаниями, IP адресами, факторами и файлами. Все это можно визуализировать.

8. Metasploit

Metasploit — это очень популярная платформа для тестирования безопасности систем. Можно сказать, что это коллекция эксплойтов и инструментов, которые могут быть использованы для эксплуатирования различных уязвимостей. Программа вышла в 2004 году и сразу завоевала огромную популярность.

Это самая мощная платформа для разработки, тестирования и использования кода эксплойтов. Она содержит инструменты, которые позволяют объединить работу различных компонентов. Написано всё это на Ruby.

9. Nmap

Namp или Network Mapper — это утилита Kali Linux с открытым исходным кодом, которая может использоваться для аудита безопасности сетей и сканирования портов. Множество администраторов используют Nmap для просмотра устройств, подключенных к локальной сети, проверки открытых портов или мониторинга бесперебойной работы серверов.

С помощью Nmap любой пользователь может определить доступны ли его локальные программы из сети. Также эта программа показывалась почти во всех фильмах про хакеров.

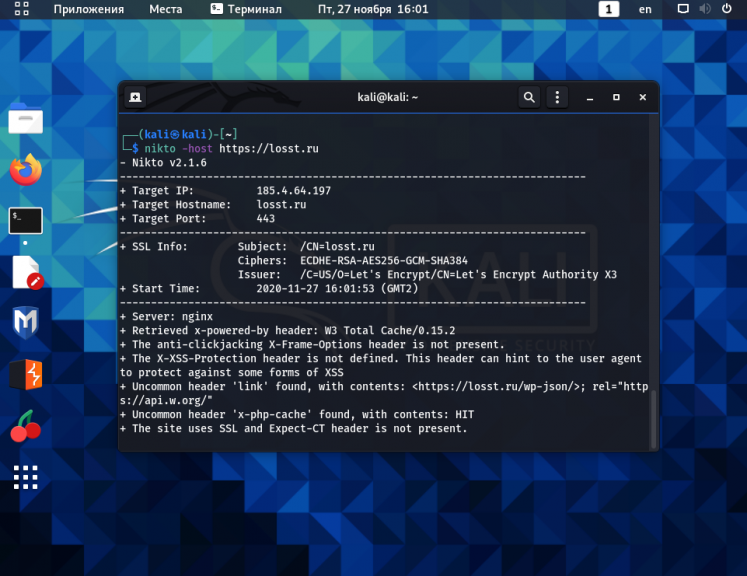

10. Nikto Website Vulnerability Scanner

Это еще один классический инструмент для сканирования серверов на наличие уязвимостей. Программа проводит поиск по базе более 6000 потенциально опасных файлов, также может выявлять устаревшие версии сетевого программного обеспечения для более 1300 различных программ, также вы можете проверить конфигурационные файлы сервера. Поэтому эти программы Kali Linux будут очень полезными при проведении тестирования на проникновение.

11. Social-Engineer Toolkit

Social-Engineer Toolkit — это инструмент, который позволяет выполнять различные атаки социального инжиниринга. Эта программа на Python позволяет выполнять различные социальные атаки, автоматизировать выполнение атак, генерировать сообщения электронной почты, маскировать вредоносные веб-страницы и многое другое. Без этой программы наш список лучшие утилиты kali linux был бы неполным.

12. Hashcat

Это ещё одна программа, похожая на John The Ripper. Пароли в Linux принято хранить не в открытом виде, а в виде зашифрованного хэша. С помощью этой утилиты можно проверять надёжность паролей в вашей системе. Утилита может использовать как словарь для перебора пролей, так и все допустимые значения по указанной маске.

Выводы

В этой статье мы сделали небольшой обзор программ kali linux, которые можно использовать для тестирования безопасности компьютерных систем. Если вы знаете другие отличные программы Kali Linux, которые были упущены но заслуживают места в этой статье, напишите в комментариях!

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.