2.4. Защита информации от несанкционированного доступа

Несанкционированный доступ – чтение, обновление или разрушение информации при отсутствии на это соответствующих полномочий [11].

Несанкционированный доступ осуществляется, как правило, с использованием чужого имени, изменением физических адресов устройств, использованием информации, оставшейся после решения задач, модификацией программного и информационного обеспечения, хищением носителя информации, установкой аппаратуры записи.

Для успешной защиты своей информации пользователь должен иметь абсолютно ясное представление о возможных путях несанкционированного доступа. Основные типовые пути несанкционированного получения информации:

· хищение носителей информации и производственных отходов;

· копирование носителей информации с преодолением мер защиты;

· маскировка под зарегистрированного пользователя;

· мистификация (маскировка под запросы системы);

· использование недостатков операционных систем и языков программирования;

· использование программных закладок и программных блоков типа «троянский конь»;

· перехват электронных излучений;

· перехват акустических излучений;

· применение подслушивающих устройств;

· злоумышленный вывод из строя механизмов защиты и т.д..

Для защиты информации от несанкционированного доступа применяются:

1) организационные мероприятия;

Организационные мероприятия включают в себя:

· хранение носителей и устройств в сейфе (дискеты, монитор, клавиатура и т.д.);

· ограничение доступа лиц в компьютерные помещения и т.д..

Технические средства включают в себя:

· фильтры, экраны на аппаратуру;

· ключ для блокировки клавиатуры;

· устройства аутентификации – для чтения отпечатков пальцев, формы руки, радужной оболочки глаза, скорости и приемов печати и т.д.;

· электронные ключи на микросхемах и т.д.

Программные средства включают в себя:

· парольный доступ – задание полномочий пользователя;

· блокировка экрана и клавиатуры с помощью комбинации клавиш в утилите Diskreet из пакета Norton Utilites;

· использование средств парольной защиты BIOS – на сам BIOS и на ПК в целом и т.д.

Шифрование–это преобразование (кодирование) открытой информации в зашифрованную, не доступную для понимания посторонних. Методы шифрования и расшифровывания сообщения изучает наука криптология, история которой насчитывает около четырех тысяч лет.

2.5. Защита информации в беспроводных сетях

Невероятно быстрые темпы внедрения в современных сетях беспроводных решений заставляют задуматься о надежности защиты данных[17].

Сам принцип беспроводной передачи данных заключает в себе возможность несанкционированных подключений к точкам доступа.

Не менее опасная угроза — вероятность хищения оборудования. Если политика безопасности беспроводной сети построена на МАС-адресах, то сетевая карта или точка доступа, украденная злоумышленником, может открыть доступ к сети.

Часто несанкционированное подключение точек доступа к ЛВС выполняется самими работниками предприятия, которые не задумываются о защите.

Решением подобных проблем нужно заниматься комплексно. Организационные мероприятия выбираются исходя из условий работы каждой конкретной сети. Что касается мероприятий технического характера, то весьма хорошей результат достигается при использовании обязательной взаимной аутентификации устройств и внедрении активных средств контроля.

В 2001 году появились первые реализации драйверов и программ, позволяющих справиться с шифрованием WEP. Самый удачный — PreShared Key. Но и он хорош только при надежной шифрации и регулярной замене качественных паролей (рис.1).

Рисунок 1 — Алгоритм анализа зашифрованных данных

Современные требования к защите

В настоящее время в различном сетевом оборудовании, в том числе в беспроводных устройствах, широко применяется более современный способ аутентификации, который определен в стандарте 802.1х — пока не будет проведена взаимная проверка, пользователь не может ни принимать, ни передавать никаких данных.

Ряд разработчиков используют для аутентификации в своих устройствах протоколы EAP-TLS и PEAP, Cisco Systems, предлагает для своих беспроводных сетей, помимо упомянутых, следующие протоколы: EAP-TLS, РЕАР, LEAP, EAP-FAST.

Все современные способы аутентификации подразумевают поддержку динамических ключей.

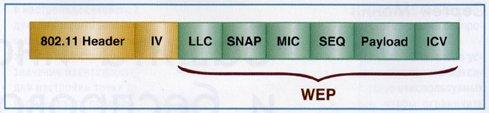

Главный недостаток LEAP и EAP-FAST — эти протоколы поддерживаются в основном в оборудовании Cisco Systems (рис. 2).

Рисунок 2 — Структура пакета 802.11x при использовании TKIP-PPK, MIC и шифрации по WEP.

На основании рекомендаций 802.11i Cisco Systems реализован протокол ТКIР (Temporal Integrity Protocol), обеспечивающий смену ключа шифрования РРК (Per Packet Keying) в каждом пакете и контроль целостности сообщений MIC (Message Integrity Check).

Другой перспективный протокол шифрования и обеспечения целостности — AES (Advanced Encryption Standart). Он обладает лучшей криптостойкостью по сравнению DES и ГОСТ 28147-89. Он обеспечивает и шифрацию, и целостность.

Заметим, что используемый в нем алгоритм (Rijndael) не требует больших ресурсов ни при реализации, ни при работе, что очень важно для уменьшения времени задержки данных и нагрузки на процессор.

Стандарт обеспечения безопасности в беспроводных локальных сетях — 802,11i.

Стандарт Wi-Fi Protected Access (WPA) — это набор правил, обеспечивающих реализацию защиты данных в сетях 802.11х. Начиная с августа 2003 года соответствие стандартам WPA является обязательным требованием к оборудования, сертифицируемому на звание Wi-Fi Certified.

В спецификацию WPA входит измененный протокол TKOP-PPK. Шифрование производится на сочетании нескольких ключей — текущего и последующего. При этом длина IV увеличена до 48 бит. Это дает возможность реализовать дополнительные меры по защите информации, к примеру ужесточить требования к реассоциациям, реаутентификациям.

Спецификации предусматривают и поддержку 802.1х/EAP, и аутентификацию с разделяемым ключом, и, несомненно, управление ключами.

Рекомендуется распределять пользователей с разной степенью защищенности по разным виртуальным ЛС, и, в соответствии с этим, реализовывать политику безопасности (табл.3).

Таблица 3 — Способы реализации политики безопасности

Методы защиты компьютерных сетей

Обеспечение безопасности в компьютерных сетях – это основное условие защиты конфиденциальных данных от разного рода угроз, таких как шпионаж, уничтожение файлов и прочие несанкционированные действия. Каждый из перечисленных факторов может негативно повлиять на корректное функционирование локальной и глобальной сети, что, в свою очередь, нередко приводит к разглашению или утрате конфиденциальной информации. Одной из распространенных сетевых […]

Обеспечение безопасности в компьютерных сетях – это основное условие защиты конфиденциальных данных от разного рода угроз, таких как шпионаж, уничтожение файлов и прочие несанкционированные действия.

Каждый из перечисленных факторов может негативно повлиять на корректное функционирование локальной и глобальной сети, что, в свою очередь, нередко приводит к разглашению или утрате конфиденциальной информации.

Одной из распространенных сетевых угроз является несанкционированный доступ извне, причем не только умышленный, но и случайный. Также в данном случае велик риск доступа к информации, составляющей врачебную, коммерческую, банковскую или государственную тайну.

Следующая неприятность, с которой нередко встречаются пользователи во всем мире – это различные сбои в работе программного обеспечения, в том числе и спровоцированные вирусами, заражающими систему в момент выхода в интернет.

Некорректная работа офисной техники может быть следствием отсутствия электропитания, а также наличием некоторых проблем в работе сервера, вспомогательных устройств и систем. Нельзя исключать и человеческий фактор, так как неграмотные манипуляции сотрудников предприятия могут причинить немало вреда оргтехнике и содержащейся в ней информации.

К сожалению, не существует единого решения, способного справиться со всеми перечисленными угрозами, однако сегодня доступны некоторые технические и административные приемы, многократно снижающие вероятность подобных проблем.

Виды защиты информации

Прогрессивные методы защиты информации при использовании компьютерных сетей в большинстве своем направлены на предотвращение всевозможных факторов, неизбежно ведущих к утрате или воровству конфиденциальной информации. Современные специалисты в сфере компьютерных технологий выделяют три основные категории такой защиты:

К эффективным средствам защиты можно отнести администрирование, применение антивирусных программ, СКУД и ИБП, а также грамотное распределение полномочий между сотрудниками. С целью предотвращения несанкционированного доступа к секретным файлам применяют криптографические методы защиты, подразумевающие шифрование содержимого файлов при помощи электронных ключей.

Средства безопасности компьютерной сети

Согласно многолетним исследованиям, более половины нарушений в работе сети сопряжено с неисправностями сетевого кабеля и соединительных элементов, причиной которых может быть обрыв проводов, их механическое повреждение или замыкание. Также не стоит забывать об электромагнитном излучении, провоцируемом бытовыми приборами, которое доставляет пользователем немало проблем.

Как правило, для установки причины и места поврежденного кабеля используют специальные сканеры, функционирование которых основано на подаче электрических импульсов с последующим контролем отраженного сигнала. Современные системы сканирования позволяют задавать номинальные параметры распространения сигнала и выводят результаты диагностики на периферийные устройства.

Следующей надежной мерой, препятствующей потере важной информации из-за перебоев в подаче электроэнергии, является установка ИБП, который подбирается с учетом технических требований и стандартов. Грамотно подобранное устройство способно обеспечить на определенное время питание локальной сети или отдельного оборудования.

К средствам физической защиты относят систему архивирования и размножения информации. Для крупномасштабных корпоративных сетей рекомендовано организовывать отдельный архивационный сервер.

Разумеется, наиболее надежными считаются комплексные способы защиты компьютерных сетей, сочетающие в себе набор мер безопасности, и чем их больше, тем лучше. В данном случае специалисты наряду с обеспечением стандартных решений разрабатывают специальные планы действий на случай возникновения нештатных ситуаций.

Помимо прочего, руководителям предприятий рекомендовано четко разделять полномочия сотрудников с обязательным контролем доступа подчиненных к техническим средствам. Нужно помнить о том, что в современном мире кибератаки принимают угрожающие масштабы, и только серьезный подход к организации надлежащих мер безопасности позволит защитить конфиденциальную информацию от преступного посягательства, влекущего за собой имиджевые и финансовые потери предприятия.

Чтобы наладить файлообмен без применения дополнительных носителей информации, достаточно создать локальную сеть между двумя компьютерами. После выполнения данной процедуры передача данных будет осуществляться гораздо быстрее и безопаснее, нежели это происходит посредством электронной почты. Сразу отметим, что наладка сети между компьютерами и/или ноутбуками создается по одному и тому же сценарию. Далее мы расскажем, как сделать локальную […]

Практически постоянно перед корпоративными пользователями ПК в процессе работы встает задача, как скинуть файлы через локальную сеть, особенно если речь идет о папках большого объема. В настоящее время абсолютно все операционные системы обеспечивают доступ к персональным данным. Однако это небезопасно, так как любой участник сети имеет доступ к информации, которая может быть случайно или намеренно […]

Установка мини-АТС открывает перед пользователями широкий спектр возможностей, в том числе и постоянный контроль над работой системы, ведение отчетности по исходящим и входящим звонкам, и, что немаловажно, минимизацию расходов на услуги офисной связи. Основное назначение АТС, которая согласно классификации может быть аналоговой или цифровой, состоит в коммутации сигналов, а также передаче данных между абонентами. К […]

В век компьютерных технологий, пожалуй, не осталось ни единой сферы жизнедеятельности человека, где бы не применялась электронная вычислительная техника. Нет смысла перечислять угрозы и риски, спровоцированные неполадками компьютера, они весьма существенны, а в некоторых случаях и вовсе катастрофичны. Лучше остановимся на мерах, уберегающих сложную систему от поломок и сбоев. Отдельные пользователи и корпоративные клиенты зачастую […]

Эволюционные процессы, которые в первую очередь коснулись компьютерных технологий, привели к появлению нескольких типов вычислительных сетей, подразумевающих совокупность компьютерных устройств, объединенных в одну систему. Основным назначением такой системы является доступ пользователей к совместным ресурсам и возможность обмена данными между абонентами в процессе работы. Практически все предприятия, функционирующие в современных реалиях, организовывают свою работу при помощи […]