- Лучшие программы для взлома Wi-Fi сетей

- Kali Linux Nethunter — Почувствуйте себя хакером

- aircrack-ng — Взломщик для профессионалов

- Shark For Root — Поиск уязвимостей в беспроводных сетях

- Zanti — Контроль доступа и не только

- Reaver — Как узнать пароль от сети Wi-Fi

- WPA WPS Tester — Не только взлом, но и защита

- Ломаем Wi-Fi со смартфона. Разведка и первый бой

- WARNING

- Арсенал

- Готовимся к атаке

- Разведка

- INFO

- Присоединяйся к сообществу «Xakep.ru»!

Лучшие программы для взлома Wi-Fi сетей

В одном из наших предыдущих материалов мы уже рассказывали вам о лучших хакерских приложениях. Чтобы не пропускать такие материалы — подпишитесь на наш канал в Телеграм, если эта тема вам интересна. Сегодня же мы хотели бы продолжить разговор, посвятив его доступу к Wi-Fi сетям. Но сразу оговоримся. Мы никого не призываем вламываться в личное пространство других людей. Вся информация предоставлена для того, чтобы вы знали больше о безопасности и не дали себя подловить. В крайнем случае, ее можно использовать для доступа к своей сети, если вы вдруг забыли от нее пароль.

Android-смартфон способен на многое. В том числе и на то, чтобы взломать беспроводную сеть

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

aircrack-ng — Взломщик для профессионалов

Популярный инструмент для работы с сетями aircrack-ng является одним из тех, элементы которого очень часто заимствовали другие разработчики подобного софта. При этом основное предназначение программы — совсем не взлом, а защита беспроводных каналов связи. Но без специальных знаний за программу лучше не браться. Она разработана явно не для новичков. Работа aircrack-ng нацелена на поиск уязвимостей и «слабых мест» в беспроводных сетях, что позволит вам улучшить безопасность и предотвратить хакерские атаки в дальнейшем.

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

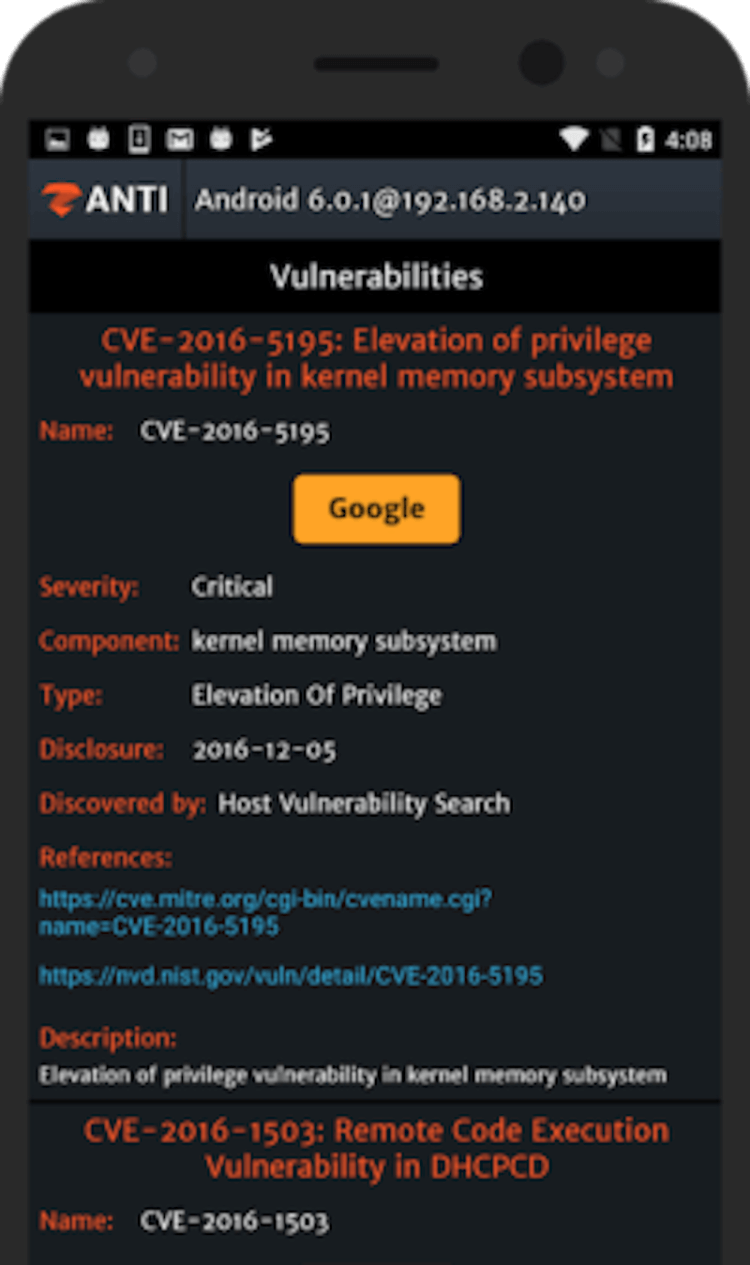

Zanti — Контроль доступа и не только

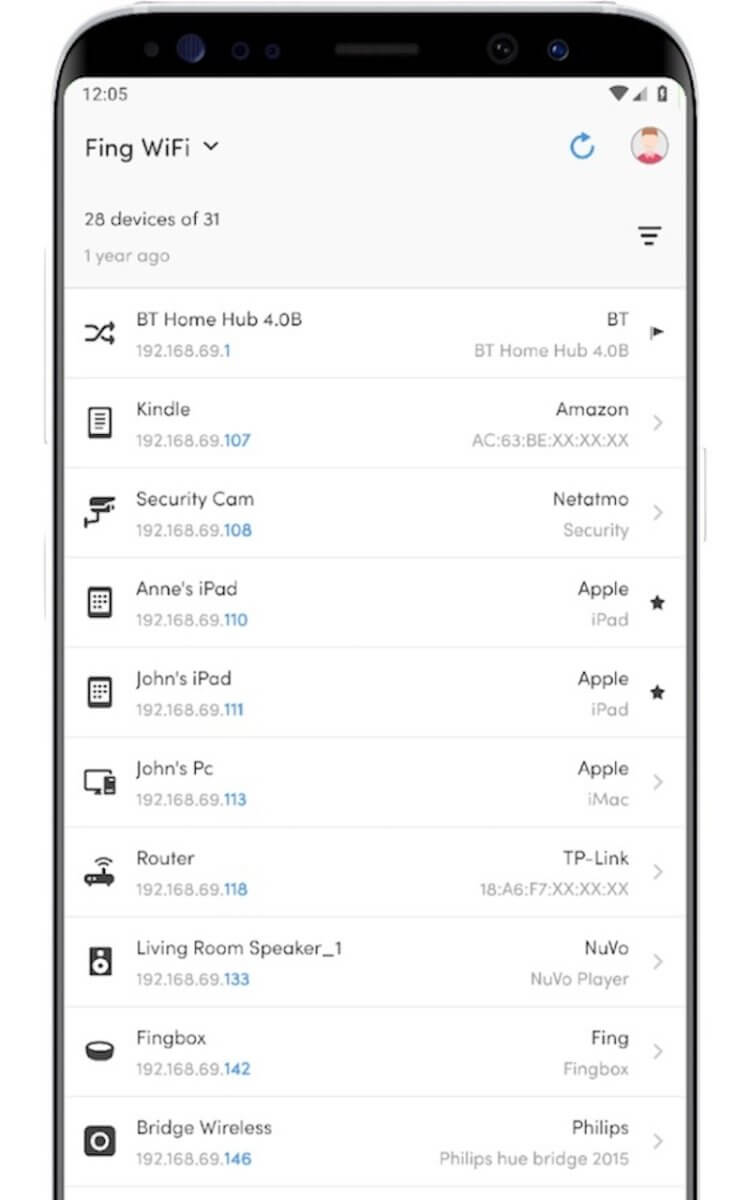

Этот простой в использовании мобильный инструментарий может быть использован для оценки безопасности сети WiFi, поиска уязвимостей и, конечно же, для проникновения в сети. Встроенный сканер WiFi показывает точки доступа, отмечая те из них, доступ к которым можно получить довольно легко. Вы также можете использовать приложение, чтобы «отрезать» входящий или исходящий трафик и оставить тем самым сеть без доступа в интернет.

Reaver — Как узнать пароль от сети Wi-Fi

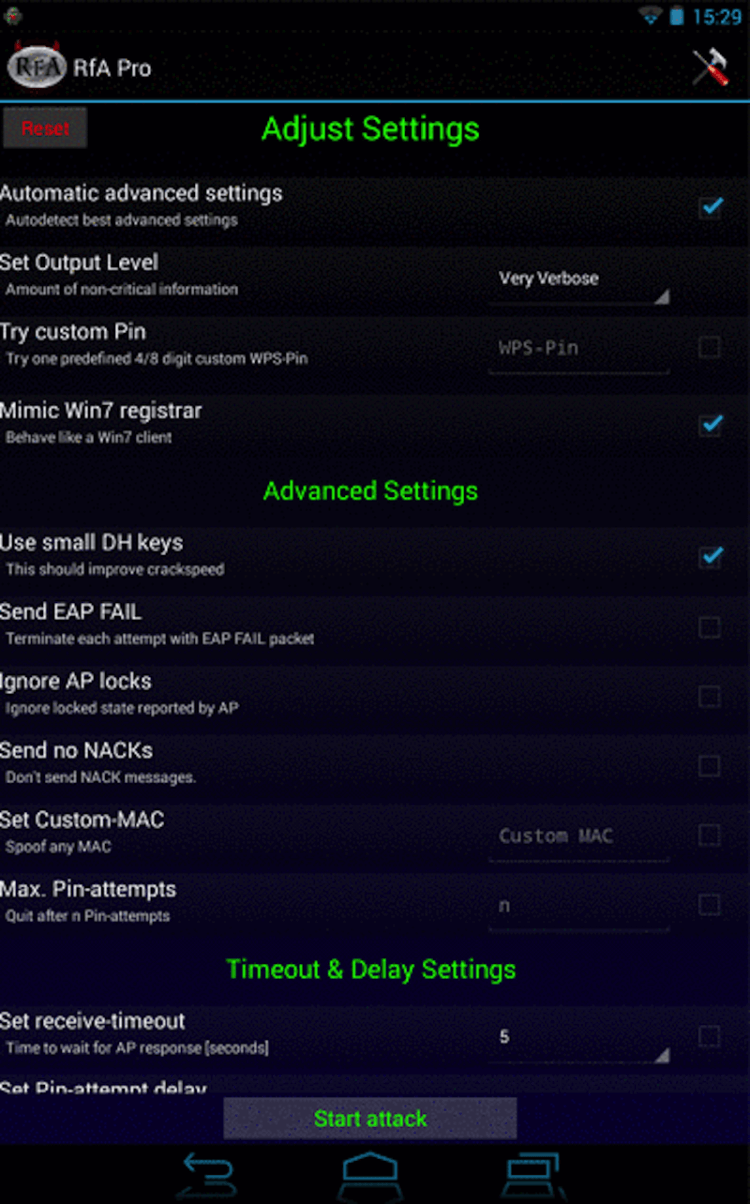

Reaver — это приложение для взлома паролей сетей WiFi, которое при этом довольно несложно использовать. Reaver обнаруживает беспроводные маршрутизаторы с поддержкой протоколов WPS и WPA/WPA2. Всю информацию вы получаете на довольно информативном графическом интерфейсе. Если вдруг вы забыли пароль от своей домашней сети, а сбрасывать настройки роутера не хочется, то попробуйте Reaver

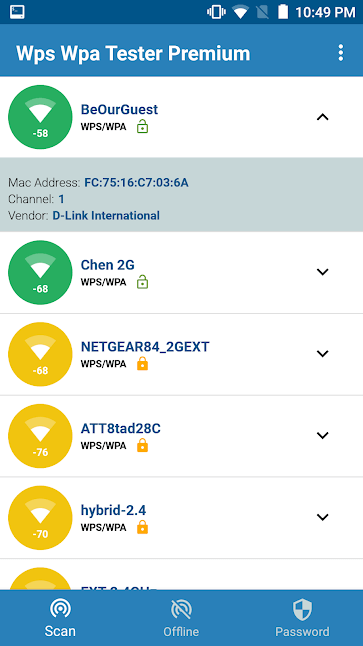

WPA WPS Tester — Не только взлом, но и защита

WPA WPS Tester в противовес предыдущей программе представляет собой инструмент для поиска уязвимостей в протоколах WPS и WPA/WPA2. Оно может не только «подобрать пароль» к сети, но и позволяет узнать, насколько сеть защищена от взлома, сканируя как входящие и исходящие пакеты, так и сами беспроводные устройства на предмет наличия уязвимостей вроде бэкдоров.

Теги

- Безопасность Android

- Новичкам в Android

- Операционная система Android

Ломаем Wi-Fi со смартфона. Разведка и первый бой

Наверняка ты уже занимался взломом беспроводных сетей с ноутбука и замечал, что таскать его не слишком удобно, да и внимание он привлекает. Но зачем ноутбук, если у тебя есть настоящий карманный компьютер, с помощью которого вардрайвингом можно заниматься, не палясь вообще! В этой статье мы выполним подготовку и разберем простые атаки, а в следующей перейдем к действительно тяжелой артиллерии.

WARNING

Практика показывает, что большинство взломов совершается самыми примитивными методами. Автор лишь рассуждает о технических возможностях взлома и не призывает тебя так действовать. Есть только один способ научиться эффективно отражать сетевые атаки — это выполнять их самому и ставить себя на место атакующего. Иначе любой аудит превращается в фиктивную проверку на соответствие стандартам.

Арсенал

Все, что потребуется для быстрого старта, — минимально подготовленный смартфон или планшет с ОС Android. Если не стоит задача взломать определенную и хорошо защищенную сеть, а хочется просто подключиться к закрытому вайфаю поблизости, этого будет достаточно.

Первичную разведку эфира можно проводить на устройствах с Android 2.3–4.4, а начиная с Android 5.0 появилась возможность выполнять простейшие WPS PIN атаки даже без рута. Просто ставишь пару приложений и нажимаешь кнопку «сделать как надо». Но самое интересное, как всегда, кроется в деталях.

Готовимся к атаке

Существует множество типовых атак на точки доступа Wi-Fi и специфических эксплоитов для определенных моделей с конкретными версиями прошивок. К типовым относятся методы подбора WPS PIN, вычисление ключей WEP и WPA2 по анализу перехваченных пакетов, а также принудительное переключение AP на более слабый алгоритм шифрования (WEP вместо WPA).

Особняком стоят методы социального инжиниринга: создание поддельных AP (идентичных атакуемой) для получения пароля от настоящей или же для проведения различных MitM-атак, а также деавторизация/глушение беспроводных клиентов и DoS как самостоятельные цели.

Самый универсальный способ атаки на точку доступа — вычисление ее ключа WPA2 по отдельным сообщениям (M1-M4) из перехваченных хендшейков. Он срабатывает практически всегда, но требует больших затрат (особенно времени). Перехват «рукопожатий» всегда выполняется в режиме мониторинга, который поддерживает далеко не каждый Wi-Fi-чип и драйвер. Для ускорения сбора хендшейков потребуется функция инжекта пакетов, которая деавторизует подключенных к AP клиентов и заставляет их чаще отправлять «рукопожатия». Она и вовсе встречается у единичных Wi-Fi-модулей.

За редким исключением предустановленные в смартфон драйверы не позволяют даже запускать режим мониторинга, да и альтернативные драйверы для встроенных чипов есть не всегда. Поэтому для взлома чаще используют внешние USB Wi-Fi адаптеры с hacker friendly чипами (преимущественно от Atheros и Ralink). Подробнее смотри в статье «Выбираем бюджетный адаптер для взлома Wi-Fi».

Однако есть и обходной путь, не требующий покупки оборудования или мучений с драйверами. У многих точек доступа с надежной защитой (вроде WPA2 PSK CCMP) порой оказывается разрешен WPS — дополнительный вариант авторизации по пин-коду. Этот пин часто остается дефолтным и легко вычисляется.

Теоретически у восьмизначного WPS-пина всего 100 миллионов комбинаций, из которых уникальны только 10 миллионов, так как последняя цифра — контрольная и зависит от других семи. На практике же достаточно перебрать только 11 тысяч вариантов из-за уязвимостей самого алгоритма (концептуально подобных найденным в LM-хеше, подробнее здесь).

Брутфорс 11 тысяч PIN-кодов при хорошем уровне сигнала займет примерно полдня, поскольку на проверку одного пина тратится от двух до десяти секунд. Поэтому на практике используются только самые быстрые атаки на WPS — по дефолтным значениям пинов и по их сниженной энтропии (pixie dust). Для противодействия брутфорсу пин-кодов и подключению к фейковой точке доступа между AP и клиентскими устройствами предусмотрен обмен хешами. По задумке они должны вычисляться на основе WPS PIN и двух случайных чисел. На практике многие роутеры либо генерируют предсказуемые числа, либо вовсе оставляют их нулевыми. Энтропия резко снижается, а механизм, задуманный для усиления защиты, из-за некорректной реализации лишь ослабляет ее. Также некоторые производители задают WPS-пин как производное от других известных значений (в частности, MAC-адреса). Такие точки доступа вскрываются практически мгновенно.

Актуальность WPS-атак состоит еще и в том, что в некоторых точках доступа функция Wi-Fi Protected Setup включена по умолчанию и не отключается штатными средствами. Из-за кривой прошивки девайса либо в его меню настроек нет соответствующего пункта, либо положение переключателя Enable/Disable в нем не играет роли. Видимо, это одна из причин того, почему в любом городе среди множества «защищенных» беспроводных сетей до сих пор хватает легких целей.

Разведка

Весь процесс вардрайвинга можно разделить на два этапа: сбор информации о точках доступа и непосредственно их взлом. Существует множество способов просканировать беспроводные сети со смартфона, но по информативности они сильно отличаются. Одни программы показывают просто SSID и уровень сигнала подобно системному приложению, а другие отображают все параметры найденных AP. В частности, указывают тип защиты и позволяют фильтровать список по разным критериям.

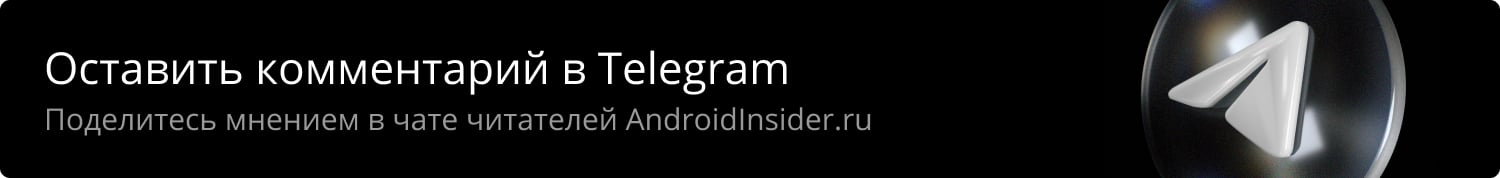

Среди таких приложений я бы рекомендовал использовать WiFinspect. Он написан под руководством доктора Тома Клосиа (Tom Clothia) из Бирмингемского университета в 2012 году. Текущая версия 1.2 позволяет выполнять аудит согласно стандарту безопасности данных PCI DSS 2. С ней ты получишь исчерпывающую информацию о режимах работы найденных точек доступа Wi-Fi, сможешь сразу же выполнить их простейший пентест по дефолтным паролям и многое узнать о подключенных устройствах. Приложение бесплатное и не содержит рекламы, однако для большинства его функций потребуется root.

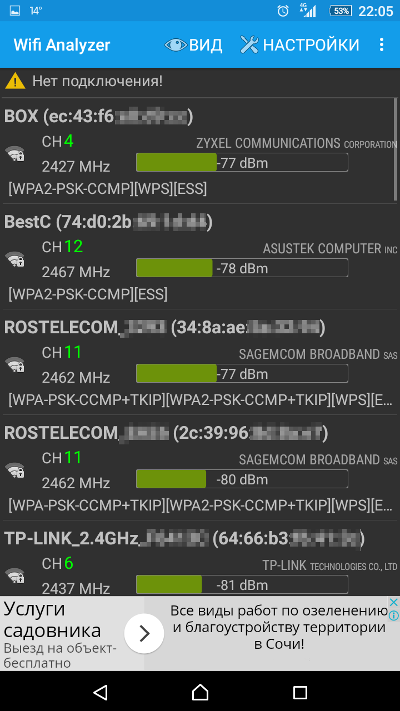

Дополняет WiFinspect другое популярное приложение — Wifi Analyzer. Оно умеет сканировать диапазоны 2,4 и 5 ГГц и работает без прав суперпользователя. Wifi Analyzer отображает кучу данных, включая номер канала выбранной AP, ее MAC-адрес, производителя (вычисляется по MAC), и так же детально расписывает типы шифрования. Для этого достаточно отметить в настройках «Показывать полный уровень безопасности». Минус у программы один — навязчивая реклама во всех окнах Wifi Analyzer. Ее можно убрать при помощи AdAway (но тогда все равно понадобится root) или купив платную версию.

Оба приложения отлично дополняют друг друга, работая практически на любом девайсе с Android 2.3 и новее. Они удобны для разведки эфира и предварительного выбора целей. Все найденные AP можно отсортировать по уровню сигнала и степени защиты. Так сразу определяются наиболее доступные AP.

В Google Play есть и опенсорсный WiFiAnalyzer. Он бесплатный, без рекламы, умеет фильтровать AP по типу защиты и даже пытается вычислить расстояние до них в метрах (как если бы они все вещали прямой наводкой). Однако в нем нет режима «охоты на лис» — непрерывного измерения уровня сигнала выбранной точки доступа. В остальном программа идентична.

INFO

Интересно, что некоторые владельцы просто скрывают SSID своей беспроводной сети, не утруждая себя настройкой авторизации. Другие настраивают строгую авторизацию в диапазоне 2,4 ГГц, но напрочь забывают о параллельно работающем 5 ГГц. Среди двухдиапазонных точек доступа встречаются и такие «полузакрытые».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее