- Взлом/деаунтификация bluetooth устройств. Часть первая: Основы.

- Стеки протоколов Bluetooth:

- Основные инструменты в Linux’e для работы с Bluetooth:

- Инструменты для взлома Bluetooth в Kali Linux:

- Атакаки на Bluetooth:

- DDOS Bluetooth или глушим портативные bluetooth колонки во дворе

- Глушим Bluetooth колонки с помощью Kali Linux

- Глушим Bluetooth колонку с помощью l2ping

- Глушим Bluetooth колонку с помощью Websploit

Взлом/деаунтификация bluetooth устройств. Часть первая: Основы.

@elliotaldersonrb

Доброго времени суток, уважаемые читатели. На связи Эллиот и канал «Onyx Project». В данной статье мы с Вами поговорим про взлом и деаунтификацию устройств связанных с bluetooth. Содержание: ~Стек протоколов Bluetooth ~Основные инструменты для работы с Bluetooth ~Инструменты для взлома Bluetooth в Kali Linux ~Ряд атак на Bluetooth

⚠️Внимание️, Дисклеймер!⚠️ Автор не побуждает читателей к использованию информации в противаправных действиям. Все тесты были произведены на устройствах автора. Все написано лишь в ознакомительных целях! Автор не несет ответственности за действия совершенные читателями. Приятного прочтения!

И так, что же такое Bluetooth(все знают, но я обязан написать): Как говорит нам википедия: Bluetooth — производственная спецификация беспроводных персональных сетей (Wireless personal area network, WPAN). Bluetooth обеспечивает обмен файлами и информацией между такими устройствами, как персональные компьютеры (настольные, карманные, ноутбуки), мобильные телефоны, интернет-планшеты, принтеры, цифровые фотоаппараты, мышки, клавиатуры, джойстики, наушники, гарнитуры и акустические системы на надёжной, бесплатной, повсеместно доступной радиочастоте для ближней связи.

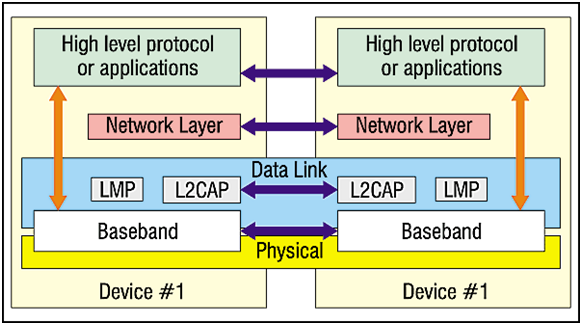

Стеки протоколов Bluetooth:

Основные протоколы Bluetooth: LMP, L2CAP, SDP В дополнение к слоям протоколов, спецификация Bluetooth также определяет интерфейс хост-контроллер (HCI). Он обеспечивает командный интерфейс для связи с контроллером базовой полосы, менеджер канала связи, а также доступ к данным о состоянии оборудования и управляющим регистрам. Отсюда и названия вышеприведённых инструментов: hciconfig, hcidump и hcitool.

Основные инструменты в Linux’e для работы с Bluetooth:

Инструменты для взлома Bluetooth в Kali Linux:

В более старых версиях(2018.3 и ранее) имеются ряд предустановленных утилит для проведения аудита безопасности Bluetooth, к ним относятся: «bluelog, bluemaho, bluesnarfer, blueranger, btscanner, redfang, spooftooph), но в новых версиях они были удалены(видимо, из-за малого использования). Что бы их заново установить, пропишите следующие команды:

Bluelog: Инструмент для обнаружения устройств bluetooth. Он сканирует окружающее пространство в поисках видимых устройств и заносит их в файл.

Bluemaho: Набор инструментов с графическим интерфейсом для тестирования безопасности Bluetooth устройств.

Blueranger: Простой скрипт, написанный на Python, который использует i2cap сигналы для обнаружения Bluetooth устройств и определения примерного расстояния до них.

Btscanner: Этот инструмент, обладающий графическим интерфейсом, сканирует видимые устройства в пределах рабочего диапазона.

Redfang: Этот инструмент позволяет нам находить скрытые Bluetooth устройства.

Spooftooph: Это инструмент для спуфинга Bluetooth.

Атакаки на Bluetooth:

Blueprinting: Процесс футпринтинга (получения карты сети).

Bluesnarfing: Эта атака крадёт данные с устройства, поддерживающего Bluetooth. К ним относятся SMS, текстовые сообщения, информация календаря, изображения, адресная книга и чаты.

Bluebugging: Атакующий получать полный контроль над телефоном цели. Для автоматического исполнения этой атаки было разработано приложения Bloover.

Bluejacking: Атакующий отправляет жертве «визитку» (текстовое сообщение). Если пользователь добавит её в свой список контактов, злоумышленник получит возможность отправлять дополнительные сообщения.

Bluesmack: DoS атака против устройств Bluetooth.

Приведем пример ДоС атаки на устройства Bluetooth, воспользуемся утилитой WebSploit: Установим зависимости:

Вместо нулей адрес жертвы. Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так: Включаем bluetooth:

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00. Затем запускаем программу:

Так же, можно успешно взломать телефон и тем самым получить полный доступ к нему через BlueBorne. Если вы действительно желаете узнать об этом по подробнее, покажите свою активность и распространите статью! 🙂 На связи был Elliot и сообщество Onyx. Всем удачи и хорошего настроения!

DDOS Bluetooth или глушим портативные bluetooth колонки во дворе

Приведенные ниже методы эффективны практически против всех Bluetooth-колонок, наушников и других подобных устройств. Это происходит потому, что их производители ленятся выпускать обновления прошивки, позволяющие фильтровать входящие пакеты. Поэтому, если у вас есть ноутбук с Linux, вы можете заставить замолчать любую колонку в радиусе его действия.

Если колонка выдержит атаку, можно попробовать отправить пакеты на подключенный к ней телефон. Я протестировал этот метод на мощной колонке JBL Xtreme, и она выдержала нагрузку. Но дешевые устройства китайского производства эффективно заглушаются этой атакой.

Сначала необходимо найти подходящее устройство в пределах диапазона с помощью команды: $ hcitool scan

Команда отображает список доступных устройств Bluetooth и их MAC-адреса. Если ваша система не видит адаптер Bluetooth, попробуйте установить менеджер Bluetooth для Linux. Например, в Kali я использую gnome-bluetooth, устанавливаемый командой: $ apt-get install gnome-bluetooth

В качестве альтернативы можно использовать утилиту blueman: $ apt-get install blueman

Получив список потенциальных жертв, атакуйте их одним из приведенных ниже способов:

Введите команду: $ l2ping -i hci0 -s -f

Она сгенерирует пакеты с размером, указанным параметром, и отправит их на MAC-адрес, указанный параметром. В результате вы будете наблюдать следующую ситуацию: время отклика в терминале неуклонно растет, а функция Bluetooth на атакованном устройстве перестает работать. Через некоторое время она снова включится — но назойливая громкая музыка будет выключена на некоторое время, принося вам злобное удовлетворение.

Приведенная выше схема отлично работает, если атакуемое устройство (например, смартфон) подключено к наушникам или динамику через Bluetooth. После атаки оба устройства не смогут соединиться друг с другом.

Существует также более элегантный способ заставить замолчать динамик, издающий звуки рэпа. Запустите утилиту Websploit: $ websploit

Введите следующую команду в консоли: $ show modules

Он отобразит все модули, совместимые с этой утилитой; есть много Wi-Fi компонентов, но вам нужен модуль bluetooth/bluetooth_pod.

$ use bluetooth/bluetooth_pod

Теперь необходимо настроить параметры и указать атакуемое устройство:

$ show options

$ set bdaddr

Чтобы убедиться, что Bluetooth убит, измените размер исходящего пакета:

Пора запускать «машину молчания»: $ run

В результате получается та же картина: длительность пинга увеличивается, а музыка останавливается. Потрясающе!

Интернет-магазины предлагают интересные устройства, в том числе глушилки, работающие на определенных частотах. Такие гаджеты могут стоить хороших денег и обладают различными возможностями. Некоторые из них уничтожают сразу все мобильные сигналы, включая Wi-Fi и Bluetooth, другие не могут заглушить даже H+.

Если вам действительно необходимо такое устройство, я настоятельно рекомендую перед покупкой изучить соответствующие статьи в национальном законодательстве. В некоторых странах вы должны зарегистрировать свою глушилку в органах власти; невыполнение этого требования влечет за собой административную или уголовную ответственность.

Как уже говорилось выше, простые колонки и наушники практически никогда не фильтруют полученные пакеты. Но что если вы отправите на такое устройство не просто пакет ping, а пакет, содержащий запрос на соединение? Или много таких пакетов?

Не все производители принимают меры предосторожности против ошибки переполнения буфера. Что произойдет, если полученные пакеты выстроятся в очередь, и не останется места для хранения новых запросов? В такой ситуации динамик попытается выполнить команду и одновременно очистить буфер.

Поэтому используйте стандартный протокол связи Bluetooth, rfcomm. Жаль, что утилита, управляющая этим протоколом, не позволяет отправить тысячу таких запросов. Поэтому я собираюсь написать короткий скрипт на Python, автоматизирующий этот процесс.

#!/usr/bin/env pythonimport subprocesscmd=[‘rfcomm’, ‘connect’, », ‘1’]for i in range(0, 1001):subprocess.call(cmd)print(‘Connecting. ‘)

Перед запуском скрипта необходимо узнать MAC-адрес устройства. Используйте указанную выше hcitool scanкоманду и вставьте полученный адрес в скрипт вместо файла .

Сохраните скрипт и выполните его: $ python

Успех или неудача выполнения сценария будет зависеть от модели атакуемого устройства (точнее, от времени, необходимого для заполнения его буфера). Если буфер будет заполнен до начала промывки, команда будет выполнена, и вы подключитесь к АС одновременно с ее легитимным пользователем. Однако если буфер будет очищен первым, вам придется запустить скрипт снова.

После успешного выполнения сценария вы можете устроить собственную дискотечную вечеринку или отключить устройство. Мои эксперименты с JBL Xtreme привели к его отключению, а JBL Flip 2 перешел под мой полный контроль.

Глушим Bluetooth колонки с помощью Kali Linux

Путь Хакера

Думаю, многих раздражает нынешнее молодое поколение со своими портативными Bluetooth колонками. В этой статье речь пойдет о глушении Bluetooth колонок без навыков хакинга с помощью Kali Linux и простого адаптера Bluetooth.

Теперь по порядку. Для начала нам нужно найти подходящие устройства в зоне досягаемости. Для этого используем команду:

В результате этой нехитрой манипуляции вы получите список доступных устройств с Bluetooth с их MAC-адресом.

Получив список потенциальных жертв, можно расправиться с их девайсами несколькими способами. Рассмотрим каждый по отдельности.

Глушим Bluetooth колонку с помощью l2ping

Она сгенерирует пакеты указанного тобой в параметре объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра MAC_address>.

В конце концов вы увидите, что в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth. Через какое-то время он все равно включится, но музыка прервется. После атаки эти два устройства не смогут соединиться друг с другом.

Глушим Bluetooth колонку с помощью Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду:

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество модулей, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Чтобы точно и наверняка вырубить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать атаку:

На выходе мы увидим абсолютно похожую картину, что и в прошлом способе.

Данные способы будут работать практически с любыми Bluetooth устройствами, потому что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена.

Наш YouTube канал — Путь Хакера

Наш Тelegram чат — Присоединяйся к нам😉

IT новости — Будь в курсе всех событий

HackersSoftware — Хакерские софты в одном месте

HackersLinks — Хакерские ссылки

Termuxroot — Термукс пакеты