- Top Sniffing and Spoofing Tools Kali Linux 2020.1

- What is difference between spoofing and sniffing?

- How do I sniff traffic in Linux?

- What are the tools available in Kali Linux?

- Why is sniffing a threat?

- How hard is it to spoof an IP address?

- How do hackers use sniffers?

- What does sniff mean?

- Is IP spoofing legal?

- How do you sniff port traffic?

- What is netstat command?

- How do I kill a tcpdump process?

- What are sniffers in linux

- 5. tshark

- 6. Network Miner

- 7. Fiddler (HTTP)

- 8. Capsa

- Заключение

Top Sniffing and Spoofing Tools Kali Linux 2020.1

Sniffing is the process in which all the data packets passing in the network are monitored. . Spoofing is done by sending packets with incorrect source address over the network.

What is difference between spoofing and sniffing?

In short, packet sniffing means eavesdropping on other people’s conversations. Packet spoofing refers to dynamically presenting phony network traffic impersonating to be someone else.

How do I sniff traffic in Linux?

- Launch terminal.

- Identify the network interface that you want to capture the network traffic packets. .

- Install tcpdump for your Linux distribution if it’s not already installed. .

- Run tcpdump against the network interface that you’ve selected. .

- Disable resolution of IP address to names.

What are the tools available in Kali Linux?

- Nmap. Kali Linux Nmap. .

- Lynis. Lynis Kali Linux Tool. .

- WPScan. WordPress is one of the best open source CMS and this would be the best free WordPress security auditing tool. .

- Aircrack-ng. .

- Hydra. .

- Wireshark. .

- Metasploit Framework. .

- Skipfish.

Why is sniffing a threat?

Sniffing is detrimental to the user or a network system since a hacker can sniff the following information: email traffic, FTP passwords, web traffics, telnet passwords, router configuration, chat sessions, DNS traffic, etc.

How hard is it to spoof an IP address?

For end users, detecting IP spoofing is virtually impossible. They can minimize the risk of other types of spoofing, however, by using secure encryption protocols like HTTPS — and only surfing sites that also use them.

How do hackers use sniffers?

Attackers use sniffers to capture data packets containing sensitive information such as password, account information etc. . By placing a packet sniffer on a network in promiscuous mode, a malicious intruder can capture and analyze all of the network traffic.

What does sniff mean?

transitive verb. 1a : to get the odor or scent of (something) with the nose : smell sniffed the freshly baked cookies dogs sniffing the ground. b : to inhale (something) through the nose : snort sniffing cocaine. 2 : to utter contemptuously.

Is IP spoofing legal?

Is IP spoofing illegal? IP spoofing is not illegal if used for non-malicious purposes like the corporate website tests. IP spoofing is illegal if used to access or steal another person or company’s sensitive data with the intent to commit crimes like identity theft and other frauds.

How do you sniff port traffic?

The most reliable way to sniff traffic is to use a network tap. A network tap is a “bump-in-the-wire” device designed only to copy traffic passing through it to a monitor port. You typically insert a network tap inline between two nodes in a network, such as between your firewall and your first switch.

What is netstat command?

The netstat command generates displays that show network status and protocol statistics. You can display the status of TCP and UDP endpoints in table format, routing table information, and interface information. The most frequently used options for determining network status are: s , r , and i .

How do I kill a tcpdump process?

To stop the process, use the ps command to identify the relevant tcpdump process and then the kill command to terminate it.

Bluetooth

On most Linux PCs, you can simply turn off Bluetooth by clicking on the Bluetooth icon that can be generally found on a panel and is usually close to .

Ffmpeg

How do I run FFmpeg in Linux?How do I use FFmpeg command?How do I configure FFmpeg?Where is Ffmpeg path in Linux?Does Ffmpeg work on Linux?What is FFm.

Step

How To Install Apache Maven on Ubuntu 18.04 and 16.04Step 1 – Prerequisites. First of all, you make sure that you installed appropriate Java on your s.

Latest news, practical advice, detailed reviews and guides. We have everything about the Linux operating system

What are sniffers in linux

Библиотека сайта rus-linux.net

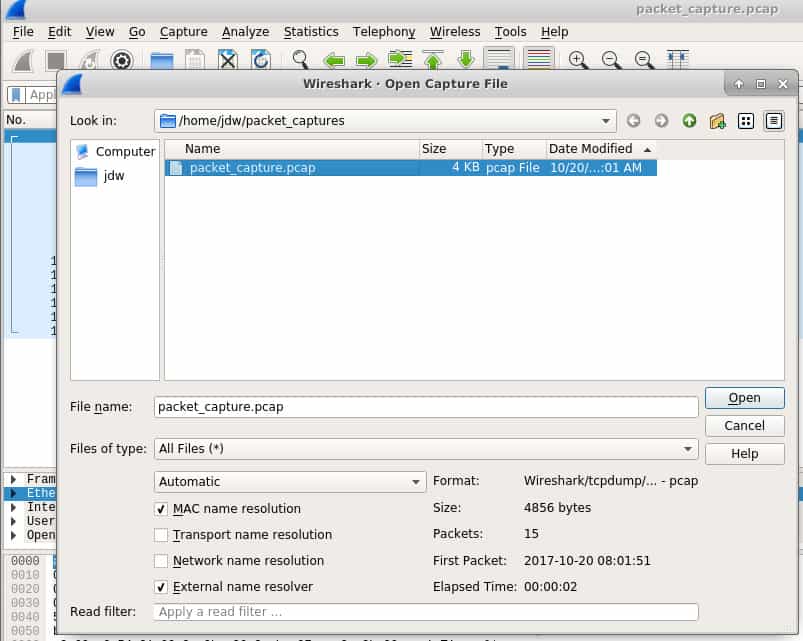

Open. Для импортированных файлов доступны те же фильтры и инструменты, что и для захваченных сетевых данных.

5. tshark

Tshark — это очень полезное звено между tcpdump и Wireshark. Tcpdump превосходит их при сборе данных и может хирургически извлекать только те данные, которые вам нужны, однако его возможности анализа данных очень ограничены. Wireshark отлично справляется как с захватом, так и с анализом, но имеет тяжелый пользовательский интерфейс и не может использоваться на серверах без графического интерфейса. Попробуйте tshark, он работает в командной строке.

Tshark использует те же правила фильтрации, что и Wireshark, что не должно удивлять, так как они по сути являются одним и тем же продуктом. Приведенная ниже команда говорит tshark только о том, что необходимо захватить IP-адрес пункта назначения, а также некоторые другие интересующие нас поля из HTTP-части пакета.

Если вы хотите записать трафик в файл, используйте для этого параметр-W, а затем переключатель -r (чтение), чтобы прочитать его.

# tshark -i eth0 -w tshark_packets Capturing on 'eth0' 102 ^C

Прочитайте его здесь же, или перенесите в другое место для анализа.

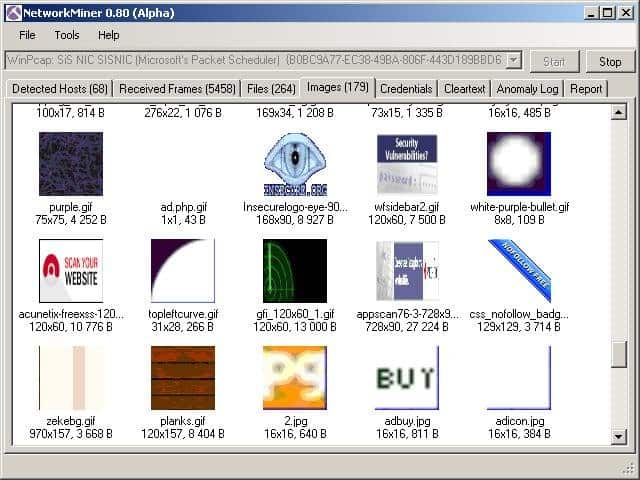

6. Network Miner

Network Miner — это очень интересный инструмент, который скорее попадает в категорию инструментов сетевого криминалистического анализа, а не просто снифферов. Сфера криминалистики, как правило, занимается расследованиями и сбором доказательств, и Network Miner выполняет эту работу просто отлично. Также, как wireshark может следовать потоку TCP, чтобы восстановить всю цепочку передачи паков, Network Miner может следовать потоку для того, чтобы восстановить файлы, которые были переданы по сети.

Network Miner может быть стратегически размещен в сети, чтобы иметь возможность наблюдать и собирать трафик, который вас интересует, в режиме реального времени. Он не будет генерировать свой собственный трафик в сети, поэтому будет работать скрытно.

Network Miner также может работать в автономном режиме. Вы можете использовать tcpdump, чтобы собрать пакеты в интересующей вас точке сети, а затем импортировать файлы PCAP в Network Miner. Далее можно будет попробовать восстановить какие-либо файлы или сертификаты, найденные в записанном файле.

Network Miner сделан для Windows, но с помощью Mono он может быть запущен в любой ОС, которая поддерживает платформу Mono, например Linux и MacOS.

Есть бесплатная версия, начального уровня, но с приличным набором функций. Если вам нужны дополнительные возможности, такие как геолокация и пользовательские сценарии, потребуется приобрести профессиональную лицензию.

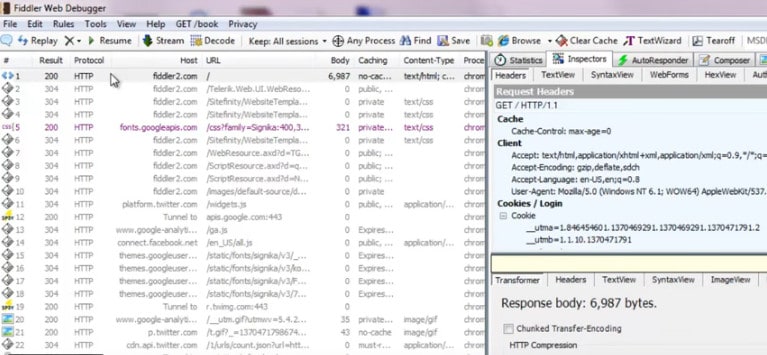

7. Fiddler (HTTP)

Fiddler технически не является утилитой для захвата сетевых пакетов, но он так невероятно полезен, что попал в этот список. В отличие от других перечисленных здесь инструментов, которые предназначены для захвата трафика в сети из любого источника, Fiddler скорее служит инструментом отладки. Он захватывает HTTP трафик. Хотя многие браузеры уже имеют эту возможность в своих средствах разработчика, Fiddler не ограничивается трафиком браузера. Fiddler может захватить любой HTTP-трафик на компьютере, в том числе и не из веб-приложений.

Многие настольные приложения используют HTTP для подключения к веб-службам, и помимо Fiddler, единственным способом захвата такого трафика для анализа является использование таких инструментов, как tcpdump или Wireshark. Однако они работают на уровне пакетов, поэтому для анализа необходимо реконструировать этии пакеты в потоки HTTP. Это может потребовать много работы для выполнения простых исследований и здесь на помощь приходит Fiddler. Fiddler поможет обнаружить куки, сертификаты, и прочие полезные данные, отправляемые приложениями.

Fiddler является бесплатным и, так же, как Network Miner, он может быть запущен в Mono практически на любой операционной системе.

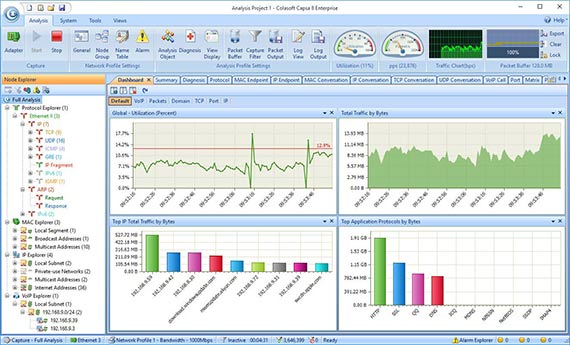

8. Capsa

Анализатор сети Capsa имеет несколько редакций, каждая из которых имеет различные возможности. На первом уровне Capsa бесплатна, и она по существу позволяет просто захватывает пакеты и производить их базовый графический анализ. Панель мониторинга уникальна и может помочь неопытному системному администратору быстро определить проблемы в сети. Бесплатный уровень предназначен для людей, которые хотят узнать больше о пакетах, и наращивать свои навыки в анализе.

Бесплатная версия позволяет контролировать более 300 протоколов, подходит для мониторинга электронной почты, а также сохранения содержимого электронной почты, она также поддерживает триггеры, которые могут использоваться для включения оповещений при возникновении определенных ситуаций. В связи с этим Capsa в какой-то степени может использоваться в качестве средства поддержки.

Capsa доступна только для Windows 2008/Vista/7/8 и 10.

Заключение

Несложно понять, как с помощью описанных нами инструментов системный админимтратор может создать инфраструктуру мониторинга сети. Tcpdump или Windump могут быть установлены на всех серверах. Планировщик, такой как cron или планировщик Windows, в нужный момент запускает сеанса сбора пакетов и записывает собранные данные в файл pcap. Далее системный администратор может передать эти пакеты центральной машине и анализировать их с помощью wireshark. Если сеть слишком велика для этого, имеются инструменты корпоративного уровня, такие как SolarWinds, чтобы превратить все сетевые пакеты в управляемый набор данных.

Почитайте другие статьи о перехвате и анализе сетевого трафика :

- Dan Nanni, Утилиты с интерфейсом командной строки для мониторинга сетевого трафика в Linux

- Paul Cobbaut, Администрирование систем Linux. Перехват сетевого трафика

- Paul Ferrill, 5 инструментов для мониторинга сети в Linux

- Pankaj Tanwar, Захват пакетов при помощи библиотеки libpcap

- Riccardo Capecchi, Использование фильтров в Wireshark

- Nathan Willis, Анализ сети с помощью Wireshark

- Prashant Phatak, Кибератаки в подробностях: атаки с применением снифферов