Режим Web Auth

Настройка совместной работы WNAM и беспроводного контроллера Cisco WLC сводится к:

- Создании списков доступа (acl) для безусловного пропуска трафика пользователей к серверу авторизации

- Указанию ссылки редиректа сессии пользователя на страницу авторизации WNAM

- Включении дополнительно авторизации (Layer 3 security) для выбранной радио-сети

- Настройки взаимодействия с RADIUS-сервером для учёта сессий и трафика авторизовавшихся пользователей

- Настройки WNAM

Работа механизма веб-авторизации пользователей подробно описана на сайте производителя.

Сначала создаём список доступа с произвольным именем, в нашем случае welcome-wnam:

Затем добавляем в этот список разрешающие правила. Они должны обеспечивать трафик от пользователей до адреса веб-сервера, на котором работает программное обеспечение WNAM. В примере ниже IP адреса сервера WNAM — 10.20.30.36. Необходимо указать корректный TCP-порт веб-сервера. Он зависит от того, как установлен WNAM и как запущен tomcat — на порту 80 (HTTP, как в примере ниже), или 8080. Необходимо задать два правила — от клиента к серверу, и от сервера клиенту.

Теперь необходимо указать ссылку-редирект, куда встроенный в контроллер портал перехвата будет направлять пользовательскую сессию для продолжения авторизации. В данном примере — это встроенный компонент на сервере WNAM с адресом 10.20.30.36, и полная ссылка имеет вид:

При этом не имеет значение, какой механизм дальнейшей авторизации пользовательской сессии (прозрачный, с СМС-подтверждением, с кодом доступа и т.п.) настроен в WNAM. Ссылка на контроллере будет одна и та же.

Вы также можете указать URL перенаправления (Redirect URL after login), однако если соответствующий URL настроен и в WNAM, он будет иметь больший приоритет.

Теперь необходимо зайти в настройки контроллера через интерфейс командной строки, и ввести дополнительные команды.

Необходимо отключить HTTPS-шифрование для веб-авторизации:

config network web-auth secureweb disable

(настройка этого через GUI доступна только для версии контроллера 7.3 и выше)

Необходимо включить поддержку обхода Apple Captive Network Assistant (CNA) для корректной работы iOS устройств:

config network web-auth captive-bypass enable

Необходимо затем сохранить конфигурацию и перезагрузить контроллер. К сожалению, обе указанные выше команды этого требуют.

save config

reset system

После загрузки контроллера необходимо для выбранной беспроводной сети (WLAN) включить дополнительную авторизацию на уровне 3. Необходимо также указать созданный ранее список доступа (Preauthentication ACL IPv4).

Внимание! Если вы настраиваете сеть с точками доступа в режиме FlexConnect и параметром FlexConnect Local Switching, то описанный выше ACL необходимо создавать в меню «FlexConnect Access Control Lists», и ниже указывать его в «WebAuth FlexAcl». Такой список доступа работает не на уровне контроллера, а на уровне точки доступа.

При этом на 2 уровне вы можете оставить прозрачный (беспарольный) доступ к сети, либо использовать авторизацию WPA/WPA2 PSK.

Для корректной работы учёта сессий необходимо убедиться, что в соседней вкладке включено использование серверов авторизации и учёта (это RADIUS-сервера). Если в вашей сети используется несколько RADIUS-серверов (например, для обслуживания других SSID через WPS2 Enterprise), вы должны в этом окне явно указать сервера WNAM. Можно также включить отправку промежуточных сведений учёта (Interim update).

Теперь создаём записи о серверах авторизации и учёта. Это будет один и тот же сервер с адресом 10.20.30.36 (сервер WNAM), стандартные порты 1812 и 1813.

Обратите внимание на тип передаваемого идентификатора Called Station и разделитель в MAC-адресе.

Настройки FreeRADIUS (/etc/freeradius/clients.conf) должны содержать верный IP-адрес контроллера и такой же ключ (shared secret). Если вы хотите иметь возможность отключать работающего абонента через административный интерфейс WNAM, укажите в поле Support for RFC 3576 значение «Enable» (этим разрешается механизм Pacoet of Disconnect и Change of Authority).

Настройка закончена. Не забудьте сохранить конфигурационный файл контроллера.

При настройке в административном интерфейсе WNAM сервера доступа укажите все параметры:

IP адрес, указанный в настройке, должен совпадать с параметром RADIUS-сообщений «NAS-IP-Address», получаемых с контроллера (RADIUS-клиента). Логин и пароль нужны для обращения к контроллеру по протоколу telnet для получения перечня точек доступа (не обязательно). Порт и ключ (RADIUS-ключ) нужны для принудительного отключения активных абонентов.

Дополнительная настройка для безусловного пропуска известных абонентов

В случае, если вам требуется уже известных вашей системе абонентов (тех, кто ранее прошел идентификацию через СМС/звонок/ваучер/Госуслуги) беспроводный контроллер пускал в сеть автоматически и без всплывающих окон, рекламы и других действий со стороны пользователя, необходимо сделать следующее:

- Сменить пароль взаимодействия между FreeRADIUS и контроллером по протоколам RADIUS Auth и Acct на «password» (либо другой пароль, прописанный в wnam-freeradius-bridge.pl и wnam.properties). Пароль меняется, соответственно, в файле /etc/freeradius/clients.conf и в разделе Security-AAA-RADIUS-Authentication и затем Accounting.

- Изменить параметры MAC-авторизации на контроллере в разделе Security-MAC Filtering:

- Добавить параметр «MAC Filtering» в L2 настройке профиля Wi-Fi сети:

- Изменить параметр » Layer 3 Security » на » On MAC Filter failure » в L3 настройке профиля Wi-Fi сети:

- Перевести запись о пользователе, которому разрешен такой доступ, в категорию VIP (не забыть нажать «сохранить»):

При подключении абонента к Wi-Fi сети контроллер Cisco WLC прежде, чем организовать его перенаправление на сервер WNAM и даже прежде, чем выдать IP-адрес, проводит предварительную проверку по МАС-адресу на сервере WNAM через RADIUS:

rad_recv: Access-Request packet from host 10.208.144.213 port 32769, length=168

User-Name = "5c:57:ca:3c:0f:4c"

Called-Station-Id = "00:21:55:4e:15:d0:tmp"

Calling-Station-Id = "5c:57:ca:3c:0f:4c"

NAS-Port = 1

NAS-IP-Address = 10.208.144.213

NAS-Identifier = "tmp-wlan"

Airespace-Wlan-Id = 2

User-Password = "password"

Service-Type = Call-Check

Framed-MTU = 1300

NAS-Port-Type = Wireless-802.11

Tunnel-Type:0 = VLAN

Tunnel-Medium-Type:0 = IEEE-802

Tunnel-Private-Group-Id:0 = "406"

На такой запрос WNAM отвечает OK или FAIL в зависимости от того, есть ли абонент с указанным адресом в базе данных, и выполнены ли условия допуска:

Если абонент присутствует, уже проходил идентификацию, срок её действия не закончился, статус абонента называется «VIP пользователь (без рекламы)», происходит автоматическое создание авторизованной сессии на контроллере, допуск абонента в сеть и аккаунтинг трафика (Acct Start). В таком случае WNAM сразу создает в своей базе запись о начавшейся сессии абонента и начинает учитывать трафик. Абонент не должен выполнять никаких дополнительных действий для входа в сеть.

В остальных случаях если при запросе типа «Call-Check» абонента в базе не найдено (не верный статус, идентификация истекла) и WNAM возвращает FAIL, то контроллер переводит сессию абонента в статус «WEBAUTH_REQD«, то есть производится обычное перенаправление HTTP сессии абонента на страницу авторизации для входа в сеть, и работает обычная механика WNAM.

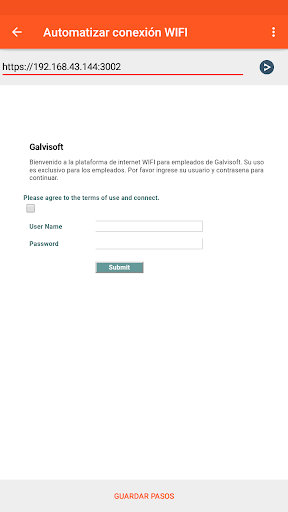

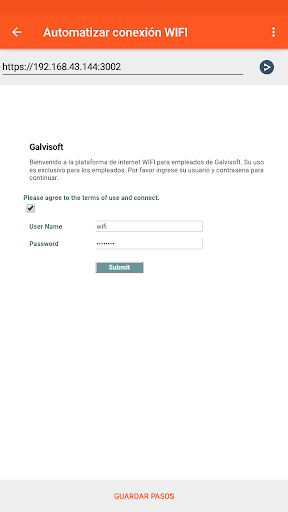

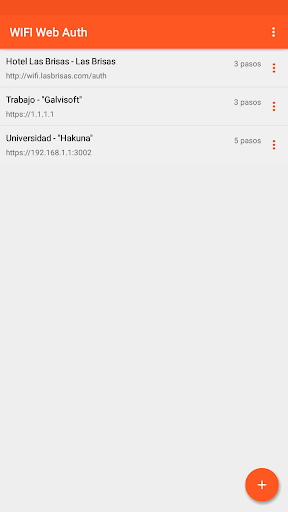

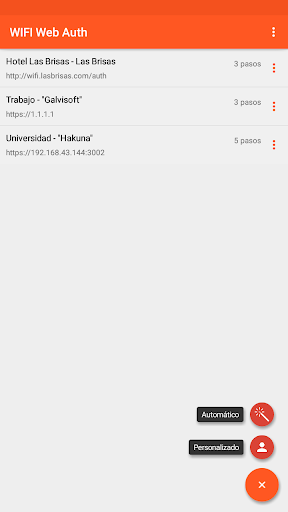

WIFI Web Auth

WIFI Web Auth is an application that allows to automate the login of WIFI networks, such as those of the university, the school, the work, of a hotel, or others that possess a web portal of authentication.

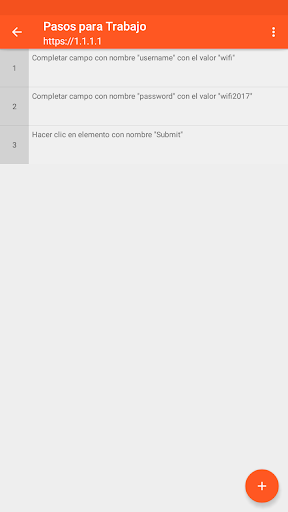

Configure only once as many networks as you want, WIFI Web Auth will be aware that the device will connect to one of the configured networks and will do the rest for you, very important without draining battery.

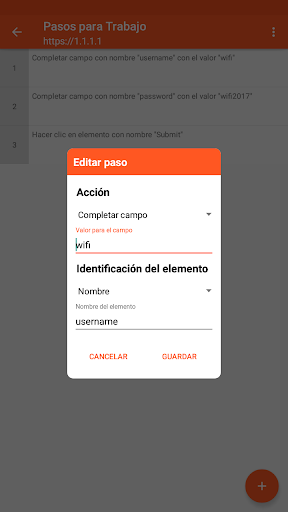

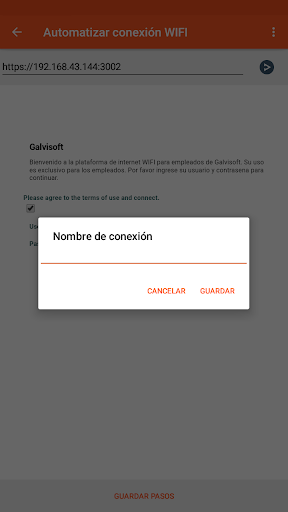

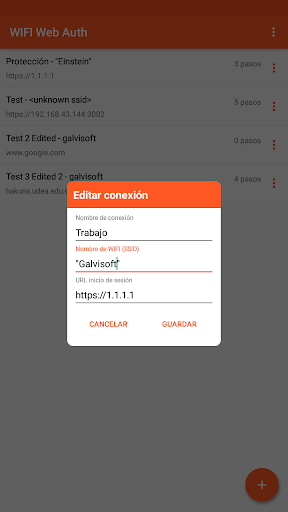

WIFI Web Auth will automatically generate the settings while you login for the first time, but also allows you to change or delete any connection steps, for example when you want to change a username or password.

Try it and tell us what you think.

WIFI Web Auth

Автоматизировать входа в интернет Wi-Fi сети с проверкой подлинности.

Последняя версия

App APKs

WIFI Web Auth APP

WIFI Web Auth es una aplicación que permite automatizar el inicio de sesión de redes WIFI, tales como las de la universidad, el colegio, el trabajo, de un hotel, u otras que poseen un portal web de autenticación.

Configure solo una vez cuantas redes desee, WIFI Web Auth estará atento a que el dispositivo se conecte a una de las redes configuradas y hará el resto por usted, muy importante sin drenar batería.

WIFI Web Auth generará la configuración automáticamente mientras realizas el inicio de sesión por primera vez, pero también permite cambiar o eliminar cualquier paso de conexión, por ejemplo cuando se desee cambiar un nombre de usuario o su contraseña.

Pruebala y cuéntanos como te parece.

Популярные запросы

Лучший Эмулятор Андроида для ПК

Приложения · Hot

Psiphon Pro Psiphon Inc. · Связь

Learn The Heart FDPStudio · Работа

TikTok TikTok Pte. Ltd. · Социальные

Psiphon Psiphon Inc. · Связь

Tor The Tor Project · Связь

Популярные

Google Play Маркет Google LLC · Инструменты

Google Account Manager Google · Инструменты

Сервисы Google Play Google LLC · Инструменты

TapTap (CN) Ewan Shanghai Network Technology co.,Ltd · Инструменты

Game Guardian 枫影(尹湘中) · Инструменты

TapTap Global TapTap · Инструменты

APK Editor SteelWorks · Инструменты

Aptoide TV Aptoide · Инструменты

Huawei AppGallery Huawei · Инструменты

SHAREit Smart Media4U Technology Pte.Ltd. · Инструменты

Порядок установки XAPK, APKS, OBB?