- Saved searches

- Use saved searches to filter your results more quickly

- License

- Mi-Al/WiFi-autopwner

- Name already in use

- Sign In Required

- Launching GitHub Desktop

- Launching GitHub Desktop

- Launching Xcode

- Launching Visual Studio Code

- Latest commit

- Git stats

- Files

- README.md

- About

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFi-autopwner

- Описание WiFi-autopwner

- Справка по WiFi-autopwner

- Руководство по WiFi-autopwner

- Примеры запуска WiFi-autopwner

- Установка WiFi-autopwner

- Скриншоты WiFi-autopwner

- Инструкции по WiFi-autopwner

Saved searches

Use saved searches to filter your results more quickly

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session. You switched accounts on another tab or window. Reload to refresh your session.

WiFi-autopwner: script to automate searching and auditing Wi-Fi networks with weak security

License

Mi-Al/WiFi-autopwner

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Sign In Required

Please sign in to use Codespaces.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

WiFi-autopwner: script to automate searching and auditing Wi-Fi networks with weak security

Fix for Reaver Errors: WARNING: Failed to associate with

WiFi-autopwner has built-in fix for permanent error “Reaver Errors: WARNING: Failed to associate with” (as described here), so you can try this method if your Wi-Fi adapter is not able to perform Bruteforce PIN attacks. Bruteforce PIN attack does not have timeout and it is not included in automate audit.

Вики (установка, описание, ссылки на актуальные инструкции): https://kali.tools/?p=4116

About

WiFi-autopwner: script to automate searching and auditing Wi-Fi networks with weak security

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFi-autopwner

Описание WiFi-autopwner

WiFi-autopwner — это ассистент выполнения атак на Wi-Fi сети и в сборе информации.

- переводить беспроводной интерфейс в различные режимы и усиливать мощность передачи Wi-Fi адаптера

- выполнять атаки на WPS используя встроенное исправление для ошибки Reaver «Errors: WARNING: Failed to associate with»

- выполнять автоматизированные атаки Pixie Dust на все ТД с WPS

- выполнять атака с наиболее вероятными ПИНами на одну или сразу все ТД

- получать WPA-PSK пароль при известном WPS PIN

- захватывать рукопожатия всех или отдельных ТД с запуском последующего брут-форса

- делать поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости

- показывать все Точки Доступа и Клиенты в округе

- выполнять базовое исследование локальной сети, сканируя хосты с помощью Nmap и автоматически проверяя роутер на уязвимости с помощью RouterSploit

- обходить Captive Portal (используется улучшенный скрипт hack-captive-portals)

- выполнять автоматизированные атаки WEP на все ТД

- искать открытые ТД

- подключаться к Точкам Доступа

- создавать Точку Доступа

- выполнять автоматический аудит Wi-Fi сетей с использованием перечисленных атак

Справка по WiFi-autopwner

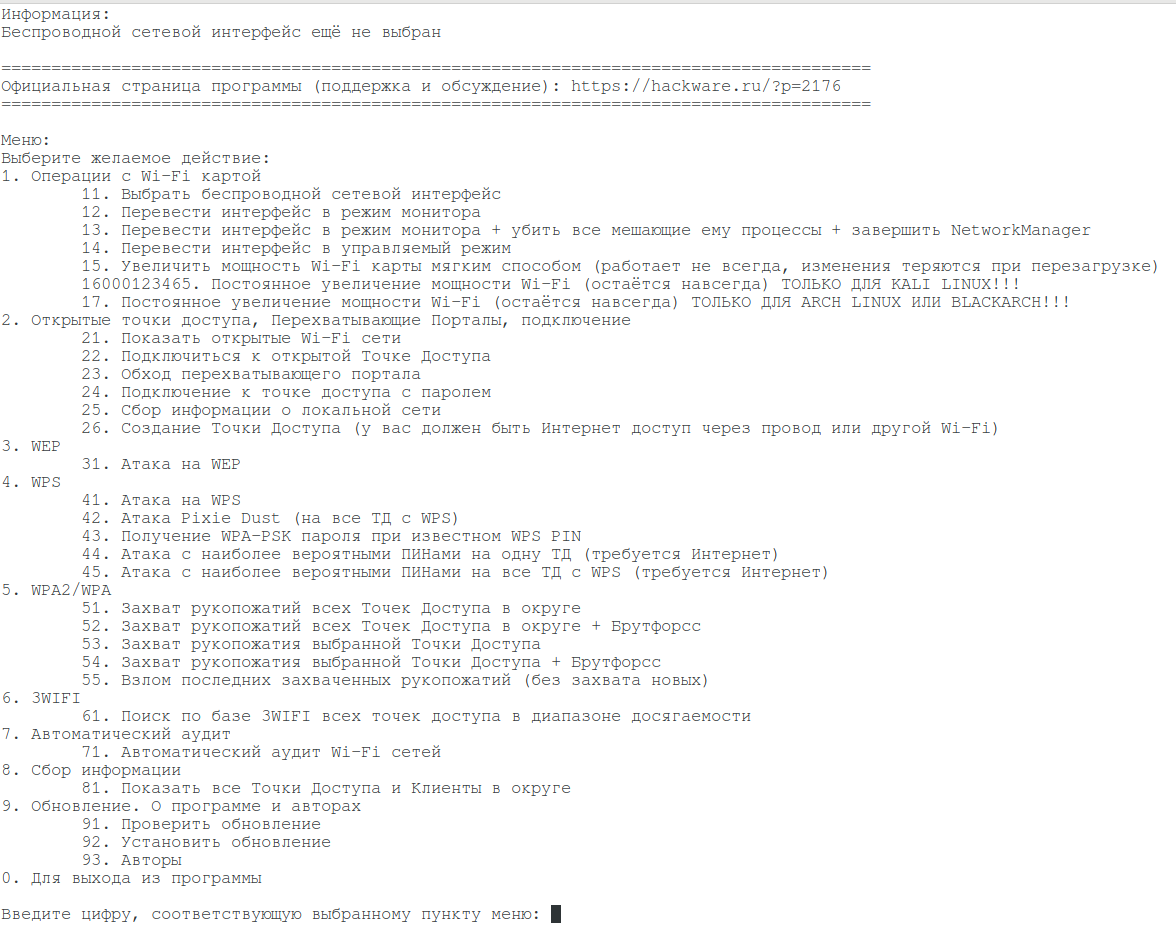

Управление программой выполняется из текстового меню. Доступны следующие действия и атаки:

1. Операции с Wi-Fi картой 11. Выбрать беспроводной сетевой интерфейс 12. Перевести интерфейс в режим монитора 13. Перевести интерфейс в режим монитора + убить все мешающие ему процессы + завершить NetworkManager 14. Перевести интерфейс в управляемый режим 15. Увеличить мощность Wi-Fi карты мягким способом (работает не всегда, изменения теряются при перезагрузке) 16000123465. Постоянное увеличение мощности Wi-Fi (остаётся навсегда) ТОЛЬКО ДЛЯ KALI LINUX. 17. Постоянное увеличение мощности Wi-Fi (остаётся навсегда) ТОЛЬКО ДЛЯ ARCH LINUX ИЛИ BLACKARCH. 2. Открытые точки доступа, Перехватывающие Порталы, подключение 21. Показать открытые Wi-Fi сети 22. Подключиться к открытой Точке Доступа 23. Обход перехватывающего портала 24. Подключение к точке доступа с паролем 25. Сбор информации о локальной сети 26. Создание Точки Доступа (у вас должен быть Интернет доступ через провод или другой Wi-Fi) 3. WEP 31. Атака на WEP 4. WPS 41. Атака на WPS 42. Атака Pixie Dust (на все ТД с WPS) 43. Получение WPA-PSK пароля при известном WPS PIN 44. Атака с наиболее вероятными ПИНами на одну ТД (требуется Интернет) 45. Атака с наиболее вероятными ПИНами на все ТД с WPS (требуется Интернет) 5. WPA2/WPA 51. Захват рукопожатий всех Точек Доступа в округе 52. Захват рукопожатий всех Точек Доступа в округе + Брутфорсс 53. Захват рукопожатия выбранной Точки Доступа 54. Захват рукопожатия выбранной Точки Доступа + Брутфорсс 55. Взлом последних захваченных рукопожатий (без захвата новых) 6. 3WIFI 61. Поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости 7. Автоматический аудит 71. Автоматический аудит Wi-Fi сетей 8. Сбор информации 81. Показать все Точки Доступа и Клиенты в округе 9. Обновление. О программе и авторах 91. Проверить обновление 92. Установить обновление 93. Авторы 0. Для выхода из программы

Руководство по WiFi-autopwner

Примеры запуска WiFi-autopwner

Запуск атаки с наиболее вероятными ПИНами на все ТД с WPS

Эта атака требует Интернет подключение для загрузки ПИНов. Это интернет подключение может быть доступно по проводу или по второму Wi-Fi адаптеру.

Перейдите в папку с программой и запустите её:

cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

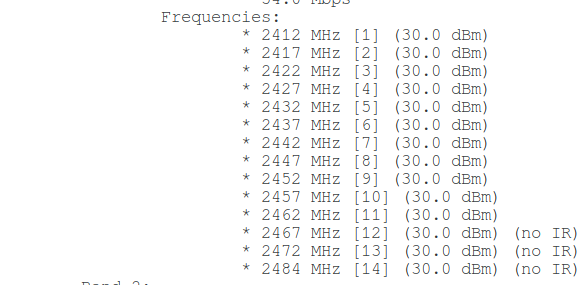

Переходим к выбору сетевых интерфейсов и выбираем один из них:

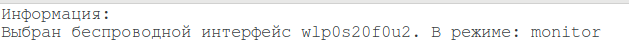

Переводим интерфейс в режим монитора:

Запускаем атаку:

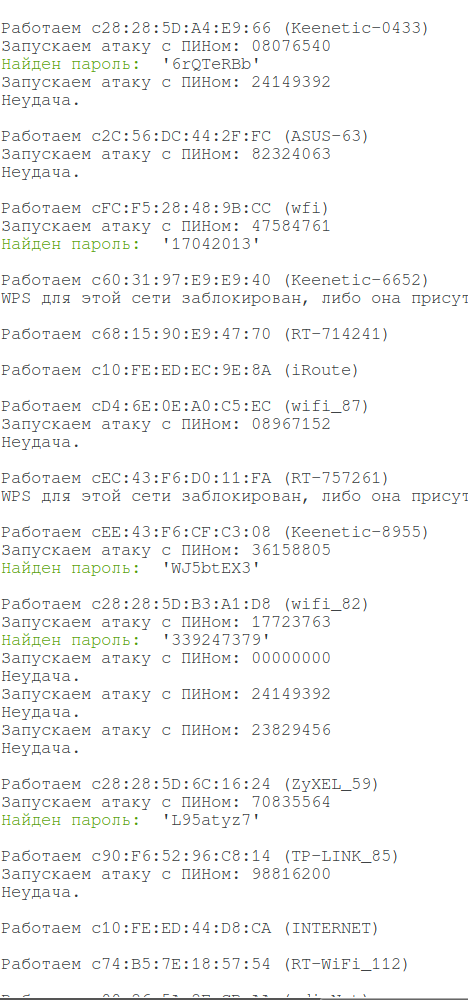

Дожидаемся завершения атаки:

Взломанные пароли выводятся на экран сохраняются в файл all_wifi_passwords.txt:

Установка WiFi-autopwner

Программа представляет собой Bash скрипт, который должен работать в любом дистрибутиве Linux, если установлены необходимые зависимости. Не все зависимости являются строго обязательными — если вы пользуетесь не всеми функциями скрипта, то некоторые из зависимостей вам не понадобятся. Полный список программ, которые использует во время своей работы WiFi-autopwner:

- пакет aircrack-ng (из него используются программы Aircrack-ng, Airodump-ng, Besside-ng, Airmon-ng)

- Reaver

- PixieWPS

- Wireshark

- Nmap

- RouterSploit

- Hashcat

- Crunch

- sipcalc

- wireless-regdb

- crda

- iw

- wpasupplicant

- create_ap

- xterm

- git

- curl

Установка в Kali Linux

sudo apt install reaver aircrack-ng pixiewps wireshark-qt nmap routersploit crunch sipcalc wireless-regdb crda iw wpasupplicant xterm git curl git clone https://github.com/Mi-Al/WiFi-autopwner.git cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы как это показано в статье «Взлом с CUDA GPU в Kali Linux в облаке и на ПК».

Если вам нужна функция создания беспроводной точки доступа, то установите программу create_ap:

sudo apt install haveged hostapd git util-linux procps iproute2 iw dnsmasq iptables git clone https://github.com/oblique/create_ap cd create_ap sudo make install cd .. && rm -rf create_ap

Создание ТД нужно для усиления и расшаривания сигнала Wi-Fi другой Точки Доступа, а также для сниффинга и других атак с использованием сетей Wi-Fi.

Установка в BlackArch

sudo pacman -S reaver aircrack-ng pixiewps wireshark-qt nmap routersploit crunch sipcalc wireless-regdb crda iw wpa_supplicant xterm create_ap git curl --needed git clone https://github.com/Mi-Al/WiFi-autopwner.git cd WiFi-autopwner/ sudo bash wifi-autopwner.sh

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы выполняется следующим образом:

sudo pacman -S nvidia nvidia-utils sudo pacman -S opencl-nvidia opencl-headers cuda hashcat

Если вам нужна функция автоматического захвата рукопожатий, то необходима программа Besside-ng, которая по умолчанию отсутствует в пакете aircrack-ng из репозиториев BlackArch. Для решения этой проблемы можно установить aircrack-ng из исходного кода следующим образом:

git clone https://github.com/aircrack-ng/aircrack-ng.git cd aircrack-ng/ autoreconf -i ./configure --with-experimental --with-ext-scripts make sudo make install sudo airodump-ng-oui-update

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты WiFi-autopwner