- How To Install Websploit Termux

- Fiture Websploit:

- Steps to Install Websploit on Termux:

- To See The Websploit Modules, Type:

- To See All Commands Websploit, Type:

- Чиним Wifi_Jammer и Wifi_DoS в WebSploit

- Wifi_Jammer не работает (сбрасывается через несколько секунд)

- Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

- 5 комментариев

- DOS-атака на Wi-Fi.

- Что такое DOS-атака?

- WebSploit

- Защита от DOS атаки на wi-fi

- DoS атака на Wi-Fi c Kali Linux. Websploit (Wi-Fi Jammer)

How To Install Websploit Termux

How to Install Websploit at Termux — Websploit is a sophisticated MITM framework. This is an open source command line utility that is structured in a modular structure.

At the time of writing, there are 20 modules available on Websploit, which can be downloaded from the sourceforge website but are only available on Kali Linux Moto & Kali Sana. But this time I will give a tutorial on how to install Websploit on Termux.

Fiture Websploit:

[+]Autopwn — Used From Metasploit For Scan and Exploit Target Service

[+]Browser AutoPWN — Exploit Victim Browser

[+]wmap — Scan,Crawler Target Used From Metasploit wmap plugin

[+]format infector — inject reverse & bind payload into file format

[+]MLITM,XSS Phishing — Man Left In The Middle Attack

[+]MITM — Man In The Middle Attack

[+]USB Infection Attack — Create Executable Backdoor For Windows

[+]MFOD Attack — Middle Finger Of Doom Attack

[+]Java Applet Attack Vector

[+]ARP DOS — ARP Cache Denial Of Service Attack With Random MAC

[+]Directory Scanner — Scan Target Directorys [+]Apache US — Scan Apache users

[+]PHPMyAdmin — Scan PHPMyAdmin Login Page

[+]Web Killer — Using From The TCPKill For Down Your WebSite On Network

[+]Fake AP — Fake Access Point

[+]FakeUpdate — Fake update attack

[+]Wifi Jammer — Wifi Jammer Attack

[+]Wifi Dos — Wifi Dos RQ Attack

[+]Wifi Mass De-authentication attack

Steps to Install Websploit on Termux:

- $ apt update && upgrade -y

- $ apt install python2

- $ pip2 install scapy

- $ git clone https://github.com/The404Hacking/websploit.git

- $ cd websploit

- $ chmod 777 *.py

- $ python2 websploit.py

To See The Websploit Modules, Type:

- wsf > show modules

To See All Commands Websploit, Type:

- wsf > help

Additionally! for you guys who use GnuRoot Debian you just have to upgrade their own command installation

Hopefully the article Steps Installation Webspoit With Termux is useful for you, my message is to make this tutorial just for learning, and don’t forget to keep visiting this blog because there will be updates on tips and tricks about technology every day.

Чиним Wifi_Jammer и Wifi_DoS в WebSploit

Wifi_Jammer не работает (сбрасывается через несколько секунд)

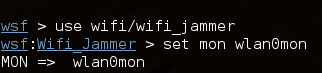

Если вы прямо сейчас попытаетесь воспользоваться модулями Wifi_Jammer или Wifi_DoS в WebSploit, то вас ждёт разочарование — после настройки всех опций и попытке запуска, модули вылетают через пару секунд. Те, кто читают codeby.net, наверное, уже догодались, что проблема в изменении имени интерфейса, которая произошла после обновления покета aircrack-ng. А ещё более догадливые уже могли попробовать сделать так:

К сожалению, этот фокус не работает:

Дело в том, что в скрипте установлен размер принимаемой строки и имя обрезалось до wlan… Какая нелепая смерть.

Давайте отремонтируем наш Wifi_Jammer, а заодно уж и Wifi_DoS.

Прежде чем приступить, сделаем резервную копию файла, который мы сейчас будем редактировать:

cat /usr/share/websploit/modules/wifi_jammer.py > /usr/share/websploit/modules/wifi_jammer.py.bak

А теперь откройте файл /usr/share/websploit/modules/wifi_jammer.py

vim /usr/share/websploit/modules/wifi_jammer.py

elif com[0:7] =='set mon': options[3] = com[8:12]

И замените на (заменять нужно только вторую строку, первая дана для ориентации в тексте программы):

elif com[0:7] =='set mon': options[3] = com[8:]

Перезапустите WebSploit и уже прямо сейчас можете работать с Wifi_Jammer. Конечно же, теперь не забывайте вводить set mon wlan0mon.

Wifi_DoS не работает (выдаёт ошибку через несколько секунд после начала работы)

Wifi_DoS — он перестал работать ещё раньше.

Сразу после запуска он выдаёттакую ошибку:

Traceback (most recent call last): File "/usr/bin/websploit", line 160, in start() File "/usr/bin/websploit", line 158, in start main() File "/usr/bin/websploit", line 132, in main main() File "/usr/bin/websploit", line 122, in main wifi_dos.wifi_dos() File "/usr/share/websploit/modules/wifi_dos.py", line 31, in wifi_dos wifi_dos() File "/usr/share/websploit/modules/wifi_dos.py", line 27, in wifi_dos wifi_dos() File "/usr/share/websploit/modules/wifi_dos.py", line 39, in wifi_dos wifi_dos() File "/usr/share/websploit/modules/wifi_dos.py", line 76, in wifi_dos os.chdir("temp") OSError: [Errno 2] No such file or directory: 'temp' А сейчас ещё и новая ошибка — в точности как у Wifi_Jammer. Т.е. у него проблем больше и, следовательно, больше костылей. Приступим чинить Wifi_DoS.

mkdir /root/temp && touch /root/temp/blacklist

Этот каталог не удаляйте, или создавайте перед каждым запуском Wifi_DoS.

Сам WebSploit теперь нужно запускать так:

Прежде чем приступить, сделаем резервную копию файла, который мы сейчас будем редактировать:

cat /usr/share/websploit/modules/wifi_dos.py > /usr/share/websploit/modules/wifi_dos.py.bak

Теперь открываем файл /usr/share/websploit/modules/wifi_dos.py

vim /usr/share/websploit/modules/wifi_dos.py

elif com[0:7] =='set mon': options[3] = com[8:12]

elif com[0:7] =='set mon': options[3] = com[8:]

elif com[0:3] =='run': cmd_0 = "airmon-ng stop " + options[3]

elif com[0:3] =='run': cmd_0 = "airmon-ng stop " + options[0]

После этого всё должно работать.

5 комментариев

Статья очень хорошая)))Я начинающиий так сказать))как после редактирования файла сохранить его?пробовал просто закрыть и запустить Вебсплоит так он ка не работал так и не работает

leafpad /usr/share/websploit/modules/wifi_jammer.py

2. В Vim для начала редактирования нужно нажать Insert. Когда редактирование закончено, нажать Esc, а затем

и нажать Ввод. Если хочется освоить Vim, то посмотрите «Что такое Vim, для чего он нужен и с чего начать его изучение» и «Памятка по Vim (Vi) — основы».

здравствуйте! Подскажите пожалуста попытался починить но вот что получилось elif com[0:9] == ‘set bssid’:

options[1] = com[10:]

DOS-атака на Wi-Fi.

Продолжаем изучать хакерские утилиты и сегодня разберемся как работать с WebSploit. На примере проведения DOS-атаки на Wi-Fi сеть. При этом, напомню, что вмешательство в работу чужих сетей, может нарушать требования законодательства, а все материалы в этой статье представлены исключительно в образовательных и ознакомительных целях, а также для повышения уровня понимания основ информационной безопасности и не являются призывом к действию.

Что такое DOS-атака?

DOS – это аббревиатура от английского Denial of Service, что переводится как “отказ в обслуживании” – т.е. это атака на систему, с целью довести её до такого состояния, когда доступ к ресурсам затруднён или невозможен. Что касается всем известного DDOS (Distributed Denial of Service) то это тоже самое, с той разницей, что DDOS проводится с использованием большого числа компьютеров. Обычно DDOS используется против крупных коммерческих сервисов или государственных порталов, сервера которых, как правило неплохо защищены и обычный DOS могут даже не заметить.

Вполне очевидно (из определения) что DOS атаку можно провести на любую систему, сеть, службу и т.д. в том числе и на wi-fi. И именно этим мы сегодня и займёмся.

WebSploit

С чего начать использование WebSploit? Правильно, с его установки:

После установки запускаем его:

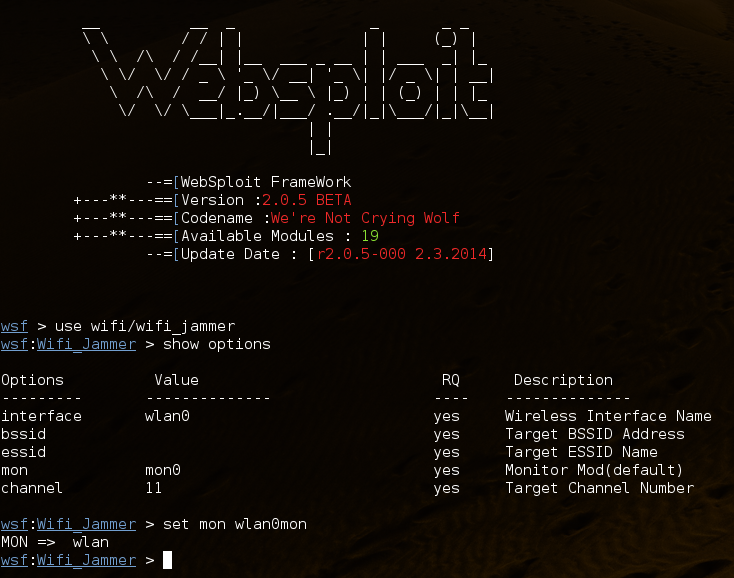

И на экране появиться приветствие с номером версии, датой последнего обновления и т.д., а также предложение к вводу команды:

Команд которые можно использовать не так много, что, скорее, хорошо:

set – установить значение параметров для модулей

scan – сканировать wi-fi (беспроводные модули)

stop – остановить атаку и сканировать (беспроводные модули)

run – выполнить модуль

use – выбрать модуль для использования

os – запуск команд Linux (например: ifconfig)

back – выйти из текущего модуля

show modules – показать модули из текущей базы данных

show options – показать текущие параметры выбранного модуля

upgrade – обновить до новой версии

update – обновление Websploit Framework

Теперь, чисто в образовательных целях, ознакомимся с доступными модулями утилиты:

Список доступных модулей не такой уж и маленький:

Логика использования каждого из предложенных модулей довольно похожа, и понятна из доступных в этом фреймворке команд, и мы разберем её на примере wi-fi jammer.

Но перед этим необходимо провести парочку подготовительных мероприятий (в другом окне терминала), а именно перевести наш беспроводной адаптер в режим мониторинга:

Предварительно, командой iwconfig проверь как называется твой беспроводной интерфейс. А иногда (редко) может понадобиться завершить процессы о которых нас предупреждает airmon-ng. Это можно сделать командой kill и указать PID процесса.

Теперь нам нужно определиться с какой именно wi-fi сетью мы будем работать, для этого давай посмотрим какие сети есть в пределах досягаемости:

Мы будем работать со специально созданной мной для этого сетью home 33. Собственно, из всех имеющихся сведений о сети, нам понадобятся: BSSID, CH, ESSID

Теперь вернёмся к WebSploit и задействуем нужный нам модуль:

теперь можем ознакомиться с настройками этого модуля:

В разделе Options мы видим какие параметры нужно дать модулю для работы:

Убедившись что всё правильно, можем запускать:

После этого утилита начнёт работу, а все кто подключен к атакуемой wi-fi с горечью обнаружат, что у них пропал интернет.

Остановить процесс можно командой stop.

Защита от DOS атаки на wi-fi

Если твоя сеть оказалось под такой атакой, но твой компьютер подключен к роутеру по проводу, то ты эту атаку даже не заметишь. А если серьёзно, то есть несколько простых правил которые если не гарантируют защиту от подобного рода вмешательств, то, как минимум, увеличивают шанс неудачи для злодея. Во-первых своевременно обновляй прошивку роутера, и как бы банально это не звучало, это не становиться менее важным, ведь многие игнорируют этот простой момент, а производители роутеров, в обновлениях, частенько закрывают многие дырки и исправляют уязвимости, а иногда добавляют определенные элементы защиты, поэтому этот совет важен в общем контексте безопасности твоей сети, а не только в разрезе защиты от DOS. Во-вторых некоторые роутеры имеют встроенные механизмы защиты от подобных (и не только) вмешательств, поищи в настройках роутера, что-нибудь наподобие (названия варьируются в зависимости от производителя): flooding protection, ping of death, scanner protection и т.д., и включи их, лишним точно не будет. Ну и напоследок ещё одна банальность – сделай свою сеть скрытой, конечно от целенаправленной атаки именно на тебя не спасёт, но от “мамкиных хацкеров” идеальная защита.

А на этом, пожалуй всё. Используй полученные знания только во благо и не забывай возвращаться к нам, чтобы узнать ещё много интересного.

DoS атака на Wi-Fi c Kali Linux. Websploit (Wi-Fi Jammer)

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .