- Blog of Khlebalin Dmitriy

- Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

- Настройка сервера политики сети NPS в Windows 2012.

- Настраиваем подключение RADIUS-клиента.

- Создаем политики для WiFi авторизации.

- Настройка подключения Mikrotik к RADIUS-серверу.

- Инструкции по настройке MikroTik

- Что такое Radius сервер

- Как работает Radius сервер в MikroTik

- Настройка Radius сервера на домене Windows Server 2019

- Добавление тестового пользователя в группу доступа VPN

- Добавить новую роль на Widnows Server 2019

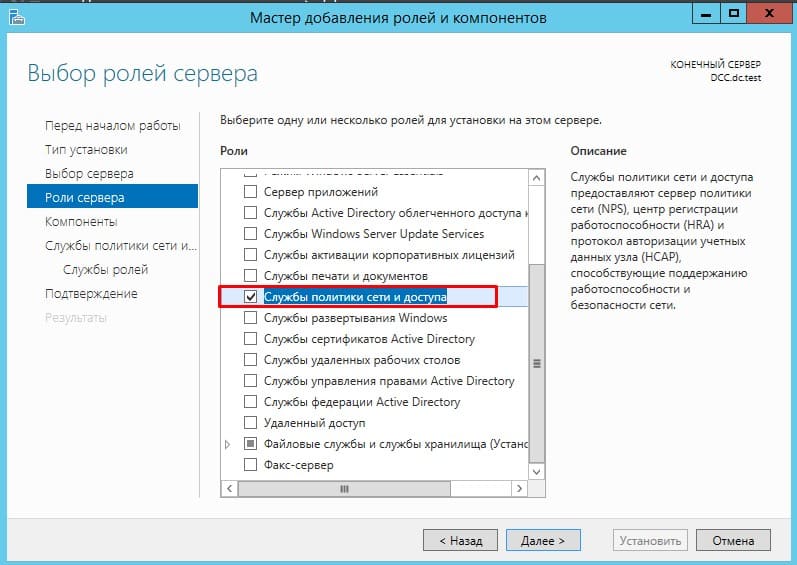

- Выбрать “Служба политики сети и доступа”

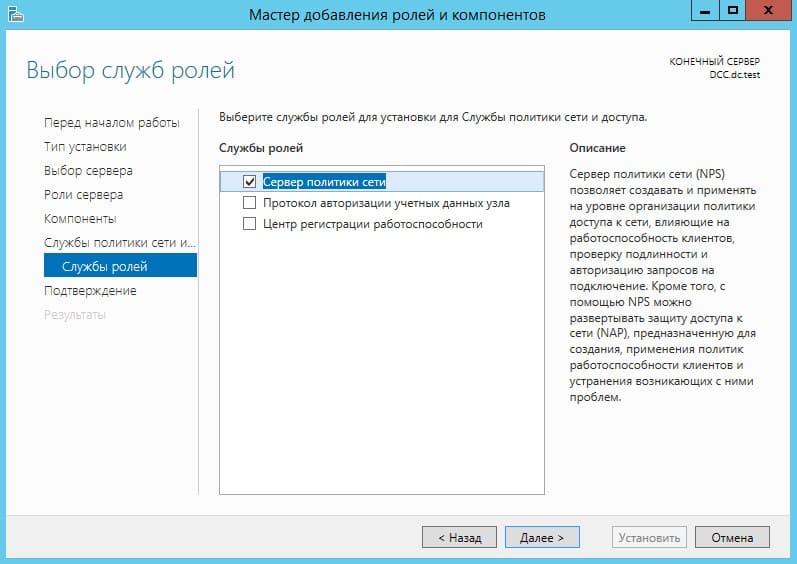

- Контроль выбора “Сервер политики сети”

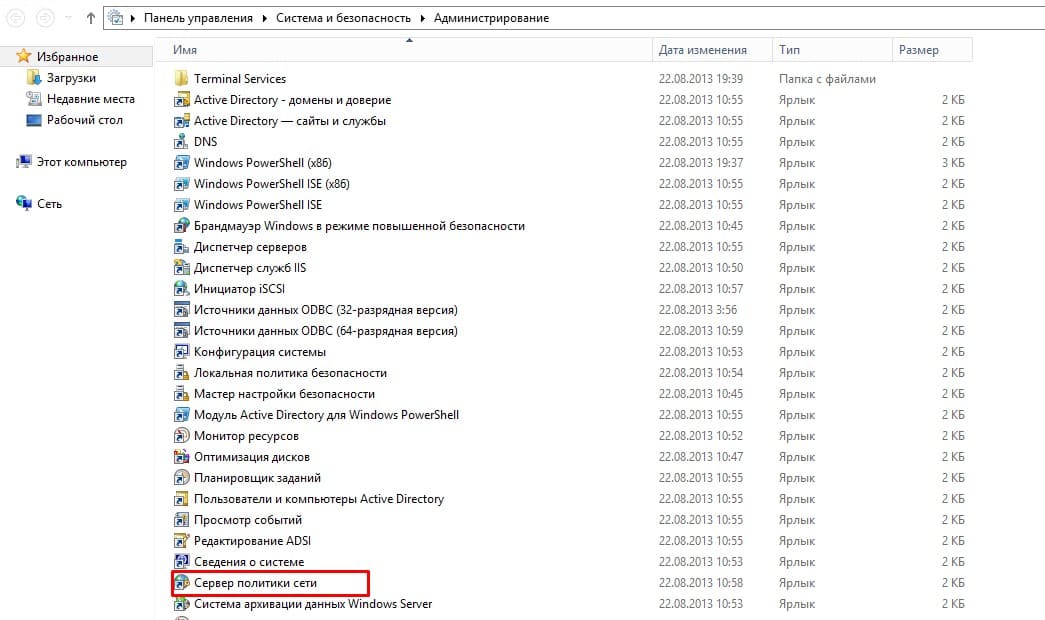

- Запуск “Сервер политики сети”

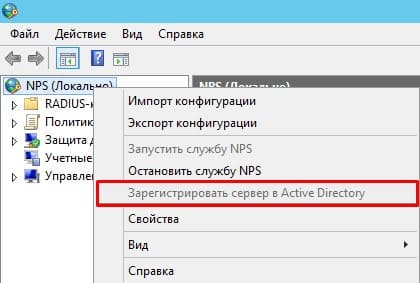

- Регистрация Radius сервера в Active Directory

- Добавление Radius клиента(маршрутизатора MikroTik)

- Создание сетевой политики

- Определение Radius клиента и группы доступа в Active Directory

- Следующие настройки можно оставить без изменений

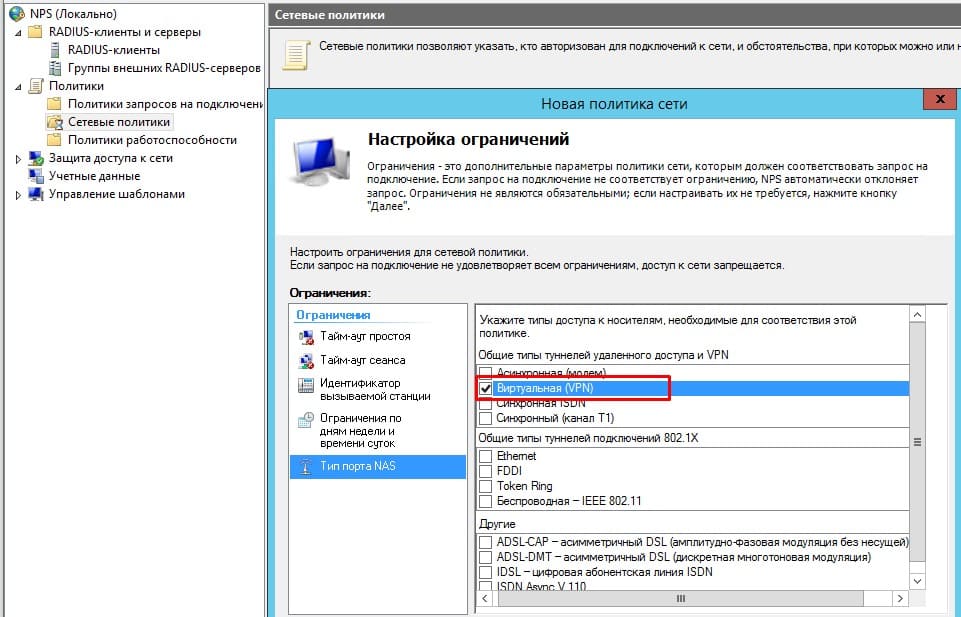

- Обозначить тип удаленного доступа как VPN

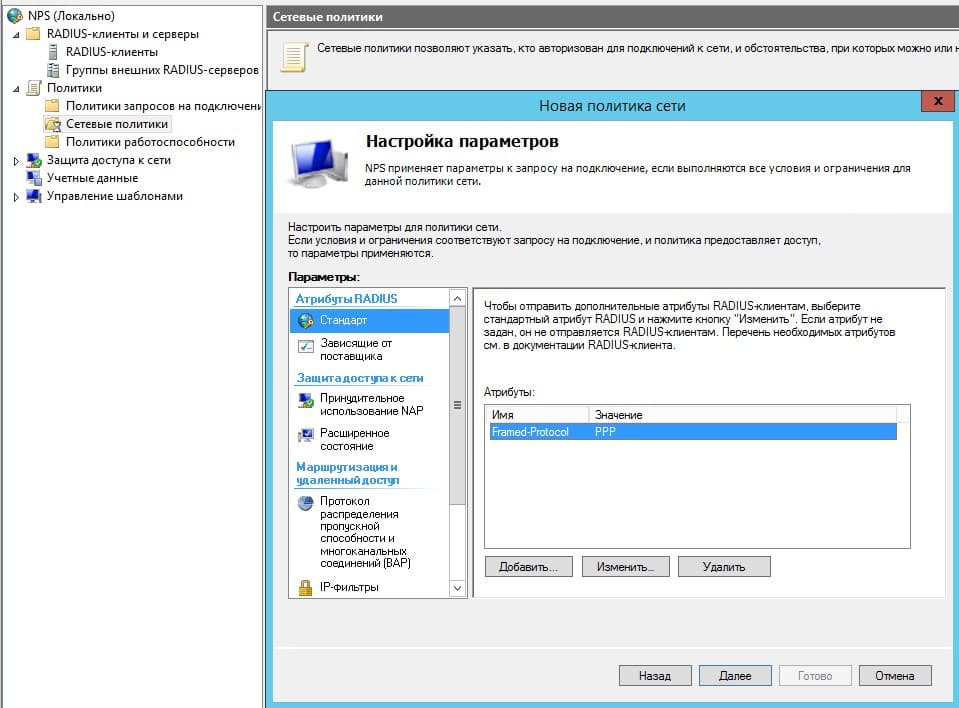

- Проконтролировать присутствие стандарта PPP

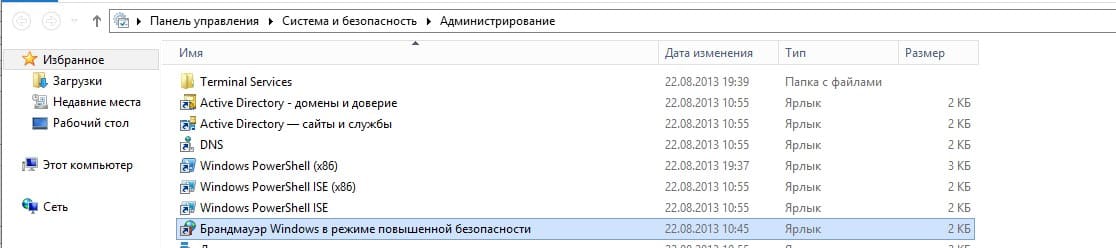

- Настройка брандмауэра Windows для работы Radius сервера

- Настройка MikroTik Radius, вход для VPN L2Tp клиентов(домен Active Directory)

- Активация использования Radius авторизации

- Добавление записи для авторизации на Radius сервере

- Пробное подключение VPN клиента

- Не работает MikroTik SSTP при подключении к Radius

- adminse

- 7 комментариев к статье “Настройка MikroTik Radius, авторизация VPN через Windows Active Directory”

Blog of Khlebalin Dmitriy

Наконец «Долгая дорога в дюнах» закончилась, и мы пришли к корпоративному управляемому Wi-fi решению. В начале думали про решение Cisco или Aruba, но к сожалению текущий бюджет никак не располагает к решениям подобного плана. В итоге, в ходе долгих поисков истины и раздумий, решили остановиться на решении Ubnt (отдельно благодарю Александра за нужные советы). Конечно, это не одного поля ягоды с решением Cisco или Aruba, но в текущей ситуации, что есть, то есть.

Как говорил мой командир: «На пожаре и Х… водопровод» (да простят меня за мой русский).

Итак, решение выбрано, задача настроить корпоративный внутренний и гостевой сегменты Wi-fi с авторизацией на Radius сервере.

VPN сервер уже готов, осталось настроить RADIUS, сегодня как раз об этом. На первый взгляд, развернуть и настроить RADIUS сервер, не такая уж сложная задача, но немного загнались с сертификатом, пришлось «поплясать с бубном», ну об этом далее по порядку.

Для начала необходимо запросить сертификат с Центра сертификации, центр сертификации у нас уже есть, поэтому его установку в этом посте я пропущу.

MMC-Файл-Добавить или удалить оснастку-Добавляем Сертификаты-Учетной записи компьютера-Локальным компьютером.

Находим наш центр сертификации

Запрашиваем сертификат (*.p12), сохраняем его на диск, далее устанавливаем его в Личные сертификаты на будущий радиус сервер

Далее добавляем роль самого RADIUS сервера

Далее запускаем Сервер политики сети

Добавляем в раздел RADIUS-клиенты свои Wi-fi точки доступа или сервер управления точками доступа если он поддерживает эту возможность (в этом случае он будет выполнять роль RADIUS клиента)

Общий секрет, указываем тот, который в последствии укажем на Wi-fi точке (IP адрес точки в той подсети, где она находится).

Переходим к политике запросов на подключение

Вот тут, если нажать на:защищенные EAP(PEAP)-Изменить, мы должны видеть свой сертификат, если он был правильно запрошен и установлен.

Далее настраиваем Сетевые политики

На первый взгляд настройка RADIUS сервера на этом закончена, но это еще не все.

На эту тему есть четкие рекомендации, про которые я совсем забыл (спасибо Александру, что он напомнил):

если сервер не включен в группу RAS and IAS, то его надо туда добавить:

На всякий случай проверяем, что все так, как должно быть, открываем на сервере локальную политику (gpedit.msc)

И проверяем следующий пункт

Далее на точке или точках Wi-fi указываем авторизацию WPA Enterprise.

Здесь же хотел поблагодарить Романа, за подробные разъяснения по неясным моментам по серверу управлению Wi-fi и настройкам непосредственно Wi-fi.

И получаем далее авторизуем с доменными учетными данными, пользователей подключаемых к корпоративному Wi-fi.

Почитать по теме можно здесь:

Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

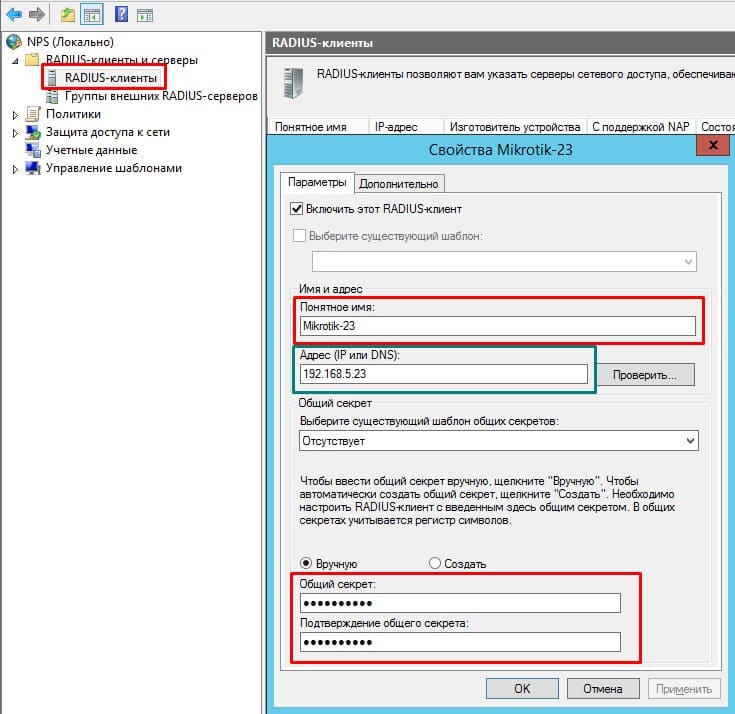

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

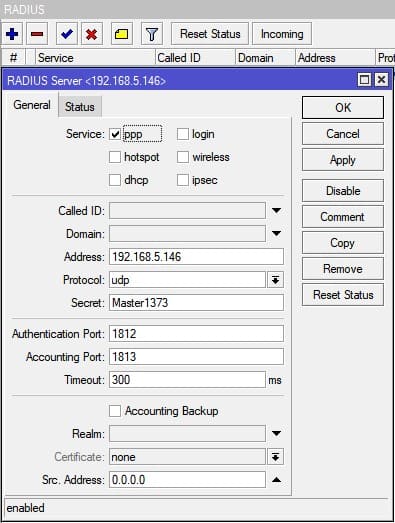

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу «Services» — в случае WiFi авторизации это «wireless».

- Указываем «Adsress» Radius-сервера — это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

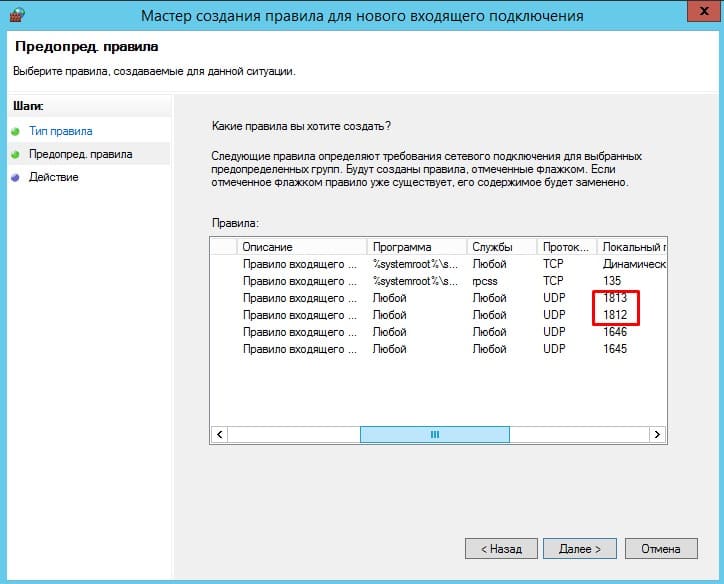

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Инструкции по настройке MikroTik

Одним из существенным преимуществ Windows Server является наличие такой роли как Active Directory. И каждая интеграция этой службы с корпоративной инфраструктурой не только делает удобным общее использование(одна учётная запись), но и безопасным. Стоит отключить учётную запись со стороны Windows Server, у пользователя закроется доступ к: терминальному серверу, 1С, VPN, корпоративному сайту(Bitrix) и даже WiFi.

Что такое Radius сервер

Radius сервер это служба в Windows Server, которая выступает посредником между сетевым оборудованием(и другими клиентами) и Active Directory. Настройки данной службы содержат описание доступов и общие характеристики конкретной службы. В рассматриваемом примере это протокол PPP, под которым будут работать PPTP и L2TP клиенты.

RADIUS — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом

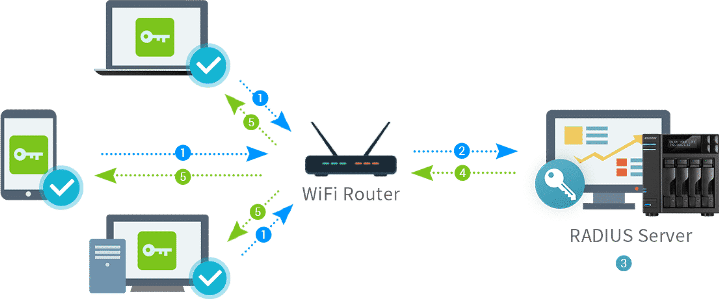

Как работает Radius сервер в MikroTik

Со стороны маршрутизатора(роутера) MikroTik создается запись, цель которой передать на Radius сервер запрос о легитимности учётной записи для доступа ко внутренним службам, которые обозначены Radius авторизацией. Схематически это выглядит так:

MikroTik в этой схеме выступает как Radius клиент.

Настройка Radius сервера на домене Windows Server 2019

В ходе визуальной инструкции будут продемонстрированы ключевые этапы, а все остальные настройки произведены в режиме “Далее”.

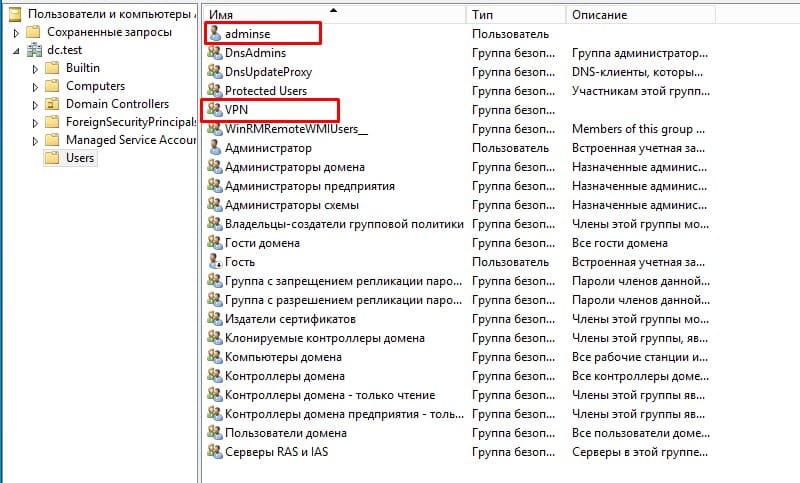

Добавление тестового пользователя в группу доступа VPN

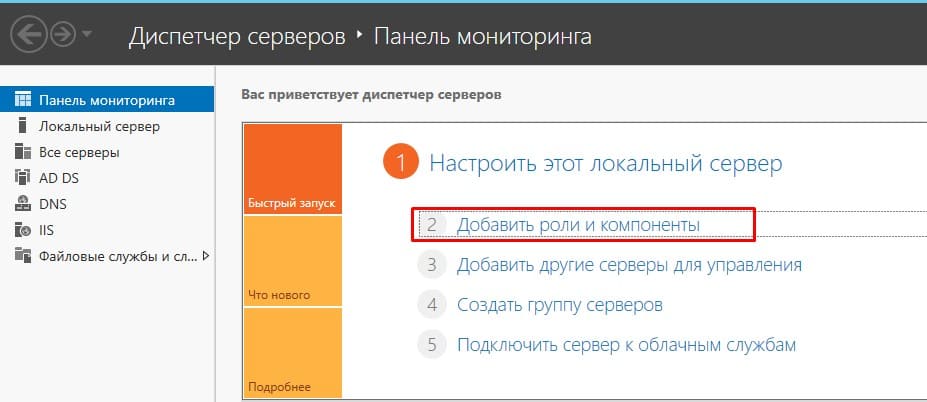

Добавить новую роль на Widnows Server 2019

Выбрать “Служба политики сети и доступа”

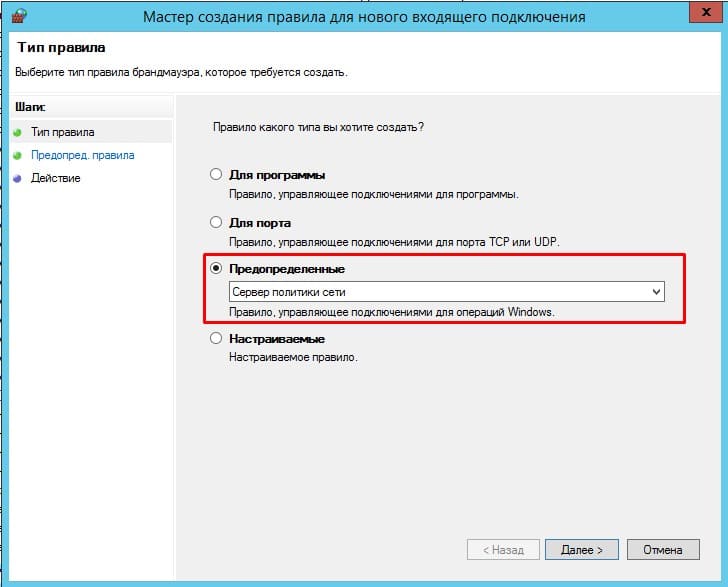

Контроль выбора “Сервер политики сети”

Запуск “Сервер политики сети”

Регистрация Radius сервера в Active Directory

Добавление Radius клиента(маршрутизатора MikroTik)

Пароль, указанный в этой настройке будет использоваться при подключении MikroTik

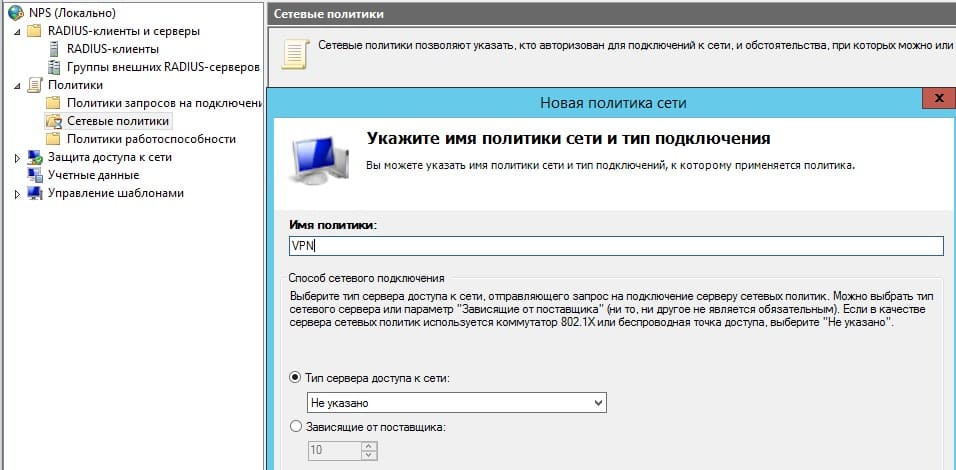

Создание сетевой политики

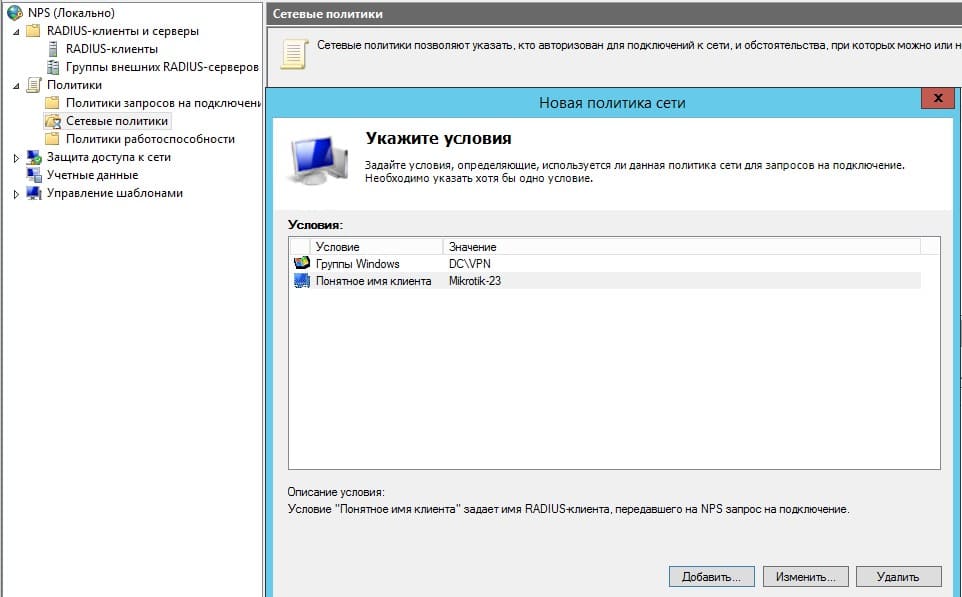

Определение Radius клиента и группы доступа в Active Directory

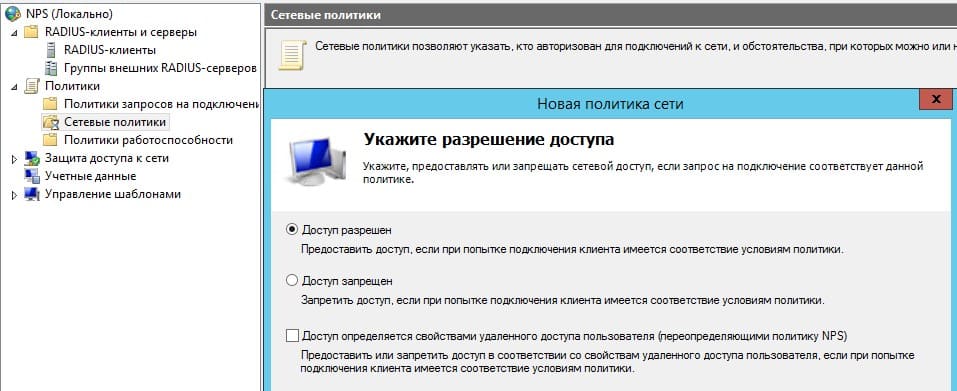

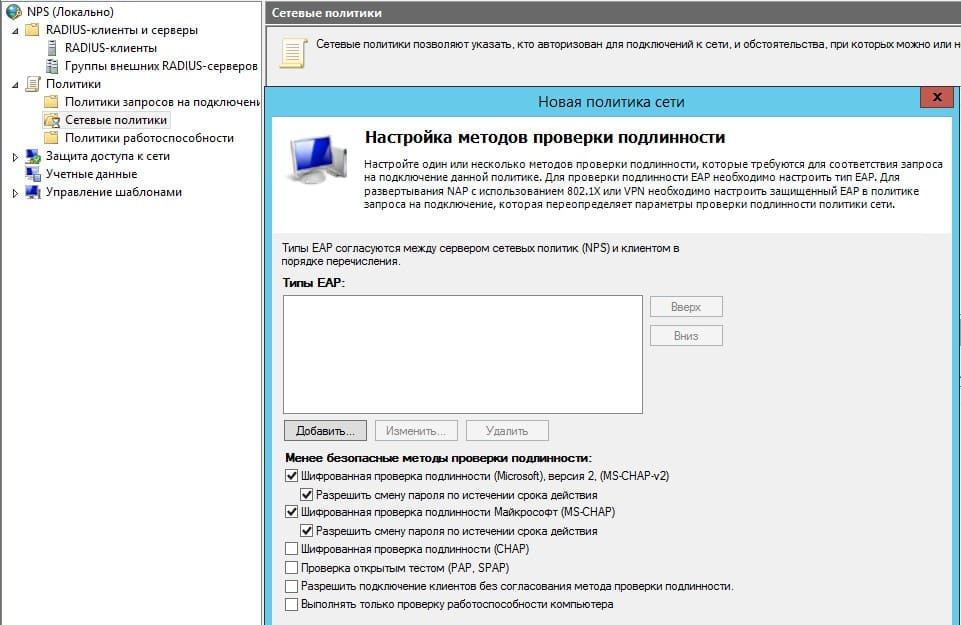

Следующие настройки можно оставить без изменений

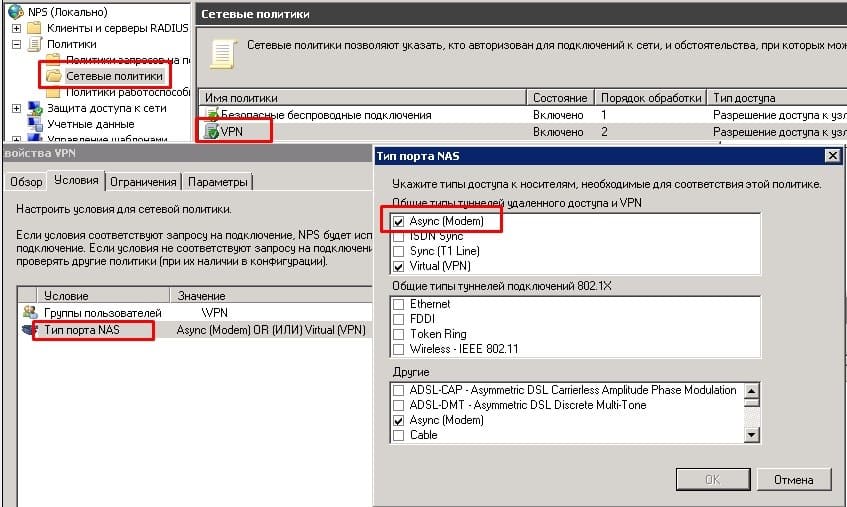

Обозначить тип удаленного доступа как VPN

Проконтролировать присутствие стандарта PPP

Настройка брандмауэра Windows для работы Radius сервера

Настройка MikroTik Radius, вход для VPN L2Tp клиентов(домен Active Directory)

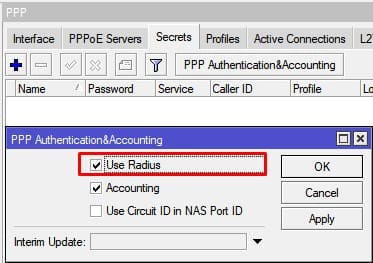

Со стороны маршрутизатора(роутера) MikroTik нужно произвести две настройки:

Активация использования Radius авторизации

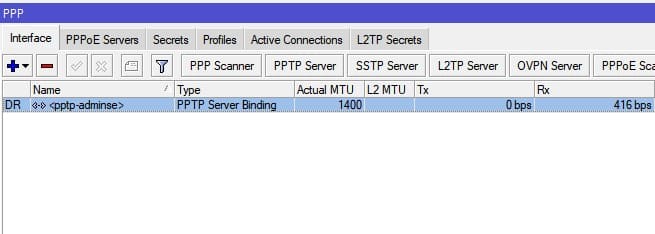

Настройка находится в PPP→Secrets→PPP Authentication&Accounting

Добавление записи для авторизации на Radius сервере

Настройка находится в RADIUS

/radius add address=192.168.X.YYY secret=Radius-PASS service=ppp

Пробное подключение VPN клиента

Не работает MikroTik SSTP при подключении к Radius

Для этого нужно открыть консоль “Сервер сетевых политик” и в свойствах сетевой политики указать значение условия Тип порта NAS = Async (Modem).

Есть вопросы или предложения по настройке RADIUS сервера в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

adminse

7 комментариев к статье “Настройка MikroTik Radius, авторизация VPN через Windows Active Directory”

Очень неплохо, что MikroTik умеет интегрироваться в Active Directory. Можно даже настроить аутентификацию через Radius сервер и WiFi клиентов

А может ли микротик интергироваваться в MS CA, чтобы, сертификаты брать из доменного СА, а не использовать ключ при подключении?

Есть ли возможность указать конкретный ip определенным пользователям?? Нужно для ограничения возможности входа на микротик не-админам