- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFite

- Описание WiFite

- Справка по WiFite

- Руководство по WiFite

- Примеры запуска WiFite

- Установка WiFite

- Установка в Linux

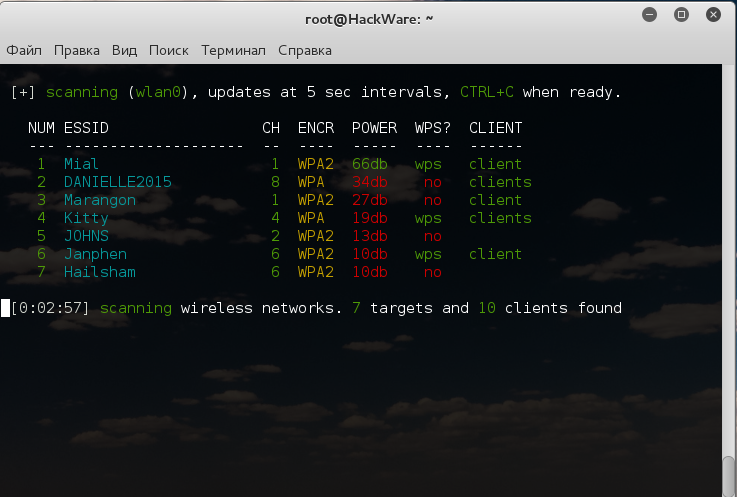

- Скриншоты WiFite

- Особенности работы с WiFite v2.00

- Инструкции по WiFite

- WiFite

- WiFite Help

- WiFite Usage Example

- How to install WiFite

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFite

Описание WiFite

Инструмент автоматизированной беспроводной атаки.

Wifite работает только на Linux.

Wifite был создан для использования с дистрибутивами на тестирование на проникновение, такими как Kali Linux, Pentoo, BackBox; любыми дистрибутивами Linux с пропатченным для инжекта беспроводными драйверами. По видимому, также работает на Ubuntu, Debian и Fedora.

Wifite должна быть запущена от рута. Это требуется набором программ, который она использует. Запуск загруженных скриптов от рута — это плохая идея. Я рекомендую использовать загрузочный Kali Linux Live CD, загрузочную флешку USB (для тестирования на проникновение) или виртуальную машину. Помните, что виртуальные машины не могут напрямую иметь доступ к железу, поэтому требуется беспроводной USB адаптер.

Wifite предполагает, что у вас есть беспроводная карта и подходящие драйверы, пропатченные для инжекта и неразборчивого режима/режима наблюдения.

Инструмент может атаковать множество зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается до автоматизма всего лишь несколькими аргументами. Цель Wifite — быть инструментом беспроводного аудита по принципу «установил и забыл».

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и широковещательной

- остановка любого взлома по Ctrl+C с опциями для продолжения, переход к следующей цели, пропуск взлома или выход

- отображение общей информации по сессии при выходе; показ всех взломанных ключей

- все пароли сохраняются в cracked.txt

Справка по WiFite

опциональные аргументы: -h, --help показать справку и выйти НАСТРОЙКИ: -i [interface] Беспроводной интерфейс для использования (по умолчанию: спрашивать) -c [channel] Беспроводные каналы для сканирования (по умолчанию: все каналы) -5, --5ghz Включая 5Ghz каналы (по умолчанию: выключено) -b [bssid] BSSID (например, AA:BB:CC:DD:EE:FF) точки доступа для атаки -e [essid] ESSID (имя) точки доступа для атаки -v, --verbose Вербальный режим, печатать все строки (по умолчанию: тихий) WEP: --wep Показывать только сети с шифрованием WEP (по умолчанию: выключено) --require-fakeauth Атака не удалась, если не удалась фальшивая аутентификация (по умолчанию: выключено) --pps [pps] Пакетов в секунду для восроизведения (по умолчанию: 600 pps) --wept [секунды] Ожидать секунд перед неудачей (по умолчанию: 600 секунд) --wepca [ivs] Запустить взлом на этом количестве IVs (по умолчанию: 10000 ivs) --weprs [секунды] Перезапустить aireplay если не появляются новые IVs (по умолчанию: 11 секунд) --weprc [секунды] Перезапустить aircrack после этой задержки (по умолчанию: 30 секунд) --arpreplay Использовать WEP атаку ARP-воспроизведения (по умолчанию: включено) --fragment Использовать атаку WEP фрагментации (по умолчанию: включено) --chopchop Использовать WEP атаку чоп-чоп (по умолчанию: включено) --caffelatte Использовать WEP атаку Кафе латте (по умолчанию: включено) --p0841 Использовать WEP атаку p0841 (по умолчанию: включено) --hirte Использовать WEP атаку ARP-воспроизведения (по умолчанию: включено) WPA: --wpa Показывать только сети с WPA шифрованием (включая WPS) --wpadt [секунды] Время ожидания перед отправкой деаутентификации (по умолчанию: 10 секунд) --wpat [секунды] Время ожидания, чтобыб признать атаку WPA неудачной (по умолчанию: 500 секунд) --hs-dir [dir] Директория для сохранения рукопожатий files (по умолчанию: hs) --dict [файл] Файл, содержащий пароли для взлома (по умолчанию: None) --strip Очистить ненужные пакеты из захваченного рукопожатия используя tshark или pyrit WPS: --wps Показывать только сети с WPS --reaver Использовать ТОЛЬКО Reaver на WPS сетях (по умолчанию: выключено) --no-reaver НЕ использовать Reaver на WPS сетях (по умолчанию: выключено) --pixie Использовать только атаку WPS Pixie-Dust (по умолчанию: выключено) --pixiet [секунды] Время ожидания перед признанием атаки PixieDust неудачной (по умолчанию: 300 секунд) --pixiest [секунды] Время ожидания для шага прогресса перед признанием атаки PixieDust неудачной (по умолчанию: 30 секунд) --wpst [секунды] Время ожидания перед признанием атаки WPS PIN неудачной (по умолчанию: 600 секунд) --wpsmr [попытки] Максимальное количество попыток перед признанием неудачи (по умолчанию: 20) --wpsmf [fails] Максимальное число неудач Reaver перед признанием атаки провалившейся (по умолчанию: 30) --wpsmt [timeouts] Максимальное количество таймаутов перед остановкой (по умолчанию: 30) --ignore-ratelimit Игнорировать атаку, если WPS ограничен по скорости (по умолчанию: включено) КОМАНДЫ: --cracked Показать ранее взломанные точки доступа --check [file] Проверить .cap файлы (или все hs/*.cap файлы) на WPA рукопожатия

Руководство по WiFite

Примеры запуска WiFite

Атаковать точки доступа с мощностью более 50 dB (-pow 50), используя атаку WPS (-wps):

root@kali:~# wifite -pow 50 -wps .;' `;, .;' ,;' `;, `;, WiFite v2 (r85) .;' ,;' ,;' `;, `;, `;, :: :: : ( ) : :: :: automated wireless auditor ':. ':. ':. /_\ ,:' ,:' ,:' ':. ':. /___\ ,:' ,:' designed for Linux ':. /_____\ ,:' / \ [+] targeting WPS-enabled networks [+] scanning for wireless devices. [+] enabling monitor mode on wlan0. done [+] initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready.

Установка WiFite

Программа предустановлена в Kali Linux, дополнительно установите программы:

Установка в Linux

- Python. Wifite — это скрипт на Python и для запуска требуется Python, программа совместима с версиями python2 и python3.

- iwconfig: Для определения, находятся ли беспроводные интерфейсы уже в режиме монитора.

- ifconfig: Для запуска/остановки беспроводных устройств

- Набор aircrack-ng. Используются конкретно следующие программы:

- airmon-ng: Для перечисления и включения Режима Мониторар на беспроводных интерфейсах.

- aircrack-ng: Для взлома WEP .cap файлов и захваченных WPA рукопожатий.

- aireplay-ng: Для деаутентификации Точек Доступа, повторного вопроизведения файлов захвата, различных WEP аттак.

- airodump-ng: Для сканирования целей и генерации файлов захвата.

- packetforge-ng: Для подделки файлов захвата.

Необязательные, но рекомендуемые зависимости:

- Reaver, предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver включает сканер «walsh» (или «wash») для выявления точек доступа с включённым WPS. Wifite использует Reaver сканирования и для атаки на роутеры с включённым WPS.

- Pyrit, взломщик ключей WPA PSK, используя графический процессор. Wifite использует Pyrit (если нашла) для выявления хендшейков. В будущем Wifite может получить опцию взламывать хендшейки WPA с помощью Pyrit.

- tshark. Поставляется в связке с Wireshark, программным обеспечением для сниффинга пакетов.

- coWPAtty, взломщик ключей WPA PSK. Wifite использует cowpatty (если нашла) для выявления рукопожатий.

- Pixiewps, это инструмент, написанный на C, он используется для оффлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

После установки зависимостей, установка самой WiFite очень проста:

git clone https://github.com/derv82/wifite2.git cd wifite2/ sudo ./Wifite.py --help

Скриншоты WiFite

Особенности работы с WiFite v2.00

Где WiFite сохраняет захваченные рукопожатия?

WiFite предыдущих версий сохраняла их в текущую рабочую директорию. В Kali Linux это обычно /root/

WiFite v2.00 сохраняет рукопожатия в директорию hs, которая находится внутри директории с установленной программой, например: /usr/share/wifite/hs/

Это можно поменять опцией —hs-dir, после которой укажите желаемую директорию для сохранения рукопожатий.

[!] cowpatty: .cap file does not contain a valid handshake

Если у вас постоянно возникает ошибка

[!] cowpatty: .cap file does not contain a valid handshake

то она связана с тем, что WiFite v2.00 проверяет валидность рукопожатия сразу в четырёх программах, и программа cowpatty даже для верных рукопожатий пишет, что они недействительны. Для отключения проверки рукопожатия с помощью cowpatty в WiFite v2.00, найдите файл Handshake.py

[mial@HackWare ~]$ locate Handshake.py /usr/share/wifite/py/Handshake.py

Откройте его для редактирования:

sudo gedit /usr/share/wifite/py/Handshake.py

pairs = self.cowpatty_handshakes() Handshake.print_pairs(pairs, self.capfile, 'cowpatty')

и закомментируйте их, чтобы получилось так:

# pairs = self.cowpatty_handshakes() # Handshake.print_pairs(pairs, self.capfile, 'cowpatty')

Быстрое завершение с key unknown

Если WiFite v2.00 получает рукопожатие, но быстро завершает свою работу с сообщением:

То для того, чтобы она начала взламывать полученное рукопожатие, а не просто прекращала работу, нужно указать путь до словаря с опцией —dict.

Инструкции по WiFite

WiFite

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the «set it and forget it» wireless auditing tool.

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- «anonymous» feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- built-in updater: ./wifite.py -upgrade

WiFite Help

optional arguments: -h, --help show this help message and exit SETTINGS: -i [interface] Wireless interface to use (default: ask) -c [channel] Wireless channel to scan (default: all channels) -5, --5ghz Include 5Ghz channels (default: off) -b [bssid] BSSID (e.g. AA:BB:CC:DD:EE:FF) of access point to attack -e [essid] ESSID (name) of access point to attack -v, --verbose Verbose mode, prints more lines (default: quiet) WEP-RELATED: --wep Filter to display WEP-encrypted networks (default: off) --require-fakeauth Fails attacks if fake-auth fails (default: off) --pps [pps] Packets Per Second to replay (default: 600 pps) --wept [seconds] Seconds to wait before failing (default: 600 sec) --wepca [ivs] Start cracking at this many IVs (default: 10000 ivs) --weprs [seconds] Restart aireplay if no new IVs appear (default: 11 sec) --weprc [seconds] Restart aircrack after this delay (default: 30 sec) --arpreplay Use ARP-replay WEP attack (default: on) --fragment Use fragmentation WEP attack (default: on) --chopchop Use chop-chop WEP attack (default: on) --caffelatte Use caffe-latte WEP attack (default: on) --p0841 Use p0841 WEP attack (default: on) --hirte Use ARP-replay WEP attack (default: on) WPA-RELATED: --wpa Filter to display WPA-encrypted networks (includes WPS) --wpadt [seconds] Time to wait between sending Deauths (default: 10 sec) --wpat [seconds] Time to wait before failing WPA attack (default: 500 sec) --hs-dir [dir] Directory to store handshake files (default: hs) --dict [file] File containing passwords for cracking (default: None) --strip Strip unnecessary packets from handshake capture using tshark or pyrit WPS-RELATED: --wps Filter to display WPS-enabled networks --reaver ONLY use Reaver on WPS networks (default: off) --no-reaver Do NOT use Reaver on WPS networks (default: off) --pixie Only use the WPS Pixie-Dust attack (default: off) --pixiet [seconds] Time to wait before failing PixieDust attack (default: 300 sec) --pixiest [seconds] Time to wait for a step to progress before failing PixieDust attack (default: 30 sec) --wpst [seconds] Time to wait before failing WPS PIN attack (default: 600 sec) --wpsmr [retries] Maximum number of Retries before failing (default: 20) --wpsmf [fails] Maximum number of Reaver Failures before failing attack (default: 30) --wpsmt [timeouts] Maximum number of Timeouts before stopping (default: 30) --ignore-ratelimit Ignores attack if WPS is rate-limited (default: on) COMMANDS: --cracked Display previously-cracked access points --check [file] Check a .cap file (or all hs/*.cap files) for WPA handshakes

WiFite Usage Example

Attack access points with over 50 dB of power (-pow 50) using the WPS attack (-wps):

How to install WiFite

The program is pre-installed on Kali Linux.