- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как в Wireshark расшифровать Wi-Fi трафик

- Расшифровка WPA трафика в Wireshark

- Захват Wi-Fi трафика в Airodump-ng

- Расшифровка Wi-Fi трафика в Wireshark

- Захват Wi-Fi в Wireshark

- Заключение

- How to decrypt WPA traffic in Wireshark

- Capturing Wi-Fi traffic in Airodump-ng

- Wi-Fi traffic decryption in Wireshark

- Capture Wi-Fi in Wireshark

- Conclusion

- Related articles:

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как в Wireshark расшифровать Wi-Fi трафик

Расшифровка WPA трафика в Wireshark

Начнём с теории, чтобы понять, почему процесс расшифровки Wi-Fi трафика в Wireshark требует некоторых усилий и почему нельзя просто расшифровать любой захваченный Wi-Fi трафик даже если есть пароль от Точки Доступа.

При передаче по Wi-Fi трафик шифруется с использованием PTK (Pairwise transient key — можно перевести как Парный переходной ключ). При этом PTK является динамичным, то есть создаётся заново для каждого нового соединения. Таким образом получается, что Wi-Fi трафик для каждого соединения в одной и той же Точке Доступа зашифрован разными PTK, причём даже для одного Клиента после переподключения PTK меняется. Для вычисления PTK необходимы данные из четырёх этапного рукопожатия, а также пароль от Wi-Fi сети (на самом деле нужна ещё и другая информация, например имя (SSID) сети, но получение этих данных не является проблемой).

Главное, что нужно понять: для расшифровки Wi-Fi трафика необходимо четырёх этапное рукопожатие. Причём не любое, а именно то, которое произошло для передачи того трафика, который нужно расшифровать. Но для использования захваченного рукопожатия необходим пароль от Wi-Fi сети.

Итак, чтобы расшифровать Wi-Fi трафик нужны:

1) рукопожатие, произошедшее между Клиентом и Точкой доступа непосредственно перед обменом расшифровываемой информацией

2) пароль для подключения к Точке Доступа

Далее будет показано два примера захвата Wi-Fi трафика и его расшифровки. Первый захват данных выполнен с помощью Airodump-ng, а затем беспроводной трафик будет расшифрован в Wireshark. Во втором примере данные будут захвачены и расшифрованы с использованием только Wireshark.

Захват Wi-Fi трафика в Airodump-ng

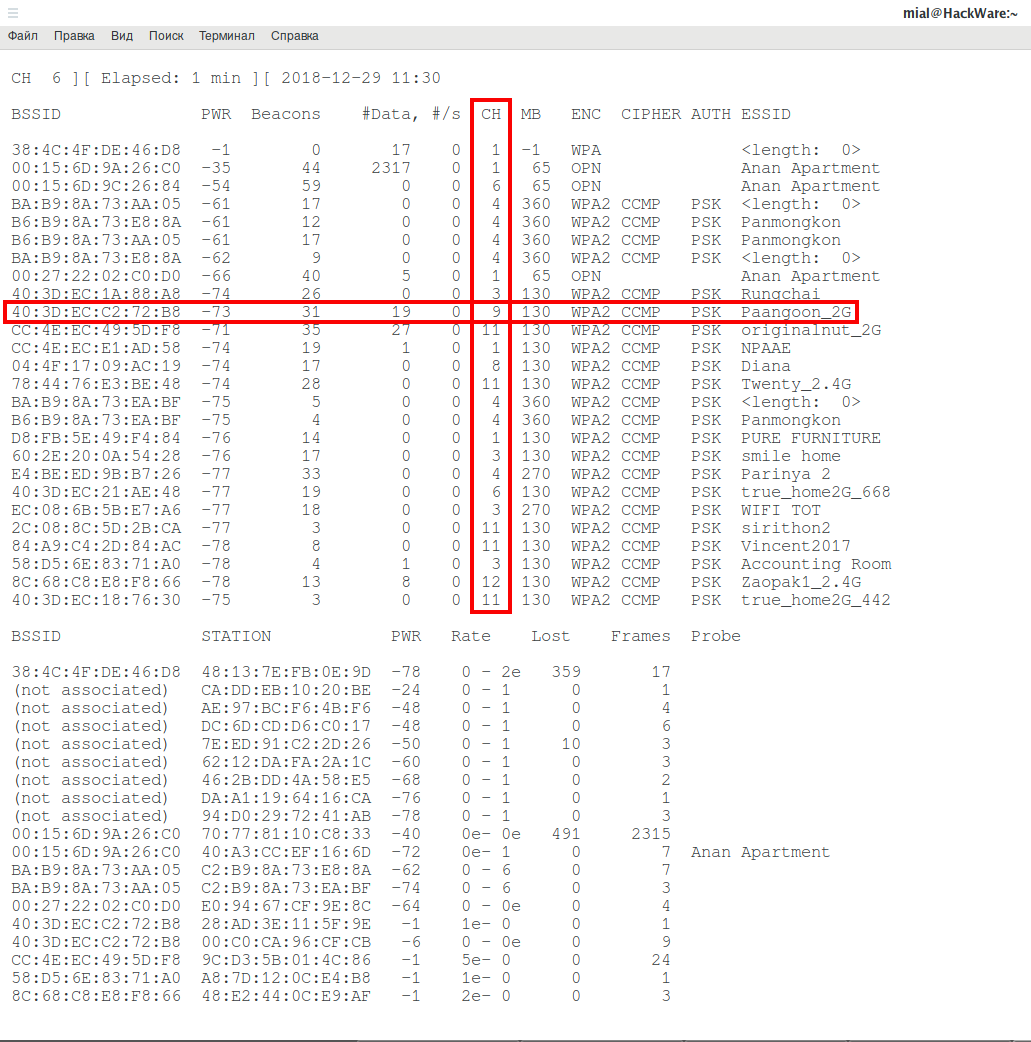

Чтобы данные были пригодны для расшифровки, нужно чтобы Wi-Fi карта не переключала каналы, а выполняла захват информации на одном канале, на котором работает целевая Точка Доступа. Поэтому начнём со сбора информации о целевой точки доступа.

Смотрим имена беспроводных интерфейсов:

Переводим ИНТЕРФЕЙС в режим монитора командами вида:

sudo ip link set ИНТЕРФЕЙС down sudo iw ИНТЕРФЕЙС set monitor control sudo ip link set ИНТЕРФЕЙС up

Запускаем airodump-ng командой вида:

sudo airodump-ng ИНТЕРФЕЙС

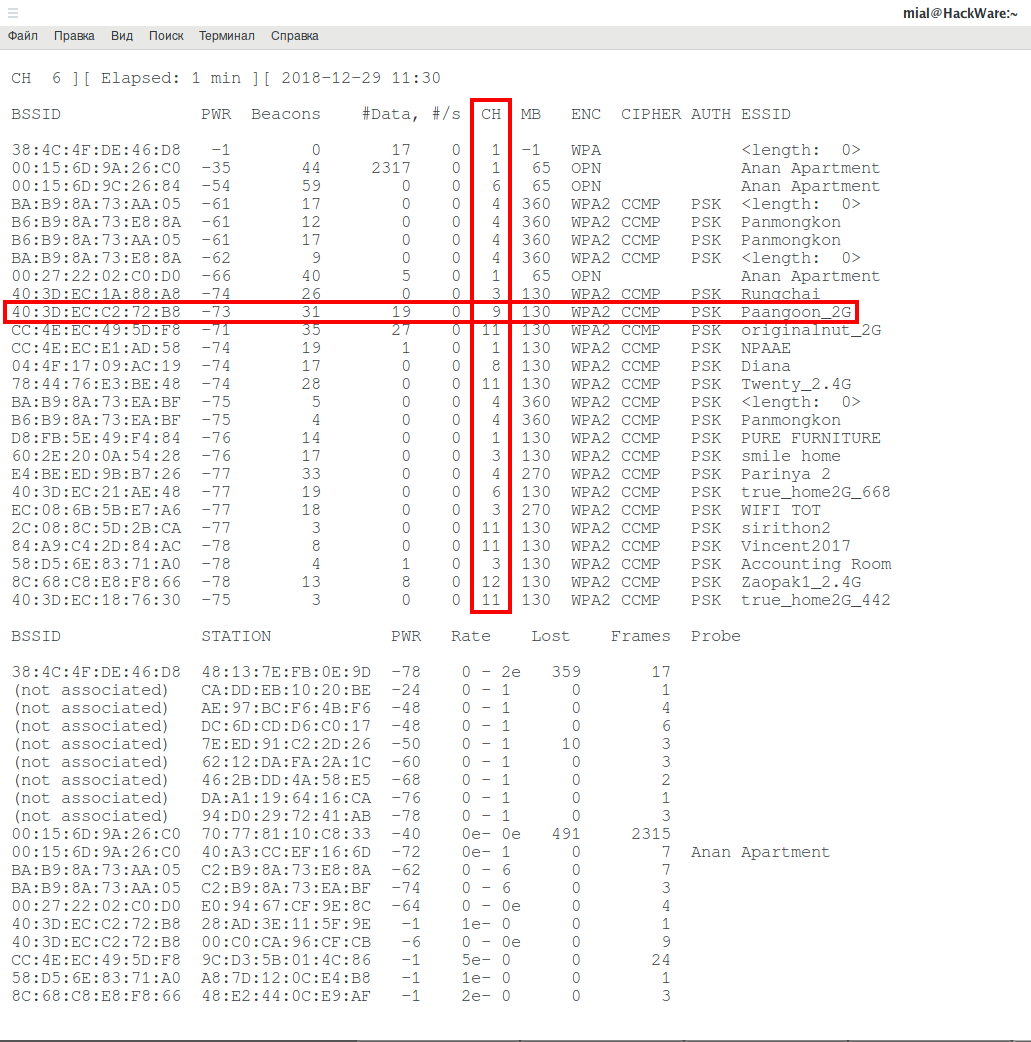

Например, я хочу захватить и расшифровать трафик для Точки Доступа Paangoon_2G, которая работает на 9 канале.

Тогда мне нужно перезапустить airodump-ng командой вида:

sudo airodump-ng ИНТЕРФЕЙС --channel КАНАЛ --write ИМЯ_ФАЙЛА

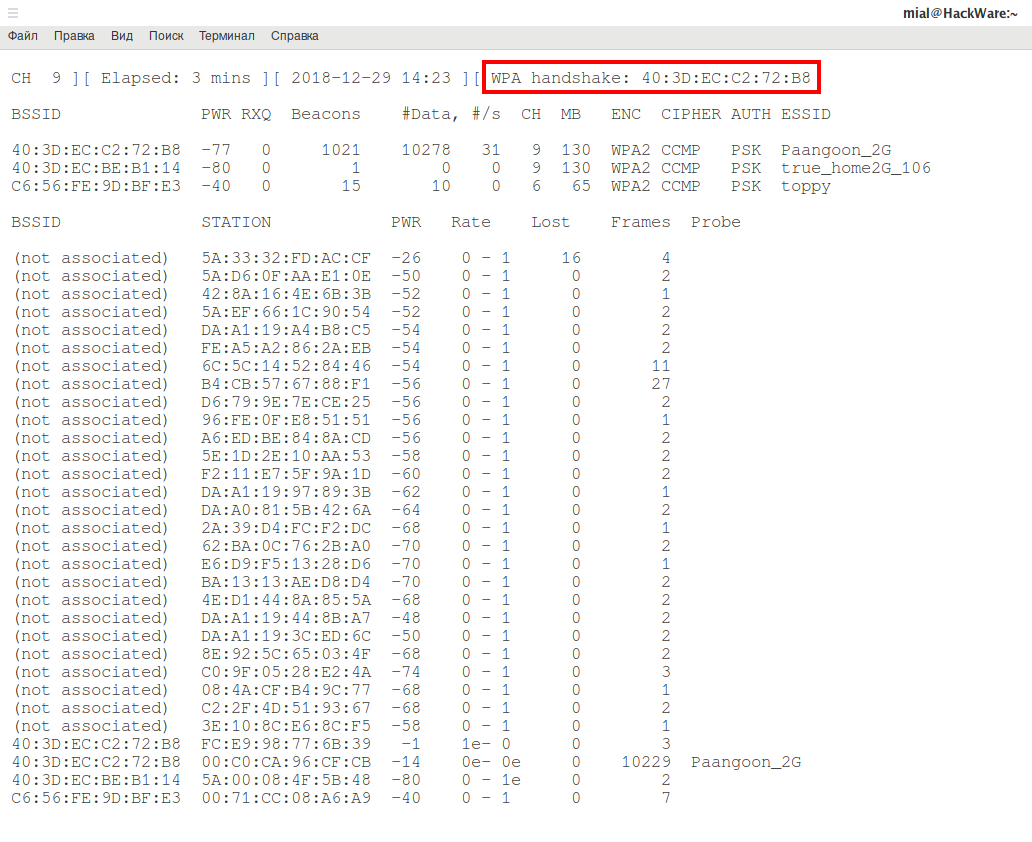

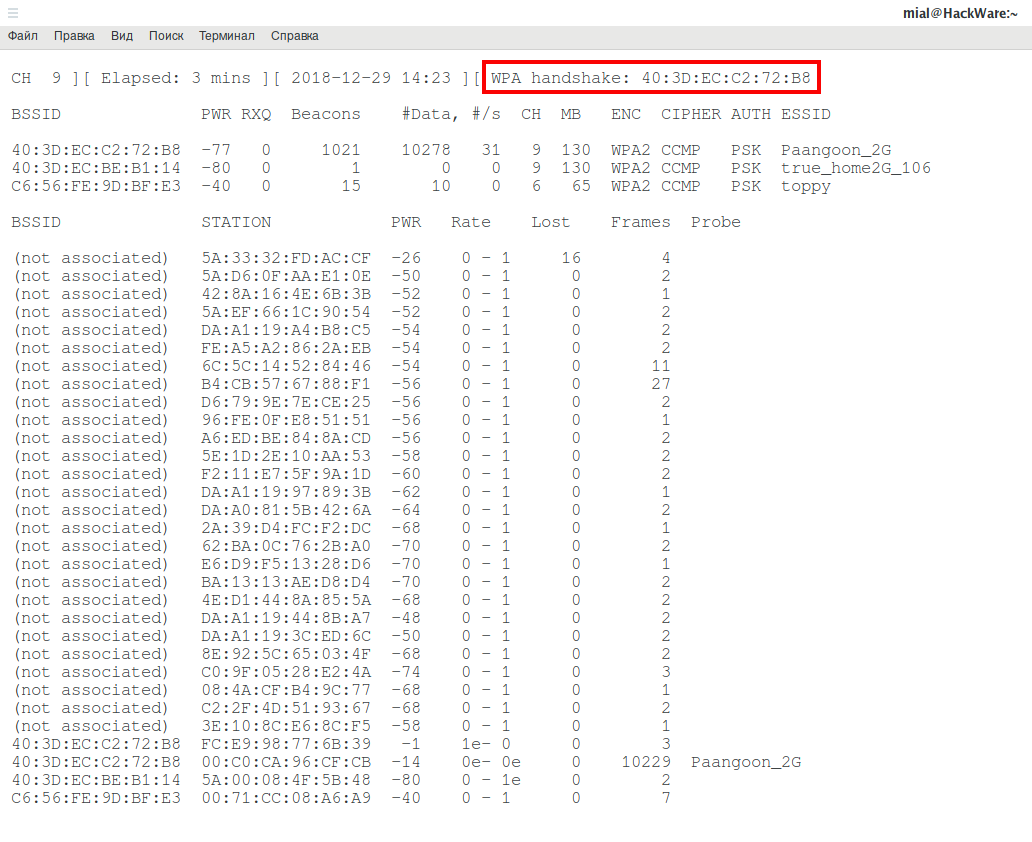

Надпись WPA handshake говорит о том, что было захвачено четырёх этапное рукопожатие. Это означает что:

- теперь мы сможем расшифровать Wi-Fi данные (если у нас есть ключ от Wi-Fi сети)

- мы сможем расшифровать данные только для конкретного клиента (с которым было совершено рукопожатие)

- мы сможем расшифровать данные, которые были отправлены только после этого захваченного рукопожатия

Расшифровка Wi-Fi трафика в Wireshark

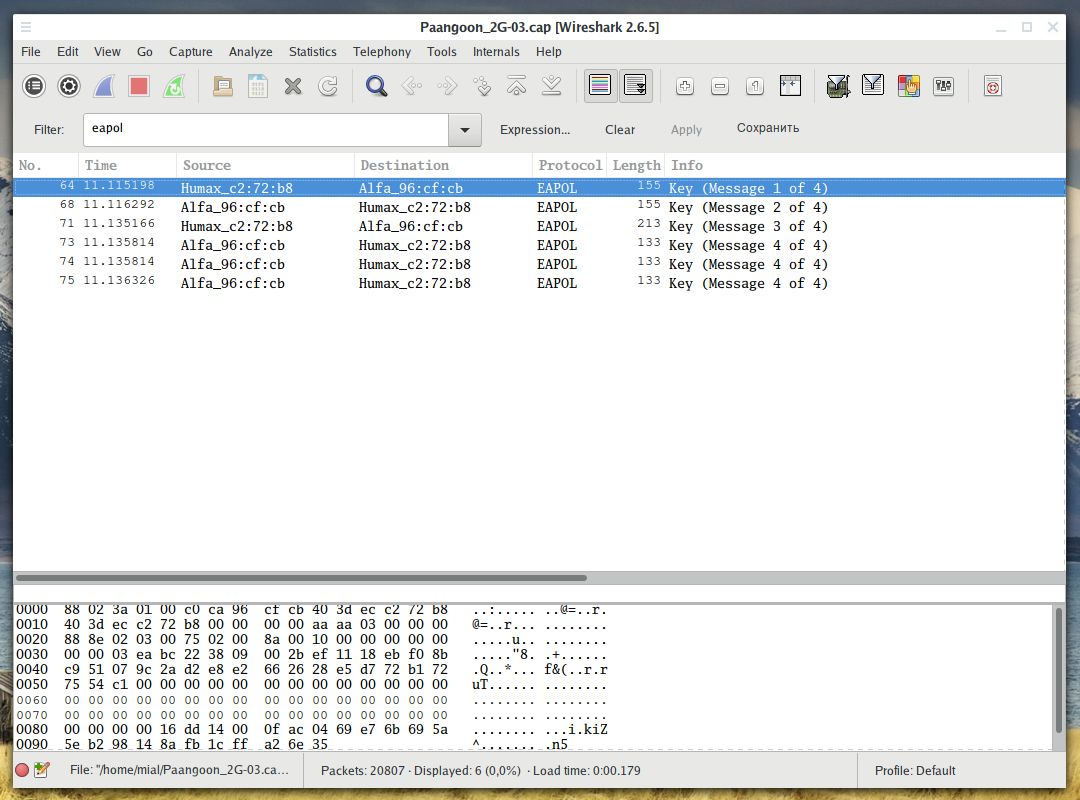

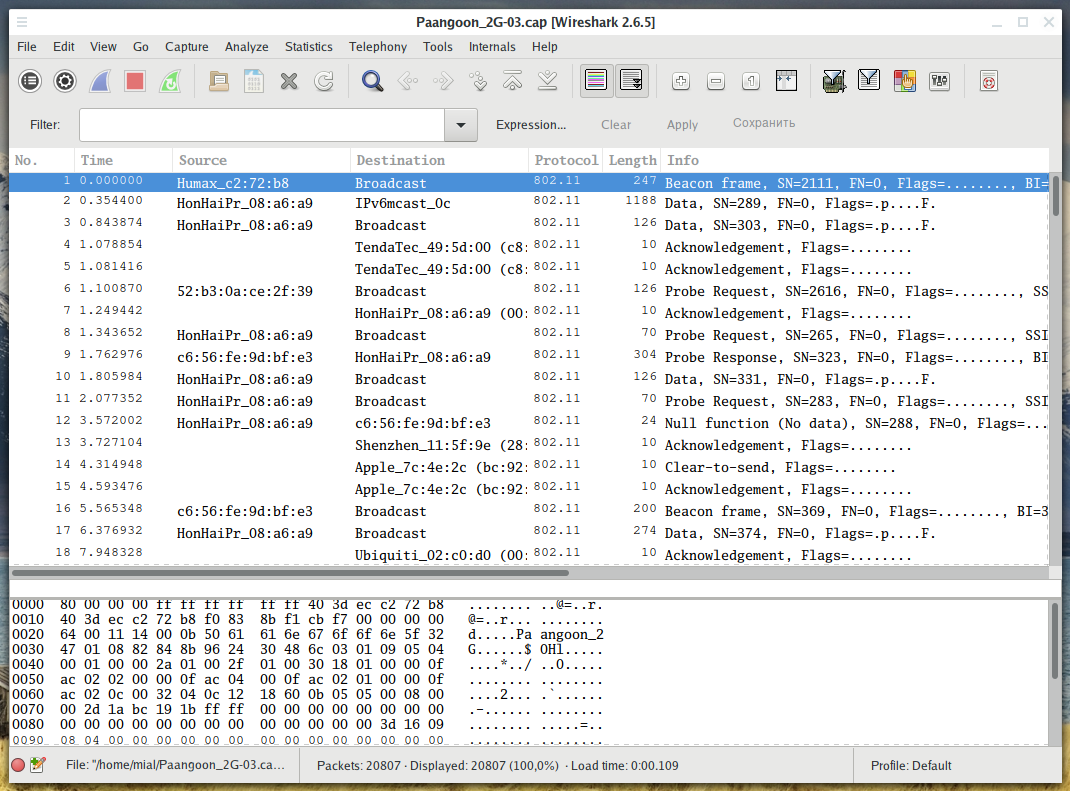

Открываем файл захвата в Wireshark. В исходном виде трафик выглядит примерно так:

То есть без расшифровки мы видим только MAC-адреса участников передачи данных, пакеты некоторых видов, а также пакеты с данными — полезная нагрузка в которых зашифрована.

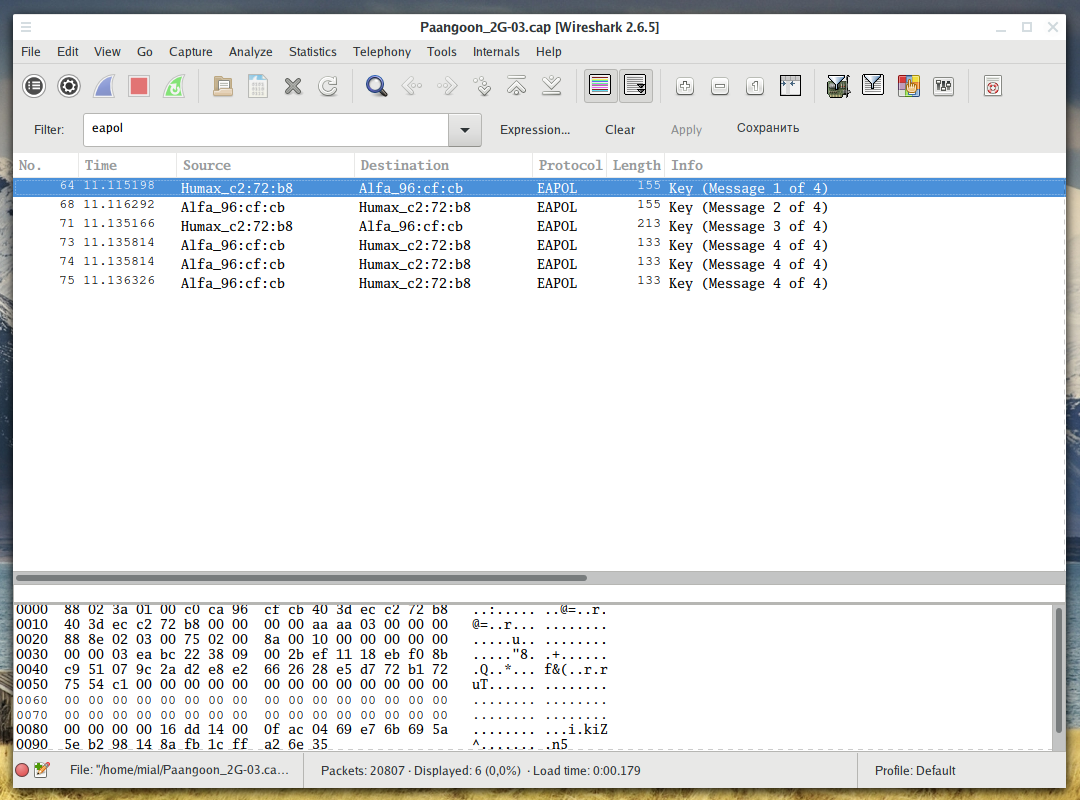

Перед расшифровкой убедимся, что имеется хендшейк, иначе продолжать нет смысла:

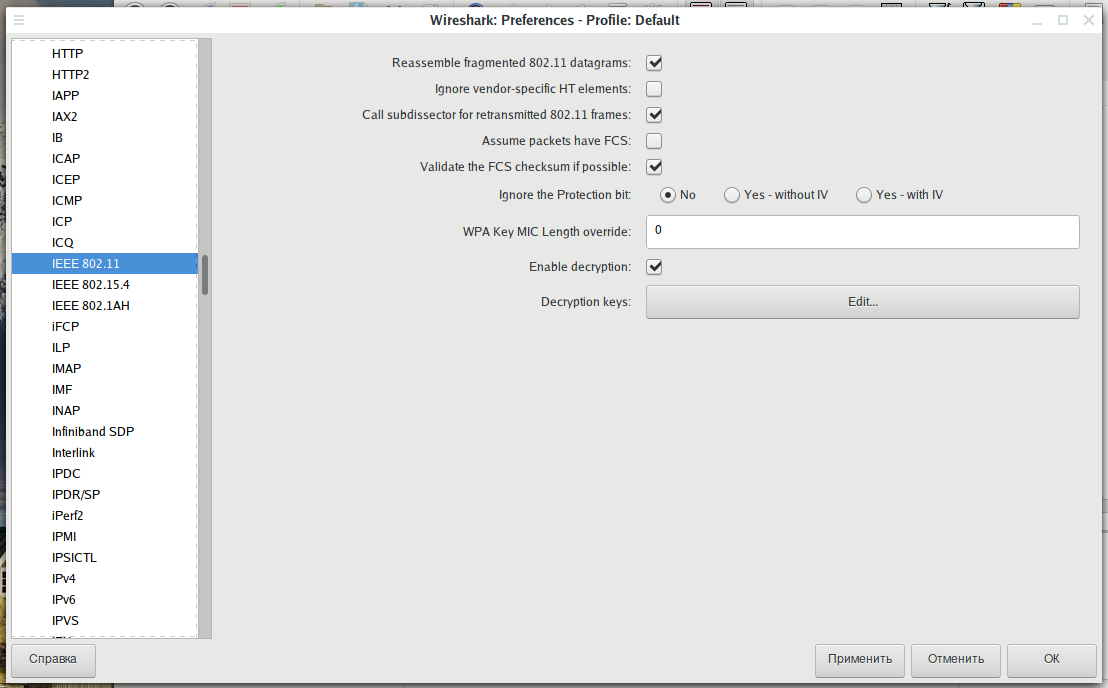

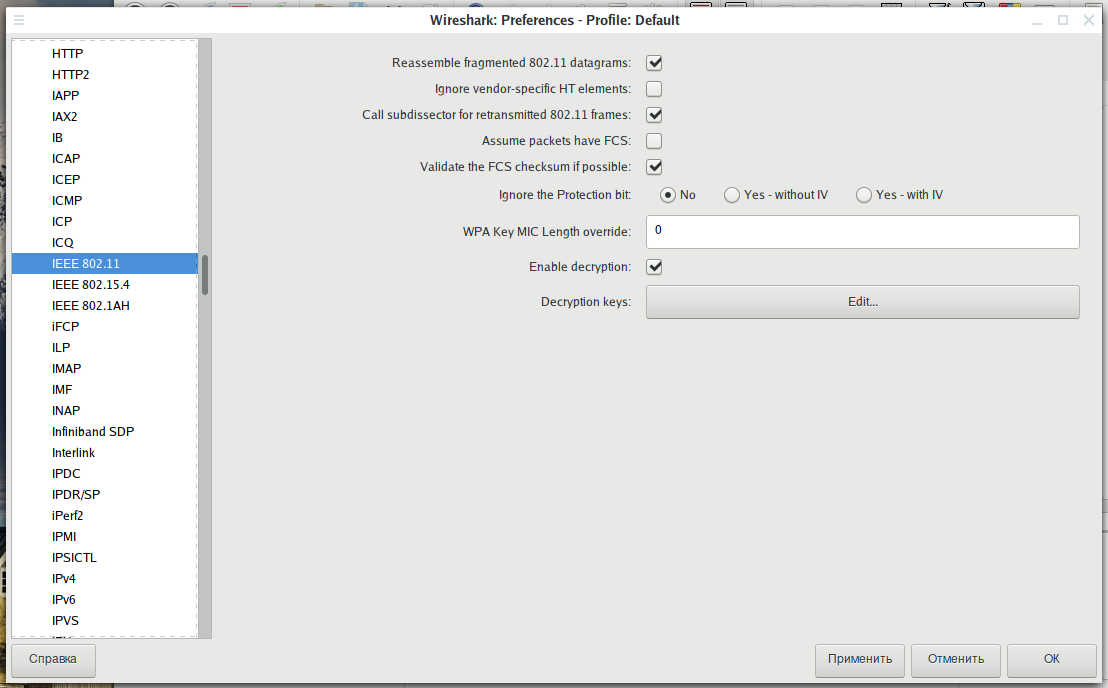

Перед расшифровкой нам нужно сделать некоторые изменения в настройках протокола IEEE 802.11.

Перейдите в Edit → Preferences, раскройте секцию protocol и выберите IEEE 802.11. Настройки должны быть такими:

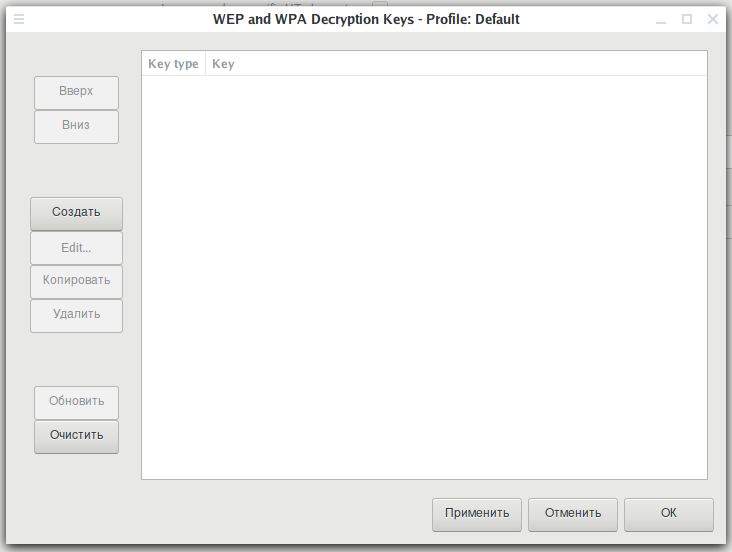

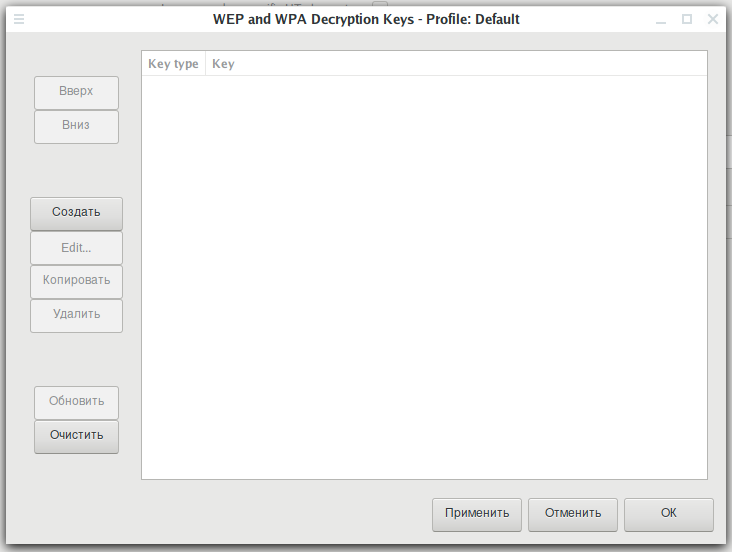

Когда у вас будут такие же настройки, как и на предыдущем скриншоте, нажмите на кнопку Edit рядом с надписью Decryption Keys (для добавления WEP/WPA ключа):

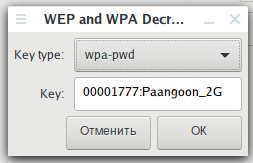

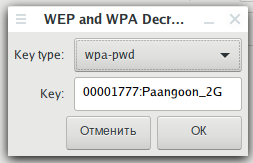

Нажмите кнопку Создать. В открывшемся окне в поле Key type выберите wpa-pwd, введите пароль от Wi-Fi сети, а через двоеточие имя (SSID) сети и нажмите ОК.

Например, в моём случае пароль 00001777, а имя сети Paangoon_2G, тогда я ввожу:

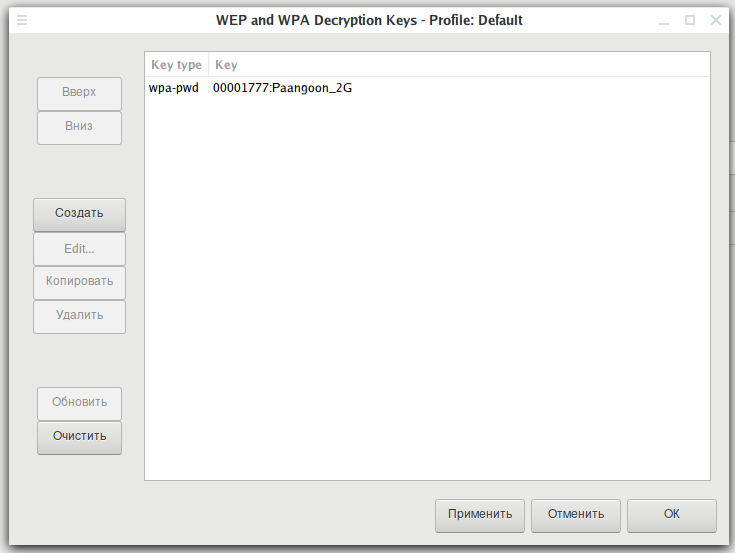

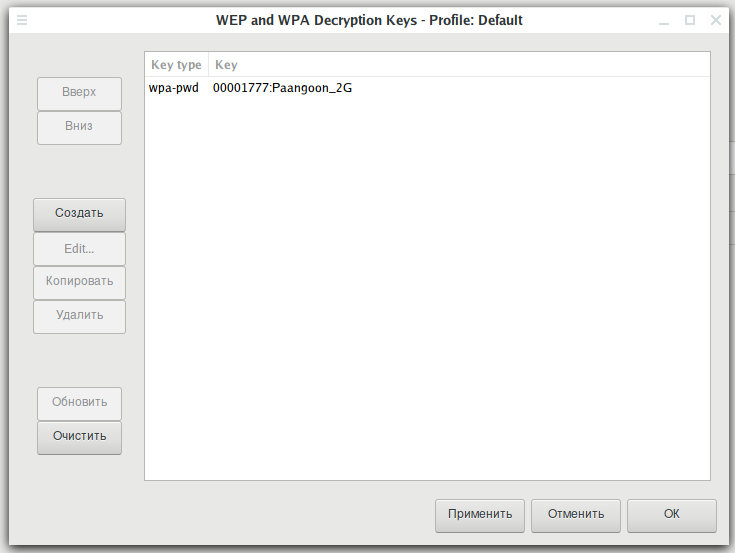

Нажмите кнопку Применить:

Теперь там видны DNS, HTTP запросы и ответы, а также другие сетевые пакеты.

Если захвачен трафик не только для данной сети, но и для других сетей, работающих на этом же канале, либо для данной сети но других клиентов, для которых не захвачены рукопожатия, то этот трафик не будет расшифрован.

Захват Wi-Fi в Wireshark

Трафик Wi-Fi можно захватить непосредственно в Wireshark. Но нам предварительно нужно переключить Wi-Fi карту на тот же канал, на котором работает целевая Точка Доступа. Это делается командами вида:

sudo ip link set ИНТЕРФЕЙС down sudo iw ИНТЕРФЕЙС set monitor control sudo ip link set ИНТЕРФЕЙС up sudo iw dev ИНТЕРФЕЙС set channel КАНАЛ

В этих командах нужно слова ИНТЕРФЕЙС и КАНАЛ заменить на действительные данные.

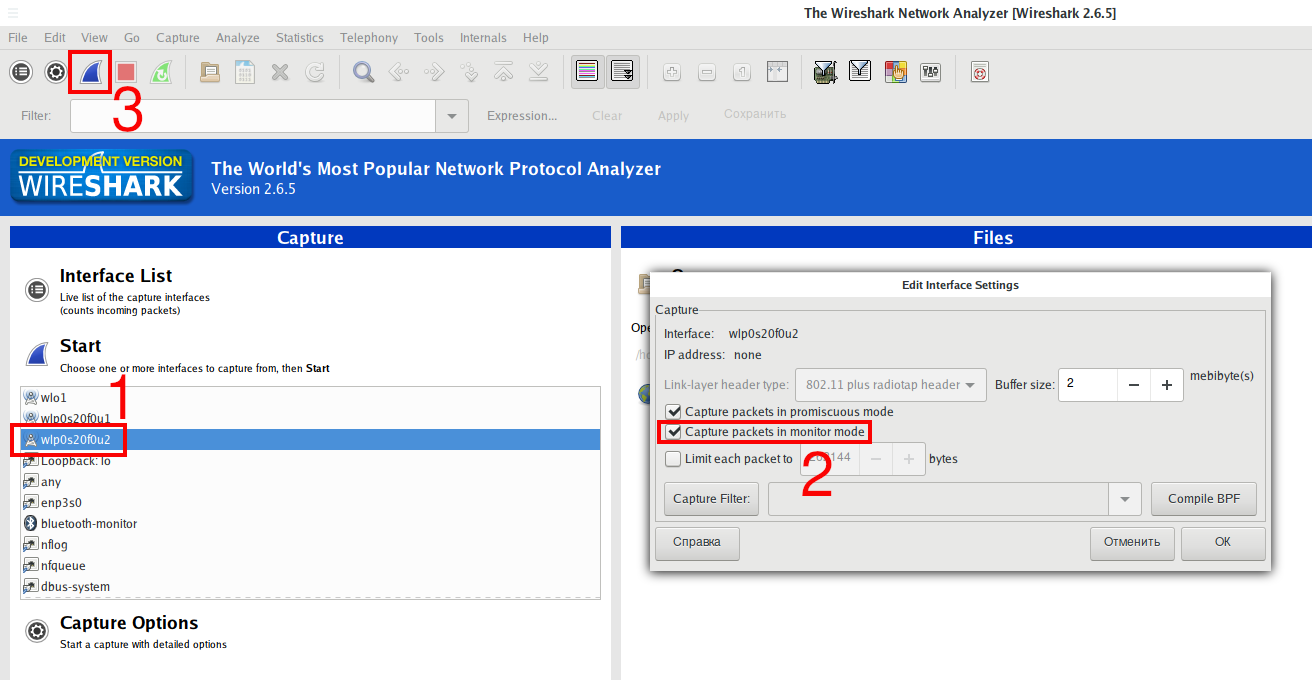

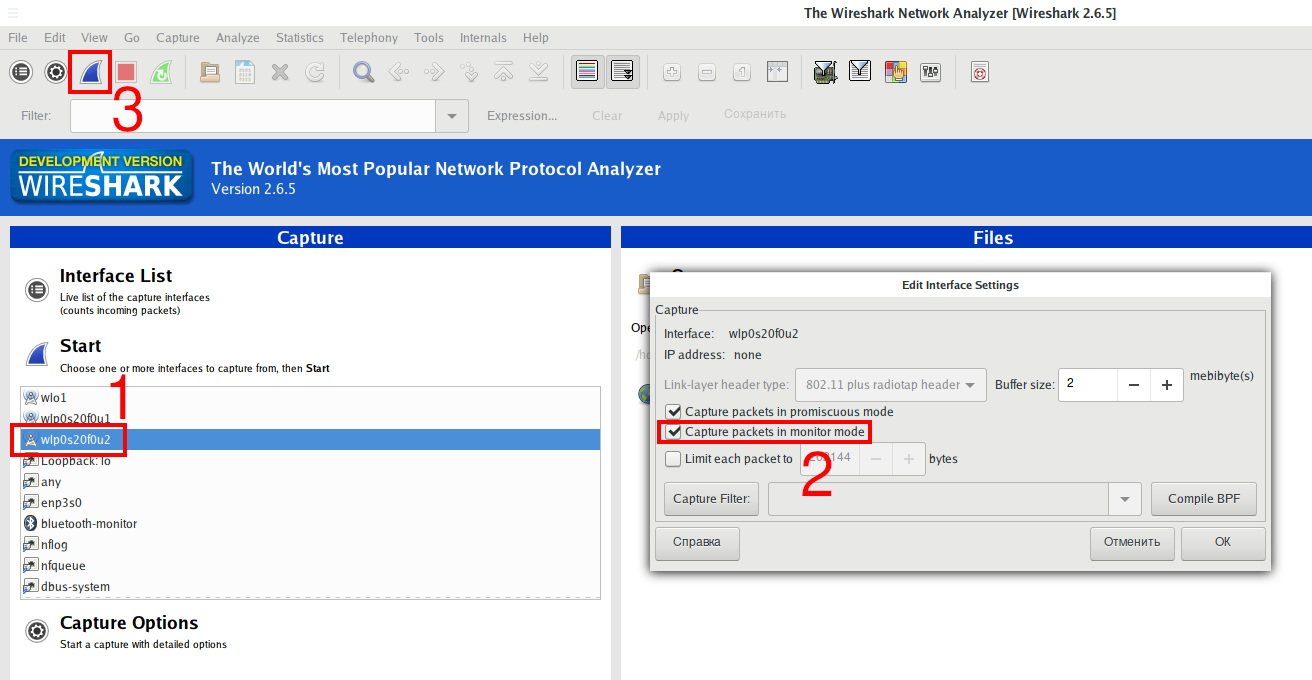

Когда интерфейс переключён на нужный канал, в Wireshark найдите этот интерфейс, в его свойствах поставьте галочку Capture packets in monitor mode. Затем начните захват данных:

Последующая расшифровка выполняется точно таким же образом, как показано выше.

Заключение

Для расшифровки WEP Wi-Fi трафика достаточно знать только пароль. Но ТД с WEP уже практически не встречаются.

How to decrypt WPA traffic in Wireshark

Let’s start with the theory in order to understand why the process of decrypting Wi-Fi traffic in Wireshark requires some effort and why one cannot just decrypt any captured Wi-Fi traffic even if one has a password from the Access Point.

When transmitting via Wi-Fi, the traffic is encrypted using PTK (the Pairwise transient key). At the same time, PTK is dynamic, that is, it is created anew for each new connection. Thus, it turns out that Wi-Fi traffic for each connection in the same Access Point is encrypted with different PTKs, and even for the same Client after reconnecting PTK changes. To calculate PTK, you need data from a four-way handshake, as well as a password of a Wi-Fi network (in fact, you also need other information, such as the network name (SSID), but obtaining this data is not a problem).

The main thing you need to understand: to decrypt Wi-Fi traffic, you need a four-way handshake. And not any, but exactly the one that happened to transmit the traffic that needs to be decrypted. But to use the captured handshake you need a password of the Wi-Fi network.

So, to decrypt Wi-Fi traffic is needed:

1) a handshake that occurred between the Client and the Access Point immediately prior to the exchange of decrypted information

2) password to connect to the Access Point

Next will be shown two examples of capturing Wi-Fi traffic and its decryption. The first data capture is done using Airodump-ng, and then the wireless traffic will be decrypted in Wireshark. In the second example, the data will be captured and decrypted using only Wireshark.

Capturing Wi-Fi traffic in Airodump-ng

In order for the data to be suitable for decryption, it is necessary that the Wi-Fi card does not switch channels, but capture information on one channel on which the target Access Point operates. Therefore, we start by collecting information about the target access point.

We look at the names of wireless interfaces:

We set the INTERFACE into monitor mode with commands like this:

sudo ip link set INTERFACE down sudo iw INTERFACE set monitor control sudo ip link set INTERFACE up

Run airodump-ng with a command like:

sudo airodump-ng INTERFACE

For example, I want to capture and decrypt traffic for the Paangoon_2G Access Point, which operates on channel 9.

Then I need to restart airodump-ng with a command like this:

sudo airodump-ng INTERFACE --channel CHANNEL --write FILE_NAME

The WPA handshake string says that a four-way handshake was captured. It means that:

- now we can decrypt the Wi-Fi data (if we have the key of the Wi-Fi network)

- we can decrypt only data for a specific client (with which a handshake was made)

- we will be able to decrypt the data that was sent only after this captured handshake

Wi-Fi traffic decryption in Wireshark

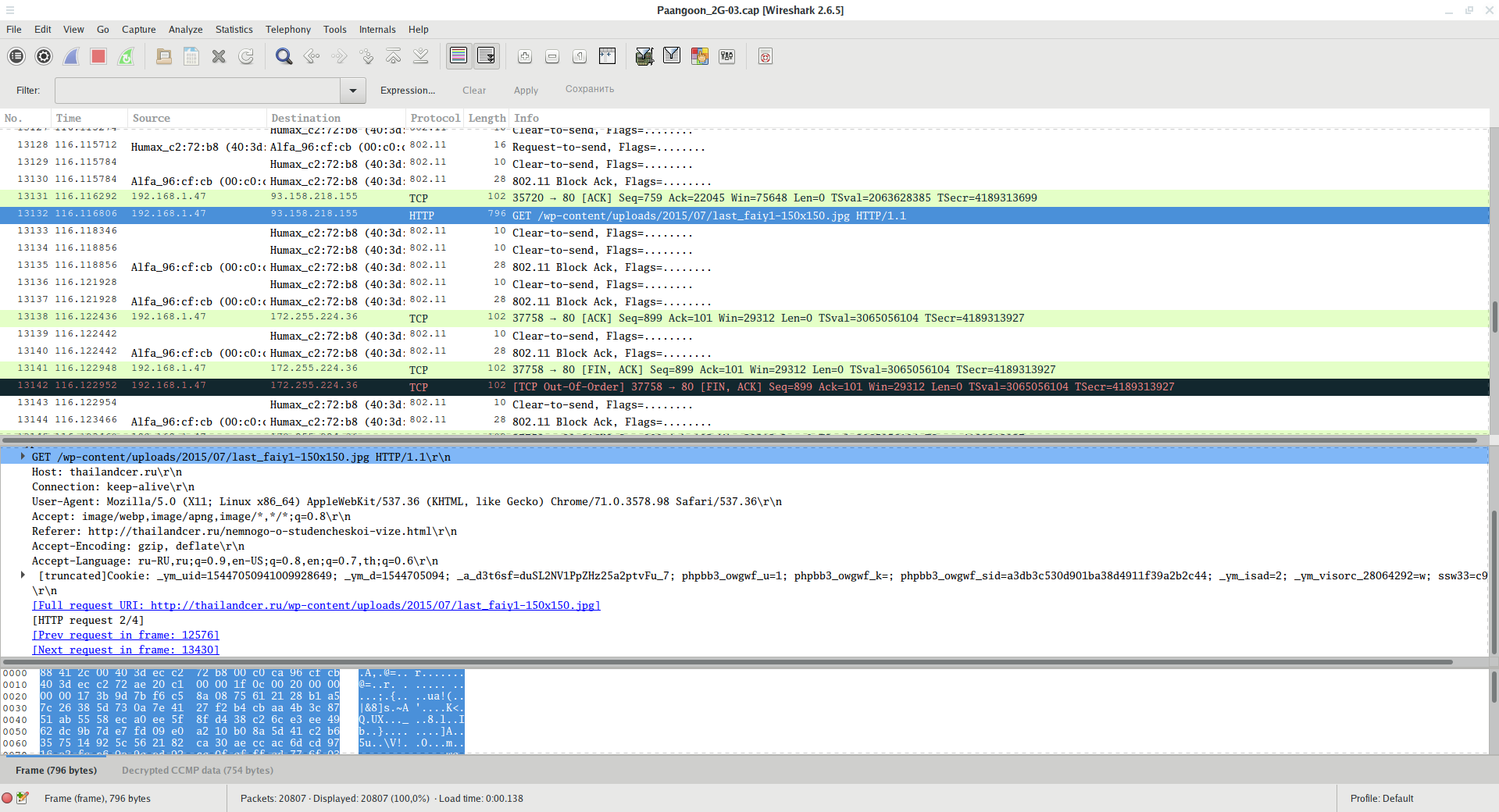

Open the capture file in Wireshark. In its original form, the traffic looks like this:

That is, without decryption, we see only the MAC addresses of the data transfer participants, some types of packets, as well as data packets — in which the payload is encrypted.

Before decoding, make sure that there is a handshake, otherwise there is no point in continuing:

Before decoding, we need to make some changes in the IEEE 802.11 protocol settings.

Go to Edit → Preferences, expand the protocol section and select IEEE 802.11. The settings should be:

When you have the same settings as in the previous screenshot, click on the Edit button next to Decryption Keys (to add a WEP/WPA key):

Click the Create button. In the window that opens, in the Key type field, select wpa-pwd, enter the password for the Wi-Fi network, and after the colon enter the name (SSID) of the network and click OK.

For example, in my case, the password is 00001777, and the network name is Paangoon_2G, then I enter:

Click Apply:

Traffic will be decrypted:

Now there are visible DNS, HTTP requests and responses, as well as other network packets.

If traffic is captured not only for this network, but also for other networks operating on the same channel, or for this network but other clients for which no handshakes are taken, then this traffic will not be decrypted.

Capture Wi-Fi in Wireshark

Wi-Fi traffic can be captured directly in Wireshark. But we first need to switch the Wi-Fi card to the same channel as the target Access Point. This is done by commands like:

sudo ip link set INTERFACE down sudo iw INTERFACE set monitor control sudo ip link set INTERFACE up sudo iw dev INTERFACE set channel CHANNEL

In these commands, the words INTERFACE and CHANNEL must be replaced with actual data.

When the interface is switched to the desired channel, in Wireshark, find this interface, in its properties, check the Capture packets in monitor mode box. Then start capturing data:

The subsequent decryption is performed in exactly the same way as shown above.

Conclusion

To decrypt WEP Wi-Fi traffic, you only need to know the password. But APs with WEP almost never occur nowadays.