- Сброс пароля на маршрутизаторе CISCO

- Сброс пароля серез консоль Cisco

- Пошаговая инструкция сброса пароля маршрутизаторов Cisco

- Благодарности

- Сброс пароля на коммутаторах и маршрутизаторах Cisco

- Сброс пароля на маршрутизаторах Cisco

- Сброс пароля на коммутаторах Cisco Catalyst

- Восстановление пароля на маршрутизаторах Cisco

- Введение

- Алгоритм

- «Но это же дырка!»

Сброс пароля на маршрутизаторе CISCO

Процедура сброса пароля одинакова на большинстве устройств Cisco Systems. Данная инструкция подойдет к маршрутизаторам серий: 8xx, 17XX, 18xx, 26xx, 28xx, 36xx, 37xx и 38xx, и возможно что и для других тоже.

Сброс пароля серез консоль Cisco

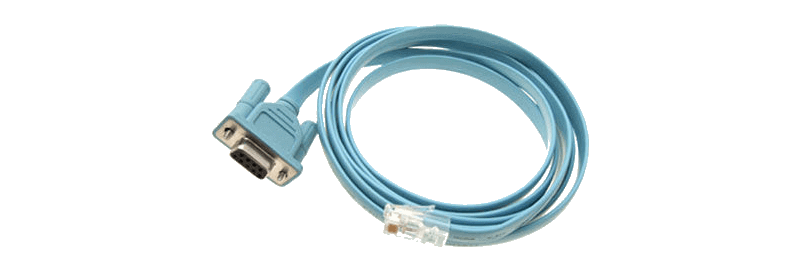

Удаленно такую процедуру сделать нельзя. То есть, чтобы сбросить пароль на маршрутизаторе Cisco необходимо подключиться непосредственно к его консольному порту.

Пошаговая инструкция сброса пароля маршрутизаторов Cisco

Алгоритм сброса пароля есть на многих сайтах, в том числе и у самого производителя. Инструкция по сбросу пароля для маршрутизаторов серий 17ХХ и 18ХХ на сайте cisco.com. И тем не менее я написал эту шпаргалку…

Необходим физический доступ к устройству.

1. Подключаемся косольным шнурком (голубой) с ПК к порту консоли маршрутизатора. Проверяем настройки терминала:

- Скорость передачи 9600 бод / 9600 baud rate

- Без четности / No parity

- 8 информационных битов / 8 data bits

- 1 стоповый бит / 1 stop bit

- Отсутствует управление потоками / No flow control

Router>show version Cisco Internetwork Operating System Software IOS (tm) C2600 Software (C2600-IS-M), Version 12.0(7)T, RELEASE SOFTWARE (fc2) Copyright (c) 1986-1999 by cisco Systems, Inc. Compiled Tue 07-Dec-99 02:21 by phanguye Image text-base: 0x80008088, data-base: 0x80C524F8 ROM: System Bootstrap, Version 11.3(2)XA4, RELEASE SOFTWARE (fc1) Router uptime is 3 minutes System returned to ROM by abort at PC 0x802D0B60 System image file is "flash:c2600-is-mz.120-7.T" cisco 2611 (MPC860) processor (revision 0x202) with 26624K/6144K bytes of memory. Processor board ID JAB031202NK (3878188963) M860 processor: part number 0, mask 49 Bridging software. X.25 software, Version 3.0.0. Basic Rate ISDN software, Version 1.1. 2 Ethernet/IEEE 802.3 interface(s) 2 Serial(sync/async) network interface(s) 1 ISDN Basic Rate interface(s) 32K bytes of non-volatile configuration memory. 8192K bytes of processor board System flash partition 1 (Read/Write) 8192K bytes of processor board System flash partition 2 (Read/Write) Configuration register is 0x2102 Router>

3. Выключаем маршрутизатор кнопкой питания

4. Переводим маршрутизатор в режим ROMMON. Для этого при включении питания нажимайте клавишу Break на клавиатуре терминала в течение 60 секунд. Под Виндой обычно Ctrl-Break прокатывает. Или поищите другие варианты в этом мануале http://www.cisco.com/en/US/products/hw/routers/ps133/products_tech_note09186a0080174a34.shtml

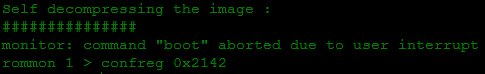

5. Загрузка маршрутизатора прервется, после чего необходимо последовательно ввести команды в командную строку confreg 0x2142, а затем reset. Выглядеть это будет примерно так:

monitor: command "boot" aborted due to user interrupt rommon 1 >confreg 0x2142 You must reset or power cycle for new config to take effect rommon 2 >reset

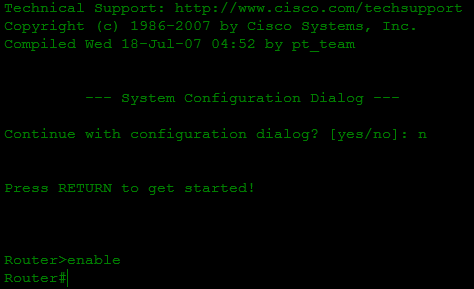

6. Маршрутизатор перезагрузится. Отвечаем no после каждого вопроса настройки или нажимаем клавиши Ctrl-C, чтобы пропустить процедуру начальной настройки.

7. Вводим enable в ответ на приглашение и попадаем в привелегированный режим (должна появиться строка Router#).

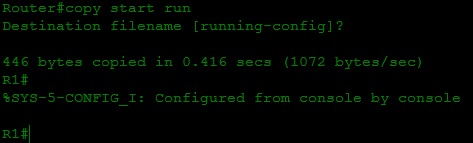

8. Вводим configure memory или copy startup-config running-config Чтобы загрузить настройки из флеш. Cisco настроятельно предупреждает, что не надо вводить команды copy running-config startup-config or write, так как это уничтожит все ваши настройки.

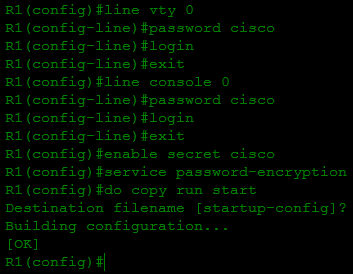

9. Вводим configure terminal, а затем enable secret , к примеру новый пароль «cisco»:

Router> Router>enable Router#copy startup-config running-config Destination filename [running-config]? 1324 bytes copied in 2.35 secs (662 bytes/sec) Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#enable secret cisco

router(config)#config-register 0x2102

11. Нажимаем Ctrl-Z для выхода из режима настройки.

В командной строке отобразится router#.

12. Сохраняем результат во флеш командой write memory или copy running-config startup-config и перегружаем роутер командой reload.

Router#copy running-config startup-config Router#reload

P.S. Надеюсь Вы не успели забыть пароль который ввели выполняя пункт 9 настоящей инструкции?

Благодарности

Сброс пароля на коммутаторах и маршрутизаторах Cisco

Со всеми может произойти ситуация, когда забытый или потерянный пароль не позволяет получить доступ к оборудованию. Сегодня в статье мы расскажем про то, как сбросить пароль на маршрутизаторах и коммутаторах Cisco.

Стоит уточнить, что описанные способы подразумевают подключение к оборудованию только напрямую через консольный кабель. Поэтому стоит уделить внимание безопасности и сделать так, чтобы в серверную или помещение, где находится оборудование доступ имел только авторизованный персонал.

Суть этих методов заключается в том, чтобы загрузиться без конфигурационного файла с забытым паролем, войти в привилегированный режим (Privileged EXEC), заменить новый конфигурационный файл на старый и поменять на нем все пароли.

Если вам нужно создать криптостойкий пароль, то можно воспользоваться нашим онлайн генератором устойчивых паролей

Сброс пароля на маршрутизаторах Cisco

Прежде всего, нам нужно подключиться к маршрутизатору при помощи консольного кабеля (он еще называется Rollover):

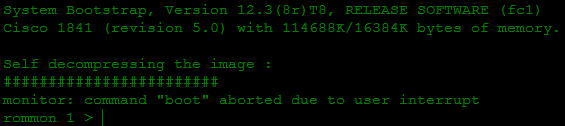

Подключившись к нему, отправляем его в перезагрузку. Во время загрузки IOS нам нужно отправить сигнал прерывания, нажав клавиши [Ctrl]+[Break]:

System Bootstrap, Version 12.1(3r)T2, RELEASE SOFTWARE (fc1) Copyright (c) 2000 by cisco Systems, Inc. Initializing memory for ECC .. c2811 processor with 524288 Kbytes of main memory Main memory is configured to 64 bit mode with ECC enabled Readonly ROMMON initialized Self decompressing the image : ############## monitor: command "boot" aborted due to user interrupt rommon 1 >

Таким образом, мы окажемся в режиме rommon (ROM monitor). Тут изменим конфигурацию регистра командной confreg 0x2142, в результате которой маршрутизатор при запуске не будет использовать конфигурационный файл, записанный во flash памяти. После этого перезапускаем маршрутизатор, введя команду reset.

rommon 1 > confreg 0x2142 rommon 2 > reset

Теперь мы загрузимся без конфига, и нам нужно загрузить старый конфигурационный файл. Делаем это командной copy startup-config running-config в привилегированном режиме.

Router>en Router#copy startup-config running-config Destination filename [running-config]? 700 bytes copied in 0.416 secs (1682 bytes/sec) Router1# %SYS-5-CONFIG_I: Configured from console by console

После этого применится старый конфиг, который был запаролен, но при этом мы уже находимся в привилегированном режиме, откуда можем выставить новые пароли для привилегированного режима, telnet и консоли.

Router1#conf t Router1(config)#enable password NewPassword Router1(config)#enable secret NewPassword Router1(config)#line vty 0 4 Router1(config-line)#password NewPassword Router1(config-line)#login Router1(config-line)#exit Router1(config)#line console 0 Router1(config-line)#password NewPassword Router1(config-line)#login

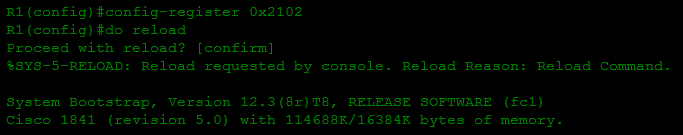

Теперь, когда мы сменили все пароли нам нужно вернуть старое значение конфигурационного регистра, введя из режима конфигурации команду config-register 0x2102

Router1(config)# config-register 0x2102

После этого сохраняем наш новый конфиг и перезагружаемся

Router1#copy running-config startup-config Router1#reload

Когда роутер загрузится, то он возьмет сохраненный конфигурационный файл, с новыми паролями.

Также, можно отключить возможность сброса пароля, используя команду no service password-recovery. Но как мы упомянули ранее, для этого метода восстановления требуется физический доступ к оборудованию.

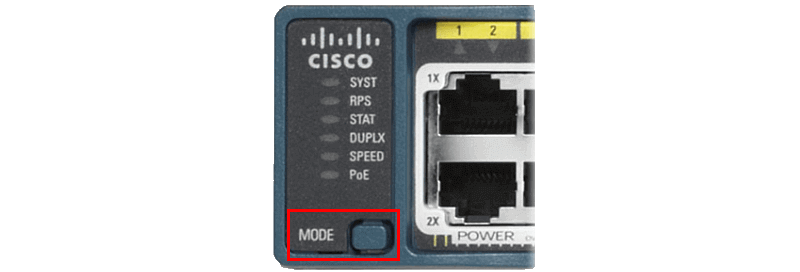

Сброс пароля на коммутаторах Cisco Catalyst

Для того чтобы сбросить пароль на коммутаторе Cisco Catalyst нам также нужен физический доступ к оборудованию.

Подключаемся к свитчу консольным кабелем, выключаем его по питанию, а затем включаем, удерживая нажатой кнопку Mode на лицевой панели.

Таким образом мы прервем обычный процесс загрузки.

Loading "flash:/c2960-lanbase-mz.122-25.FX.bin". ############################# Boot process terminated. switch:

После этого мы вводим команды flash_init и load_helper. И теперь мы можем посмотреть содержимое нашей flash памяти, используя команду dir flash: (внимание – в конце команды должно стоять двоеточие)

switch: flash_init Initializing Flash. flashfs[0]: 3 files, 0 directories flashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 64016384 flashfs[0]: Bytes used: 3059643 flashfs[0]: Bytes available: 60956741 flashfs[0]: flashfs fsck took 1 seconds. . done Initializing Flash. switch: load_helper switch: dir flash: Directory of flash:/ 1 -rw- 3058048 c2950-i6q4l2-mz.121-22.EA4.bin 3 -rw- 979 config.text 2 -rw- 616 vlan.dat 60956741 bytes available (3059643 bytes used)

Мы видим содержимое нашей flash памяти и нам интересен файл config.text – файл конфигурации коммутатора. Сейчас нам нужно его переименовать, чтобы коммутатор загрузился без него. Делаем это командой rename flash:config.text flash:config.old и затем можно сделать проверку.

switch: rename flash:config.text flash:config.old switch: dir.flash Directory of flash:/ 1 -rw- 3058048 c2950-i6q4l2-mz.121-22.EA4.bin 3 -rw- 979 config.old 2 -rw- 616 vlan.dat 60956741 bytes available (3059643 bytes used)

После этого возобновляем загрузку командой boot.

Коммутатор не найдет файл конфигурации и загрузится без него. Теперь входим в привилегированный режим, и переименовываем обратно наш конфиг, выполнив команду rename flash:config.old flash:config.text, а затем загружаем его командой copy flash:config.text system:running-config

Switch>en Switch#rename flash:config.old flash:config.text Switch#copy flash:config.text system:running-config

Теперь после того как конфиг загружен мы можем задать новый пароль

Switch1#conf t Switch1(config)#enable secret NewPassword Switch1(config)#enable password NewPassword Switch1 (config)#line vty 0 4 Switch1 (config-line)#password NewPassword Switch1 (config-line)#login Switch1 (config-line)#exit Switch1 (config)#line console 0 Switch1 (config-line)#password NewPassword Switch1 (config-line)#login

И сохраняем новую конфигурацию.

Switch1#copy running-config startup-config

Готово! Теперь после перезагрузки роутер будет загружать конфигурационный файл с измененными паролями.

Восстановление пароля на маршрутизаторах Cisco

Практически любой начинающий Cisco-вод рано или поздно оказывается в ситуации, когда на руках имеется маршрутизатор с напрочь забытым или неизвестным, чужим паролем. Лично я, будучи преподавателем курсов Cisco, встречаюсь с этой ситуацией очень часто после лабораторных работ. Ученики строят топологию, настраивают пароли на доступ, играются с сеткой и… забывают стереть файл конфигурации перед уходом. Само собой, до следующей лабораторной работы все успешно забывают свои пароли. По непонятной мне причине, Cisco не уделяет этой теме достаточно внимание в своём учебном материале, а документация на офф-сайте зачастую пугает новичков. Этот недостаток я и хотел бы сегодня устранить.

Введение

Если вы дошли хотя бы до уровня CCENT, вам должно быть известно такое понятие, как configuration register. Это 16-битный регистр, находящийся в NVRAM-е, ответственный за последовательность загрузки маршрутизатора. А именно — откуда и в каком порядке маршрутизатор будет загружать свою операционную системы и файл настроек. Его дефолтное значение — 2102. Третья его цифра отвечает за файл настроек, четвёртая — за ОС. Наша цель — заставить маршрутизатор проигнорировать файл настроек при загрузке (именно в нём и находятся пароли) и открыть нам доступ к privileged mode. Этого мы добиваемся путём изменения третьего числа регистра на «4».

Алгоритм

- Перезагружаем маршрутизатор, дожидаемся строчки «Self decompressing the image: ###» и жмём Ctrl-C или Ctrl-Break. Этим мы приостановили загрузку маршрутизатора и теперь находимся в режиме ROM Monitor (rommon):

Вот и всё. Весь процесс занимает от силы 5 минут.

«Но это же дырка!»

С первого взгляда, так оно и есть. Но заметим, что в Rommon можно попасть только через консоль и в процессе восстановления нам потребовалось перезагружать маршрутизатор «железно», а это значит, что злоумышленник должен иметь физический доступ к оборудованию чтоб воспользоваться этой «дырой». И уж если это случилось, то взломанный пароль на циске — как минимум не единственная ваша проблема.

Но если и это вас не убедило, есть способ закрыть возможность восстановления пароля таким образом. Это команда no service password-recovery. Она закроет возможность менять регистр на 2142. Но учтите, что если вы потеряете пароль теперь, чтоб вернуть маршрутизатор из мёртвых от вас потребуются очень массивные танцы с бубном.

До встречи на страницам хабра!