- Мониторинг локальной сети

- Методы мониторинга сети

- Интегрированные системы анализа и управления

- Анализаторы протоколов

- Кабельное оборудование для тестирования и сертификации

- Экспертные системы

- Зачем мониторить трафик локальной сети?

- Угрозы ИБ

- Зачем мониторить трафик локальной сети?

- Решения по защите от угроз ИБ, работающие с трафиком локальной сети

- Вместо заключения

Мониторинг локальной сети

Мониторинг компьютерной сети — это непрерывный процесс наблюдения за цифровой сетью с целью своевременного обнаружения в ней неисправностей и ошибок с быстрой и адекватной реакцией на них. Мониторинг состояния сети осуществляется сетевым администратором при помощи различных средств оповещения.

Важно различать системные средства, контролирующие внешний доступ в сеть и программное обеспечение, служащее для контроля над внутрисетевыми процессами.

Мониторинг работы сети осуществляется по следующему принципу: специальные программы с определенной периодичностью отправляют запросы по указанным в настройках сетевым адресам. В случае некорректного или неудачного результата такого запроса, система мониторинга посылает сигнал администратору сети или автоматически проводит определенные действия, регламентированные сетевым протоколом.

Методы мониторинга сети

Средств и методов помогающих проводить мониторинг локальной сети множество. Обоснованность их применения зависит от многих факторов: конфигурации сети, целей мониторинга и т. д. К основным стоит отнести следующие инструменты:

Системы управления сетью

ПО, собирающее информацию о процессах в сети и о работе аппаратной ее части. Осуществляют мониторинг трафика сети. Имеют возможность самостоятельно, в автоматическом режиме реагировать на изменения в работе сетевого оборудования.

Интегрированные системы анализа и управления

Устанавливаются как в аппаратную, так и программную среду системы. В отличие от систем управления сетью, проводящих мониторинг в комплексе, интегрированные системы, предназначены для контроля над определенными устройствами, отрезками коммуникаций и программами в сети.

Анализаторы протоколов

Системы, задача которых исключительно в мониторинге сетевого трафика. Различаются по объемам пакетов захваченного для анализа трафика и возможностям последующего декодирования, для подачи информации администратору сетей в удобном виде.

Кабельное оборудование для тестирования и сертификации

Аппаратный элемент мониторинга для получения актуальных данных кабельных сетей.

Экспертные системы

Собрание человеческого опыта о сетевых инцидентах и возможных вариантах их исправления. По сути, интегрированные в мониторинговые системы базы данных. Типичный пример —справочное меню, однако современные экспертные системы все чаще имеют элементы искусственного интеллекта.

Зачем мониторить трафик локальной сети?

Локальные сети с каждым годом становятся более технологичными, появляются новые сервисы и услуги, а вместе с ними развиваются и угрозы информационной безопасности (ИБ). Если проследить тенденцию развития систем мониторинга сети, то сначала появился мониторинг локальных машин, потом начали мониторить периметр, а впоследствии стало понятно, что всех этих мероприятий уже недостаточно.

Угрозы ИБ

Компания Positive Technologies провела исследование угроз ИБ в корпоративных сетях, в ходе которого был составлен рейтинг угроз:

- Нарушение регламентов ИБ найден у 100% компаний

- Подозрительная сетевая активность найдена у 90% компаний

- Активность вредоносного ПО найдена у 68% компаний

- Попытки эксплуатации уязвимости в ПО найдены у 31% компаний

- Попытки подбора пароля найдены у 26% компаний

- Попытки эксплуатации веб-уязвимостей найдены у 3% компаний

Среди нарушений регламентов ИБ можно выделить: использование ПО для удаленного доступа, использование незащищенных протоколов передачи данных, использование BitTorrent, загрузку с последующей установкой потенциально опасного стороннего ПО, установку подмененного ПО (со скрытым функционалом), применение протоколов LLMNR, NetBios. К подозрительной сетевой активности можно отнести: сокрытие трафика, множественную неуспешную аутентификацию, сканирование внутренней сети, попытки подключения к внешним сетям, попытки удаленного запуска приложения, копирование и передача данных в больших объёмах. Вредоносным ПО называются специальные программы — майнеры, шифровальщики, рекламное ПО, трояны, загрузчик, шпионское ПО. Благодаря уязвимости ПО злоумышленник может использовать функционал программы в своих целях. В локальной сети распространены попытки подбора пароля при помощи методов перебора, при этом логин известен полностью или частично. Веб-уязвимости могут быть использованы для доступа к веб-серверу и выполнения вредоносного кода.

Зачем мониторить трафик локальной сети?

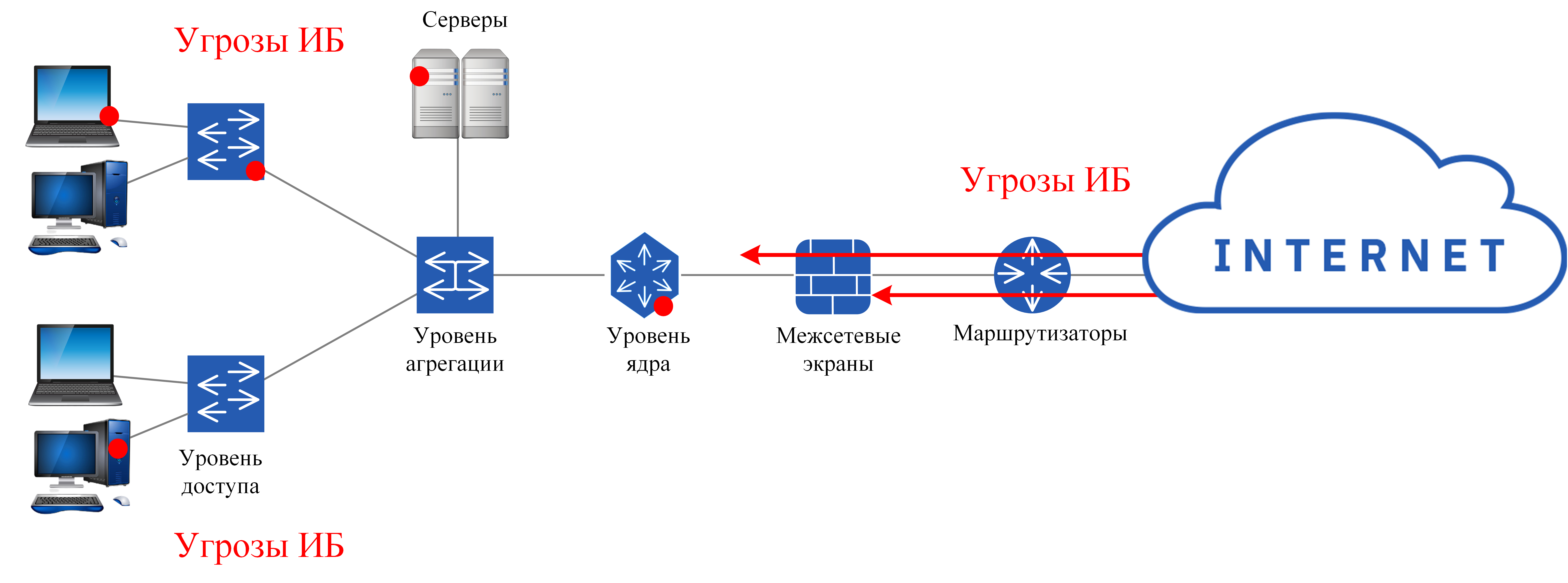

Традиционная модель контроля трафика на периметре сети не справляется со всеми угрозами ИБ по одной простой причине — она предназначена для контроля периметра, а помимо основного пути, на котором стоит межсетевой экран (МЭ), существуют обходные каналы получения доступа к локальной сети (рисунок 1). Такими каналами могут быть подключенные зараженные мобильные устройства, ноутбуки, флешки и диски. Особую опасность представляют несанкционированные подключения модемов и Wi-Fi адаптеров к устройствам локальной сети. Они могут открыть каналы передачи данных, которые никаким образом не контролируются МЭ. Для устранения данных угроз можно использовать мониторинг локальных машин, но и он имеет недостатки — вредоносные программы могут обходить данные решения. Стоит также отметить, что существуют устройства, к которым нельзя применить локальный мониторинг. Причины могут быть разные: малораспространенные ОС, на которых просто нет сборок устанавливаемых агентов, невозможность установки агента по административным причинам, специализированное оборудование, промышленные контроллеры и т.п. Отметим, что не весь трафик, генерируемый сетевым и абонентским оборудованием локальной сети, будет проходить через периметр (МЭ) и локальные машины с установленными системами мониторинга. Данный трафик будет проходить через точки мониторинга, расположенные по всей сети, где и будет осуществлен его перехват для анализа.

Имея доступ ко всему трафику в сети, анализируя его и сопоставляя, мы можем создать поведенческий профиль узла. В данный профиль будет входить следующая информация: какие протоколы использует, с какими сегментами сети взаимодействует, сколько трафика передает/получает и т.п. В случае выявления нетипичного поведения (аномалии) подается сигнал тревоги. Появление нового узла в сети не останется незамеченным.

Благодаря распределенной системе мониторинга трафика локальной сети возможно детально провести анализ распространения угроз ИБ, определив место их возникновения. Имея мощности для хранения трафика, можно произвести его ретроспективный анализ в будущем и разобраться в прошедшем инциденте. Также можно отслеживать распределение трафика в сети между узлами. Благодаря этому легко определить узкие места, неправильную конфигурацию оборудования или его неисправность. Полученные данные можно использовать для анализа и планирования дальнейшего развития сети.

Решения по защите от угроз ИБ, работающие с трафиком локальной сети

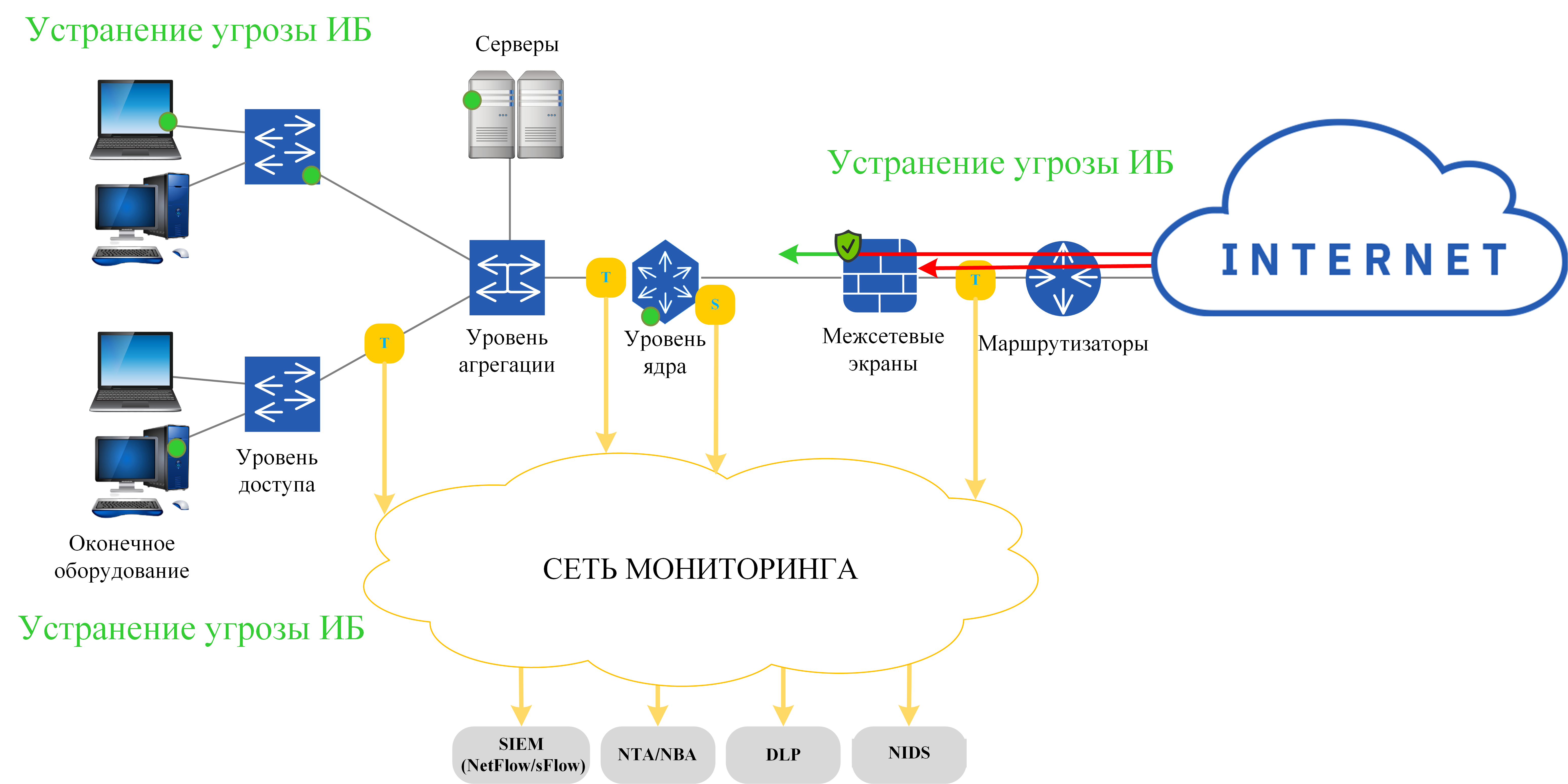

Для предотвращения нарушения регламентов ИБ, подозрительной сетевой активности, использования вредоносного ПО и эксплуатации уязвимости в ПО используются административные и технические меры. К административным относятся разграничение прав пользователей оконечного оборудования и введение списков разрешенного ПО. К техническим мерам – отключение уязвимых протоколов, правильная настройка сети (ограничение доступа к внешним ресурсам, блокировка портов и сервисов, отказ от использования незащищенных протоколов передачи данных). Рассмотрим системы организации мониторинга и защиты от угроз ИБ, изображенные на рисунке 2.

Для анализа трафика, взятого на периметре и в самой сети, на наличие используемых запрещенных протоколов и сервисов, используется Network Traffic Analysis (NTA) и Network Behavior Analysis (NBA). С помощью сравнения сигнатур и поведенческого анализа система NTA/NBA сможет распознать работу вредоносного ПО. Благодаря функциональным возможностям по работе с шифрованным трафиком и анализом протоколов возможно выявить аномалии в трафике. Поведенческий анализ и машинное обучение системы NTA/NBA позволит выявить странную активность в работе сети и попытки подбора учетных данных, которые порождают большое количество неуспешных аутентификаций. Данный факт будет виден в трафике.

Выявить угрозы безопасности сети и провести анализ поведения пользователей можно с помощью системы Data Leak Prevention (DLP), которая использует сбор данных с точек мониторинга локальной сети и с DLP-агентов, установленных на сетевом и абонентском оборудовании. Однако использование DLP-агентов может вызывать затруднения, ведь существуют устройства, на которые их невозможно установить. Причины могут быть разные – отсутствие доступа к ОС, нет поддержки ОС, конфликты с установленным ПО и прочие. Существует риск несанкционированного подключения к сети, когда пользователи могут подключать к сети свои личные устройства. В сети могут присутствовать контроллеры, различные датчики, которые генерируют большое количество трафика, но установить на такие устройства DLP-агенты невозможно. Стоит отметить, что вредоносное ПО может обходить мониторинг DLP-агента. В таких случаях анализ трафика локальной сети позволит системе DLP исключить описанные ограничения, наложенные DLP-агентами. Получая трафик с точек мониторинга локальной сети, система DLP сможет проводить анализ поведения всех устройств в сети в независимости, установлен ли на них DLP-агент или нет.

Система Security Information and Event Management (SIEM) собирает, анализирует логи различных приложений и на их основании может делать выводы о наличии угроз ИБ: подозрительный трафик и атаки, случаи заражения вредоносным ПО, нарушение регламентов ИБ пользователями. Работа системы SIEM со встроенным модулем NetFlow/sFlow заключается в следующем: трафик с точек мониторинга сети поступает на модуль NetFlow/sFlow, модуль NetFlow/sFlow анализирует трафик, формирует события и отправляет на SIEM, где проводится анализ и делается вывод о наличии угрозы ИБ. Таким образом, модуль NetFlow/sFlow собирает сетевую статистику по полученному трафику, а применение его совместно с SIEM позволяет осуществлять независимый от других приложений мониторинг сети на предмет угроз ИБ.

Система Intrusion Detection System (IDS) предназначена для обнаружения вторжений. Среди самых распространённых видов IDS можно выделить Perimeter Intrusion Detection Systems (PIDS) и Network Intrusion Detection System (NIDS). Система PIDS анализирует трафик, взятый с периметра сети (данный трафик может быть получен как с активного сетевого оборудования, так и с точки мониторинга на сети). Но не все угрозы ИБ можно выявить на периметре сети, они могут возникнуть внутри сети и не выходить наружу. Такие угрозы чаще всего возникают при подключении к сети несанкционированных устройств пользователей, подключении модемов, Wi-Fi адаптеров, заражение локальных устройств вирусами. Система NIDS получает и анализирует трафик с точек мониторинга, расположенных по всей локальной сети. Использование системы NIDS позволяет выявить все описанные угрозы ИБ.

Вместо заключения

Как мы видим, мониторинг трафика локальной сети необходим для эффективной защиты от рассматриваемых угроз ИБ. Комплексное использование мониторинга локальной сети, локальных машин и периметра сети даёт возможность достичь максимальной защиты от актуальных угроз ИБ и позволяет проводить анализ эффективности работы сети.