[Беспроводное оборудование] Что такое WPA3? В чем преимущества использования WPA3?

Wi-Fi альянс объявил о протоколе безопасности WPA3 в 2018 году, который обеспечивает гораздо более безопасный и надежный метод замены WPA2 и более старых протоколов безопасности. Фундаментальные недостатки WPA2, такие как несовершенная четырехсторонняя связь и использование PSK (предварительного общего ключа), делают ваши соединения Wi-Fi подверженными риску. WPA3 вносит дальнейшие улучшения безопасности, которые затрудняют проникновение в сети путем подбора паролей. Вот рекомендуемые аспекты реализации:

WPA3-Enterprise увеличивает длину шифрования до 192 бит (128-битное шифрование в режиме WPA3-Personal) для повышения надежности пароля. Он защищает от слабых паролей, которые можно относительно легко взломать путем угадывания.

WPA3 заменяет предварительный общий ключ WPA2 (PSK) на одновременную аутентификацию равных (SAE), чтобы избежать атак с переустановкой ключей, таких как пресловутый KRACK. Это обеспечит безопасность ваших сетевых устройств при подключении к беспроводной точке доступа. SAE также является эффективной защитой от офлайн-атак по словарю.

Несмотря на то, что злоумышленники получают ключи шифрования трафика, сложно рассчитать использование трафика и передаваемые данные с помощью WPA3-Personal. SAE обеспечивает преимущество прямой секретности и гораздо большую безопасность данных в открытой сети. WPA3 также предоставляет защищенные кадры управления (PMF), чтобы избежать подслушивания и подделки в общественных местах.

1. Вы можете найти информацию на сайте ASUS Global https://www.asus.com/

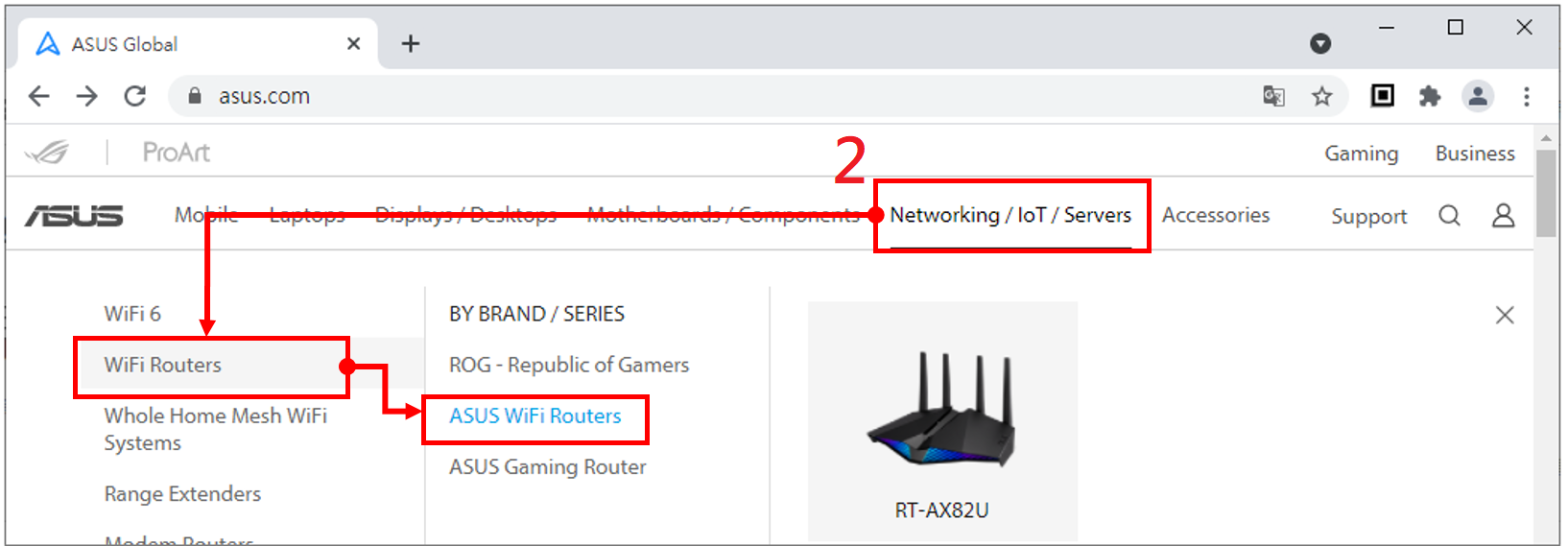

2. Нажмите Networking / IoT / Server -> WiFi Routers -> ASUS WiFi Routers.

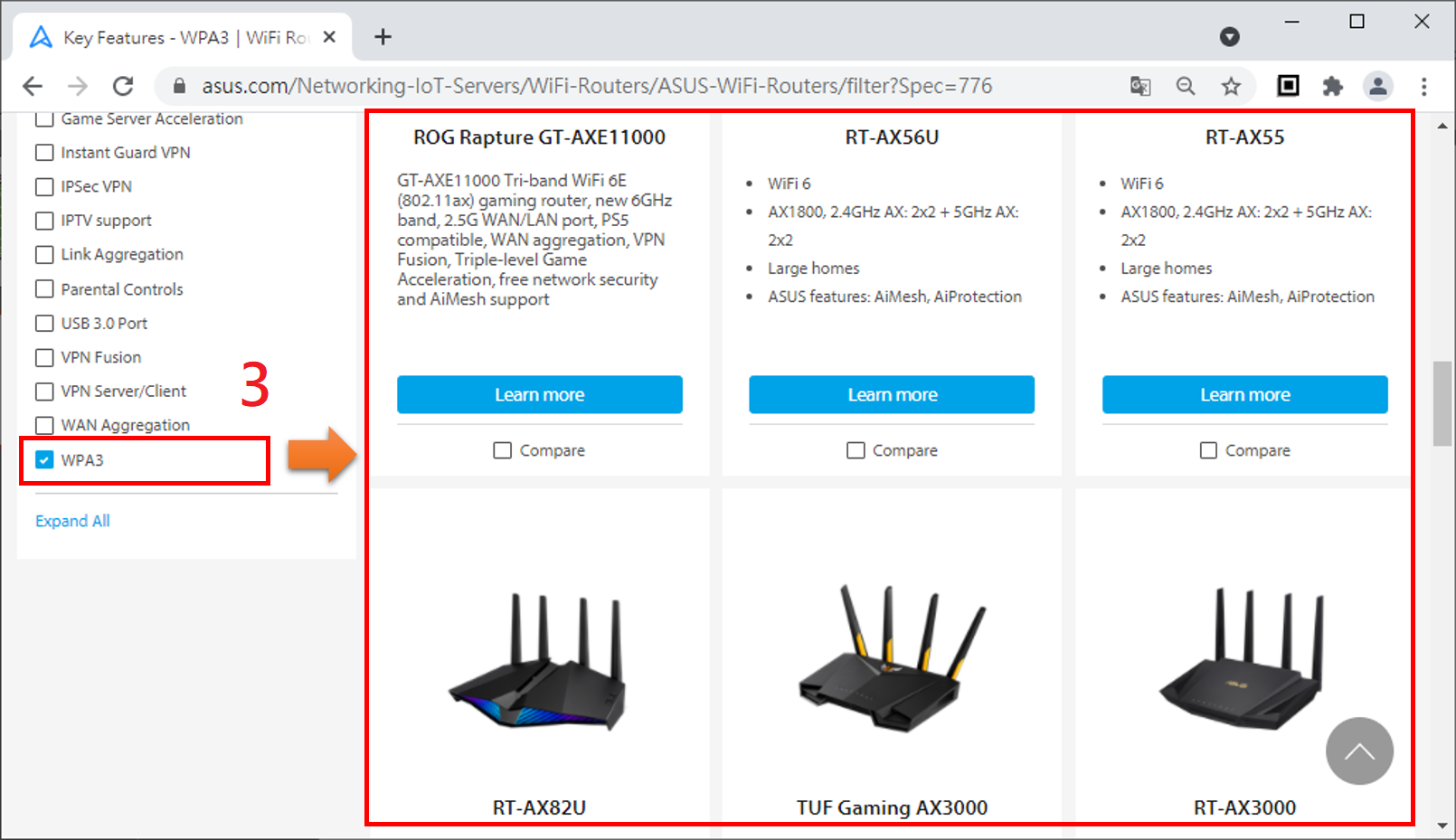

Выберите WPA3 из основных функций. Соответствующая модель маршрутизатора появится в правой части страницы.

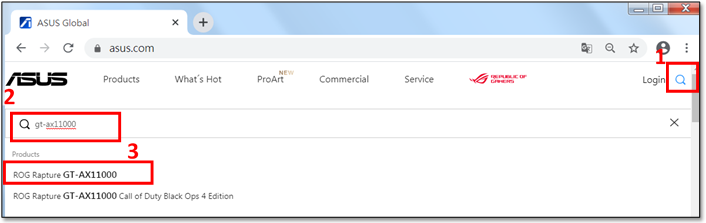

1. Нажмите

2. В качестве примера мы используем GT-AX11000.

3. Щелкните ROG Rapture GT-AX11000.

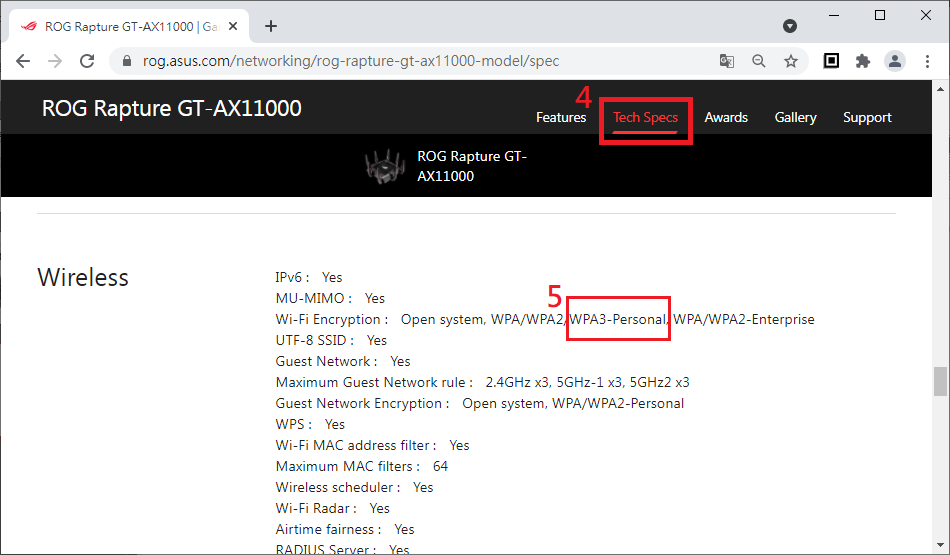

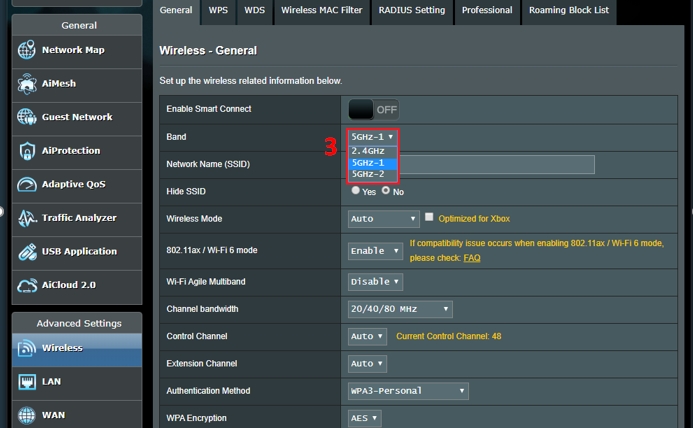

4. Найдите сайт продукта GT-AX11000 и щелкните «Технические характеристики».

5. GT-AX11000 поддерживает WPA3.

Примечание. В настоящее время только серия AX предоставляет функции WPA3-Personal, а диапазоны 2,4 ГГц и 5 ГГц поддерживают параметр WPA3-Personal. Перед настройкой обновите прошивку роутера до последней версии.

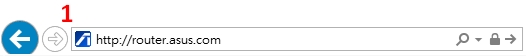

Шаг 1. Подключите компьютер или телефон к роутеру ASUS с помощью кабеля Wi-Fi или Ethernet.

Откройте веб-браузер и перейдите в веб-интерфейс.( http://router.asus.com ).

Примечание: пожалуйста, обратитесь к статье по ссылке

Шаг 2. Введите имя пользователя и пароль для входа на страницу входа и нажмите [Войти].

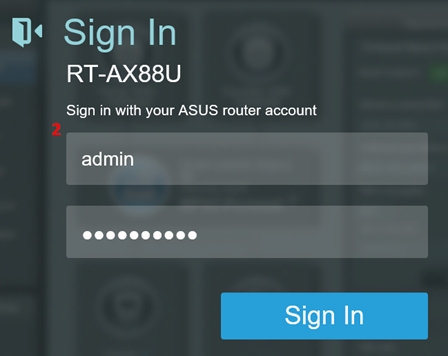

Шаг 3. Перейдите на страницу [Беспроводная связь]> [Общие] и выберите [Диапазон], который вы хотите установить, на странице [Общие].

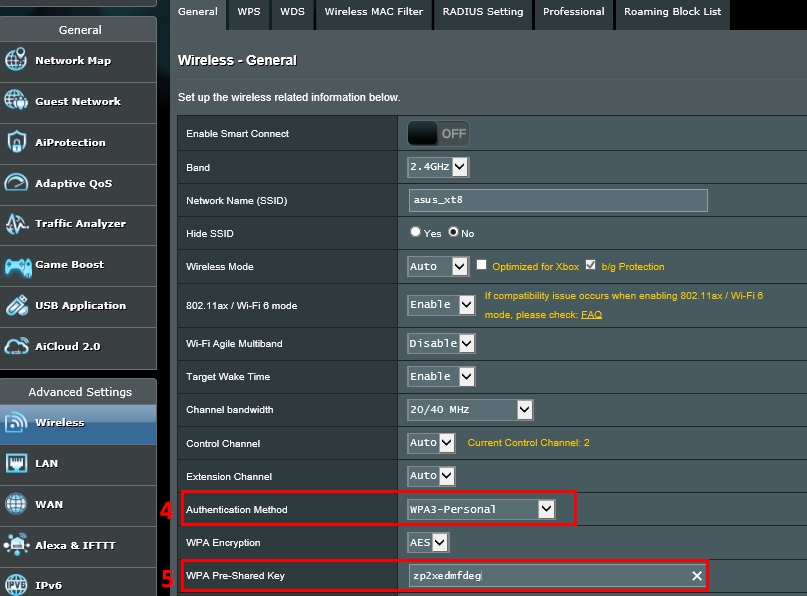

Шаг 4. Выберите [WPA3-Personal] в столбце [Метод аутентификации].

Шаг 5. Введите пароль WiFi в столбце [Предварительный общий ключ WPA].

1. Если функция WPA3 не работает или работает ненормально, воспользуйтесь следующими способами решения проблемы.

(1) Убедитесь, что установлена последняя версия прошивки роутера.

О том, как обновить версию прошивки и как проверить версию, см. ссылку Как обновить ПО на роутере?

(2) Восстановите настройки маршрутизатора по умолчанию и выполните быструю настройку Интернета (QIS), чтобы снова настроить маршрутизатор.

О том, как сбросить маршрутизатор до настроек по умолчанию, см. Как сбросить настройки роутера?

2. Поддерживает ли роутер ASUS WPA3 Enterprise?

3. Могу ли я подключиться к интерфейсному устройству с помощью WPA3, когда маршрутизатор установлен в режим Media Bridge?

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центра Загрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.

[Беспроводное оборудование] Что такое Protected Management Frames (PMF)?

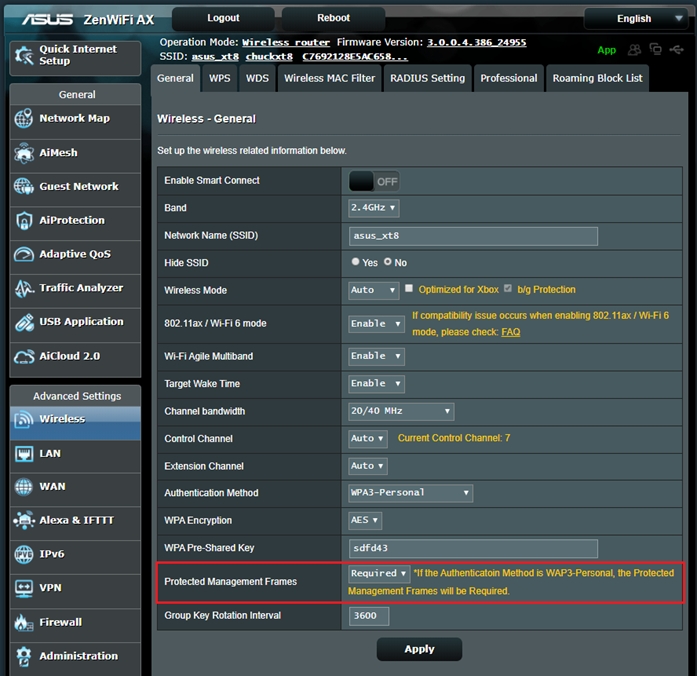

[Беспроводное оборудование] Что такое Protected Management Frames (PMF)? Защищенные кадры управления (PMF) — это стандарт, определенный WiFi альянсом для повышения безопасности WiFi-соединения. Он обеспечивает одноадресные и многоадресные действия по управлению кадрами защищенным методом с WPA2 / WPA3, который может улучшить защиту конфиденциальности пакетов. PMF можно найти в интерфейсе роутера ASUS в разделе [Дополнительные настройки] -> [Беспроводная сеть] -> [Общие] -> [Protected Management Frames].

Эта информация была полезной?

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

- Ноутбуки

- Сетевое оборудование

- Материнские платы

- Видеокарты

- Смартфоны

- Мониторы

- Показать все продукты

- Item_other —>

- Моноблоки (All-in-One)

- Планшеты

- Коммерческое сетевое оборудование

- Серия ROG

- AIoT и промышленные решения

- Блоки питания

- Проекторы

- VivoWatch

- Настольные ПК

- Компактные ПК

- Внешние накопители и оптические приводы

- Звуковые карты

- Игровое сетевое оборудование

- Одноплатный компьютер

- Корпуса

- Компьютер-брелок

- Наушники и гарнитуры

- Охлаждение

- Chrome-устройства

- Коммерческие

- Commercial_list.Item —>

- Моноблоки (All-in-One)

- Информационные панели

- Ноутбуки

- Настольные ПК

- Мониторы

- Серверы и рабочие станции

- Проекторы

- Компактные ПК

- Сетевое оборудование

- Материнские платы

- Игровые станции

- Data Storage

TKIP, CCMP и GCMP. Про безопасность Wi-Fi

Стандарт 802.11 поддерживал только один способ защиты данных, передаваемых по WI-FI, от перехвата- это WEP. В прошлых статьях мы узнали, что WEP является устаревшим средством защиты данных и его использование не рекомендовано. Какие же еще существуют способы шифрования и защиты данных при передаче по Wi-Fi?

TKIP

В свое время WEP применялся на беспроводном оборудовании клиента и точки доступа, но он был сильно уязвим. На смену WEP пришел протокол целостности временного ключа (Temporal Key Integrity Protocol (TKIP).

TKIP добавляет следующие функции безопасности на устаревшем оборудовании и при использовании базового шифрования WEP:

- MIC: этот эффективный алгоритм шифрования добавляет хэш-значение к каждому кадру в качестве проверки целостности сообщения, чтобы предотвратить подделку.

- Time stamp: метка времени добавляется в MIC, чтобы предотвратить атаки, которые пытаются повторно использовать или заменить кадры, которые уже были отправлены.

- MAC-адрес отправителя: MIC также включает MAC-адрес отправителя в качестве доказательства источника кадра.

- Счетчик последовательностей TKIP: эта функция обеспечивает запись кадров, отправленных по уникальному MAC-адресу, чтобы предотвратить использование повторение кадров в качестве атаки.

- Алгоритм смешивания ключей: этот алгоритм вычисляет уникальный 128-битный WEP-ключ для каждого кадра.

- Более длинный вектор инициализации (IV): размер IV удваивается с 24 до 48 бит, что делает практически невозможным перебор всех ключей WEP путем использования метода вычисления brute-force.

До 2012 года протокол шифрования TKIP был достаточно безопасным методом защиты данных. Он применялся до тех пор, пока не появился стандарт 802.11i. Злоумышленники не оставили в стороне протокол TKIP. Было создано много алгоритмов атак против TKIP, поэтому его тоже следует избегать, если есть более лучший метод защиты данных в беспроводных сетях.

CCMP

Протокол Counter/CBC-MAC (CCMP) считается более безопасным, чем TKIP. CCMP состоит из двух алгоритмов:

- AES шифрование в режиме счетчика

- Cipher Block Chaining Message Authentication Code (CBC-MAC) используется в качестве проверки целостности сообщения (MIC)

Расширенный стандарт шифрования (AES)- это текущий алгоритм шифрования, принятый Национальным институтом стандартов и технологий США (NIST) и правительством США и широко используемый во всем мире. Другими словами, AES является открытым, общедоступным и представляет собой самый безопасный метод шифрования на данный момент времени.

Для использования протокола защиты CCMP, необходимо убедиться, что устройства и точки доступа поддерживают режим счетчика AES и CBC-MAC на аппаратном уровне. CCMP нельзя использовать на устаревших устройствах, поддерживающих только WEP или TKIP. Как определить, что устройство поддерживает CCMP? Ищите обозначение WPA2.

GCMP

Протокол Galois/Counter Mode Protocol (GCMP)- это надежный набор шифрования, который является более безопасным и эффективным, чем CCMP. GCMP состоит из двух алгоритмов:

- AES шифрование в режиме счетчика

- Galois Message Authentication Code (GMAC) используется в качестве проверки целостности сообщения (MIC)

WPA, WPA2 и WPA3

На сегодняшний день существует три метода шифрования WPA: WPA, WPA2 и WPA3. Беспроводные технологии тестируются в официальных испытательных лабораториях в соответствии со строгими критериями.

Альянс Wi-Fi представил первое поколение сертифицированную WPA (известную просто как WPA, а не WPA1), в то время как поправка IEEE 802.11i для совершенных методов обеспечения безопасности все еще разрабатывалась. WPA была основана на части стандарта 802.11i и включала аутентификацию 802.1x, TKIP и метод динамического управления ключами шифрования.

Как только 802.11i был ратифицирован и опубликован, WiFi Alliance включил его в полном объеме в свою сертификацию WPA Version 2 (WPA2). WPA2 основан на превосходных алгоритмах AES CCMP, а не на устаревшем TKIP от WPA. Очевидно, что WPA2 был разработан взамен WPA.

В 2018 году Альянс Wi-Fi представил версию WPA3 в качестве замены WPA2, добавив несколько важных и превосходных механизмов безопасности. WPA3 использует более сильное шифрование AES с помощью протокола Galois/Counter Mode Protocol (GCMP). Он также использует защищенные кадры управления (PMF) для защиты кадров управления 802.11 между точкой доступа и клиентами, чтобы предотвратить несанкционированный доступ и нарушение нормальной работы BSS.

Обратите внимание, что все три версии WPA поддерживают два режима проверки подлинности клиента: предварительный общий ключ (PSK) или 802.1x, в зависимости от масштаба развертывания. Они также известны как личный режим и режим предприятия, соответственно.