- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как защитить Wi-Fi роутер от взлома

- Что хакеры могут получить, взломав Wi-Fi роутер?

- Как попасть в настройки роутера

- Рекомендации для защиты роутера и Wi-Fi точки доступа от взлома

- Используйте пароль для доступа к вашей сети

- Откажитесь от использования алгоритма WEP

- Отключите WPS

- Установите надёжный пароль

- Проверьте настройки сети на 5 ГГц

- Установите надёжный пароль для входа в админку роутера

- Поменяйте имя админа

- Отключите доступ к панели управления роутером из Интернета

- Обновляйте прошивку вашего роутера

- Поиск уязвимостей в роутере

- Отключите неиспользуемые сетевые службы

- Включите HTTPS для административных соединений

- Выходите (разлогируйтесь), когда заканчиваете работу в роутере

- Включите ведение журнала

- Проверяйте логи, контролируйте подключённые устройства

- Настройте «Гостевую» сеть

- Дополнительные шаги по защите роутера

- Измените диапазон IP адресов, установленных по умолчанию для вашей локальной сети

- Измените локальный адрес роутера, установленный по умолчанию

- Ограничьте административный доступ по беспроводной сети

- Использование MAC фильтра

- Сокрытие сети

- Признаки взлома Wi-Fi роутера

- Изменение настроек роутера без вашего ведома

- Контролируйте устройства, подключённые к вашей локальной сети

- Просматривайте журнал роутера

- Выявление атак человек-посередине и странные нарушения работы сети

- Связанные статьи:

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как защитить Wi-Fi роутер от взлома

Сейчас в большинстве квартир и домов больше одного устройства, которое подключено к Интернету. Это обусловило популярность роутеров и беспроводных точек доступа, которые практически полностью вытеснили подключение кабеля Интернет-провайдера непосредственно к единственному компьютеру. Теперь провод поставщика услуг Интернет-соединения включается в специальное устройство, которое позволяет использовать одно и то же соединение для сразу нескольких компьютеров, а также подключать мобильные устройства, ноутбуки и обычные компьютеры по Wi-Fi, объединяя их в локальную сеть.

Роутеры стоят у нас дома, в тепле и уюте и это порождает ложное ощущение, что роутеры находятся в безопасности. Это совсем не так, каждый роутер стоит на семи ветрах – в очень агрессивном окружении: любой (буквально ЛЮБОЙ) в пределах досягаемости беспроводного сигнала может взаимодействовать с вашим роутером, записывать передаваемый трафик; также нужно помнить, что роутеры имеют выход в Интернет, где многочисленные автоматизированные сканеры могут десятки раз за день сканировать порты, запущенные службы, перебирать пароли, выполнять эксплойты в отношении вашего роутера.

Ваш роутер нуждается в защите – без вашей помощи он может стать жертвой хакеров, в этой статье будет рассказано, как защитить и настроить Wi-Fi роутер, чтобы его было невозможно взломать.

Что хакеры могут получить, взломав Wi-Fi роутер?

Многие пользователи легкомысленно относятся к защите роутера, поскольку не понимают, какую опасность может повлечь взлом роутера. Любопытно, что большинство пользователей понимает опасность взлома их компьютера, поскольку атакующий может получить доступ к их личным данным, фотографиям, паролям. Очень важно уяснить, что взлом роутера является предшествующим шагом к взлому компьютера. Проникнув в роутер, хакер может:

- выполнить атаку человек-посередине, которая направлена на перехват паролей и других данных, которые вы передаёте по сети;

- выполнить атаку человек-посередине, направленную на заражение пользовательского компьютера бэкдором или трояном;

- выполнять фишинговые атаки, направленные на получение логинов и паролей с сайтов, выманивание денег, заражение компьютера бэкдором или трояном;

- следить за сетевой активностью пользователей;

- блокировать Интернет-соединение полностью или на отдельные сайты;

- использовать Интернет-соединение для преступной деятельности (правоохранительные органы будут видеть ваш IP в качестве адреса киберпреступника);

- получать доступ к веб-камерам и другому периферийному оборудованию, подключённому к вашему роутеру

- вносить изменения в прошивку роутера.

Взлом роутера – это серьёзная угроза, которая может повлечь серьёзные последствия для пользователя.

Как попасть в настройки роутера

Для управления роутерами в подавляющем большинстве случаев используется веб-интерфейс, т.е. все настройки вы можете выполнять прямо из браузера. Ваш компьютер и ваш роутер находятся в одной локальной сети (неважно, используете вы Wi-Fi или провод). Чтобы попасть «внутрь» вашего роутера, наберите в строке браузера 192.168.0.1

Если этот адрес не работает, то иногда он может быть 192.168.1.1

Иногда необходимо поменять порт: 192.168.1.1:8080 или 192.168.0.1:8080

Вас встретит форма для ввода имени пользователя и пароля. Их можно посмотреть в паспорте устройства, на коробке, на корпусе. Или просто поищите дефолтные (заводские) учётные данные для вашего роутера в Интернете.

У каждой модели свои особенности оформления интерфейса и группировки настроек, но обычно всегда присутствуют пункты «Беспроводная сеть», «Локальная сеть» и «Интернет». Пункты меню и настроек могут называться чуть по-другому, но поняв смысл настройки вы без труда сможете найти её у себя.

Рекомендации для защиты роутера и Wi-Fi точки доступа от взлома

Используйте пароль для доступа к вашей сети

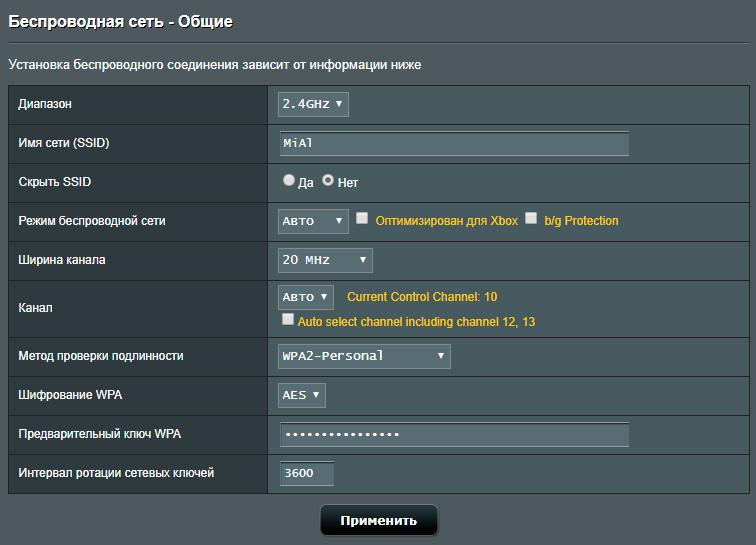

Не оставляйте вашу беспроводную сеть открытой («Open»), выберите шифрование (метод проверки подлинности) WPA или WPA2.

Откажитесь от использования алгоритма WEP

WEP это устаревший, практически не используемый алгоритм обеспечения безопасности Wi-Fi. Он может быть взломан за считанные минуты. Тем не менее, до сих пор попадаются точки доступа с WEP, поэтому проверьте свою и если в ней для шифрования используется WEP, то переключитесь на WPA или WPA2.

Отключите WPS

WPS (Wi-Fi Protected Setup) обеспечивает легкий, но не безопасный способ создания беспроводной сети. В зависимости от степени уязвимости, WPS, а затем и Wi-Fi пароль, могут быть взломаны за день или даже за считанные минуты.

Установите надёжный пароль

Поскольку по самой своей сути сеть Wi-Fi является доступной любому, кто находится в радиусе её действия, то любой может попытаться к ней подключиться, пробуя разные пароли (называется онлайн перебор). Также популярна другая техника, которая основывается не на попытках подключения, а на захвате определённых данных, которыми законный пользователь и точка доступа обмениваются в момент подключения и последующем их взломе (офлайн перебор). Применение последней позволяет делать перебор со скоростью десятки и сотни тысяч паролей в секунду. Вы сможете защититься от такой атаки только установив длинный и сложный пароль.

Следующие правила позволят вам практически гарантированно защититься от любых взломов методом перебора:

- используйте длинный пароль. Wi-Fi пароль не может быть менее восьми символов. По возможности, старайтесь использовать пароли 10 и более символов;

- пароль не должен представлять собой осмысленную фразу, состоять из нескольких объединённых осмысленных слов, поскольку такой вариант пароля может быть взломан с помощью словаря;

- используйте в пароле четыре класса символов: цифры, большие и маленькие буквы, знаки препинания;

- время от времени, например, раз в несколько месяцев, меняйте свой пароль на новый.

На скриншоте выше видно, что в роутерах часто используются сгенерированные пароли, состоящие из восьми символов и включающие в себя три класса символов (большие и маленькие буквы, цифры): L95atyz7, 6rQTeRBb, YssvPT4m, WJ5btEX3, dn8MVX7T. Для взлома таких паролей на типичном домашнем компьютере понадобиться 1-3 года непрерывного перебора. НО собрав компьютер на нескольких топовых видеокартах (сделав что-то вроде «фермы» для майнинга) полный перебор такого пароля можно сократить до одного-нескольких месяцев. На мой взгляд, такие пароли нельзя считать надёжными. Как уже было сказано, добавляйте четвёртый класс символов (знаки синтаксиса) и увеличивайте количество символов – это будет гарантировать вам, что ваша Wi-Fi сеть не будет взломана даже с применением очень мощного оборудования.

Проверьте настройки сети на 5 ГГц

Многие пользователи не знают, что их роутер работает в двух частотных диапазонах: 2,4 ГГц и 5 ГГц. Если вы обезопасили один диапазон, но забыли про другой, то нападающий может воспользоваться этим. Установите надёжный пароль для сети 5 ГГц, отключите для неё WPS. Если же вы не используете диапазон 5 ГГц, то можно просто отключить его.

Установите надёжный пароль для входа в админку роутера

Как уже было сказано, ваш роутер подключён к локальной и глобальным сетям, где любой может попытаться подключиться к нему. Чтобы не позволить злоумышленнику подобрать пароль, установите длинный пароль с использованием разных классов символов.

Поменяйте имя админа

Поменяйте имя пользователя с Admin/admin на другое, менее предсказуемое – это ещё больше усложнит задачу по подбору пароля.

Отключите доступ к панели управления роутером из Интернета

В подавляющем большинстве случаев вам достаточно доступа к панели администрирования роутера из локальной сети. Если вам не нужен доступ к настройкам роутера из внешней сети (из Интернета), то отключите его, это не даст возможность нападающем попытаться подобрать пароль входа. Эта настройка может называться «Включить веб-доступ из WAN».

Обновляйте прошивку вашего роутера

Даже при надёжном пароле, злоумышленник может получить доступ к роутеру или получить этот пароль в открытом виде если роутер содержит уязвимость. Новые прошивки от производителей должны устранять уязвимости и другие ошибки, улучшать стабильность работы и функциональность, поэтому регулярно (раз в несколько месяцев) проверяйте наличие новых прошивок и обновляйте их на вашем роутере.

Поиск уязвимостей в роутере

К сожалению, иногда уязвимости находят уже после прекращения поддержки роутера производителем. Это может привести к ситуации, когда хакерам известно об уязвимости в вашем роутере, но обновления прошивки отсутствуют.

Проверить свой роутер на уязвимости можно программой Router Scan by Stas’M. Это довольно простая в использовании программа с графическим интерфейсом.

Если вы знакомы с Linux, то вы можете использовать похожую программу RouterSploit, в ней могут быть эксплойты, которых нет в Router Scan. Инструкция по использованию: https://hackware.ru/?p=1766

Если ваш роутер окажется уязвимым без возможности обновления прошивки, то рекомендуется отказаться от его использования и заменить на новый.

Отключите неиспользуемые сетевые службы

Чем сложнее устройство, тем больше потенциальных точек для приложения усилий хакера. Многие из сетевых служб и дополнительных функций не используются большинством пользователей, а некоторые из них ещё и содержат известные уязвимости. Поэтому отключите SSH, FTP, Telnet, организацию общего доступа к файлам из сети Интернет (например, AiDisk), файл/медиа-сервер (например, UPnP), SMB (Samba), TFTP, IPv6 и другие, которые вам не нужны.

Включите HTTPS для административных соединений

На большинстве роутеров он по умолчанию отключён. Эта настройка позволит вам предотвратить перехват вашего пароля от админки роутера если вы подключаетесь к нему из сети Интернет, либо при атаках человек-посередине, если злоумышленник уже проник в вашу локальную сеть.

Выходите (разлогируйтесь), когда заканчиваете работу в роутере

Простое закрытие страницы может оставлять авторизационную сессию в роутере открытой.

Включите ведение журнала

Это хорошая привычка время от времени проверять логи на подозрительную активность. Правильно настройте часы и временную зону, чтобы логи были более точными.

Проверяйте логи, контролируйте подключённые устройства

Это уже относится к выявлению взлома роутера – данный вопрос более подробно будет рассмотрен ниже.

Настройте «Гостевую» сеть

Многие современные роутеры могут создавать отдельные гостевые сети.

Убедитесь, что она имеет доступ только в Интернет, а не в локальную сеть. Естественно, используйте WPA2 и, конечно же, пароль должен быть другим, не тот же самый, что от вашего основного Wi-Fi.

Дополнительные шаги по защите роутера

Если вам ещё мало предыдущего, то вот вам ещё несколько советов.

Измените диапазон IP адресов, установленных по умолчанию для вашей локальной сети

Все роутеры для пользователей, которые я видел, имеют один и тот же диапазон локальных адресов. Это 192.168.1.x или 192.168.0.x. Это облегчает автоматизированную атаку с использованием скрипта.

Измените локальный адрес роутера, установленный по умолчанию

Если кто-то проникнет в вашу сеть, они точно знают, что адрес вашего роутера x.x.x.1 или x.x.x.254, затрудним им задачу.

Ограничьте административный доступ по беспроводной сети

Это подходит не всем. Например, может так быть, что абсолютно все компьютеры подключены только по беспроводной сети. Но если это можно сделать, то это здорово усложнит задачу нападающему.

Использование MAC фильтра

Мало эффективный способ защиты, поскольку нападающий может с лёгкостью узнать пропускаемые MAC адреса и подделать их. Не нужно полагаться на эту защиту.

Сокрытие сети

Неэффективный с точки зрения безопасности приём. Не ухудшает безопасность, но и не увеличивает её, поскольку нападающий может с лёгкостью узнать имя сети.

Признаки взлома Wi-Fi роутера

Изменение настроек роутера без вашего ведома

Если нелегитимными пользователями были изменены какие-либо настройки, а особенно изменён пароль для входа в панель администрирования, настройки DNS, VPN, то это признак того, что хакер получил доступ к вашему роутеру.

Контролируйте устройства, подключённые к вашей локальной сети

Для этого могут использоваться такие программы как NetworkConnectLog и Wireless Network Watcher (утилиты NirSoft).

Несанкционированное подключение означает, что ваша сеть скомпрометирована.

Просматривайте журнал роутера

Если ваш роутер поддерживает ведение журнала, в котором фиксируется вход администратора устройства, то регулярно просматривайте его для выявления подозрительной активности.

Выявление атак человек-посередине и странные нарушения работы сети

Продвинутые пользователи кроме обнаружения новых устройств в сети, также могут предпринять действия для выявления начавшихся в отношении них атак «Выявление атаки человек-посередине (Man in the middle, MitM-атак)».

Странные нарушения в работе сети также могут свидетельствовать о внесении изменений в настройки сетевого оборудования и перехвате/модификации трафика атакующим.