- Как обезопасить домашний сервер?

- Похожие

- Подписаться на ленту

- Как защитить VDS: от себя, от других, от звезд, что не сошлись на небе

- Поставьте трудноподбираемый пароль

- Обновите программное обеспечение сервера

- Удалите ненужные приложения и дополнения для CMS

- Не храните все файлы в одном месте

- Чаще делайте резервные копии

- Смените порт SSH

- Отключите лишние порты

- Настройте шифрование

- Включите Firewall и антивирус

- Отключите доступ к директории /boot

- Перенастройте FTP-сервер на безопасный лад

- Скачайте chrootkit

- Удалите root-пользователя

- Пользуйтесь услугами проверенных хостингов

- Как организовать защищенную домашнюю сеть?

Как обезопасить домашний сервер?

Что еще может дать доступ к системе? nginx стоит черутить? proftpd? Что еще стоит урезать в правах? (ну т.е. создать отдельного пользователя и из под него запустить его) Имею пока этот список на сервере: ssh, nginx, apache, mysql, php, proftpd, fail2ban, iptables

- SElinux

- Регулярный chkrootkit

- Отключить IPv6 (если не используешь)

- Десять раз перечитай sshd_conf (если по ssh ходит куча народа — читай это)

SeLinux надо просто установить? Или есть еще и настройки какие? Не могу нагуглить хорошей информации по теме.

Закрыть фаерволлом все порты, которые не должны смотреть наружу, например я сомневаюсь, что происзодит удаленное подключение к mysql, сделовательно запретить этот порт для внешних соединений. phpmyadmin все же лучше повесить на https, а в идеале закрыть через .htaccess для всех, кроме разрешенных. Если невозвожно, то повесить на https обязательно.

ssh — если не нужен для любых внещних соединений — закрыть фаером, если нужен узкому кругу лиц — открыть по разрешенным ип адресам либо как минимум дать доступ по ключу, а не по паролю. Так же настроить иптаблес для логгирования всех попыток подключиться по ssh, если оставить его смотреть на ружу для всех. так же можно через iptables настроить для ssh количесво поключений с одного ип за некоторый промежуток времени, что позволит избавиться от брутфорсеров.

Антивирусы — наверное самый популярный clamav. имеет моды для апача,proftpd и разных других, позволяет налету сканировать файлы на вирусы.

А как насчёт использовать амазон? Не используй стандартные порты, доступ по ssh можно через vpn настроить Не используй пароли, доступ по ключам

Похожие

Подписаться на ленту

Для подписки на ленту скопируйте и вставьте эту ссылку в вашу программу для чтения RSS.

Дизайн сайта / логотип © 2023 Stack Exchange Inc; пользовательские материалы лицензированы в соответствии с CC BY-SA . rev 2023.7.12.43529

Нажимая «Принять все файлы cookie» вы соглашаетесь, что Stack Exchange может хранить файлы cookie на вашем устройстве и раскрывать информацию в соответствии с нашей Политикой в отношении файлов cookie.

Как защитить VDS: от себя, от других, от звезд, что не сошлись на небе

Поговорим о безопасности. О том, как защитить VPS/VDS от злоумышленников извне, желающих поживиться вашими данными, файлами или чем-то более интересным. Выясним, что за приложения вебмастера используют для защиты от распространенных вирусов, как лучше настроить системные файлы и зачем отключать root-доступ.

Поставьте трудноподбираемый пароль

Супербанальный совет, который уже давно стал прописной истиной, но игнорируется большим количеством людей. Причем специалистов, работающих с серверами. Безопасность VDS — их работа. Вебмастера обязаны знать о деятельности взломщиков и потенциальных проблемах. Но тоже забывают о простых правилах.

Защищайте свой сервер сложным паролем:

- Поставьте пароль длиннее 12 знаков.

- Впишите туда цифры и допустимые хостингом спецсимволы.

- Меняйте регистр букв, если провайдер учитывает его при вводе пароля.

Три несложных действия усложнят ваш пароль в разы и сделают VDS заметно безопаснее.

Если лень самим выдумывать сложный пароль, генерируйте его браузером или утилитой в духе LastPass.

Обновите программное обеспечение сервера

Любое программное обеспечение кишит «брешами» в безопасности. Часть уже обнаружена и исправлена. Часть еще предстоит найти. Благо ищут их как злоумышленники, так и разработчики. Поэтому любая лазейка для хакера находится под постоянной угрозой и может быть заблокирована до того, как будет использована.

В этом вся прелесть обновлений. Актуальное программное обеспечение зачастую сложнее взломать. Поэтому старайтесь по мере возможности скачивать все обновления безопасности, а также поддерживайте в актуальном состоянии:

- операционную систему сервера,

- подключенные модули,

- систему управления данными,

- панель управления.

Это сокращает риски на взлом.

Удалите ненужные приложения и дополнения для CMS

Если вам не повезло купить VDS с кучей предустановленных программ, то стоит подумать об их удалении. Бывает так, что в комплекте идут модули, пакеты и сервисы, которые не интересуют арендатора. Дополнительные элементы повышают уровень угрозы. Появляется больше точек, куда могут ударить злоумышленники.

Подумайте об удалении «хлама». Оставьте себе необходимый минимум, необходимый для работы сайта. А остальное смело на помойку.

Не храните все файлы в одном месте

На VDS лучше отдельно хранить различные типы данных. Например, создать 4 раздела и хранить в них отдельно:

- Файлы, относящиеся к операционной системе.

- Пользовательские файлы (все, что не относится напрямую к системным данным).

- Временные файлы.

- Сторонние приложения, модули, пакеты и иже с ними.

Так можно сократить риски. Взлом или какой-то сбой одного раздела не повлечет за собой потерю данных из других. То есть даже в критической ситуации будут шансы выйти из нее без последствий. Но на самом деле куда большую роль сыграет следующий совет.

Чаще делайте резервные копии

Все файлы, документы, пакеты, модули и прочее можно сохранить в бэкап. Зачастую хостинг-провайдер делает это автоматически. Но этот момент придется уточнить, чтобы не оказаться в ситуации, когда все данные утеряны, а их копии не существуют в природе.

Рекомендую выбирать провайдера в духе Таймвэб, который без лишних вопросов с первого дня использования VDS начинает ежедневно копировать данные на случай форс-мажора.

Если по умолчанию хостинг не делает бэкапы, можно скачать соответствующую программу или использовать сторонние решения. В WordPress есть функция резервного копирования, к примеру.

Смените порт SSH

При взломе SSH часто используются боты, которые автоматически стучатся в порт 22, выставленный в настройках по умолчанию. Чтобы сократить шансы такого бота на успех, надо сменить порт на другой.

- Открываем файл /etc/ssh/sshd_config.

- Находим строчку, в которой прописан порт SSH по умолчанию (22).

- Меняем на иной (доступный) порт.

- Сохраняем изменения и закрываем документ.

Отключите лишние порты

Логика такая же, как в случае с лишними модулями и пакетами. Зачем держать на VDS что-то, что может стать угрозой безопасности? Правильно, незачем. Удаляем ненужные приложения, а затем отключаем незадействованные порты.

- Включаем программу netstat (возможно, перед этим придется ее установить с помощью команды в духе sudo название пакетного менеджера install net-tools).

- Разыскиваем открытые порты, которые никем и ничем не используются.

- Потом запускаем программу iptables и через нее закрываем ненужные порты.

- При желании запускаем chkconfig и в ней глушим разные ненужные сервисы.

Настройте шифрование

Не поленитесь скачать и настроить на своем сервере утилиту GnuPG. Это бесплатная и несложная в использовании программа для шифрования данных во время их передачи по сети.

При ее использовании все исходящие пакеты шифруются. Получить доступ к ним без ключа не получится. То есть даже если их перехватят по пути, профита с этого злоумышленники не получат. На расшифровку полученной информации уйдут годы. Шансы на успех стремятся к нулю.

Так что не пренебрегайте шифрованием. Шифрование – круто.

Включите Firewall и антивирус

У хороших хостинг-провайдеров всегда по умолчанию включен аналог брандмауэра, блокирующий подозрительные соединения. Также на нем должна работать защита от DDoS-атак.

Вы со своей стороны можете установить антивирусную защиту. Для Linux есть два бесплатных варианта: Maldet и ClamAV. Приложения развиваются за счет энтузиазма независимых разработчиков. Но это не значит, что он работает хуже платных аналогов. Напротив, сообщество любит оба и постоянно совершенствует, исправляя ошибки и дополняя антивирусы новыми возможностями.

Отключите доступ к директории /boot

Тут хранятся файлы, связанные с ядром Linux. Доступ к ним дает пользователю полномочия, которые он не хотел бы передавать хакерам. Но по умолчанию их можно и просматривать, и менять. Стоит отключить вторую возможность на всякий случай. Нам вряд ли захочется что-то менять в /boot, поэтому запрет не помешает. А вот планы преступников точно порушит.

Чтобы запретить вносить изменения в директорию /boot:

- Открываем файл /etc/fstab в любом текстовом редакторе.

- В конец файла вписываем строчку LABEL=/boot /boot ext2 defaults, ro 1 2

- Сохраняем документ и закрываем его.

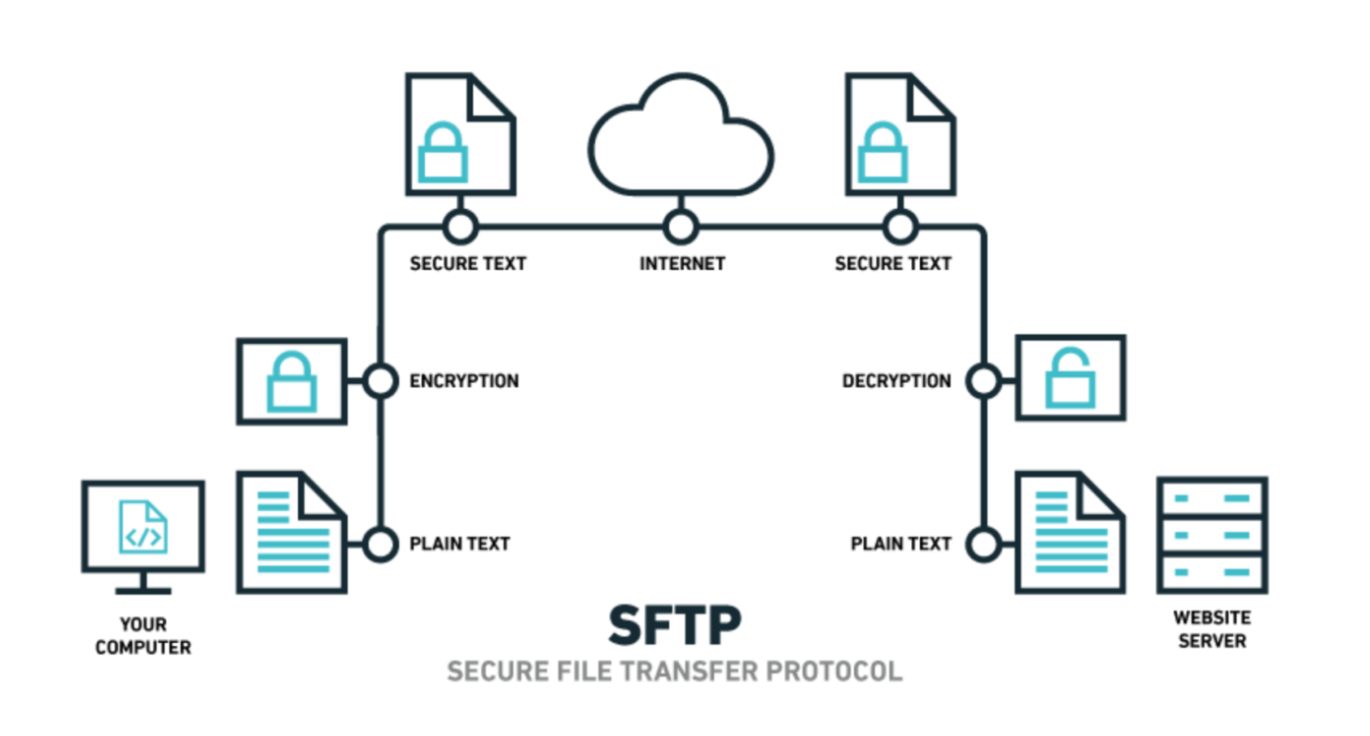

Перенастройте FTP-сервер на безопасный лад

Протокол FTP — это устаревшая технология. Значит, небезопасная. Попытки ее модифицировать и сделать безопаснее не увенчались успехом. Даже FTPS не подходит для VDS, так как не может обеспечить нужный уровень защиты.

Пакеты, идущие по FTP, легко перехватить на стадии передачи. Чтобы защититься от атак извне, надо подключить протокол SFTP. Он шифрует данные клиентов, передающих и принимающих файлы по FTP и сами файлы. Это аналог SSL для FTP.

А еще советую отказаться от возможности загружать файлы на FTP-сервер без авторизации. Функционирующие анонимные подключения к FTP — идеальная среда для злоумышленников, заполняющих серверы «мусором».

Скачайте chrootkit

Это тоже антивирус, направленный на выявление вируса под названием rootkit. Он дико опасен, и поэтому стоит обзавестись chrootkit’ом как можно скорее. Он бесплатный, если что. Возможно, еще не раз спасет вашу VDS.

Удалите root-пользователя

У root (sudo, суперпользователя) слишком много полномочий. Он может менять в системе все, что заблагорассудится.

Лучше его вообще отключить и создать себе пользователя с необходимыми правами и сложным паролем.

Чтобы выключить root, надо:

- Открыть документ /etc/ssh/sshd_config.

- Найти директиву PermitRootLogin.

- Заменять слово yes на no.

Главное, перед этим создать другого пользователя с достаточным количеством полномочий для управления VDS.

Пользуйтесь услугами проверенных хостингов

Наиболее толковый совет из всех — выбрать грамотный хостинг. Найдите тот, которому можно доверять. Провайдера с незапятнанной репутацией. В России топ-1 для VDS — это Таймвэб. В том числе из-за доверия со стороны пользователей и поисковиков.

За время работы с этим хостингом проблем у меня не возникло. Да и недорого он мне обошелся. Пользуюсь самым дешевым тарифом на NVMe-диске. Там одноядерный чип на 2.8 ГГц, 1 Гбайт оперативной памяти, 10 Гбайт свободного пространства на диске. Все это вкупе с бесплатным резервным копированием, надежным Firewall и другими средствами безопасности.

Как организовать защищенную домашнюю сеть?

Здравствуйте, имеется 3 устройства (пк, мобильный телефон и домашний сервер), необходимо защитить сеть от несанкционированных доступов. И обеспечить безопасный выход в интернет.

https://habrahabr.ru/post/150179/

Если кратко, ставите freeradius, и подключаете к нему точку доступа по алгоритму wpa2, аутентификация peap, шифрование aes256. Этого будет достаточно для 99.999 случаев.

Неистово плюсую SyavaSyava . Прежде чем задаватся вопросом «Как построить защищенную сеть» — нужно ответить на вопрос — «От чего я хочу защититься, какие угрозы для меня вероятны и сколько мне обойдется от них защита». Потому что если Вы собираетесь в политоту и либерастию удариться — то это одно, а если просто чтобы соседи и скрипткиддисы не лезли — это немножко другое.

Защищенная сеть предполагает некоторые знания технологий и некоторые усилия по ее построению. Купив роутер Asus, отключив в нем WPS и сменив пароль админа, можно конечно сказать, что «моя сеть защищена» — и она на самом деле будет немного защищена — по сравнению с другими.

Выход в Сеть должен осуществляться не через «роутер-все-в-одном», если это не микротик, а через устройство с полноценным линухом, куда можно ставить и сносить программы по необходимости, либо через микротик.

Точка доступа должна быть толькоточкой доступа и более ничем. DHCP, который обычно входит в ее комплект — отключить. SSID установить в абстрактное значение, не содержащее никаких данных о модели устройства, провайдере, адресе установки — SSID доступен всем и каждому! Задача точки доступа — только подключить клиента. Адрес ему выдаст микротик/линух, для чего на нем следует поднять DHCP, в котором прописать только нужные маки — на ручную выдачу IP. Никаких пулов автоматической выдачи, только пришитые гвоздями маки.

Одолеете радиус — Замечательно, настраивайте авторизацию на нее. Нет — WPA2-PSK и ключ не менее 16 символов на полном наборе ([a-zA-Z0-9] и все спецсимволы)

1) Фильтрация по Mac на роутере, скрытая Wi-Fi сеть, стойкий пароль, отключение wps, понижение мощности передатчика, нестандартный пароль на админку

2) шифрованный vpn-туннель от роутера, использование только его в качестве выходного шлюза.

А насчет стойкий пароль (он будет состоять из 100 символов), wep разумеется будет выключен, сменю локальный адрес.

yukekonip: идем дальше: настройки dhcp — диапазон адресов в 3 штуки, все 3 статичные привязать к конкретным устройствам

Otrivin: и ещё я бы хотел поинтересоваться насчет роутера, зависит ли моя защищенность от роутера? Есть ли разница между дешевым и дорогим роутером? Допустим будет дешевый роутер, но при этом все будет настроено так как вы сказали выше, будет ли разница с дорогим роутером?