§5. Защита информации в каналах связи

Для защиты информации, передаваемой по каналам связи, применяется комплекс методов и средств защиты, позволяющих блокировать возможные угрозы безопасности информации. Наиболее надёжным и универсальным методом защиты информации в каналах связи является шифрование. Шифрование на абонентском уровне позволяет защитить рабочую информацию от утраты конфиденциальности и навязывания ложной информации. Линейное шифрование позволяет, кроме того, защитить служебную информацию. Не имея доступа к служебной информации, злоумышленник не может фиксировать факт передачи между конкретными абонентами сети, изменить адресную часть сообщения с целью его переадресации.

Противодействие ложным соединениям абонентов (процессов) обеспечивается применением целого ряда процедур взаимного подтверждения подлинности абонентов или процессов. Против удаления, явного искажения, переупорядочивания, передачи дублей сообщений используется механизм квитирования, нумерации сообщений или использования информации о времени отправки сообщения. Эти служебные данные должны быть зашифрованы. Для некоторых РКС важной информацией о работе системы, подлежащей защите, является интенсивность обмена по коммуникационной подсети. Интенсивность обмена может быть скрыта путем добавления к рабочему трафику обмена специальными сообщениями. Такие сообщения могут содержать произвольную случайную информацию. Дополнительный эффект такой организации обмена заключается в тестировании коммуникационной подсети. Общий трафик с учетом рабочих и специальных сообщений поддерживается примерно на одном уровне.

Попыткам блокировки коммуникационной подсистемы путем интенсивной передачи злоумышленником сообщений или распространения вредительских программ типа «червь», в подсистеме управления РКС должны быть созданы распределенные механизмы контроля интенсивности обмена и блокирования доступа в сеть абонентов при исчерпании ими лимита активности или в случае угрожающего возрастания трафика. Для блокирования угроз физического воздействия на каналы связи (нарушение линий связи или постановка помех в радиоканалах) необходимо иметь дублирующие каналы с возможностью автоматического перехода на их использование.

5.1. Межсетевое экранирование

На практике часто закрытые корпоративные распределённые и сосредоточенные КС связаны с общедоступными сетями типа Internet. Режимы взаимодействия пользователей закрытой РКС с общедоступной системой могут быть различны:

- с помощью общедоступной РКС связываются в единую систему закрытые сегменты корпоративной системы или удалённые абоненты;

- пользователи закрытой РКС взаимодействуют с абонентами общедоступной сети.

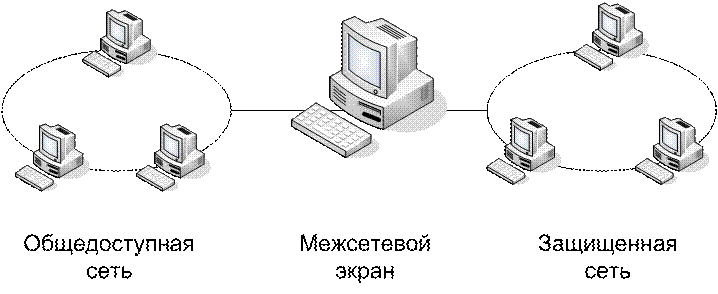

В первом режиме задача подтверждения подлинности взаимодействующих абонентов (процессов) решается гораздо эффективнее, чем во втором режиме. Это объясняется возможностью использования абонентского шифрования при взаимодействии КС одной корпоративной сети. Если абоненты общедоступной сети не используют абонентское шифрование, то практически невозможно обеспечить надёжную аутентификацию процессов, конфиденциальность информации, защиту от подмены и несанкционированной модификации сообщений. ДЛЯ БЛОКИРОВАНИЯ УГРОЗ, ИСХОДЯЩИХ ИЗ ОБЩЕДОСТУПНОЙ СИСТЕМЫ, ИСПОЛЬЗУЕТСЯ СПЕЦИАЛЬНОЕ ПРОГРАММНОЕ ИЛИ АППАРАТНО-ПРОГРАММНОЕ СРЕДСТВО, КОТОРОЕ ПОЛУЧИЛО НАЗВАНИЕ МЕЖСЕТЕВОЙ ЭКРАН (FIREWALL) (рис. 3). Как правило, межсетевой экран реализуется на выделенной ЭВМ, через которую защищенная РКС (ее фрагмент) подключается к общедоступной сети. Рис. 3. Соединение сетей с помощью межсетевого экрана Межсетевой экран реализует контроль за информацией, поступающей в защищённую РКС и (или) выходящей из защищённой системы. Межсетевой экран выполняет четыре функции:

- фильтрация данных;

- использование экранирующих агентов;

- трансляция адресов;

- регистрация событий.

Основной функцией межсетевого экрана является фильтрация входного (выходного) трафика. В зависимости от степени защищённости корпоративной сети могут задаваться различные правила фильтрации. Правила фильтрации устанавливаются путем вы последовательности фильтров, которые разрешают или запрещают передачу данных (пакетов) на следующий фильтр или уровень протокола. Межсетевой экран осуществляет фильтрацию на канальном, сетевом, транспортном и на прикладном уровнях. Чем большее количество уровней охватывает экран, тем он совершеннее. Межсетевые экраны, предназначенные для защиты информации высокой степени важности, должны обеспечивать:

- фильтрацию по адресам отправителя и получателя (или по другим эквивалентным атрибутам);

- фильтрацию пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств;

- фильтрацию с учётом входного и выходного сетевого интерфейса как средство проверки подлинности сетевых адресов;

- фильтрацию с учётом любых значимых полей сетевых пакетов

- фильтрацию на транспортном уровне запросов на установление виртуальных соединений;

- фильтрацию на прикладном уровне запросов к прикладным сервисам;

- фильтрацию с учётом даты и времени;

- возможность сокрытия субъектов доступа защищаемой компьютерной сети;

- возможность трансляции адресов.

В межсетевом экране могут использоваться экранирующие агенты (рrоху-серверы), которые являются программами-посредниками и обеспечивают установление соединения между субъектом и объектом доступа, а затем пересылают информацию, осуществляя контроль и регистрацию. Дополнительной функцией экранирующего агента является сокрытие от субъекта доступа истинного объекта. Действия экранирующего агента являются прозрачными для участников взаимодействия. Функция трансляции адресов межсетевого экрана предназначена для скрытия от внешних абонентов истинных внутренних адресов. Это позволяет скрыть топологию сети и использовать большее число адресов, если их выделено недостаточно для защищённой сети. Межсетевой экран выполняет регистрацию событий в специальных журналах. Предусматривается возможность настройки экрана на ведение журнала с требуемой для конкретного применения полнотой. Анализ записей позволяет зафиксировать попытки нарушения установленных правил обмена информацией в сети и выявить злоумышленника. Экран не является симметричным. Он различает понятия: «снаружи» и «внутри». Экран обеспечивает защиту внутренней области от неконтролируемой и потенциально враждебной внешней среды. В то же время экран позволяет разграничить доступ к объектам общедоступной сети со стороны субъектов защищенной сети. При нарушении полномочий работа субъекта доступа блокируется, и вся необходимая информация записывается в журнал. Межсетевые экраны могут использоваться и внутри защищённых корпоративных сетей. Если в РКС имеются фрагменты сети с различной степенью конфиденциальности информации, то такие фрагменты целесообразно отделять межсетевыми экранами. В этом случае экраны называют внутренними. В зависимости от степени конфиденциальности и важности информации установлены 5 классов защищённости межсетевых экранов. Каждый класс характеризуется определённой минимальной совокупностью требований по защите информации. Самый низкий класс защищённости — пятый, а самый высокий -первый. Межсетевой экран первого класса устанавливается при обработке информации с грифом «особой важности». Межсетевые экраны целесообразно выполнять в виде специализированных систем. Это должно повысить производительность таких систем (весь обмен осуществляется через экран), а также повысить безопасность информации за счёт упрощения структуры. Учитывая важность межсетевых экранов в обеспечении безопасности информации во всей защищённой сети, к ним предъявляются высокие требования по разграничению доступа, обеспечению целостности информации, восстанавливаемости, тестированию и т. п. Обеспечивает работу межсетевого экрана администратор. Желательно рабочее место администратора располагать непосредственно у межсетевого экрана, что упрощает идентификацию и аутентификацию администратора, а также упрощает выполнение функций администрирования. В сетях с большой интенсивностью обмена межсетевой экран быть реализован на двух и более ЭВМ, которые целесообразно размещать на одном объекте. Функции межсетевого экрана и шлюза (моста) могут быть реализованы на одной КС. На практике часто фрагменты защищенной сети связываются между собой через общедоступную сеть. Все фрагменты подключаются к общедоступной сети через межсетевые экраны.