- Astra Linux и ФЗ 152

- AFilippov

- Secret Disk для Linux

- Зашифрование ресурсов

- Системные требования

- Операционные системы

- Аппаратное обеспечение

- Технические характеристики

- Материалы

- 14 советов по защите информации на Linux

- Пароли

- Межсетевой экран (файрвол)

- SELinux и AppArmor

- Безопасные мессенджеры

- Установленные приложения и временные файлы

- Руткиты

- Обновления

- Screen Lock

- Учетная запись

- Браузер и расширения

- DNSCrypt

- Удаляем файлы безопасно с помощью Nautilus Wipe

- SSH доступ

- Сервисы и порты

Astra Linux и ФЗ 152

1) Можно ли обрабатывать персональные данные на Astra Linux SE 1.6 и Astra Linux CE 1.6 в государственные учреждениях здравоохранения?

2) Нужно ли дополнительно использовать средства защиты, например, от НСД на рабочих машинах, серверах, информационных системах либо автоматизированных системах с данными при обработке персональных данных сотрудников?

3) Если ничего этого не нужно, то чем руководствоваться при проверках ФСТЭК, Роскомнадзор и др. на то, как и чем мы защищаем персональные данные по 152 ФЗ при использовании Астры?

AFilippov

New member

. Если ничего этого не нужно, то чем руководствоваться при проверках ФСТЭК, Роскомнадзор и др. на то, как и чем мы защищаем персональные данные по 152 ФЗ при использовании Астры?

Наличие Astra Linux SE с лицензионным договором и сертификатами ФСТЭК, ФСБ, МО никоим образом не ограждает Вас от претензий со стороны контролирующего органа. Astra Linux SE — всего лишь операционная система с ограниченным набором ПО. Во время проверки оценивается на соответствие в целом информационная система по обработке персональных данных, в том числе меры организационного порядка (наличие и соблюдение положения, приказов, инструкций персоналу, журналов учета, допуска. ) и техническая укрепленность объекта (воришку от кражи или хулигана от порчи окно не остановит).

Гарантию Вам дадут периодические аттестационные испытания ИСПДн на соответствие требованиям ФСТЭК в части исполнения 152-го ФЗ, проводимые лицензированной организацией. На руки получите большую папку с актами, протоколами, тех. паспортом, инструкциями, приказами.

Нужно ли дополнительно использовать средства защиты, например, от НСД на рабочих машинах, серверах, информационных системах либо автоматизированных системах с данными при обработке персональных данных сотрудников?

Регионы сейчас находятся в разных условиях. Одни медучреждения для обработки ПДн используют государственные информационные системы. Другие, которых большинство, используют ПО «неизвестного» происхождения, сертифицировать которые никто не будет, а устанавливать СЗИ либо бессмысленно, либо дорого. ФЗ №152 «О персональных данных» вступил в силу 12 лет назад. Учитывая реальную обстановку, топором никто не машет, санкции (дисциплинарные, административные, уголовные) никто направо-налево не раздает.

Не забываем о хранении ПДн на бумажных носителях. За забытую не там мед.карту или вовремя не уничтоженную надлежащим образом информацию ответственность ничуть не меньше.

В целом, подобные вопросы целесообразнее задавать комитету, департаменту, министерству здравоохранения того региона, где проживаете. Получите актуальную для Вас информацию. Возможно, медорганизации пойдут по пути заявления декларации о соответствии, но тогда разработка документации, ее своевременное обновление уже на их ответственности, чего, понятно, многие не любят.

Secret Disk для Linux

Данные, хранящиеся на зашифрованных виртуальных дисках доступны только пользователям Secret Disk для Linux, владеющим ключевым контейнером пользователя и зарегистрированным в Secret Disk для Linux. Остальные пользователи, включая системного администратора, не могут получить доступ к зашифрованным данным.

Защита конфиденциальной информации обеспечивается шифрованием данных «на лету» с помощью надёжных алгоритмов шифрования. При записи данных на диск происходит их зашифрование, при чтении — расшифрование. Находящиеся на зашифрованном диске данные всегда зашифрованы.

Защищённый виртуальный диск можно подключать и отключать. Отключенный зашифрованный виртуальный диск выглядит как неформатированный. Для того чтобы подключить зашифрованный диск, пользователь должен иметь ключевой контейнер пользователя, знать его пароль и иметь право доступа к данному диску.

Зашифрование ресурсов

Secret Disk для Linux позволяет защищать так называемые виртуальные диски. Всё содержимое виртуального диска хранится в одном файл-контейнере в зашифрованном виде. Подключенный виртуальный диск операционная система воспринимает как обычный диск. Файл подключенного виртуального диска защищён от удаления.

При прямом просмотре содержимое отключенного зашифрованного диска выглядит как случайная последовательность битов («белый шум»), поскольку все данные зашифрованы. По содержимому раздела диска невозможно определить, является ли данный раздел просто неформатированным, или же на нём имеется какая-то информация. Так, Secret Disk для Linux обеспечивает защиту конфиденциальной информации от несанкционированного доступа.

Системные требования

Операционные системы

- Astra Linux 1.7, обновления 1.7.1, 1.7.2, 1.7.3

- РЕД ОС 7.3 (стандартная редакция)

- РЕД ОС 7.3 (сертифицированная редакция)

- Альт 8 СП

Аппаратное обеспечение

- В соответствии с требованиями к установленной операционной системе

- Оперативная память (RAM) — не менее 1 ГБ

- Свободное место на диске — не менее 1 ГБ

Технические характеристики

- Файл-контейнер, монтируемый как виртуальный диск

- EXT4

- FAT, FAT32, NTFS, EXFAT (если поддерживается ОС)

- Виртуальный диск объемом от 100 МБ до 1 ТБ

- Двухфакторная аутентификация с применением ключевого контейнера пользователя (ККП)

- ГОСТ 34.12-2018, ГОСТ 34.13-2018 (шифрование данных)

- ГОСТ 34.10-2018, ГОСТ 34.11-2018 (аутентификация и проверка целостности)

Материалы

White Paper. Как создать безопасное рабочее пространство на корпоративном компьютере с ОС семейства Linux

14 советов по защите информации на Linux

Linux в компьютерном сообществе всегда считался более безопасной ОС. Многие думают, что другие ОС более подвержены атакам со стороны хакеров чем Linux, но в нем тоже есть много уязвимостей. О том, как улучшить защиту своих данных в Linux (Ubuntu) – в нашем сегодняшнем материале.

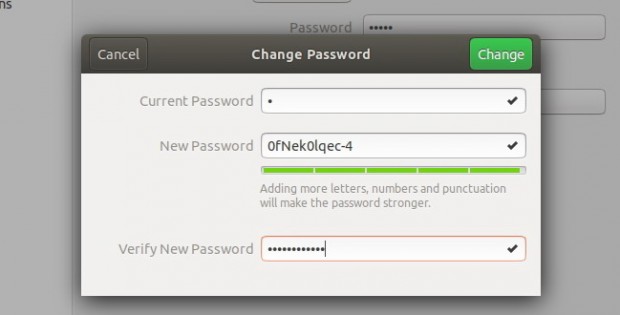

Пароли

Используйте пароль для защиты своей учетной записи. Он не должен быть слишком простым. Лучше, чтобы в нем одновременно были буквы, цифры и спецсимволы. Для смены текущего пароля нужно зайти в раздел Settings – Details – Users. Там щелкнуть по строчке Password.

Далее сменить его на более безопасный.

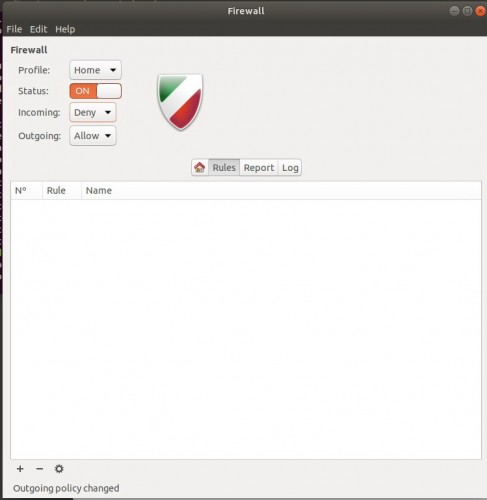

Межсетевой экран (файрвол)

Файрвол в системе защитит вас от хакерских атак посредством фильтрации сетевого трафика. Обязательная вещь в любой операционной системе.

В Linux (Ubuntu) есть встроенный файрвол, но только в консольном исполнении. Называется он UFW (Uncomplicated Firewall). Настраивать его не так уж просто без графического интерфейса. Но к нему есть удобное дополнение – GUFW. Его мы и установим:

После этого запустим его из списка приложений и увидим простой и понятный интерфейс.

Здесь можно блокировать входящий и исходящий трафик, смотреть логи активности и какие порты открыты в данный момент.

SELinux и AppArmor

Защиты никогда не бывает мало, поэтому на любой Linux системе рекомендовано использовать SELinux или AppArmor. Эти модули немного похожи. Каждый из них является инструментом для разграничения доступа приложений к системным ресурсам. По сути, это базовая защита от вредоносных действий хакерского ПО. По умолчанию AppArmor уже включен в Ubuntu. Проверить это можно командой:

Если этот модуль не установлен либо выключен, обязательно задействуйте его.

Безопасные мессенджеры

Для исключения возможности перехвата вашей переписки установите безопасный мессенджер. Мы рекомендуем, Signal или Telegram. Да, для Linux тоже есть версии этих мессенджеров. Для установки Telegram наберите в консоли:

sudo snap install telegram-desktop

sudo snap install signal-desktop

После этих нехитрых манипуляций вы сможете спокойно общаться и быть уверены в том, что никто не читает вашу переписку.

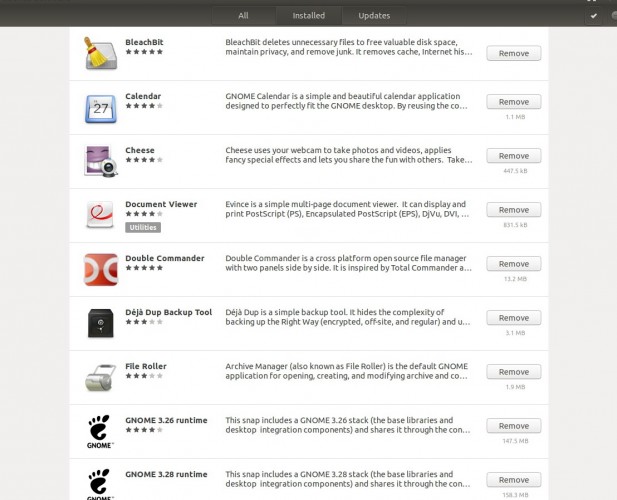

Установленные приложения и временные файлы

Необходимо регулярно проверять список установленных приложений и удалять ненужные. Ведь чем больше приложений, тем больше дыр в безопасности. Кроме этого, разные приложения создают логи и временные файлы, по которым можно отследить ваши действия. Для их удаления и чистки системы мы рекомендуем использовать приложение BleachBit. Его можно найти в магазине приложений Ubuntu. Интерфейс там понятен и прост. Рекомендуем.

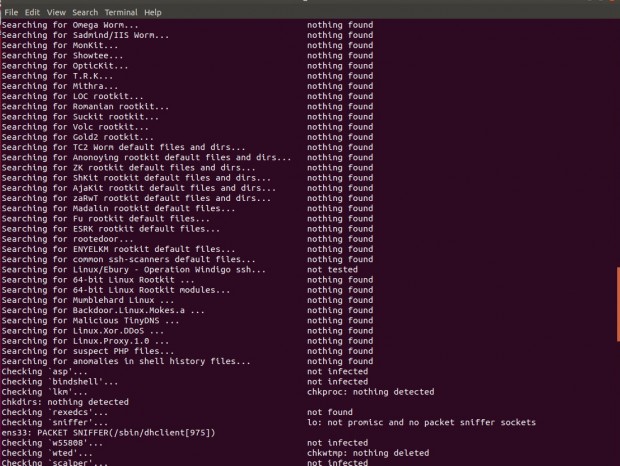

Руткиты

Регулярно проверяйте системы на наличие руткитов – программ для скрытого сбора данных о пользователе (как правило, с правами root). Для этого нам понадобится утилита chkrootkit. Для начала ее установим:

В результатах не должно быть строчек с информацией об инфицированных объектах.

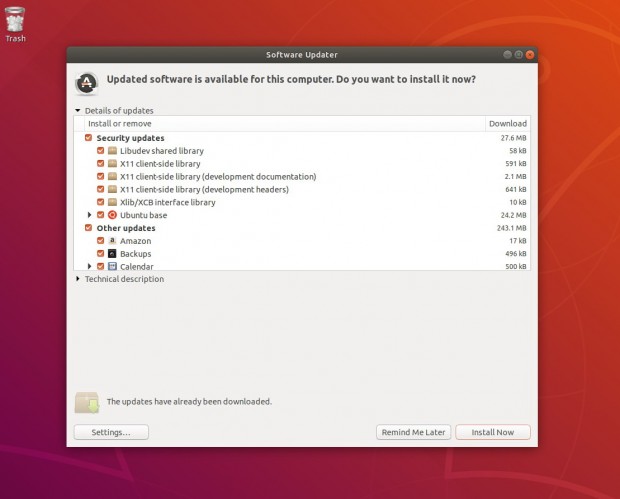

Обновления

Как и Windows, Linux необходимо регулярно обновлять для устранения ошибок и возможных дыр в безопасности. Включите обновления и регулярно их устанавливайте. Это одна из гарантий безопасности ваших данных.

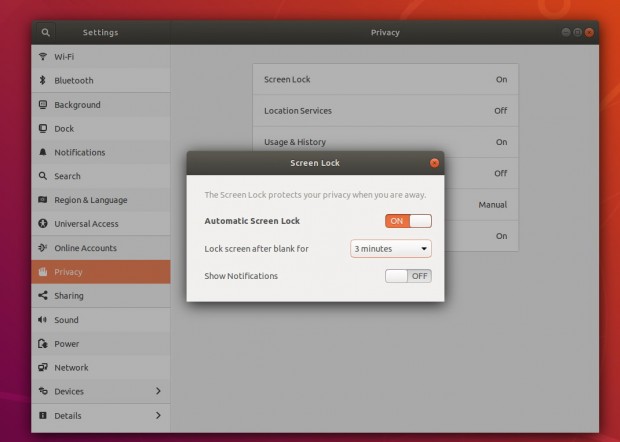

Screen Lock

Для безопасности лучше всего включить Screen Lock – экран блокировки, который включается если вы не были за компьютером какое-то время. Для этого откройте раздел Settings – Privacy – Screen Lock. Установите время через которое компьютер будет блокироваться. Показ уведомлений рекомендовано отключить.

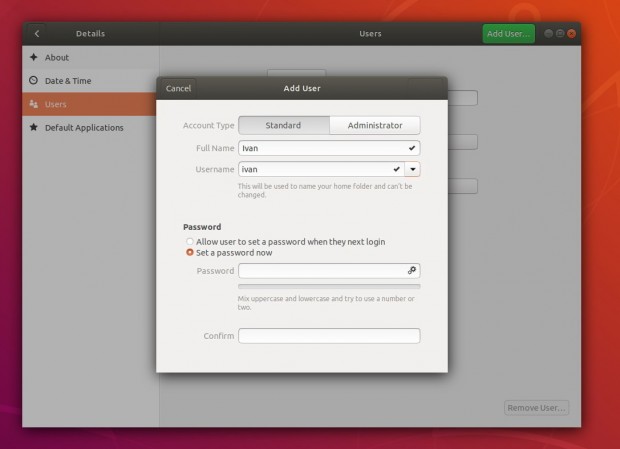

Учетная запись

Не используйте учетную запись Администратора для работы. Лучше использовать тип учетной записи Standard. Когда вы создаете свою учетную запись, обычно выбирается именно этот тип (Standard), но лучше проверить еще раз. Стоит отметить, что некоторые операции в системе могут потребовать использовать учетную запись Администратора.

Браузер и расширения

Установите браузер Firefox, который не продает данные о вас о третьим лицам. Его обязательно стоит дополнить расширениями, которые совершенствуют вашу безопасность:

Ghostery – блокирует разнообразные жучки.

Privacy Badger – блокирует невидимые трекеры.

В браузере лучше всего использовать для поиска сайт DuckDuckGo, который не сохраняет информацию о вас и ваших поисковых запросах.

DNSCrypt

Зашифруйте ваши DNS запросы, чтобы никто не мог перехватить информацию о том на какие сайты вы ходите. Кроме этого это защитит вас от перенаправлений на другие страницы со стороны вашего провайдера.

Для установки необходимо набрать в консоли:

sudo apt-get install dnscrypt-proxy

После установки службы ее необходимо сконфигурировать согласно инструкции. Затем перезапустить службу:

sudo systemctl restart dnscrypt-proxy

И перезагрузить саму систему. После этого DNSCrypt готов к работе.

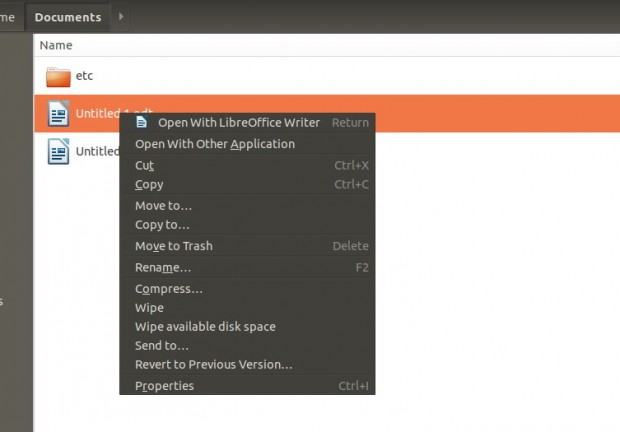

Удаляем файлы безопасно с помощью Nautilus Wipe

При стандартном удалении файла в Linux остается возможность его восстановить с помощью специальных утилит. Для удаления файлов без возможности их восстановления мы рекомендуем воспользоваться отличной утилитой Nautilus Wipe.

Для ее установки нужно написать в консоли:

sudo apt-get install nautilus-wipe

После этого в контекстном меню появятся 2 новых пункта «Wipe» и «Wipe available disk space». Теперь лучше всего удалять файлы с помощью них.

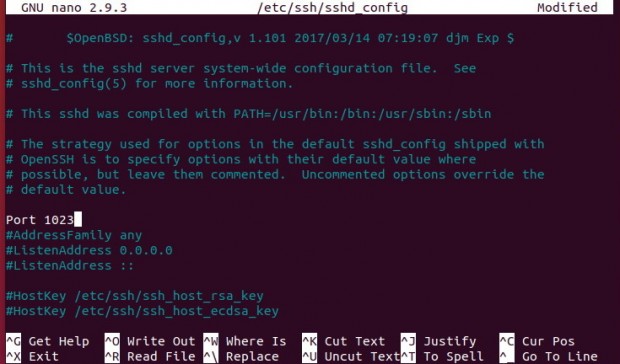

SSH доступ

Если вы используете в работе удаленный доступ по протоколу SSH, то стоит его правильно настроить, чтобы немного запутать хакеров. Найдите файл настроек на вашей системе:

sudo nano /etc/ssh/sshd_config

Затем в строке Port поменять значение 22 (по умолчанию) на любое другое, например, 1023. Таким образом мы сменим порт SSH и злоумышленник не будет знать, на какой порт подключаться.

После этого перезапустите сервис:

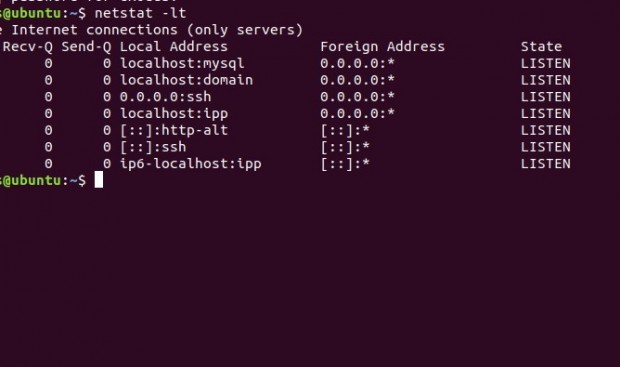

Сервисы и порты

В Linux есть полезная команда:

С ее помощью можно увидеть сервисы и порты, которые они прослушивают. Если что-то открыто лишнее и вы этим не пользуетесь – лучше закрыть порт с помощью файрвола или удалить приложение.

Все советы актуальны для Ubuntu 18.04. Будьте в безопасности!

Читайте новости первыми в нашем Telegram-канале!

Подписывайтесь на наш канал в Дзен!