- Обеспечение защиты конфиденциальной информации в распределенных системах

- Обеспечение защиты конфиденциальной информации в распределенных системах

- 1. Пути и методы защиты информации в локальных вычислительных сетях

- 1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- 1.1.1 Средства защиты информации

- 1.1.2 Способы защиты информации

- 3. Обеспечение защиты информации в компьютерных сетях

- Угрозы безопасности сети

Обеспечение защиты конфиденциальной информации в распределенных системах

Распределенная система – это такая компьютерная система, которая не расположена на одной контролируемой территории или на одном объекте. В общем случае, под распределенной компьютерной системой понимается совокупность сосредоточенных компьютерных систем, которые связаны в единую систему при помощи коммуникационных подсистем.

Сосредоточенными компьютерными системами считаются отдельные электронные вычислительные машины, в том числе и персональные компьютеры, вычислительные системы и комплексы, а также локальные вычислительные сети (ЛВС). Самым маленьким структурным элементом распределенной компьютерной сети может считаться один компьютер.

Распределенные компьютерные сети формируется на основе сетевых технологий и являются вычислительными сетями. Коммутационная подсистема состоит из следующих компонентов:

- Коммутационные модули, основной функцией которых является трансляция полученного пакета другому коммутационному модулю или абонентскому пункту согласно маршруту передачи. Коммутационный модуль именуется также центром коммутации пакетов.

- Каналы связи, которые призваны объединять компоненты сети в единую сеть. Каналы могут обладать разной скоростью передачи данных.

- Концентраторы, которые служат для уплотнения информации перед передачей ее по высокоскоростному каналу.

- Межсетевые шлюзы (мосты), которые применяются для связи сети с ЛВС или для организации связи среди сегментов глобальных сетей. При помощи мостов могут связываться сегменты сети, имеющие одинаковые сетевые протоколы.

В каждой распределенной компьютерной сети согласно ее функциональному назначению следует выделить следующие подсистемы:

- Пользовательскую или абонентскую подсистему, которая имеет в своем составе компьютерные системы пользователей, то есть, абонентов, и предназначена для удовлетворения потребностей пользователей в вопросах сохранения, обработки и получения информации.

- Подсистема управления, которая предоставляет возможность объединения всех элементов распределенной компьютерной системы в единую систему, где взаимодействие компонентов реализуется по общим правилам. Эта подсистема способна обеспечить взаимодействие компонентов системы при помощи сбора и анализа служебной информации и влияния на компоненты, для того чтобы создать оптимальных условий для работы всей сети.

- Коммуникационная подсистема, которая призвана обеспечить трансляцию информации в сети в интересах пользователей.

Обеспечение защиты конфиденциальной информации в распределенных системах

С позиций защиты информации в распределенных компьютерных сетях, следует отметить, что такие вычислительные сети могут быть как корпоративными, так и общедоступными. В корпоративных сетях все компоненты относятся к одной организации, за исключением, возможно, используемых каналов связи. В таких системах присутствует возможность проведения единой политики обеспечения безопасности информации по всей сети. В общедоступных коммерческих сетях на первом месте считается распространение информации, а проблемы защиты своих информационных ресурсов должны решаться, главным образом, на пользовательском уровне.

Корпоративные сети могут обладать связями с общедоступными сетями. В таком случае администрации корпоративных сетей следует осуществлять дополнительные меры предосторожности для блокировки вероятных угроз со стороны общедоступных сетей. При формировании системы защиты информации в каждой распределенной компьютерной сети нужно учитывать следующие моменты:

- Уровень сложности системы, который может определяться как количеством подсистем, так и разнообразием их видов и исполняемых функций.

- Отсутствие возможности обеспечить эффективный контроль за доступом к ресурсам, которые распределены на значительных расстояниях, иногда даже за границей.

- Наличие возможности, что ресурсы сети могут принадлежать разным владельцам.

Особенностью защиты информации от непреднамеренных угроз в распределенных компьютерных сетей в сравнении с сосредоточенными сетями может считаться необходимость обеспечить гарантированную передачу информации по коммуникационной подсети. Для этого в распределенной компьютерной сети должны быть организованы дублирующие маршруты передачи сообщений, предпринят ряд мер, направленных на предотвращение искажений и потери информации в каналах связи. Данные сложные системы должны быть построены как адаптивные, в которых обеспечен непрерывный контроль исправности компонентов системы и возможность продолжения работы системы даже если случится отказ отдельных подсистем.

Искажения информации в каналах связи могут быть зафиксированы и частично исправлены при помощи помехоустойчивого кодирования. Потери информации могут быть исключены путем применения контроля и учета принятых сообщений, а также путем использования протоколов обмена, содержащих подтверждение о приеме информации.

В распределенных компьютерных системах все возможные преднамеренные угрозы безопасности информации подразделяются на следующие группы:

К пассивным следует отнести угрозы, целью осуществления которых может быть получение информации о системе за счет прослушивания каналов связи. Злоумышленники способны завладеть информацией путем перехвата сообщений, которые не были зашифрованы, или путем анализа трафика сообщений, собирая информацию об интенсивности обмена отдельных абонентов, о структуре сообщений, о маршрутах доставки сообщений и тому подобное.

Активные угрозы предполагают воздействие на пересылаемые сообщения в сети и несанкционированную передачу фальсифицированных сообщений.

1. Пути и методы защиты информации в локальных вычислительных сетях

1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- косвенным — без физического доступа к элементам ЛВС;

- прямым — с физическим доступом к элементам ЛВС.

- применение подслушивающих устройств;

- дистанционное фотографирование;

- перехват электромагнитных излучений;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- копирование носителей информации;

- несанкционированное использование терминалов;

- маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных систем;

- преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- злоумышленный вывод из строя механизмов защиты.

1.1.1 Средства защиты информации

- аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

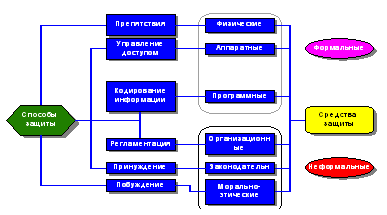

1.1.2 Способы защиты информации

Способы защиты информации представлены на рисунке 1.2. Способы защиты информации в ЛВС включают в себя следующие элементы: 1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). 2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

Рисунок 1.1 Способы и средства защиты информации в ЛВС 3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. 4. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. 5. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на:

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

3. Обеспечение защиты информации в компьютерных сетях

Опасность злоумышленных несанкционированных действий над информацией приняла особенно угрожающий характер с развитием компьютерных сетей. Большинство систем обработки информации создавалось как обособленные объекты: рабочие станции, ЛВС, большие универсальные компьютеры и т.д. Каждая система использует свою рабочую платформу (MS DOS, Windows, Novell), а также разные сетевые протоколы (TCP/IP, VMS, MVS). Сложная организация сетей создает благоприятные предпосылки для совершения различного рода правонарушений, связанных с несанкционированным доступом к конфиденциальной информации. Большинство операционных систем, как автономных, так и сетевых, не содержат надежных механизмов защиты информации.

Угрозы безопасности сети

Пути утечки информации и несанкционированного доступа в компьютерных сетях в основной своей массе совпадают с таковыми в автономных системах (см. выше). Дополнительные возможности возникают за счет существования каналов связи и возможности удаленного доступа к информации. К ним относятся:

- электромагнитная подсветка линий связи;

- незаконное подключение к линиям связи;

- дистанционное преодоление систем защиты;

- ошибки в коммутации каналов;

- нарушение работы линий связи и сетевого оборудования.

- угрозы безопасности;

- службы (услуги) безопасности;

- механизмы обеспечения безопасности.

- непреднамеренные, или случайные;

- умышленные.

- раскрытие конфиденциальной информации;

- компрометация информации;

- несанкционированный обмен информацией;

- отказ от информации;

- отказ в обслуживании;

- несанкционированное использование ресурсов сети;

- ошибочное использование ресурсов сети.